A ellos, más que a nadie, les interesa la piratería

Sí a la piratería

¿A quién? A ellos, a los desarrolladores de software, a los productores musicales y a las compañías cinematográficas. ¿Por qué? Pues porque un producto es más asequible al gran público cuanto más pirateable es, y esa asequibilidad renta pingües beneficios a sus creadores, con muchos ceros a la derecha, en concepto de publicidad gratuita.

¿Alguien se ha preguntado alguna vez por qué Microsoft no desarrolla una técnica realmente efectiva contra la piratería de sus productos de software? No, no es porque no pueda o no tenga la capacidad para ello, es porque no le interesa. Sus sistemas operativos y sus paquetes de aplicaciones ofimáticas representan, probablemente, el más alto porcentaje de programas informáticos fusilados del mercado. Cuando asacan un nuevo sistema para evitar el software ilegal, a la mañana siguiente se pueden descargar de Internet tres o cuatro parches que revientan la traba de seguridad en cinco segundos. Entonces, la empresa deja pasar unos cuantos meses para reinventar la rueda y anunciar el sistema antipirateo de los sistemas antipirateo; y vuelta a empezar.

Si Windows es un sistema operativo que tiene tanta aceptación es porque cualquiera lo ha podido instalar en su equipo desde sus comienzos sin pasar por caja y fácilmente. Y ahora ya es muy difícil detener esa tendencia, aunque existan sistemas mucho mejores y gratuitos, pues la conciencia colectiva sólo entiende que un ordenador es eso que lleva un Windows dentro. ¿Fue Microsoft, en su día, negligente con su actitud antipiratería o mantuvo una política de marketing perfectamente orquestada y dirigida con el fin del dominio del mercado?

A día de hoy, WinZip sigue siendo el software de compresión más utilizado en el mundo, aunque bien es cierto que eso va dejando de ser una realidad poco a poco. El formato ZIP, y su posterior versión para Windows, viene de los inicios de la informática de consumo, prácticamente. La empresa optó por un modelo de negocio pionero en su época, consistente en ofrecer una aplicación que no era gratuita, sino de prueba por un tiempo. El concepto de shareware, que permite seguir utilizando el programa tras el tiempo estipulado (en este caso) con algún inconveniente nimio (como esperar algunos segundos para su carga), hizo posicionarse a WinZip en el número uno del mundo de la compresión en lo que a fama se refiere. Y, aunque parezca mentira, existen miles de empresas que compran WinZip para evitar los interminables tiempos de espera (que con el tiempo van aumentando) cuando su negocio depende de ello.

El más famoso es el más conocido, y el más conocido es el que se puede obtener gratis. No hay más cera que la que arde. La estrategia consiste en capturar el interés de la gente, después crear una necesidad para, al final, comenzar a cobrar por servicios alternativos o ampliados, como ha hecho Skype, RealPlayer y tantos otros. Y como hacen los creadores independientes de software, que muchas veces piratean ellos mismos sus propios programas con el objeto de darles publicidad y, cuando se hacen necesarios, empiezan a ganar dinero con su venta o con su ampliación en prestaciones no gratuitas.

Lo mismo ocurre en el mundo de la música. Los artistas que dicen perder tanto dinero con la piratería simplemente mienten o dicen lo que les han ordenado decir sus compañías. Evidentemente, la descarga gratuita de discos produce menos ventas en las tiendas, eso lo ve un ciego. Pero lo que nunca comentan es que el número de sus conciertos se ha multiplicado por cinco (o más) desde que su música es más asequible al público. Y, hoy en día, todo perro pichichi debería saber que de donde sacan sus sueldos los músicos es de los conciertos, no de la venta de sus discos, de la que ganan una auténtica miseria.

Conocidísimos son casos como el de El Koala, que comenzó distribuyendo su música gratuitamente a través de Internet y terminó por grabar discos y hacer conciertos por toda la geografía española como el que más. O como el del grupo de rap Violadores del Verso, que colgó su último disco en la Red semanas antes de que saliera a la venta, consiguió miles de descargas y, posteriormente, muchos más miles de ventas. El pueblo es caprichoso y no le gusta que le traten como si fuera idiota.

La industria del cine está en el mismo saco. Resulta que la piratería está matando al mundo cinematográfico, pero cada vez se construyen más salas en centros comerciales, más exclusivas, más caras y, encima, se llenan más. Los productos inteligentes aparecen con nuevas características, como el 3D, que atraen a la gente al cine, y luego se hinchan a vender deuvedés en ediciones especiales con tomas falsas y comentarios del director.

¿Seguro que están perdiendo tanto dinero? Algunos, desde luego, yo creo que no; ¿será que lo hacen mejor que los demás? Que no se te olvide nunca que los que te dicen que no copies sus películas y su música, son los mismos que luego te venden grabadoras de DVD y aparatos portátiles o de salón que reproducen archivos DivX y MP3 (llámalo equis o llámalo Sony, como te apetezca). Lo dicen con la boquita pequeña.

Los directores amateur se buscan la vida colgando sus cortos en Internet, haciéndose un nombre y una fama en un medio que es gratuito, y acercan su trabajo a un público objetivo infinitamente más amplio que cuando debían ir arrastrándose ante los productores para que visualizaran su cinta y terminaban en la calle con una patada en el mismísimo culo. La cuestión no es que los artistas y los creadores se mueran de hambre por culpa de la piratería, es que los multimillonarios peces gordos de las industrias que más dinero fácil han ganado a lo largo de sus vidas ven como su castillo de naipes se desmorona con inexorable continuidad.

Los modelos han de cambiar y, afortunadamente, están ya cambiando. La Red no debe verse como algo peligroso, sino como una nueva oportunidad de negocio fundamentada en nuevos pilares, tendencias y objetivos. Lo que no es de recibo es la amenaza, el chantaje, la prohibición y la censura. No, ya no estamos en aquella época, ya no somos los pardillos ignorantes y manejables que movían de aquí para allá a su antojo. El poder de encumbrar o defenestrar algo lo tenemos nosotros ahora, y si no os gusta ya os podéis volver al cómodo y moderno despacho del que nunca debisteis salir. Los piratas 2.0 mandamos ahora; Internet es nuestra patria y el pendón negro nuestra bandera; que lo sepáis…

Protesta masiva online (4chan la vuelve a liar parda)

Protesta virtual de 4chan

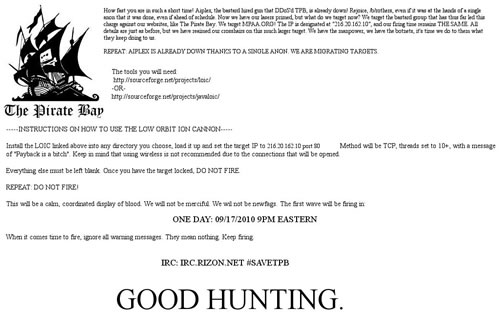

La acción, en concreto, fue un ataque coordinado de denegación de servicio distribuido (DDoS). Un ataque de denegación de servicio (DoS) se genera mediante la saturación de determinados puertos, con cantidades ingentes de información, haciendo que los servidores se desborden y produciendo miles de errores de denegación de servicio, terminando por sucumbir. En su versión distribuida, lo que hace un DDoS es atacar desde multitud de flancos o puntos de conexión al mismo tiempo, es decir, miles de usuarios enviando ataques de denegación de servicio a un mismo objetivo a la vez. La locura para cualquier administrador de sistemas.

La siguiente imagen muestra el panfleto subversivo que los instigadores de la revuelta enviaron a 4chan. En él se puede apreciar que, incluso, anotan las direcciones web desde las que descargar el software necesario para realizar el asalto y la dirección IP a la que hay que apuntar (la del servidor web del objetivo), además de la hora y el día en el que comenzar todos al unísono.

Convocatoria para el ataque en 4chan

La planificación, asimismo, con 4chan como única vía de coordinación y base de operaciones, tuvo a los usuarios pendientes durante todo el fin de semana siguiendo las instrucciones que los agitadores publicaban en el sitio, donde quedaban en la hora precisa a la que se debía comenzar el ataque, así como la dirección IP que iban a intentar echar abajo en ese momento y los parámetros que se debían configurar en el software de guerra (siguiente imagen).

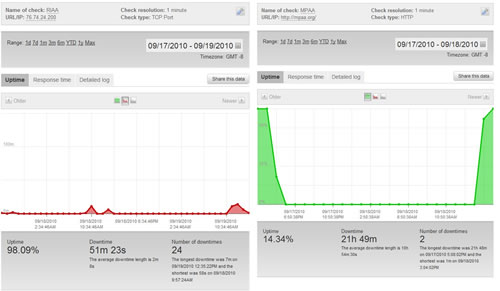

El resultado fue todo un éxito para los asaltantes. Las máquinas remotas que alojan los servicios web de la RIAA estuvieron caídas un total de 1 hora y 37 minutos, como consecuencia de 37 interrupciones prácticamente consecutivas. Los servidores de la MPAA sufrieron menos de cinco caídas, sin embargo fueron letales, porque el servicio se interrumpió casi durante 24 horas. Las siguientes capturas de pantalla (vía PandaLabs Blog, que siguió el ataque en tiempo real) nos muestran dos estados de ambas máquinas en el intervalo horario especificado a pie de gráfico. Desastre total.

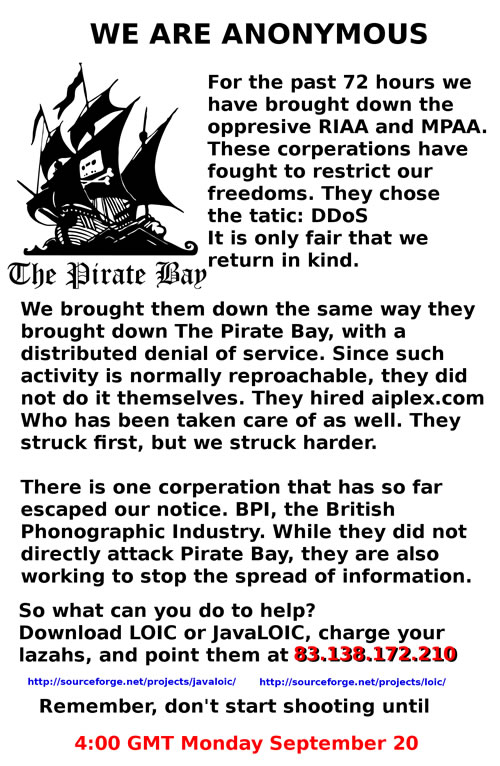

Las arremetidas cibernéticas continuaron todo el fin de semana, y los servicios de ambos organismos volvieron a caer varias veces. Los Anónimos intentaron también realizar una acción de Google bomb, que consiste básicamente en «engañar» al algoritmo de indexación de Google (PageRank) para que aúpe un resultado de su buscador a los primeros puestos según determinados términos de búsqueda. Realmente no es un engaño en sí, porque requiere incluir enlaces a la página objetivo en el mayor número de sitios web posibles (cuanto más relevantes mejor) de manera que el texto del enlace sea el criterio de búsqueda deseado. Así pues, los atacantes relacionaron una frase que inculpaba al presidente de la RIAA de «molestar a los niños» con su web en cuestión, insinuando con ello la pertenencia del sujeto a una red de pederastia.

A Google estas cosas no le hacen mucha gracia, y anunció hace tiempo que mediante diversas modificaciones en su PageRank estos ataques no se podrían realizar. La verdad es que el de 4chan no tuvo mucho éxito a priori, pero habrá que esperar un tiempo al baile de datos del motor de búsqueda.

Finalmente, los ataques se dirigieron también a la empresa AiPlex, la compañía india encargada de las acciones contra The Pirate Bay (acciones que ella misma reconoció). AiPlex permaneció tumbada más de 15 horas y recogió más de 120 interrupciones en sus servicios. Dicen que este sitio web fue derribado por un único Anónimo, aunque parece algo más folclórico que real, porque la unidad es la fuerza en este tipo de acciones.

¿Es la Red el futuro de las manifestaciones y protestas de todo tipo? Ataques DoS y DDoS se han producido toda la vida desde que Internet existe, sin embargo, esta acción de 4chan tiene un ingrediente nuevo más popular. Si bien, en operaciones anteriores, un grupo de hackers decidía tirar por los suelos el servidor web de alguna empresa u organismo por causas políticas, ideológicas o de cualquier otro tipo, esta vez la acción la emprendían miles de Anónimos de 4chan. Y un Anónimo, como su nombre indica, puede ser cualquiera que pase por el foro /b/, lea el mensaje y se apunte al carro de la ofensiva; tú, yo, el vecino de cuarto,… cualquiera.

La batalla deja abierta las puertas a las manifestaciones online, a protestas reivindicativas contra algo o alguien desarrolladas por cualquier usuario de Internet, sin ningún tipo de cualificación técnica especial, que decida hacer suyas las consignas y unirse a la lucha.

Quién sabe si, en un futuro no muy lejano, los sindicatos, asociaciones de trabajadores, usuarios del transporte o los funcionarios públicos se pasan a este tipo de conducta de protesta moderna y digital para ir abandonando la lucha a pie de calle. Las empresas y las instituciones pueden ser asaz vulnerables a esta clase de acciones, máxime si un sitio web de relevancia vital puede dejar sin millones de euros de ingresos a una multinacional en cuestión de minutos (que los hay), o si el lugar digital de una administración pública puede caer en pocas horas evitando gestiones online o consultas de caracter personal (que los hay).

Evidentemente, un ataque de denegación de servicio es un delito tipificado por la ley, pero también es verdad que puede resultar muy complicado dar con todos los culpables, porque un honesto usuario que en ese momento quisiera acceder sin malicia a la página web del objetivo, estaría indirectamente participando del ataque sin darse cuenta. Y, aunque fuera realmente posible dar con los delincuentes, ¿qué empresa o gobierno tiene los recursos para querellarse contra millones de personas? Caerían sólo los cabecillas; eso si los encuentran, claro.

Jugabilidad (ese concepto que no aparece en el diccionario)

Crazy gamer

Desde la revista MICROHOBBY de mediados de los ochenta llevo yo oyendo hablar de jugabilidad. Este concepto se explica como la mejor o peor experiencia de un usuario ante el manejo y desarrollo de un videojuego. En función de determinados factores (como los gráficos, el sonido, la ambientación, los efectos, el movimiento, etcétera) se determina cuán jugable o no es un juego. Habrá, pues, títulos muy jugables y otros no tanto. Y, por cierto, los que más jugabilidad acumulen no habrán de ser obligatoriamente los más vendidos, más caros y más publicitados juegos del mercado. Ni muchísimo menos.

A modo de síntesis, podríamos decir que la jugabilidad es la capacidad de divertir y enganchar que tiene un videojuego. El vocablo es una traducción literal del término inglés playability (aunque en ese idioma se utiliza más gameplay) y, como decimos, no existe en el idioma español (y probablemente en inglés tampoco). Aunque bien es cierto que esto podría cambiar en un futuro no muy lejano, ya que un grupo de investigadores de la Universidad de Granada se ha animado a proponer una definición acotada del término. Según su propuesta, jugabilidad significaría (muy acertadamente, por cierto):

Conjunto de propiedades que describen la experiencia del jugador ante un sistema de juego determinado, cuyo principal objetivo es divertir y entretener de forma satisfactoria y creíble, ya sea solo o en compañía.

Para los desarrolladores conseguir la jugabilidad en un juego de vídeo es algo más anhelado que el making-of del anuncio de tampones de Patricia Conde. Aunque parezca una empresa sencilla, no lo es en absoluto. Títulos de manufactura impresionante y sobrecogedora han salido al mercado a bombo y platillo para convertirse en truños empalagosos a los cinco minutos de juego. Y es que si no engancha, no engancha.

La más fastuosa megaproducción de entretenimiento puede dar con sus inversiones en un abultado préstamo pendiente si la jugabilidad es baja o brilla por su ausencia. Y es que aquí no sirve para nada el talonario, ya que el ingenio y la brillantez se imponen a los presupuestos muchimillonarios. Un compendio de gráficos 3D de última generación, con trillones de polígonos renderizados a la milésima de segundo, superproducciones musicales, texturas hiperrealistas y captura de movimiento fotogramétrica digital no vale una auténtica mierda si el juego aburre y no convence. Y si no que le pregunten las claves del éxito a los chicos de Nintendo, líder mundial en la programación de juegos inmensamente jugables a partir de recursos técnicos más bien escasos (comparados con los de los demás); y venden güises y nintendodeses a cascoporro.

No es por malmeter, pero a mí si me dan a elegir entre una partidita en red al Mario Kart Wii o un desafío total multijugador al Need for Speed: Hot Pursuit, pues oiga, me quedo con la primera opción, que igual no disfruto del modo de simulación de conducción perfecto, pero me lo paso pipa machacando a japoneses y norteamericanos que se creen los amos de mundo hasta que les endiño el circuito de la Senda Arcoíris y se me caen todos por el barranco abajo. Pobres (… se jodan). Y es que lanzar tinta de calamar y peladuras de plátano a tus contrincantes en pleno duelo no tiene precio.

Los juegos de antes sí que eran jugables. Super Mario Bros, Space Invaders, Tetris, Sonic, Abu Simbel Profanation, La abadía del crimen, Pong, Pac-Man… Aquello eran horas y horas mirando pequeños gráficos pixelados que se movían de manera ortopédica y, a veces, cambiaban de color a su antojo cuando pasaban por encima de algún otro elemento del entorno. No había recursos, existía la máxima de «imaginación al poder», así que los desarrolladores se rebanaban la sesera en busca de hacer sentir al jugón una experiencia irrepetible delante de su patatero ordenador. Eso no quiere decir que no hubiera juegos malos, ahí está E.T., pero la mayor parte de ellos eran fruto de la precipitación, las prisas y las fechas de entrega, no culpa de malos programadores.

Hoy en día la creatividad se suple con millones de dólares. Consolas y ordenadores de potencia extrema corren títulos plagados de sombras, luces, efectos físicamente perfectos de agua o viento, movimiento capturado, bandas sonoras de orquestas famosas y motores gráficos de impecable elaboración. Ello no es óbice para afirmar que no existan muy buenos juegos (y muy jugables) en la actualidad, todo lo contrario (Killzone 2, Halo 3 o LittleBigPlanet), pero la experiencia aquella de desear regresar a casa para terminar el último al que te habías enganchado se ha ido diluyendo poco a poco. Y claro, teniendo en cuenta que antes no se podían guardar las partidas y había que empezar de cero cada vez.

La verdad es que me estoy pasando, y cualquiera podría replicar mis argumentos aduciendo decenas de juegos actuales que, aparte de su calidad gráfica, movimiento y sonido, son altamente jugables. Así es, con toda la razón del mundo. Sólo quiero llamar la atención sobre ese gran concepto que es la jugabilidad y lo mucho que representa a la hora de amar o aborrecer un juego. Según mi humilde entendimiento, debería ser la premisa principal de los productores antes de ponerse manos a la obra para desarrollar un juego; por encima de entorno gráfico, movimiento armónico o musiquita chachi.

Esta tendencia está haciendo que muchos de los aficionados a los videojuegos estén estemos volviendo a rescatar las antiguas modestas producciones de mano de emuladores de videoconsolas y ordenadores de 8 y 16 bits. Recordar aquella dorada época trae a flor de piel sentimientos que creías sepultados bajo la lápida de los tropecientosmil megahercios. Aunque, a veces, retomas un juego que en su época te hacía llorar de alegría cada vez que pulsabas el play y, ahora, te resulta inapetente, tedioso, soporífero e interminable. Serán cosas de la edad.

Que se lo digan a mi primo el mayor, que le regalaron una PlayStation 3 la pasada Navidad y lo más evolucionado que ha corrido en su máquina es el Príncipe de Persia (el original de 1987), descargado del PlayStation Store. Si es que los hay que tienen un gran amor y nostalgia por lo retro, pero tampoco hay que pasarse, primo, tampoco hay que pasarse.

Frases con historia (XIII)

¿A qué imbécil le convencieron para empezar a utilizar la fuente Helvetica Neue en una página web? Porque debería estar entre rejas y su promotor en el corredor de la muerte.

Yo mismo. En este preciso instante.

Utilizar Internet para investigar a personas

Yo, que soy más burro que un arado, me mantuve en mis trece y les propuse un reto. Debían elegir al azar cualquier persona que en ese momento anduviera por la calle, y yo, solamente utilizando Internet, averiguaría tantos datos de ese ciudadano que se les iban a poner los pelos de punta. Evidentemente, necesitaba algo más que una cara física, porque milagros tampoco soy capaz de hacer (por ahora). Así pues, como condición indispensable, les propuse que la persona elegida fuera acompañada de un único dato más o menos relevante que me permitiera iniciar una investigación seria.

El reto fue aceptado, y el candidato en cuestión fue un chico, de unos treinta años, que en ese momento abría la puerta de su coche rojo, introduciéndose en él. Teníamos, pues, una cara que recordaríamos fácilmente (tupida barba, exceso de peso…) y una matrícula. Yo no necesitaba más.

El primer paso fue consultar al tío Google acerca de aquella matrícula. Yo sé que, en España, las multas impagadas se registran en el Boletín Oficial del Estado (BOE) y tuve la inmensa suerte de que aquel hombre algo le debía a Tráfico, aunque en este caso la consulta me llevó al BOPV (Boletín Oficial de País Vasco), por estar transferida la competencia en este campo.

Para ser honesto, he de reconocer que fue un golpe de suerte el asunto de la sanción, aunque no resulta tan difícil encontrar datos de un coche en Internet a poco que busques y sepas dónde buscar.

La multa (bastante elevada), en el Boletín viene acompañada del titular del vehículo y del Documento Nacional de Identidad (DNI) del mismo. ¡Horror! La titular era una mujer, pero aún así ya disponía de datos valiosos para seguir investigando. ¿Sería el coche de su novia, de su esposa, de su madre, un coche de empresa? Vamos a ver que ocurrió.

Con los datos (nombre, dos apellidos y DNI) de la dueña del coche, realicé una nueva búsqueda en Internet. El nombre a secas no me decía nada, no tenía cuenta en Facebook, ni en Tuenti, ni en ninguna otra red social. Sin embargo, el nombre y el DNI me llevaron a una nueva página del BOPV en la que se hablaba de un juicio de esta persona contra una empresa de servicios de limpieza (también se registran lo juicios públicos, sí). Estaba claro que era ella, porque todos sus datos coincidían. Pero, ¿quién demonios era aquella mujer?

Tras leer de cabo a rabo la sentencia, sólo pude recabar sus datos personales, además de los que ya tenía, como domicilio, código postal y ciudad donde vivía. Pero nada del hombre, ni como testigo en el juicio. Algo normal, me pareció, pues una demanda de una empleada a su antigua empresa no tiene porque arrojar luz sobre las relaciones sentimentales de la mujer, si es que algo le unía al muchacho del coche.

Mi siguiente búsqueda se dirigió hacia la dirección postal de la chica, y también tuve bastante suerte. Aparecía en una web de compra y venta de segunda mano en la que se ofrecía un ático abuhardillado en una zona céntrica de la ciudad donde, aparentemente, vivía ella. Al entrar a dicha web, y tras visionar detenidamente las fotos del piso por si algo me pudieran aportar, me percaté de que la persona de contacto para la información de compra no era una chica, sino un chico. Detallaba nombre y apellidos, además de teléfono fijo y teléfono móvil. Sin embargo hubo una cosa que me llamó la atención, los apellidos del hombre eran los mismos que los de la mujer, por lo que estábamos hablando de dos hermanos o, en su defecto, de una enorme, y poco probable, coincidencia. ¿Sería el hermano el chico que buscaba?

Otra búsqueda más me llevó a varias cuentas en Facebook con ese nombre y esos apellidos. No hube de indagar mucho más, en tres o cuatro clics llegué a su perfil y, estupefactos mis amigos y yo, comprobamos que aquel chico era el hombre del coche rojo. Pero no nos íbamos a quedar allí; quise llegar mucho más allá.

Tenía su nombre, sus apellidos, su foto, su antigua dirección y el que parecía ser su teléfono móvil. ¿Qué más podía averiguar? Pues mucho. Echando un vistazo a sus amigos feisbuqueros, hicimos una criba y elegimos una víctima, una señora algo mayor que parecía tener cara de picar el anzuelo como un panchito. Creamos una cuenta nueva en Facebook con identidad femenina, nos pusimos una cara que inspirara confianza y nos decidimos a atacar.

El mensaje que envié esa tarde a la señora, en la solicitud de amistad, hablaba de mí como una amiga del chico del coche rojo a la que le gustaba hacer nuevas amistades, queriendo congeniar con ella. Aporté datos reales que ya tenía, como nombre de él y su hermana, e, incluso, llegué a escribir que nos conocimos en tal barrio cuando él vivía en el famoso ático abuhardillado. Esto fue un poco suicida, porque yo no sabía realmente si había vivido allí, pero el caso es que coló, y ya tenía a la señora como amiga mía dos días después.

El caso es que este chico tenía sus fotos personales compartidas para todos sus amigos y los amigos de sus amigos, error bastante frecuente en esta red social, porque como crezca en exceso el número de tus amistades, al final puede ver tus fotos gente a la que no le interesan lo más mínimo. Era él, sin duda; pudimos observar el famoso coche rojo en una de las fotos (se veía también la matrícula). Asimismo, su hermana (la de los juicios y las multas) aparecía en varias fotografías con su nombre al pie e identificada, efectivamente, como la hermana del hombre del coche.

Me hice fácilmente con su correo electrónico, su fecha de nacimiento y hasta el colegio donde estudió, todo perfectamente compartido para extraños como yo. Intenté agregarle como amigo, pero no hubo suerte. Además, pude comprobar que disponía también de un perfil en Twitter que andaba bastante desactualizado.

El e-mail me llevó a nuevos horizontes de búsqueda, comprobando que había escrito bastantes mensajes en foros relacionados con motocicletas, que había comentado entradas en más de un blog de música heavy y que tenía una cuenta en Menéame desde la que hacía envíos de noticias que tenían relación casi exclusivamente con el mundo del motor. Ya conocía sus aficiones.

En fin, detuvimos la investigación en este punto porque ya no tenía ninguna gracia ni resultaba reto alguno. Pero mis amigos se quedaron con un palmo de narices cuando, partiendo de una cara y una matrícula, conseguí prácticamente radiografiar al sujeto del coche rojo.

Confesión. Toda esta historia que acabo de contar es totalmente mentira y ningún dato es verdadero. Sin embargo, es un relato factible sin necesidad de tener muchos conocimientos. Realmente no me he inventado la totalidad de la narración, algunos hechos son verídicos y más de una vez me he retado a mí mismo a indagar sobre la identidad virtual de una persona que no conozco de nada. Son bastante alucinantes los resultados que se pueden conseguir a golpe de clic y con un poco de suerte. Evidentemente, la historia anterior supone un escenario en el que esa suerte es un factor muy importante.

Lo que quiero es llamar la atención sobre esos datos propios que campan a sus anchas por Internet sin ningún tipo de seguridad, ya sean generados por nosotros o por terceras personas. Nuestra identidad digital no se encuentra para nada segura, y cualquiera que investigue un poco, sin ser policía, puede averiguar cositas de alguien que, si bien tampoco es que sean grandes secretos, pueden representar un incordio para su propietario.

¿Has buscado tu nombre, tu DNI o la matrícula de tu coche en Internet alguna vez? Hazlo. Por lo pronto, intenta buscar el mío y a ver si eres capaz de radiografiar mi vida con un mínimo de detalle.