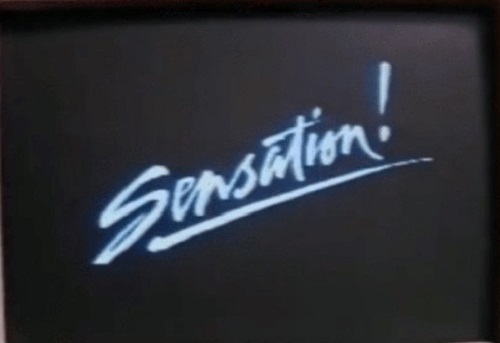

Aquellos primeros PC multimedia: el Tandy Sensation!

Tandy Sensation! fue uno de los primeros intentos de crear un PC multimedia especializado. En este caso, Tandy ideó una computadora con disco duro, unidad de CD-ROM, tarjeta de sonido estéreo, módem, gráficos en color y mucho más.

La mítica compañía estadounidense RadioShack —fundada en 1921, adquirida por Tandy Corporation en 1963 y, hoy día, aún operativa— es una empresa que gestiona una cadena de tiendas de artículos y componentes electrónicos en Estados Unidos y México, ahora propiedad de Standard General. En 1992, durante el gran auge de aquel concepto que se dio en llamar ‘multimedia‘, sacó al mercado una joya tecnológica llamada Tandy Sensation!, un PC (compatible con IBM) que era un artilugio orientado al mundo multimedia desde el mismo momento en el que lo sacabas de la caja.

Sensation! cumplía con los estándares de hardware MPC de aquel momento, definidos por el Multimedia PC Marketing Council. Montaba un procesador 486SX que funciona a 25 MHz e incluía un disco duro de 107 MB, una unidad de disquete de 31/2 pulgadas y una unidad de CD-ROM básica. Además, traía de serie un fax módem de 2400 bps (4800 bps para comunicaciones por fax), teclado estándar de 101 teclas, ratón Tandy de dos botones, tarjeta de sonido MPC estéreo y un monitor Super VGA funcionando en modo no entrelazado de 1024 × 768 píxeles de resolución. Asimismo, venía acompañado de una gran cantidad de software preinstalado y multitud de programas incluidos en CD-ROM. Un prodigio del momento.

Y todo ello por 2199 dólares de la época, monitor incluido, algo que, aun siendo caro en aquellos tiempos, resultaba una compra maestra por la cantidad de tecnología punta de la que disponías al momento en un único paquete integrado. Por su lado, se podía comprar también un altavoz/amplificador estéreo MMS-10 por 79,95 dólares adicionales. A la sazón, una oportunidad futurista que pocos querían dejar pasar.

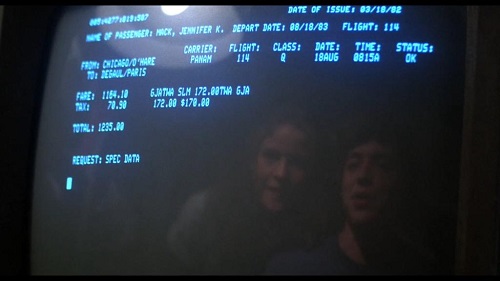

El Tandy Sensation! se distribuía con la interesante y curiosa interfaz WinMate, sucesora directa de DeskMate, que corría sobre Windows 3.1. Y es que comenzar con Sensation! no podía ser más sencillo; sólo había que sacar la unidad de su caja, conectar los cables del monitor, el teclado y el ratón en los puertos etiquetados para tal fin, unir el cable telefónico provisto desde el módem hasta la roseta más cercana y conectar el PC y el monitor a corriente. Tras pulsar el botón de encendido en la parte frontal, el Sensation! se anunciaba con una fanfarria de trompetas que daba paso al propio WinMate, un colorido y parlante compañero de Windows.

Desde ese momento, te encontrabas a solo unos pocos clics de ratón de horas de diversión y productividad. WinMate hacía de guía a través de los distintos programas de la misma manera que lo hace Windows, simplemente realzaba los íconos, los colocaba sobre fondos vívidos y organizaba las aplicaciones bajo títulos más sugerentes como ‘In Touch’ y ‘In the Know’. ¿Necesitas escribir una nota? Prueba el programa ‘Write’ de Windows o la versión truncada de ‘Microsoft Word’ incluida, ‘Microsoft Works’. ¿Planeas un viaje? Abre ‘Travel Planner’, que organiza toda la información importante de tus vacaciones en un archivo lógico. ¿Quieres saber quién inventó la desmotadora de algodón? Búscalo en la ‘Enciclopedia Concise Columbia’.

Y mucho más software «de marca», por ejemplo ‘Bartlett’s Quotations’, ‘The World Almanac’, ‘Phoenix MicroFAX’ o programas de inicio para America Online, Prodigy y The Sierra Network, accesibles desde el momento primero en que arrancaba Sensation! Por supuesto, también disponíamos de la posibilidad de instalar y ejecutar software propio. Además, la guía del usuario proporcionaba información clara y útil, tanto para principiantes como para veteranos, por si necesitábamos algo de conocimiento adicional.

En cúmulo, una suerte de equipo muy completo que hacía las delicias de los amantes incipientes que el fenómeno multimedia tenía por aquellos años. Un tesoro que, hoy día, es prácticamente imposible conseguir.

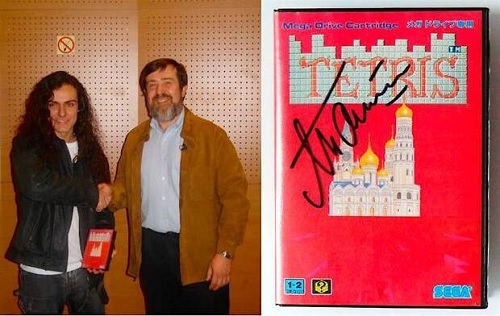

El ‘Tetris’ para Mega Drive: una historia de patentes y derechos

‘Tetris‘ (publicado en 1984) es un videojuego de lógica que fue ideado y programado originalmente por Alekséi Pázhitnov, en la antigua Unión Soviética, para ordenadores Elektronika 60. Contó con decenas de adaptaciones, versiones y clones en infinidad de consolas, máquinas arcade y ordenadores, enganchando a los jugadores con su adictiva y sencilla combinación de piezas. El éxito fue tal que propició una suerte de carrera por el mercado entre las principales compañías de videojuegos —sobre todo Nintendo, Atari y Sega— para contar con su propia versión en sus respectivos sistemas.

Una de aquellas ediciones fue la desarrollada por Sega para su System 16, una placa de arcade lanzada en 1985, cuya misión final consistía en terminar con un título para Sega Mega Drive, la videoconsola de sobremesa de 16 bits concebida por la compañía nipona y sucesora de la Master System. La intención radicaba en convertir el título soviético en un nuevo éxito mundial, sobre todo a nivel doméstico, pero se encontraron con importantes dificultades. Atari poseía los derechos de explotación comercial de las versiones arcade de Tetris a nivel mundial (una intrahistoria que da para una película), un negocio muy rentable en los Estados Unidos en la época. Estos derechos impedían que otra empresa pudiera realizar ediciones arcade del videojuego de Pázhitnov, obligando a Sega a replantearse su estrategia.

Steve Hanawa, programador, diseñador y representante de Sega of America, consiguió firmar un acuerdo con los responsables de Tetris para que la empresa japonesa llegase a adaptar y producir sus propias ediciones y versiones del título de forma exclusiva para el mercado japonés. Sin embargo, los derechos de Tetris y las sucesivas licencias se convirtieron en un auténtico caos de problemas legales en aquellos años, con infinidad de concesiones no autorizadas a terceros y versiones dudosas. La propia Atari intentó adaptar su versión arcade a NES a través de su división de juegos domésticos, Tengen, un asunto que acabó en una costosa y encarnizada batalla legal que terminó mal para empresa californiana.

Para evitar todos aquellos problemas, se fundó en 1996 una empresa concesionaria, The Tetris Company, encargada de gestionar las licencias con los más variados distribuidores y desarrolladores, evitando problemas de explotación y copias ilegales.

Sega triunfó con su edición arcade de Tetris en Japón y pronto realizó conversiones y ediciones para diferentes piezas de hardware, como la Sega System E o, incluso, para las placas de Taito. Desgraciadamente, su intento de adaptar Tetris a Mega Drive fue una verdadera odisea: el videojuego llegó a desarrollarse para 16 bits pero, al igual que la edición de Atari para los 8 bits de Nintendo, el título fue bloqueado a nivel comercial en Japón.

Con todo y con eso, la empresa japonesa llegó a fabricar al menos 10 cartuchos, convirtiéndose hoy día en el objeto de coleccionista más deseado de la consola de sobremesa. Se sabe que una de estas copias llegó a ser firmada por el propio Alekséi Pázhitnov, alcanzando más de un millón de dólares en una subasta. Y es que, con el paso de los años, el cartucho ganó el estatus de leyenda, convirtiendo a este título de Mega Drive en un algo único dentro del orbe de los videojuegos ochenteros.

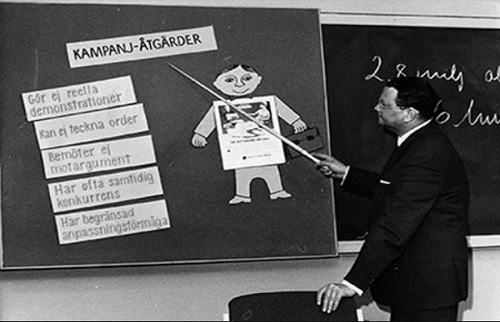

El franelógrafo: el PowerPoint del siglo pasado

Formalmente, según la RAE, un trozo de franela o de tela afelpada que se usaba en el aula para mostrar figuras o letras que, gracias a su reverso áspero, se pegan en ella. De uso más común en los países sudamericanos de Chile Y El Salvador, el franelógrafo también se dejó ver por otras latitudes, sobre todo en el siglo XIX y a principios del siglo XX. Se podía trabajar en él tal y como se trabaja hoy día en una pizarra (hoy, ya, pizarra digital), con la diferencia de que las cosas que se presentaban en el franelógrafo se preparaban de antemano, forrándolas por detrás con franela, fieltro o papel de lija, para luego fijarlas en la cara aterciopelada del tablero.

No se sabe con exactitud cuándo se creó el franelógrafo ni quién lo ideó, pero se tiene constancia de su uso ya en los siglos XVIII y XIX, sobre todo por los pastores evangelizadores, quienes trataban de enseñar las escrituras y sus pasajes a una población que era mayoritariamente analfabeta.

Posteriormente, se trasladó su uso a los colegios infantiles y, también, a las escuelas de aprendices de cualquier tipo de formación profesional, ya que llevaba aparejada una gran carga de ayuda didáctica para estos campos, pues facilitaba la explicación y comprensión de materias como tecnología, electricidad, mecánica, agricultura, dibujo, construcción, etcétera. El material en sí puede resultar de una alta riqueza pedagógica, ya que admite gran variedad de recursos: números, letras, palabras, frases, notas musicales, figuras geométricas, diagramas, símbolos, fotografías, recortes, montajes…

Se construían sobre una base dura de madera, la cual se cubría con una tela, fieltro, franela o lanilla y sobre la que se adherían las figuras —conocidas como franelogramas— que se habían preparado con anterioridad para la demostración en cuestión. Los franelogramas, por su lado, podían dibujarse en cartulinas o también se podían recortar de revistas para pegar a modo de collage. Para que las figuras se pegaran a la lanilla de soporte, era necesario añadirles un material adherente, tal como lija, fieltro o arena con pegamento.

Las ventajas eran muchas: bajo costo, atracción de la atención, información no estática, desarrollo progresivo de las clases o facilidad de transporte, entre otras.

Hoy en día, los elementos audiovisuales que se pueden incrustar en una presentación de PowerPoint, o de otros programas de software similares, han desplazado a las tecnologías arcaicas como el franelógrafo. Sin embargo, aún lo siguen utilizando muchos docentes de aulas infantiles porque tiene algo de lo que las pantallas adolecen: que se puede tocar, y eso es un algo muy importante para el desarrollo del cerebro en los primeros años de vida.

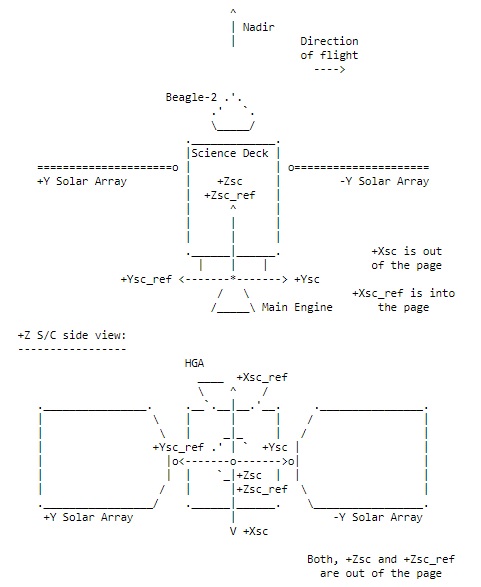

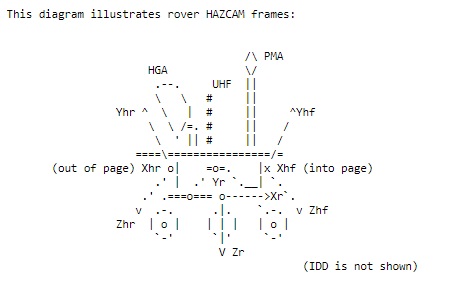

Arte ASCII retro en las sondas espaciales de la NASA

El NAIF (Navigation and Ancillary Information Facility) de la NASA es un grupo de trabajo, perteneciente a la División de Ciencia Planetaria de la agencia espacial, que se creó para liderar el diseño y la implementación de un sistema de navegación e información auxiliar conocido como SPICE. Este sistema SPICE ayuda a científicos e ingenieros a diseñar misiones, planificar observaciones, analizar datos y realizar diversas funciones de ingeniería asociadas a proyectos de vuelo a lo largo del ciclo de vida de las misiones científicas planetarias de la NASA. Básicamente es un sistema informático y técnico que posibilita a los científicos la planificación e interpretación de las observaciones y el manejo de los instrumentos a bordo de las sondas robóticas interplanetarias.

Si bien las misiones planetarias fueron el enfoque original, hoy SPICE también se usa en algunas misiones de heliofísica y ciencias de la Tierra. Por lo tanto, está disponible de manera gratuita para agencias espaciales, científicos e ingenieros de todo el mundo, siempre sujeto a una serie de reglas, pero también para el público en general, con la salvedad de que el soporte que ofrece NAIF en este caso es muy limitado.

El sistema SPICE incluye, además, un paquete de software conocido como SPICE Toolkit, que consta de diversas API que los clientes pueden incorporar en sus propias aplicaciones para leer los archivos de datos auxiliares de SPICE y, con ellos, calcular geometrías de observación, como altitud, latitud y longitud, ángulos de iluminación, etcétera.

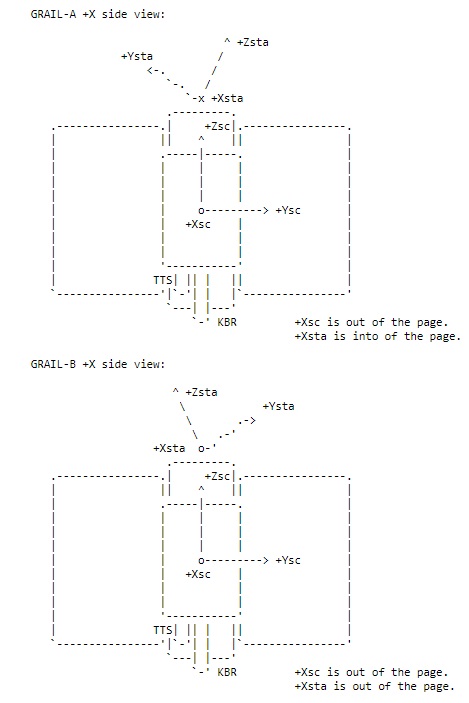

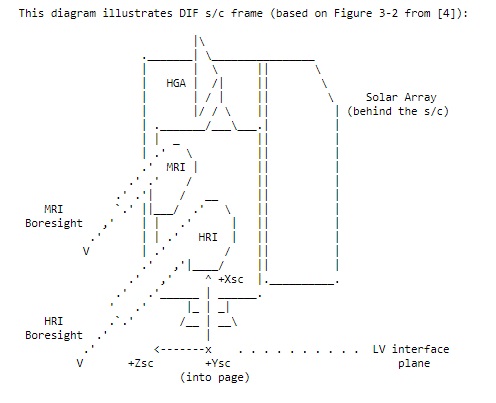

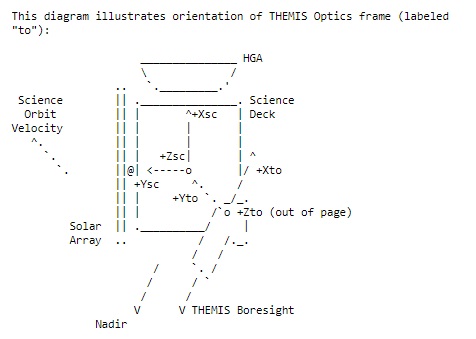

Lo más curioso del asunto es que, aparejado a todo este hipermoderno sistema de millones de dólares, existe una serie de ficheros de información —al alcance de cualquiera— que versan acerca de todas y cada una de las sondas espaciales. Estos ficheros, en modo texto ASCII básico, explican perfectamente las especificaciones técnicas y el funcionamiento de cada uno de los sensores e instrumentos en cada sonda. Asimismo, incluyen detallados esquemas de los instrumentos que, al estar recogidos en un archivo de texto plano, han tenido que ser diseñados tirando del conocido como arte ASCII, un medio artístico que utiliza recursos computarizados fundamentados en los caracteres de impresión del Código Estándar Estadounidense de Intercambio de Información.

Sondas, antenas, espectrómetros, roveres, módulos de aterrizaje y hasta las propias naves, todo ello dibujado y esquematizado al más puro retroarte informático que existe. Para disfrutarlos, sólo debemos acudir a la web donde se encuentra la tabla de contenidos de SPICE, seleccionar un módulo espacial (columna Archive Link) y, una vez dentro, acceder a los subdirectorios DATA, primero, y FK, después. Los archivos que nos interesan son los que tienen extensión .TF.

Todo un lujo de arte viejuno traído al pleno siglo XXI y a la información técnica de los dispositivos de ingeniería más avanzados del mundo.

El origen informático del cursor parpadeante de escritura

Omnipresente en todos nuestros escritos en pantalla, el cursor parpadeante nos indica con precisión dónde aparecerá el siguiente carácter que pulsemos en el teclado. Con ese pulso constante y regular, ha sido comparado con los latidos de un corazón o con el balanceo de un metrónomo; el ritmo que marca, constante, la espera de la escritura y que llama la atención sobre el punto exacto de la continuación de nuestro tecleo.

El cursor de escritura, también conocido como cursor de texto o punto de inserción, es un indicador visual que se utiliza para especificar la posición en la que se insertará el texto cuando el usuario escriba. El origen del cursor de escritura se remonta a los primeros días de la informática. A principios de la década de 1960, los terminales computacionales se usaban, casi exclusivamente, para la entrada y salida de datos. En aquellos aparatos tontos, generalmente conectados a computadoras centrales, los usuarios ingresaban comandos y datos a través de un teclado.

Tras la linotipia —inventada por Ottmar Mergenthaler en 1886—, un instrumento de escritura de tipos sobre un lingote de plomo que mecanizaba el proceso de composición de un texto para ser impreso, apareció un nuevo avance tecnológico, una máquina diseñada en 1970 con la capacidad de componer páginas a partir de matrices fotográficas o negativos de letras que producía cintas fotográficas construidas por la acción mecánica: la fotocomponedora, nombre que dio origen al término fotocomposición.

La composición tipográfica casi siempre consistía en poner palabras y espacios, lenguaje escrito, de tal manera que luego se pudiera jugar con él. No era simplemente un proceso mecánico, sino un trabajo con el valor añadido de, completamente de forma manual, seleccionar la fuente del texto, poder cambiarla, variar el ancho de las columnas, mover texto de un sitio a otro, etcétera. Si comparamos aquel proceso analógico con el tratamiento de textos moderno, eran las manos humanas las que asumían el papel del cursor parpadeante o punto de inserción, pues si se hacía necesario cambiar la posición de una palabra, el tipógrafo movía los bloques de texto como un rompecabezas.

Durante todo el siglo XX, pues, la composición tipográfica atravesó varios momentos evolutivos, desde las aburridas máquinas de escribir hasta las primeras computadoras, pasando por máquinas de teletipo y fototipo. Si bien todos estos avances hicieron que el trabajo fuera mucho más rápido para los editores, sobre todo con la aparición de los ordenadores, un aspecto crucial de la composición tipográfica antigua se había perdido en el progreso: una forma intuitiva de insertar o eliminar texto. Pero la respuesta a aquella pregunta ya la había empezado a resolver el ingeniero electrónico Charles Kiesling, de Murdock, Minnesota (EE UU).

Nacido en 1930, Charles Kiesling, Chuck para sus amigos, era un veterano naval de la Guerra de Corea que dedicó sus años inmediatamente posteriores a la contienda a un nuevo desafío: la explosión de la era informática. Kiesling llegó a trabajar, junto con otros ingenieros, en computadoras del tamaño de una habitación, como la IBM 650 o la antigua ENIAC. Se unió a la compañía estadounidense Sperry Rand, ahora Unisys, en 1955 y ayudó a desarrollar todo aquello que no se ve de los sistemas informáticos pero que es de vital importancia, como, por ejemplo, lo circuitos lógicos que le permiten a un ordenador tomar decisiones condicionales complejas como ‘o’, ‘y’ o ‘sólo si’, en lugar de simplemente el ‘sí’ o el ‘no’ de los primeros momentos de la computación. Y uno de aquellos avances, aparentemente inocuo, tomó forma en la solicitud de patente del 29 de septiembre de 1970 que Kiesling hizo para un cursor parpadeante, literalmente BLINKING CURSOR FOR CRT DISPLAY.

El cursor, representado por un guion bajo, un carácter de bloque o una línea vertical, se usaba para indicar la posición en la pantalla donde se insertaría el siguiente carácter cuando el usuario escribiera. A medida que evolucionaron las computadoras y el software, el cursor adquirió nuevas formas. En las décadas de 1970 y 1980, el cursor, a menudo, se representaba con un bloque o una barra vertical parpadeante, diseño que tenía la intención de hacerlo más visible y más fácil de rastrear en aquellas primeras pantallas de fósforo verde o naranja saturadas de texto.

El cursor parpadeante, desde su patente hasta tal como lo conocemos hoy día, no haría su debut público general durante algunas décadas. Su funcionalidad primigenia apareció por primera vez en el Apple II de 1977 y, después, se incorporó al Apple Lisa de 1983. El antiguo ingeniero de Apple, Andy Hertzfeld, contaba la historia de que la inserción del cursor en el Apple II se produjo a expensas de otra característica informática común que el famoso diseñador de la máquina, Steve Wozniak, decidió eliminar: las letras minúsculas. Y es que aquel Apple II original no soportaba letras minúsculas, lo que aún sorprende a la mayoría de las personas. Wozniak tenía la teoría de que los caracteres parpadeantes eran mucho más importantes que las letras minúsculas, y la elección se hizo en función de una necesidad basada en la memoria limitada de los chips en ese momento; era o una cosa o la otra. En el Apple II, el parpadeo de caracteres y del cursor se habilitaba mediante hardware. Posteriormente, en el Apple Lisa y en el Macintosh se hizo utilizando gráficos y software del sistema.

Al principio y mucho antes de su aparición comercial, el cursor estaba atascado en la parte inferior de un documento de texto, pero la posterior invención del ratón —en 1964, por Douglas Engelbart— y la adición de las teclas de cursor a los teclados facilitaron a los mecanógrafos moverse por el documento con facilidad. En las décadas de 1990 y 2000, el cursor de texto dio paso al cursor del ratón, cuya funcionalidad era prácticamente la misma: visualizar en todo momento dónde vamos a hacer el clic al pulsar el botón. Al principio se representó como un perfil de doble T (lo que se conoce en inglés como I-beam), cuando las interfaces eran aún eminentemente de texto, y, después, como una punta de flecha, cuando las ventanas ocuparon nuestros ordenadores personales.

Sin embargo, el cursor parpadeante de escritura nunca llegó a desaparecer. Hoy en día sería difícil encontrar una plataforma basada en texto que no incluya ese cursor que late silencioso, ya sea buscando algo en Google, publicando en Twitter o escribiendo una carta en Word. Tras más de cincuenta años después de su invención, los ingenieros más atrevidos vaticinan su desaparición en épocas venideras, haciendo alusión a los métodos de selección o posicionamiento en tecnologías como la realidad virtual, la realidad aumentada o el metaverso, donde parece que los gestos reales van a desplazar a todas aquellas tecnologías.