Entradas de la categoría ‘Underground’

Los decanos del hacking en España: Saqueadores Edición Técnica (SET)

‘SET’

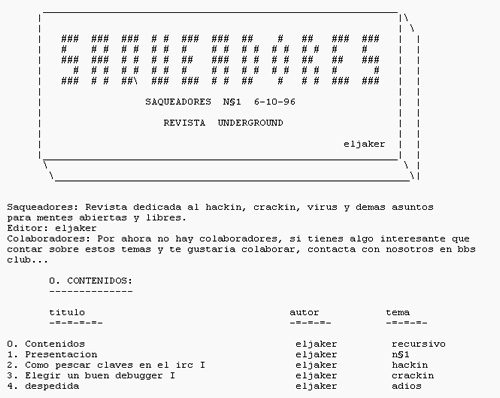

El 6 de octubre del año 1996, en plena ebullición del precámbrico internetero en España, cuando el servicio Ibertex de Telefónica acumulaba más de cuatrocientos mil usuarios y cedía paso, poco a poco, a la red InfoVía, veía la luz en la ‘BBS Club’ de Murcia el primer número del ezine ‘Saqueadores‘, editado por su único autor, el mítico Eljaker. Varios números más tendrían la culpa de que el proyecto fuera apoyado por cada vez un número mayor de personas del underground informático de la época, convirtiéndose enseguida en SET, Saquedores Edición Técnica, uno de los ezines digitales legendarios de aquel orbe que se conocía, entonces, como H/C/P/V (Hacking/Phreaking/Cracking/Virii).

Los que vivimos con intensidad esos años recordamos con una lágrima en el ojo nombres como Paseante, El Profesor Falken, Warezzman, El Duke de Sicilia o +8D2 —entre otros muchos—, autores que se prodigaron en SET desde los inicios hasta el último número, aparecido en octubre de 2009. Lo que comenzó siendo una publicación que incluía artículos muy básicos (que algunos tacharon de infantiles), terminó por convertirse en un referente en español del mundo underground digital.

Primer número de ‘Saqueadores’

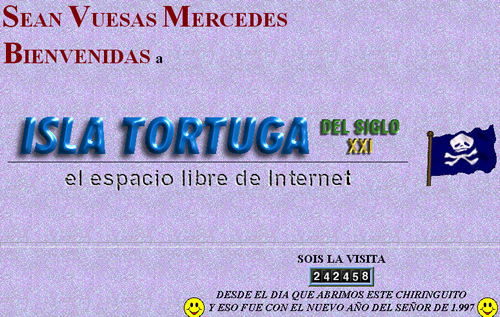

Tras el cierre de la ‘BBS Club’, SET migra sus archivos a GeoCities (el servicio gratuito de alojamiento web de referencia en los noventa) y, también, a la web de Iberhack (uno de los puntos de encuentro primordiales del hack hispano), y a otros tablones como Gorth BBS, de Las Palmas de Gran Canaria, y DarkHate BBS, en Gerona. El mundo del hacking en español comenzaba a alcanzar su punto de ebullición, y aparecían —como champiñones— canales de IRC, grupos de Usenet, «cons» (convenciones o concentraciones) presenciales, publicaciones electrónicas y cientos de sitios web alojados en portales temáticos como Isla Tortuga, especialmente dedicado a estos temas.

Geocities

SET se convirtió, después de los catalanes !Hispahack, en el segundo grupo más activo de la web clandestina del momento, tomando su nombre de la propia edición electrónica, que alcanzaba ya un nivel técnico al rasante de publicaciones legendarias como la editada por el grupo argentino Minotauro, la revista mejicana ‘RareGaZz‘ o la mítica ‘Phrack‘ estadounidense.

El 27 de mayo de 1997, una orden judicial obligaba al cierre del servidor donde se alojaban los sitios de Isla Tortuga y a la detención de sus responsables. Entre los encausados están varios miembros de Saqueadores (también su editor, El Duke de Sicilia), y en el número de junio de ese año, Paseante se encargaría en solitario de sacar el ezine adelante; en él escribió una nota editorial explicando todo lo sucedido. Por aquel momento, Eljaker ya había abandonado SET hace meses, dejando la publicación en manos de sus compañeros.

Isla Tortuga

Estos movimientos policiales no hicieron otra cosa que afianzar y apuntalar los grupos dentro de la escena hacker en España. SET comenzaba allí su época dorada, cambiando de diseño, aceptando nuevos miembros y proyectándose al exterior. En octubre del año 1997, celebrando el primer aniversario, los responsables del ezine y CPNE (Compañía Phreaker Nacional de España) organizan en Murcia la UnderCon’97, la primera convención pública del underground español a la que sólo se podía acceder por invitación. Aquel encuentro se prolongaría en el tiempo hasta el año 2004, con sucesivas ediciones anuales. Se decía en los mentideros digitales del momento, que integrantes de la policía, de Telefónica y de otros organismos se colaban camuflados en estos encuentros para recabar información.

Esta gran época de SET, coincidiendo con el mejor momento de la escena hacker española, se alargará hasta principios del año 2001. Es el momento de los grandes artículos, de una calidad técnica incuestionable, cuyo culmen más sonado fue el que describía el funcionamiento del PacketShaper, un sistema que controlaba el tráfico de las redes de importantes empresas e instituciones españolas (Caja Madrid, El País, Telefónica, Banco Bilbao Vizcaya, Nestlé…), escrito por Paseante.

‘SET’

Tras aquel momento de gloria, comienza la decadencia de SET. Su rivalidad con el grupo !Hispahack y los dimes y diretes entre sus integrantes termina con el ezine dirigido y editado por nuevos miembros y colaboradores. La periodicidad se vuelve muy irregular, y los artículos escasos. Por aquel momento estaba recién horneada la revista @arroba de MegaMultimedia, y SET comienza a escribir reportajes para ella por razones económicas. En octubre de 2009 se publica el último ezine de SET y, aunque representa el punto en el que se da por terminado su ciclo, bien es cierto que el sitio web sigue en línea todavía hoy día, aunque lo que no conocemos es si su grupo también.

Algunos newbies pudimos ser espectadores y partícipes de todas aquellas historias de telefonía, blueboxes, claves de acceso, infecciones de macro, firewalls, proxys, winnnukes, hack GSM, Linux, Novell Netware, inyecciones SQL, SNMP, desarrollo de virus al más puro estilo Griyo de 29A o cursillos de cracking de aplicaciones con W32Dasm y Hex Workshop. ¡Nunca olvidaremos aquellas interminables tardes!

TCSEC, el libro naranja de la seguridad informática

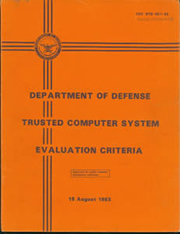

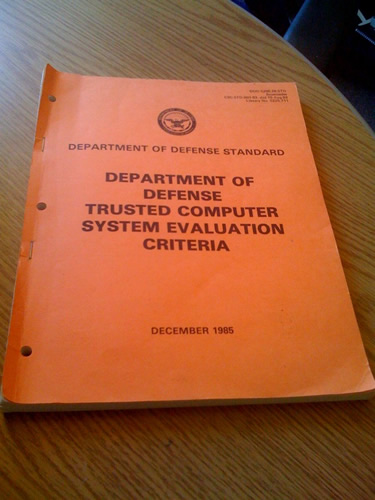

DoD TCSEC

Los libros de la Serie Arcoiris (Rainbow Series) componen una colección de volúmenes sobre estándares y directrices de seguridad informática editados por el gobierno de los Estados Unidos de América entre 1983 y 1993. Originalmente publicados por el Departamento de Defensa, y posteriormente por el Centro Nacional de Seguridad Informática (departamento dependiente de la Agencia de Seguridad Nacional), cada uno trata de un tema de seguridad en concreto, perfectamente desarrollado y estudiado. Los libros fueron, en un principio, de uso interno y secreto del gobierno estadounidense, pero terminaron filtrándose y recorriendo las manos de todos los expertos (y no tanto) en seguridad de la época. Hoy se pueden descargar de Internet.

Todos los tomos tenían una portada de un vivo color distinto, de ahí el nombre de la serie (Arcoiris), y cada uno de ellos era conocido por el color de su portada. El titulado ‘DoD Trusted Computer System Evaluation Criteria‘, TCSEC, (Criterios de evaluación de un sistema informático de confianza), que fue el primero de los volúmenes publicado (1983), era mundialmente conocido como el Libro Naranja (Orange Book), pues así era el color de su portada.

El Libro Naranja (que se puede descargar en formato PDF) establecía los requerimientos y patrones básicos (clasificados por niveles) para evaluar la efectividad de los controles informáticos de seguridad construidos dentro de un sistema. Este manual, pues, se utilizaba para determinar, catalogar y seleccionar sistemas informáticos dedicados al proceso, almacenamiento y recuperación de información sensible y/o clasificada.

DoD TCSEC

El libro es toda una joya a día de hoy y aún resulta curioso echarle un vistazo y, seguramente, todavía muy útil. Según este tratado, las políticas de seguridad deben ser explícitas, bien definidas y aplicadas en exclusiva para el sistema informático en cuestión. Tres políticas de seguridad son las que se consideran básicas: la obligatoria, la de marcas y la discrecional.

La responsabilidad es otra de las patas de los objetivos fundamentales, ya que debe existir un medio seguro para asegurar el acceso de un agente autorizado y competente que pueda evaluar la información de rendición de cuentas dentro de un tiempo razonable y sin dificultades indebidas; todo ello bajo tres requisitos: identificación, autenticación y auditoría.

Además, el manual destaca el aseguramiento de software y hardware y el proceso de documentación como otras dos de las formalidades imprescindibles.

El TCSEC define cuatro divisiones de seguridad, a saber: D, C, B y A, donde la división A tiene la seguridad más alta. Cada división representa una diferencia significativa en la confianza que un individuo u organización puede colocar en el sistema evaluado. Además, las divisiones C, B y A se subdividen, a su vez, en una serie de grupos jerárquicos llamados clases (C1, C2, B1, B2, B3 y A1) que expanden o modifican los requisitos de la división o clase inmediatamente superior.

El Libro Naranja es todo un mito en el orbe de la seguridad informática y en el mundo del hacking de los años ochenta y noventa. Fue uno de los primeros modelos para evaluar los sistemas de información en términos, cada vez mayores, de seguridad.

Como curiosidad, comentar que en la película ‘Hackers: piratas informáticos‘ (película bastante mala, por cierto, en lo que al aspecto técnico y tecnológico se refiere, pero considerada como de culto por aquello de ser una de las pocas que tratan el género) existe una escena mítica en la que los protagonistas intercambian impresiones acerca de varios libros de la época, y en la que se aprecia el culto a las portadas, a los colores y a los seudónimos que existían entonces. El TCSEC se menciona allí, por supuesto.

Descubren 40 vulnerabilidades en los televisores de Samsung

Samsung smart TV

El experto en seguridad israelí Amihai Neiderman ha encontrado hasta cuarenta vulnerabilidades desconocidas del tipo zero-day en Tizen, el sistema operativo que se ejecuta en millones de productos de Samsung, entre ellos sus televisores inteligentes.

Hace poco menos de un mes, Wikileaks difundía una grave acusación que apuntaba diractamente a la CIA estadounidense por llevar a cabo un proyecto de pirateo a nivel global sobre productos Samsung —aparentemente triviales, como teléfonos móviles y televisores— que permitía utilizar esos aparatos como micrófonos ocultos. A estos documentos se los conoce como Vault 7.

Pero la ventana a este tipo de secuestros es mucho más amplia de lo que se pensaba originalmente, y es que Amihai Neiderman, como comentábamos, ha llegado a contar cuarenta fallos de seguridad zero-day que permiten a cualquiera acceder de forma remota a millones de electrodomésticos del tipo smart TV, smartphone, smartwatch y otros que se sirven del sistema operativo Tizen de Samsung para funcionar, como cámaras fotográficas o frigoríficos.

Actualmente, Tizen corre sobre unos 30 millones de televisores y en alrededor de 10 millones de teléfonos de bajo coste, y la falla más grave se refiere a la propia seguridad del sistema operativo, la cual posibilita secuestrar un dispositivo e instalar código malicioso en él, haciendo que un atacante pueda hacerse con el control total.

Nos encontramos ante un asunto de seguridad extremadamente grave y que, encima, la CIA aprovechaba en su propio beneficio. Habrá que ver cómo actúa Samsung en los próximos días y qué medidas toma sobre este asunto.

La impresora que secuestra conversaciones de teléfono

Stealth Cell Tower

Julian Oliver es un artista e ingeniero neozelandés (afincado en Berlín) que, durante años, ha tenido la extraña obsesión de intentar detectar torres telefónicas ocultas, esas gigantescas antenas de carretera –profusas en muchos lugares del mundo– cubiertas de falsas hojas para hacerse pasar por un árbol o, incluso, ocultas como postes de farolas o falsas astas de bandera. Esta afición suya le dio un idea algo traviesa, ¿qué ocurriría si fabricara una torre telefónica, perfectamente disfraza de impresora láser, que descansara en una oficina y fuera capaz de secuestrar conversaciones y mensajes de teléfonos móviles? Pues lo hizo.

Tras meses de estudio y trabajo, Oliver presentó el resultado de su obra, una aburrida impresora láser de Hewlett Packard que era capaz, secretamente, de funcionar como una estación GSM maliciosa, engañando a los teléfonos a su alcance para que se conecten a ella en lugar de a la torre se su operador telefónico, interceptando llamadas y mensajes de texto.

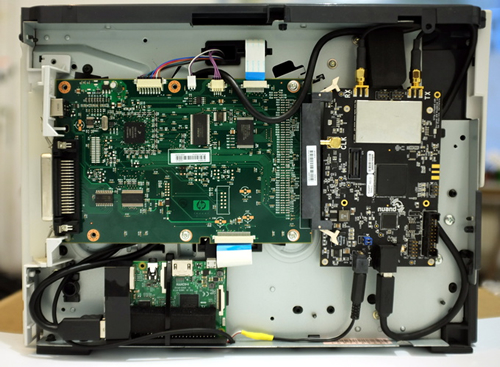

Stealth Cell Tower por dentro

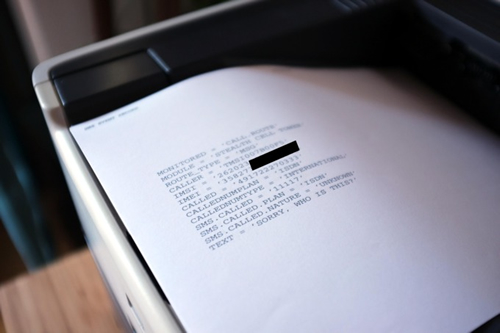

Las pruebas fueron totalmente satisfactorias, y la falsa impresora, a la que su diseñador llama Stealth Cell Tower, pudo acceder a las llamadas de voz y a los mensajes SMS de los trabajadores de una oficina. Sin embargo, este periférico no pretendía espiarlos, como muchas torres reales al aire libre sí hacen, sino que simplemente iniciaba una conversación de mensaje de texto con el teléfono interceptado, fingiendo ser un contacto no identificado, mediante un mensaje genérico como «Ven cuando estés listo» o, más juguetón, «Estoy imprimiendo ahora los detalles para ti». Si la víctima, confundida, respondía al mensaje, la impresora escupía su respuesta en papel como una espeluznante prueba de concepto.

Mensajes SMS a las víctimas

Además, también está programada para hacer llamadas a los teléfonos conectados y, si el propietario osa contestar, el aparato reproduce un archivo de audio con la canción de Stevie Wonder ‘I just called to say I love you’. Tras cinco minutos, se desconecta del abonado y le permite reconectarse a una torre de telefonía celular real.

La creación de Oliver no tiene la intención, simplemente, de organizar una elaborada broma de oficina, sino que pretende demostrar los defectos inherentes a la privacidad de las conexiones celulares de las cuales dependen nuestros teléfonos móviles. Después de todo, su Stealth Cell Tower no es nada diferente de los dispositivos conocidos como captadores IMSI que la policía de medio mundo utiliza para secuestrar conexiones de teléfonos móviles o espiar y rastrear a sospechosos de delitos. La impresora de Oliver debe servir como un recordatorio para que el, tan manido hoy día, cifrado de extremo a extremo en las comunicaciones sea una realidad global. Julian, por supuesto, recomienda que la aplicación de cifrado sea libre y de código abierto. «Mi proyecto está intencionalmente construido para humillar a GSM», dice Oliver. «GSM está roto, y necesitamos cifrar nuestras comunicaciones de extremo a extremo».

Impresión de datos de la víctima

Julian Oliver construyó su impresora a partir de una Raspberry Pi, una radio definida por software bladeRF, dos antenas GSM y, claro, una impresora Hewlett Packard Laserjet 1320. En su sitio web se pueden consultar todos los datos del proyecto y, también, descargar el código fuente del software que controla la Stealth Cell Tower. Asimismo, también se pueden consultar allí otros interesantes proyectos de Julian.

Así fue descrita la primera inyección SQL de la historia

E-zine ‘Phrack’

Los inicios del lenguaje SQL (Structured Query Language) de consulta de datos se sitúan en el año 1986, cuando el Instituto Nacional Estadounidense de Estándares (ANSI) realizó una primera publicación de sus especificaciones sobre cómo operar con bases de datos relacionales. Sin embargo, no fue hasta el año 1999 cuando este lenguaje se convirtió en lo que se conoce actualmente, esto es, cuando se añadieron expresiones regulares y la posibilidad de realizar consultas recursivas.

En aquel año 1999, ya estaba ampliamente extendido el uso de PHP y el contenido dinámico a nivel de páginas web con MySQL. La primera versión de MySQL surgió en el año 1995, y PHP apareció en 1997 (publicado oficialmente en 1998). 1999 fue, además, el año de nacimiento de CVE (Common Vulnerabilities and Exposures) para recoger y formalizar miles de vulnerabilidades informáticas.

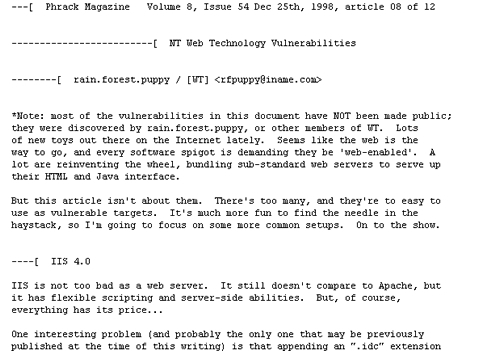

Pues sólo un año antes, en 1998, el afamado hacker Jeff Forristal, bajo el seudónimo Rain Forest Puppy, fue el primero en describir, en un artículo del conocido e-zine Phrack, una novedosa técnica —para aquel momento— en la que, en un equipo que corría Windows NT, con un servidor web IIS 4.0 y montando un servidor de datos Microsoft SQL Server 6.5, a través de conexiones ODBC se podían ejecutar consultas y comandos utilizando lenguaje SQL. Aquel escrito, titulado NT Web Technology Vulnerabilities, acababa de poner los cimientos para lo que aún hoy sigue siendo uno de los ataques web más utilizados: la inyección SQL, o SQL injection (SQLi). Puede consultarse aquel documento completo en el propio sitio web de Phrack.

Primer artículo sobre SQLi

La vulnerabilidad consiste en conseguir añadir (inyectar) código SQL en una aplicación (normalmente una aplicación Web) para modificar la forma en que se realizan consultas a una base de datos y evadir los mecanismos de seguridad existentes, ejecutar comandos en el servidor, recuperar datos sensibles, etcétera.

Cuando un compañero investigador de Forristal envió un mensaje a Microsoft explicando el problema que habían descubierto, su respuesta fue bastante hilarante: «lo que nos describe usted no es un problema, así que no se preocupe por hacer nada para solucionarlo». Hoy día, dieciocho años después de su primera divulgación pública, la SQLi se encuentra, repetidamente, en el puesto número uno de vulnerabilidades en el informe OWASP Top 10, que se publica cada tres años por la Fundación OWASP (Open Web Application Security Project) y que controla las perores amenazas a las que se enfrentan los sitios web en la actualidad.

Jeff Forristal

Casi veinte años después, los motores de lenguaje SQL han evolucionado mucho, pero la destreza del programador de consultas es prácticamente lo único que cuenta para evitar estos ataques. La destreza y, también, la experiencia en estas lides, sabiendo en todo momento dónde debe poner las trabas necesarias para que un atacante externo no tenga acceso a la información devuelta por según qué consultas maliciosas.