Entradas de la categoría ‘Tecnologías varias’

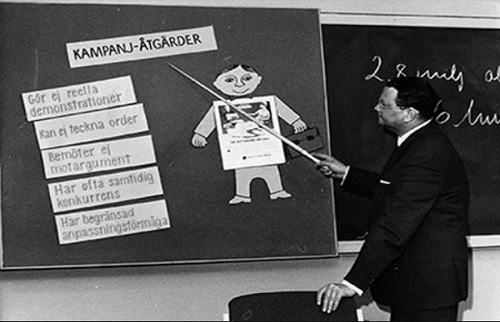

El franelógrafo: el PowerPoint del siglo pasado

Formalmente, según la RAE, un trozo de franela o de tela afelpada que se usaba en el aula para mostrar figuras o letras que, gracias a su reverso áspero, se pegan en ella. De uso más común en los países sudamericanos de Chile Y El Salvador, el franelógrafo también se dejó ver por otras latitudes, sobre todo en el siglo XIX y a principios del siglo XX. Se podía trabajar en él tal y como se trabaja hoy día en una pizarra (hoy, ya, pizarra digital), con la diferencia de que las cosas que se presentaban en el franelógrafo se preparaban de antemano, forrándolas por detrás con franela, fieltro o papel de lija, para luego fijarlas en la cara aterciopelada del tablero.

No se sabe con exactitud cuándo se creó el franelógrafo ni quién lo ideó, pero se tiene constancia de su uso ya en los siglos XVIII y XIX, sobre todo por los pastores evangelizadores, quienes trataban de enseñar las escrituras y sus pasajes a una población que era mayoritariamente analfabeta.

Posteriormente, se trasladó su uso a los colegios infantiles y, también, a las escuelas de aprendices de cualquier tipo de formación profesional, ya que llevaba aparejada una gran carga de ayuda didáctica para estos campos, pues facilitaba la explicación y comprensión de materias como tecnología, electricidad, mecánica, agricultura, dibujo, construcción, etcétera. El material en sí puede resultar de una alta riqueza pedagógica, ya que admite gran variedad de recursos: números, letras, palabras, frases, notas musicales, figuras geométricas, diagramas, símbolos, fotografías, recortes, montajes…

Se construían sobre una base dura de madera, la cual se cubría con una tela, fieltro, franela o lanilla y sobre la que se adherían las figuras —conocidas como franelogramas— que se habían preparado con anterioridad para la demostración en cuestión. Los franelogramas, por su lado, podían dibujarse en cartulinas o también se podían recortar de revistas para pegar a modo de collage. Para que las figuras se pegaran a la lanilla de soporte, era necesario añadirles un material adherente, tal como lija, fieltro o arena con pegamento.

Las ventajas eran muchas: bajo costo, atracción de la atención, información no estática, desarrollo progresivo de las clases o facilidad de transporte, entre otras.

Hoy en día, los elementos audiovisuales que se pueden incrustar en una presentación de PowerPoint, o de otros programas de software similares, han desplazado a las tecnologías arcaicas como el franelógrafo. Sin embargo, aún lo siguen utilizando muchos docentes de aulas infantiles porque tiene algo de lo que las pantallas adolecen: que se puede tocar, y eso es un algo muy importante para el desarrollo del cerebro en los primeros años de vida.

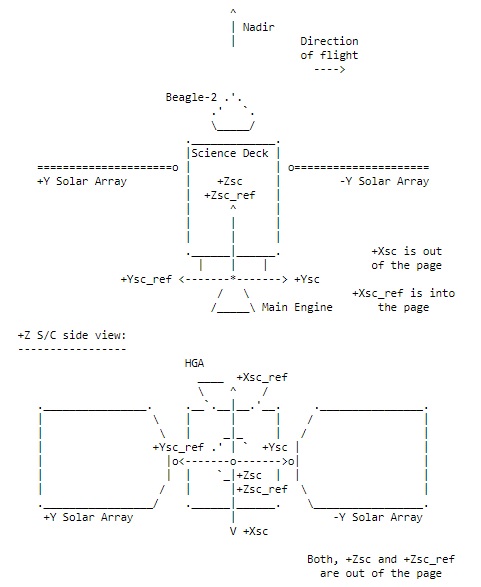

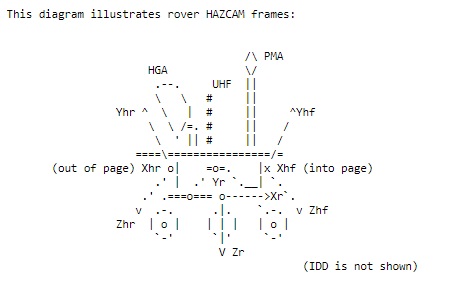

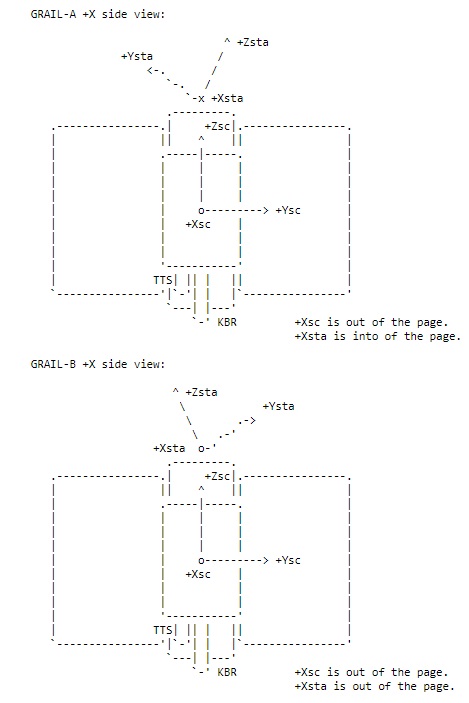

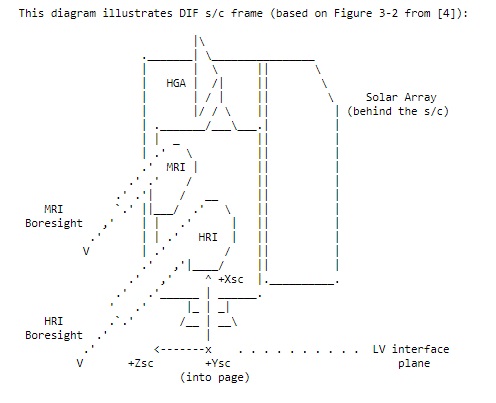

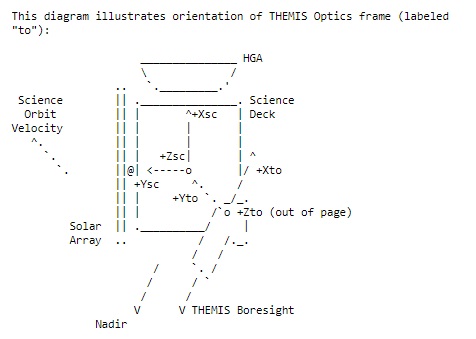

Arte ASCII retro en las sondas espaciales de la NASA

El NAIF (Navigation and Ancillary Information Facility) de la NASA es un grupo de trabajo, perteneciente a la División de Ciencia Planetaria de la agencia espacial, que se creó para liderar el diseño y la implementación de un sistema de navegación e información auxiliar conocido como SPICE. Este sistema SPICE ayuda a científicos e ingenieros a diseñar misiones, planificar observaciones, analizar datos y realizar diversas funciones de ingeniería asociadas a proyectos de vuelo a lo largo del ciclo de vida de las misiones científicas planetarias de la NASA. Básicamente es un sistema informático y técnico que posibilita a los científicos la planificación e interpretación de las observaciones y el manejo de los instrumentos a bordo de las sondas robóticas interplanetarias.

Si bien las misiones planetarias fueron el enfoque original, hoy SPICE también se usa en algunas misiones de heliofísica y ciencias de la Tierra. Por lo tanto, está disponible de manera gratuita para agencias espaciales, científicos e ingenieros de todo el mundo, siempre sujeto a una serie de reglas, pero también para el público en general, con la salvedad de que el soporte que ofrece NAIF en este caso es muy limitado.

El sistema SPICE incluye, además, un paquete de software conocido como SPICE Toolkit, que consta de diversas API que los clientes pueden incorporar en sus propias aplicaciones para leer los archivos de datos auxiliares de SPICE y, con ellos, calcular geometrías de observación, como altitud, latitud y longitud, ángulos de iluminación, etcétera.

Lo más curioso del asunto es que, aparejado a todo este hipermoderno sistema de millones de dólares, existe una serie de ficheros de información —al alcance de cualquiera— que versan acerca de todas y cada una de las sondas espaciales. Estos ficheros, en modo texto ASCII básico, explican perfectamente las especificaciones técnicas y el funcionamiento de cada uno de los sensores e instrumentos en cada sonda. Asimismo, incluyen detallados esquemas de los instrumentos que, al estar recogidos en un archivo de texto plano, han tenido que ser diseñados tirando del conocido como arte ASCII, un medio artístico que utiliza recursos computarizados fundamentados en los caracteres de impresión del Código Estándar Estadounidense de Intercambio de Información.

Sondas, antenas, espectrómetros, roveres, módulos de aterrizaje y hasta las propias naves, todo ello dibujado y esquematizado al más puro retroarte informático que existe. Para disfrutarlos, sólo debemos acudir a la web donde se encuentra la tabla de contenidos de SPICE, seleccionar un módulo espacial (columna Archive Link) y, una vez dentro, acceder a los subdirectorios DATA, primero, y FK, después. Los archivos que nos interesan son los que tienen extensión .TF.

Todo un lujo de arte viejuno traído al pleno siglo XXI y a la información técnica de los dispositivos de ingeniería más avanzados del mundo.

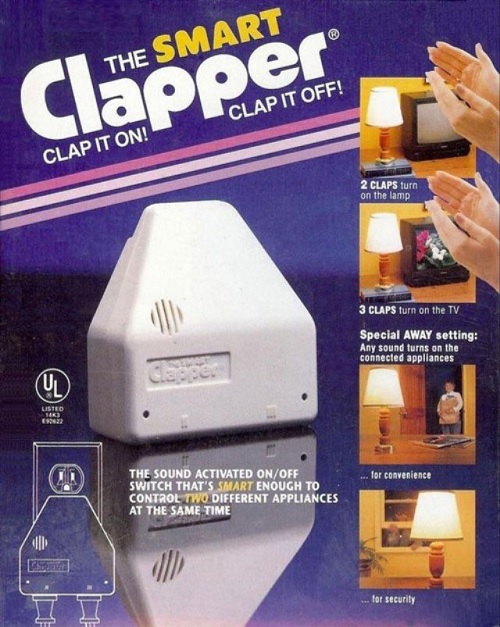

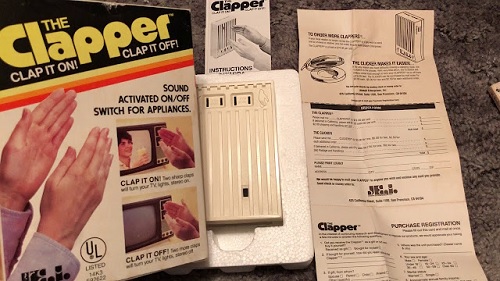

The Clapper: encendiendo luces con palmadas desde 1985

El clásico popular de encender y apagar luces o aparatos eléctricos con dos palmadas es algo muy arraigado en nuestro imaginario peliculero pero que, en parte, se generó gracias a un dispositivo ochentero que en Estados Unidos tuvo una repercusión enorme: The Clapper.

Este precursor de la actual domótica fue un mecanismo electrónico diseñado y desarrollado por Joseph Pedott, de Joseph Enterprises, una compañía de dispositivos y novedades propiedad de NECA (National Entertainment Collectibles Association o Asociación Nacional de Coleccionables de Entretenimiento), ubicada en San Francisco (California). Tecnológicamente era un interruptor eléctrico activado por sonido. En su interior montaba un pequeño micrófono, una serie de luces led indicadoras y un chip que controlaba el paso de corriente o no por los conectores de salida.

The Clapper sólo había de ser enchufado a una toma de corriente y, a su vez, se enchufaban a él uno o dos aparatos que fueran los que quisiéramos controlar con palmadas. Era posible, además, configurar el número de palmadas que activaba o desactivaba cada dispositivo. Así pues, con dos palmadas podíamos, por ejemplo, controlar una lámpara y, con tres, el televisor. El sonido que escuchaba el micrófono se transformaba en una señal eléctrica y se pasaba por un filtro, el cual determinaba qué fragmentos del ruido eran palmadas. Este filtro operaba únicamente en un rango de frecuencia entre 2200 y 2800 Hz, que es el intervalo donde típicamente se pueden encuadrar los sonidos de palmadas. También es verdad que otros sonidos similares podían hacer disparar el aparato; no hilaba muy fino.

El producto salió a la venta en Estados Unidos a un precio de 20 dólares. Tuvo un predecesor canadiense que no llegó a comercializarse pero que atrajo la atención de Joseph Pedott que, por aquel entonces, ya había lanzado al mercado el popular Chia Pet, una colección de muñecos de arcilla que guardaban en su interior tierra y semillas de hierba que crecía en forma de pelo de la propia mascota. La simpleza del dispositivo y la posibilidad de patentarlo fueron dos factores que influyeron, en gran medida, en la decisión de Pedott para lanzar este producto a la venta.

The Clapper sigue siendo un objeto de culto ochentero, hasta tal punto que se continúa comercializando hoy día y, por ejemplo, se puede adquirir en la web Amazon. Los anuncios publicitarios fueron, en Estados Unidos, casi tan famosos como el propio instrumento, con sus eslóganes y sus cancioncillas pegadizas (Clap On! Clap Off! The Clapper!). Para muestra, un botón.

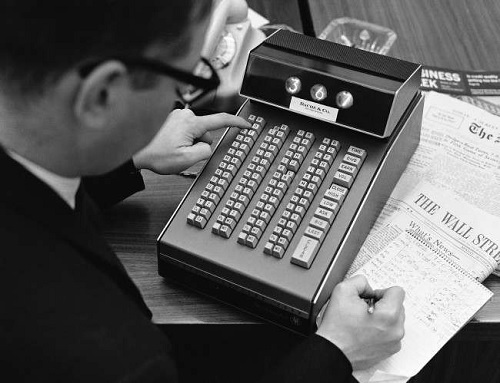

Lectrascan, la máquina que revolucionó Wall Street en la década de los sesenta

Los sistemas de datos del mercado de valores son los instrumentos que permiten comunicar la información sobre valores y transacciones bursátiles desde las distintas bolsas hasta los corredores y los comerciantes de acciones. En las primeras bolsas de valores, en Francia en el siglo XII y en Brujas e Italia en el XIII, los datos sobre los intercambios eran redactados por escribas y transportados por el correo de la época. Ya a principios del siglo XIX, Reuters enviaba datos mediante palomas mensajeras entre Alemania y Bélgica.

A finales de la década de 1860, en Nueva York, había un grupo de hombres jóvenes —a los que se les conocía como runners, o ‘corredores’— que llevaban a toda prisa los precios desde la bolsa, a la sazón en Broad Street, hasta las distintas oficinas de la ciudad. En ellas, los valores se publicaban a mano en grandes pizarras y se actualizaba constantemente con tiza por operarios, que usaban mangas de piel para que no borraran los precios accidentalmente al escribir. La Bolsa de Valores de Nueva York es conocida como el Gran Tablero (Big Board), quizás debido a aquellos grandes pizarrones de tiza.

Asimismo, desde hacía unos pocos años se publicaba el New York Price Current, una suerte de panfleto muy básico donde se reflejaba el valor de las acciones y, también, los precios de varios productos básicos. Pero no sería hasta 1884 cuando la compañía Dow Jones publicara los primeros promedios bursátiles de manera regular, hasta que, en 1889, apareció el primer número del Wall Street Journal.

Tras todo aquello, llegó un telégrafo, mejorado por Thomas Edison, específico para corretaje (usaba caracteres en lugar de código morse) y hasta un retroproyector (de la empresa Trans Lux Corporation) que reflejaba las imágenes del rollo telegráfico en una pantalla para que todos en la oficina pudieran seguir el cambio de valores, y es que la inmediatez era tan importante que, en las épocas de mayores volúmenes de negociación, había momentos que las maniobras manuales eran tan lentas que provocaron más de un momento de pánico entre los inversores al no conocer al instante el cambio de un valor.

Sin embargo, si hubo algo que revolucionó el mundo de las finanzas bursátiles, por la inmediatez de la información, fue el aparato conocido como Lectrascan, un sistema de visualización inmediato que la compañía Ultronics Systems presentó en agosto de 1963. Lectrascan era un rudimentario instrumento electrónico que permitía recibir las cotizaciones, a través de una línea de teletipo, desde la bolsa prácticamente en tiempo real.

La diferencia con el teletipo convencional consistía en que Lectrascan disponía de un teclado para operar y de una pantalla analógica de filamentos incandescentes para visualizar el dato concreto. El corredor de bolsa únicamente debía presionar algunos botones —una combinación de dos letras que representaba a cada empresa importante de Wall Street y una tecla de función para el valor requerido—, y la pequeña pantalla de tres dígitos mostraba el precio solicitado, el último dividendo, las últimas ganancias, etcétera, en función de la acción pulsada.

Este sistema electrónico de visualización operaba a partir de los impulsos eléctricos recibidos directamente de las líneas de teletipo de la bolsa. Mostraba caracteres fijos (naranja sobre negro) que cambiaban a intervalos establecidos, por lo que se podía «programar» para visualizar una única cotización cada cierto tiempo, algo que era prácticamente impensable en aquel precámbrico de la tecnología. El operador introducía las instrucciones y la máquina respondía al recibir señal desde el otro extremo, mostrando las cotizaciones de fracciones sólo en octavos.

En menos de un año, Lectrascan tuvo un inmenso impacto en el mercado de las pantallas de teletipos. El tamaño de la estimación de dicho impacto depende de a quién se le pregunte, pero lo cierto es que en 1964 había ya más de 1000 unidades operando en las oficinas de los corredores de bolsa de Estados Unidos y Canadá.

Un invento tecnológico que hoy, con la inmediatez de la información que desbordamos por las múltiples pantallas, nos parecería poco digno de llamar la atención, pero, en aquel momento de la historia, muchos corredores de bolsa e inversores se llevarían su buen dinero por el hecho de adelantarse a la competencia. La información es poder, no cabe la menor duda.

Así era la primera máquina expendedora hace dos mil años

Expendedora de agua bendita

Si bien el verdadero desarrollo de las máquinas expendedoras (o de vending), tal y como las conocemos hoy, se remonta a 1880 —en plena revolución industrial—, lo cierto es que el primer artilugio de este tipo data de principios de nuestra era, en algún momento entre el año 30 y el año 60 después de Cristo: la máquina dispensadora de agua bendita.

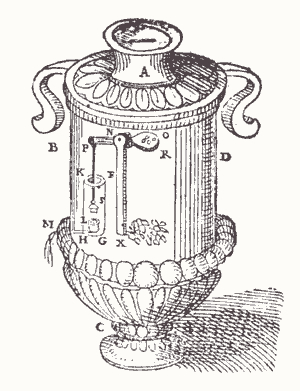

Fue un tal Herón de Alejandría, ingeniero y matemático heleno, quien asacó una suerte de aparato mecánico que suministraba agua bendita para que los fieles de los templos de Tebas y el alto Egipto realizaran su ritual de limpieza y aseo propio o de las estatuas del dios de turno. A continuación podemos ver un esquema de aquel artefacto.

Expendedora de agua bendita

La inserción de una moneda (quizás un shat o un kite, quién sabe) por la ranura superior (A en la imagen) hacía que esta cayera sobre una pequeña bandeja metálica (marcada como R) que, por efecto del peso, levantaba una palanquita (la P) que pivotaba sobre un punto como una balanza (el punto N del esquema), abriendo un válvula (letra K) y haciendo fluir una pequeña cantidad de agua sagrada por la embocadura de salida (M en la imagen). El propio peso de la moneda la hacía deslizarse y caer fuera de la bandeja, provocando que el mecanismo se volviera a cerrar.

Se tiene constancia de que, al final del día, el propietario de la máquina tragamonedas la vaciaba de dinero y la volvía a rellenar de agua bendita para los fieles del día siguiente, consiguiendo así una suculenta recaudación que se destinaba al mantenimiento del templo.

Expendedora de agua bendita

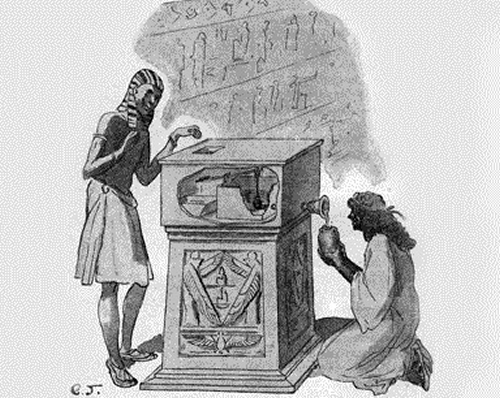

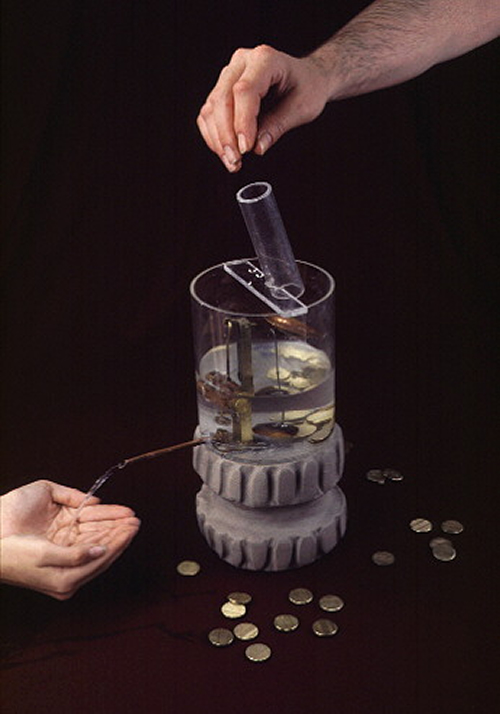

Tres estudiantes de la universidad privada femenina estadounidense Smith College se pusieron hace un par de años manos a la obra y lograron construir y hacer funcionar una máquina expendedora de este tipo haciendo uso de los planos y anotaciones originales de Herón de Alejandría. El resultado lo podemos observar en la imagen siguiente. En el propio sitio web del centro se pueden consultar más datos del proyecto.

Expendedora de agua bendita

Una historia, la del vending, que terminaría por llevar a la calle expendedoras de refrescos espirituosos y que comenzó dispensando un agua no menos espirituosa.