Buscadores inversos

Busca, busca...

Este modo de actuar es casi siempre el idóneo para nosotros, ya que representa una virtualización de la búsqueda manual en diccionarios o enciclopedias de toda la vida. Sin embargo, muchos desarrolladores se han percatado de que a lo de toda la vida le faltaba algo, precisamente lo que han dado en llamar búsqueda inversa, o reverse search en inglés.

Estos buscadores funcionan al revés, de ahí su nombre, y son capaces de encontrar, por ejemplo, la información perteneciente a una imagen a partir de ella misma, o el título y autor de un tema musical partiendo de la melodía en sí, el titular de un número de teléfono conocido, o información sobre textos que hemos escrito y nos han copiado. Nos centraremos en estos cuatro ejemplos que son los más conocidos y los que más presencia tienen en Internet.

Imágenes

Comenzaremos hablando de TinEye, un motor de búsqueda inversa de imágenes poco conocido por el gran público pero muy famoso entre los viejos de Internet y expertos de la Red. TinEye parte de un archivo de imagen que nosotros subimos mediante el formulario correspondiente, disponiendo también de la posibilidad de enlazar directamente con la URL de un fichero si no lo tenemos descargado en nuestro equipo.

Con la imagen en sus servidores comienza la búsqueda que, en pocos segundos, nos ofrecerá la procedencia de la fotografía o dibujo en cuestión, cómo está siendo usada y por quién, si existen modificaciones o, por ejemplo, una versión de mayor resolución.

¿Y cómo demonios funciona esto? Cuando enviamos una imagen a TinEye (cuya tecnología ha sido desarrollada por Idée Inc.), el sistema crea una huella o firma digital única para ella, entonces compara esa huella con todas las imágenes indexadas para encontrar coincidencias, pudiendo localizar incluso huellas digitales parciales. TinEye no busca imágenes similares, es decir, diferentes imágenes sobre mismos conceptos, sino que encuentra coincidencias exactas, incluso si los originales han sido recortados, redimensionados o editados.

Vídeo presentación de TinEye (inglés)

Esta web es muy utilizada por artistas de la web que quieren ver si sus imágenes las están usando fraudulentamente, por diseñadores que buscan otras resoluciones de una fotografía y hasta por adolescentes que quieren saber el nombre de la modelo de turno que aparece en una foto. Cuidado con nuestras fotos en las distintas redes sociales y el uso que hagamos de ellas, porque pueden terminar en la base de datos de TineEye y relacionarnos de modo unívoco para siempre.

El sistema contaba a fecha de septiembre de 2010 con más de mil setecientos millones de imágenes catalogadas. Casi nada; y sigue subiendo. Además, dispone de un plug-in para los navegadores Firefox y Chrome (clic derecho para buscar cualquier imagen en pantalla dentro de TinEye). También tiene una API comercial (de pago) que permite integrar sus servicios en nuestra web o software de escritorio.

Música

En el lado de las búsquedas musicales inversas, tenemos que hablar, como no podía ser de otra manera, de la aplicación SoundHound para terminales móviles, disponible para iPhone, iPad, iPod touch y terminales con sistema operativo Android.

SoundHound tiene la capacidad de «escuchar» una melodía por el micrófono del teléfono y, en un instante, descubrir de qué canción de trata, su autor, el álbum al que pertenece, mostrar la letra y un montón de información extra. Es capaz de reconocer canciones cantadas o tarareadas por uno mismo. Además, permite escuchar el tema en concreto y, si así lo deseas, pasar por caja vía iTunes (App Store) o Android Market para comprarlo.

Vídeo demostrativo de SoundHound (inglés)

Esta aplicación utiliza la tecnología Sound2Sound (S2S), creada por los mismos desarrolladores, que analiza la señal sonora de entrada y extrae una serie de patrones o características de la misma, las cuales compara con lo almacenado en una base de datos. Este banco de datos se autoalimenta con cada búsqueda, guardando patrones de sonido ambiental, grabaciones musicales, timbres de voz, etcétera. También almacena característica que no son audibles, como términos de búsqueda basados en texto escrito, por ejemplo.

SoundHound está disponible de manera gratuita y también de pago. La diferencia entre ambas es que la versión de pago permite ilimitadas identificaciones al mes, mientras que la que es gratis sólo permite cinco. Además, esta última muestra publicidad, cosa que la modalidad de pago no hace. Por lo demás son perfectamente útiles las dos, y otras características, tales como letras, la integración en iPod, la compra de canciones, fechas de conciertos y demás están disponibles para uso ilimitado en ambas versiones. El precio de la versión ilimitada es de 5,09 € (impuestos incluidos); SoundHound almacena, por ahora, casi veinte millones de canciones, fotos de cantantes y bandas, biografías y análisis de álbumes.

Otra aplicación que realiza búsquedas musicales inversas es Shazam, y está disponible para iPhone, iPad, teléfonos Nokia, BlackBerry, terminales con Android y terminales Windows Phone.

Entradas de blog

Hablaremos ahora de CopyGator, un buscador inverso que localiza los textos escritos por nosotros mismos en nuestro blog o nuestra web si se están utilizando en otros sitios, es decir, si nos están, directamente, fusilando nuestros post.

CopyGator se alimenta de más de dos millones de blogs y analiza más de medio millón de entradas cada día. Con toda esa información coteja escritos entre sí continuamente para determinar si dos en concreto son más o menos, casi o exactamente iguales. Cuando se localiza una colisión de dos entradas en blogs diferentes, CopyGator la asocia a una página de resumen de cada sitio y especifica si el texto toma prestados algunos elementos o es una copia exacta.

Buscando en CopyGator

Es una herramienta muy utilizada por blogueros de todo el mundo para determinar qué y cuántos textos se están utilizando de manera fraudulenta sin el consentimiento del autor. Pues ya sabemos que existen ciertos blogs que se nutren exclusivamente del plagio y copia literal de otras fuentes con total impunidad, sin ningún sentimiento de vergüenza y sin citar al autor original siquiera. En fin.

Números de teléfono

Para terminar, y dentro de lo que podríamos considerar búsqueda inversa telefónica, tenemos el servicio Infobel, que es capaz de recibir como entrada un teléfono fijo y generar como salida los datos que en la guía telefónica aparecen de él. Sólo funciona con teléfonos fijos, no con móviles, porque, a día de hoy, esa práctica de búsqueda inversa de números celulares es un delito en buena parte del mundo.

Esta búsqueda permite localizar las señas de una persona o de una empresa a partir de su número de teléfono, siempre que este figure en la guía telefónica y no sea una línea directa que dependa de un número general. En España, como resultado del Decreto 711/2002 de 26 de marzo del Ministerio Español de Ciencia y Tecnología, quedó prohibida la búsqueda por números de teléfono de particulares, por lo que la web busca pero no ofrece el nombre de la persona titular, pero sí el código postal y la localidad al que pertenece. Con las empresas no hay problema alguno.

Buscando en Infobel

Infobel ofrece muchos más servicios, entre los que se encuentran diversos CD-ROM con información comercial de millones de empresas y particulares. Estas soluciones son muy útiles para acciones de marketing de compañías que quieren explotar determinado nicho de mercado, pues es capaz de gestionar los resultados por prestadores de servicios u ocupaciones concretas.

Todo un mundo, este de los motores de búsqueda inversa, que lo que hacen es enriquecer Internet y aportar valor añadido a una herramienta cada vez más útil como es la Red de redes. Como perfectamente expresó Kevin Kelly, Internet es una gran máquina copiadora, lo que permite la persistencia de la información. Cuando se agrega la búsqueda a esta persistencia, es muy poderosa; al añadir la búsqueda inversa, se convierte en mucho más poderosa. Quizá es por eso que hay quien sostiene que el número de Dunbar debería ser aumentado en breve.

‘Duke Nukem Forever’, el juego que han tardado 15 años en programar

Duke Nukem

Duke Nukem, el héroe al que manejamos, tiene un puntito macarra y socarrón. Lo mismo actúa como un auténtico cabrón sin escrúpulos, que defeca en la cabeza de sus adversarios después de muertos. Fuma puros, invita a las bailarinas de estriptis a desnudarse por dinero y habla escupiendo tacos e improperios a diestro y siniestro. Tal es su actitud, que en la época del estreno de esa tercera versión fueron innumerables las críticas al videojuego por su estilo machista, apocalíptico y tremendamente violento, lo que provocó que, al final, el título saliera al mercado con una opción para adaptarlo al público infantil y más sensible que desactivaba el lenguaje soez, las tetas y los ríos de sangre (y lo hacía más aburrido, por cierto).

Tan sólo un año después de comprobar el apabullante éxito de ‘Duke Nukem 3D’, Scott Miller, el fundador de 3D Realms Entertainment (nombre comercial de la empresa Apogee Software), anuncia la pronta aparición de una nueva secuela, la denominada ‘Duke Nukem Forever‘. Y ahí empezó el cachondeo y el culebrón, pues han tenido que pasar casi 14 años para que dicha secuela parezca que va a ver la luz al fin. Y digo «parezca» porque, a estas alturas, los que llevamos intentando año tras año poder disfrutar de este juego estamos tan desencantados y desilusionados que sólo podemos entonar ya un «hasta que no lo vea no lo creeré».

Catorce largos años de venta de humo, pantallazos fantasma, vídeos retocados y mucha, mucha, palabrería por parte de los responsables del proyecto, intentando alargar lo inalargable año tras año. ¿Podría ser esta una nueva intentona fallida? Quién sabe, pero desde luego es la que más credibilidad ha tenido hasta el momento. A continuación el primer tráiler de ‘Duke Nukem Forever’ presentado en 1998.

Los incontables problemas se han ido sucediendo a lo largo del tiempo. Cuando no era el cambio del motor gráfico era la excusa de la falta de dinero. La verdad es que no sé quién se habrá llevado el dinero ni a qué isla desierta, pero ‘Duke Nukem Forever’ estará probablemente a punto de convertirse en el videojuego más caro de la historia, con decenas de millones de dólares invertidos en todo este tiempo.

Y qué decir del motor gráfico. El de ‘Duke Nukem 3D’ estaba ya desfasado, por lo que 3D Realms decide, en 1997, comprar a la competencia el motor del juego de moda, el de ‘Quake II‘, llamado Id Tech 2. Meses después de desembolsar medio millón de dólares por él, Scott Miller se encapricha del Unreal Engine, de Epic Games, un sistema mucho más potente y versátil. Tras tiras y afojas varios, se decide adquirir este nuevo motor gráfico, que retrasa el proyecto muchísimo, porque lo que ya estaba programado fue muy complicado de adaptar y e incluir en el engine nuevo. Así se tiraron hasta 1999.

Además de todo ello, George Broussard, socio de Miller, se emocionó de tal manera con ‘Duke Nukem Forever’ que se obsesionó por introducir conceptos y características nuevas a cada momento, llegando incluso a realizar modificaciones en el propio motor de Epic Games para introducir la tecnología para partidas multijugador del ‘Unreal Tournament‘ . El siguiente vídeo fue presentado en 2001 para apaciguar a las masas.

Los continuos retrasos y cancelaciones de presentaciones terminaron con la paciencia de los inversores y, también, con la de los propios programadores de 3D Realms, que se quejaban de que la línea de trabajo no era nada clara y de que los plazos de entrega no podrían cumplirse por intentar abarcar demasiado. El proyecto pierde financiación y, en 2003, la editora del mismo, GT Interactive, tiene que vender parte de la compañía a Infogrames Entertainment, pasando los derechos de publicación del nuevo juego a Gathering of Developers.

Ya con nuevos jefes, a los directores de desarrollo de ‘Duke Nukem Forever’ se les aprietan las tuercas para que el juego esté disponible cuanto antes. Sin embargo 3D Realms era una empresa pequeña, con pocos trabajadores, embarcada en un proyecto que le venía grande. En el año 2003, Gathering of Developers se ve forzada a cerrar por problemas financieros y el fallecimiento de uno de los fundadores, por lo que ‘Duke Nukem Forever’ pasa a ser propiedad de la empresa matriz Take-Two. Y estos no se andan con hostias.

Tras el exitoso anuncio de ‘Half Life 2‘ y el lanzamiento de ‘Doom 3‘, Take-Two obliga a 3D Realms a terminar ‘Duke Nukem Forever’ para comienzos de 2005. George Broussard anuncia un nuevo cambio de motor gráfico y se vuelve a ir por las ramas y por los cerros de Úbeda con su bla-bla-bla, bla-bla-bla. En la E3 Expo del año 2005, la empresa no presenta nada, ni siquiera hace alusión al proyecto y, aunque no confirma su cancelación, tampoco ofrece fechas nuevas para su aparición.

La cosa pinta muy mal, y Take-Two le da un ultimátum a Broussard. Muchos empleados comienzan a abandonar 3D Reamls, y la compañía prácticamente se queda sin trabajadores. En un alarde de bravuconería, Broussard decide contratar un nuevo equipo con el doble de programadores, pero las tensiones con Take-Two y los problemas de dinero acaban por determinar la cancelación definitiva del proyecto en el año 2009. Aquello fue un jarro de agua fría para los ansiosos fanes que habrían dado el brazo derecho por esperar un poquito más pero poder disfrutar del juego.

Los ingenieros ex empleados de 3D Realms, ya que el proyecto no se iba a realizar por fin, comenzaron a liberar, desde la sombra, material gráfico y audiovisual de lo que había hasta entonces del videojuego, cosa que alimentó aún más la leyenda y ese halo de misterio que siempre tuvo ‘Duke Hukem Forever’. Empezaron también las demandas y contrademandas entre 3DRealms y Take-Two por incumplimiento de contrato en ambos casos, diligencias que se archivan y se retiran finalmente a mediados de 2010 por obra y gracia de una oscura y extraña maniobra entre ambas compañías fuera de los tribunales.

Y resulta que, cuando todo se creía perdido, aparece Take-Two anunciando en septiembre de 2010 que el juego, asignado ahora a la empresa Gearbox Software, ya está terminado a falta de pulir detalles, y que saldrá al mercado el año que viene, en 2011. Este parece ser el último y definitivo anuncio sobre ‘Duke Nukem Forever’, al que, parece ser, se la ha dado toda la credibilidad, ya que varias tiendas estadounidenses, entre las que se encuentran Amazon y GameStop, han situado la fecha del lanzamiento del shooter el 1 de febrero del próximo año.

A continuación el alucinante vídeo de una presentación de Gearbox que incluye una live demo del juego. Para ponerse a llorar de emoción con los guiños a tiempos pasados y los detalles que sólo los verdaderos amantes de Duke Nukem sabemos reconocer.

http://www.youtube.com/watch?v=0-97N6jNKb4

Un videojuego que ha tenido esta repercusión mediática a lo largo de 15 años no podía abandonar así como así su estela de rumores. Ya se especula con que las plataformas sobre las que correrá serán PlayStation 3, Xbox 360 y PC (sistema operativo de las ventanitas only, i’m sorry), con que Gearbox prepara la venta de una demo jugable y con los miles de dólares que se van a invertir en merchandising para el momento del lanzamiento final.

Ciertamente, los productos vaporware en el mundo de los videojuegos han sido muchos y de mucho calado, sobre todo en la era de los 8 y 16 bits, pero ‘Duke Nukem Forever’ se lleva la palma con creces; aunque, finalmente, y si por fin ve la luz, parece que podremos bajarle de ese carro del vapor evanescente.

Creo que seré de los primeros en descargar comprar esta última secuela de uno de los juegos más adictivos y reconocidos de la era del entretenimiento digital. Desde luego no hay otro como Duke, y nadie se le puede comparar. Como él mismo diría: Hail to the king, baby! El rey ha vuelto, tiembla Halo 4.

El sistema Lynce para contar manifestantes

Ojo de 'lynce'

Desde 2009 existe una empresa que ha desarrollado un sistema de medición de aglomeraciones totalmente pionero en el mundo. Lynce es una compañía vasca dedicada a contabilizar asistentes a manifestaciones y otras aglomeraciones humanas, mediante el tratamiento informático de imágenes fijas y en movimiento.

El sistema tecnológico de cómputo de participantes en aglomeraciones con que cuenta el Proyecto Lynce utiliza una tecnología informática basada en la detección y escrutinio automático individual que ofrece como resultado una medición «persona a persona», no una estimación. Lynce es en realidad un plug-in para un software de retoque fotográfico (no lo especifican, pero probablemente sea ese tan famoso que tú y yo conocemos) que se encarga de contar una a una todas las cabecitas que aparecen en una gran foto cenital de una manifestación.

El proceso es sencillo, pero laborioso. Cuando se convoca un evento de este tipo, los chicos de Lynce apostan cámaras de vídeo de alta definición (Full HD 1080) en edificios altos cercanos al paso de los manifestantes. Asimismo, se sirven de un globo dirigible o zepelín para realizar entre 300 y 600 fotografías cenitales de toda la marcha en formato RAW de alta resolución. Por último, también hacen uso de fotógrafos a pie de calle que toman imágenes del ambiente, evalúan la densidad de asistencia y acuden a las zonas que pudiera no barrer el zepelín.

Una vez realizado en trabajo de campo, se selecciona una serie de imágenes representativas de cada zona que conforman un enorme mosaico del total de calles y plazas ocupadas por los manifestantes en el momento de mayor asistencia. Es entonces cuando, en un primer conteo, el software Lynce entra en acción, individualizando y numerando a todas y cada una de las personas que aparecen en la inmensa fotografía.

Tras este primer análisis se realiza un segundo proceso de control de calidad. Este procedimiento es totalmente artesanal o manual, y consiste en revisar el trabajo hecho por Lynce para evitar los falsos positivos y/o los falsos negativos producidos, por ejemplo, porque no se contabilizó a alguien no muy nítido detrás de una pancarta o porque una sombra, un arbusto o un globo fue numerado como si de una persona se tratara.

Lynce ofrece siempre una estimación de error al alza en cada medición, es decir, una horquilla que comprende desde el valor obtenido hasta otro que es un tanto porcentual mayor. Este error al alza se aplica en los cálculos por la posibilidad de que un porcentaje de los participantes en una aglomeración puedan haber quedado ocultos al sistema de captación de imágenes bajo árboles, toldos o mobiliario urbano, entre otros.

La empresa que ha desarrollado y explota el sistema Lynce dice carecer de cualquier sesgo político y dedicarse única y exclusivamente a contabilizar científicamente asistentes a aglomeraciones con el objeto de ofrecer a los organismos datos reales y fehacientes de sus mediciones. Algunos ya se han mostrado claramente ofendidos por los resultados de Lynce, ridiculizándolos. Y es que a los que organizan las concentraciones pocas veces les gusta escuchar la verdad.

En web de Lynce se pueden consultar los datos de las últimas manifestaciones, huelgas y aglomeraciones varias a las que han asistido (así como fotos de alta resolución, vídeos, itinerarios, etcétera), y se pueden, también, comparar con los ofrecidos por los organizadores, el gobierno, las distintas policías o diarios nacionales. La verdad es que las diferencias asustan un poco.

Con respecto a los datos de la manifestación realizada ayer en Madrid en el marco de la huelga (que ya se encuentran colgados en su sitio web), Lynce ha arrojado una asistencia de 17.228 personas, con una estimación de error al alza de un 15%. Este estudio, encargado a la empresa por la agencia EFE, refleja la poca verosimilitud de otras estimaciones, ya que los sindicatos organizadores hablan de una concurrencia de 500.000 personas y la policía de 40.000. Es lo que diferencia a la ciencia exacta y la tecnología del proceso estadístico de estimación «a huevo» que hacen todos los demás.

La agencia EFE y Lynce tienen suscrito un contrato de servicio desde 2009 para cubrir grandes eventos y recabar datos reales. Lynce es muy raro que se equivoque, ya que lleva aparejada la matemática informática y la revisión de un ojo humano sobre una gran imagen real de los actos. Desde ahora, pues, fíate sólo de los datos que emita EFE sobre la asistencia a manifestaciones, aglomeraciones y conciertos de David Bisbal. Está detrás Lynce con su ojo de ídem.

Alfonso Azpiri y la época dorada del software español

Alfonso Azpiri

Este caballero es Alfonso Azpiri Mejía, un dibujante de cómic español nacido en 1947, en Madrid. Engendrado en el seno de una familia de músicos, comienza a estudiar la carrera de piano y termina con éxito, pero le puede más su temprana afición por la ilustración y deja un poco de lado la música para dedicarse al noble arte de las historietas gráficas.

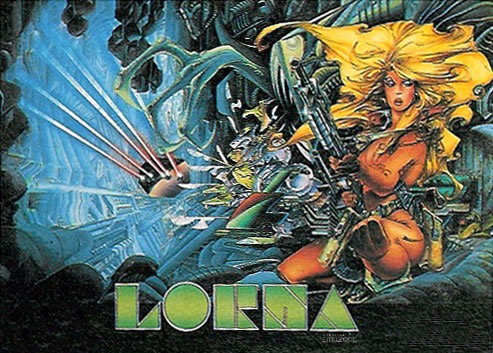

Dedicado, sobre todo al principio, al cómic de ciencia ficción y de alto contenido erótico y humorístico, en alguna ocasión ha comentado que siempre ha tenido buena mano para dibujar mujeres. Empezó de manera formal en la revista ‘Trinca‘ y, tras su cierre, continuó su carrera en diversas publicaciones eróticas italianas, para terminar, en 1979, en la revista española Mastia. En ella fue donde se publicó por primera vez uno de sus personajes más conocidos, Lorna (que todavía sigue desarrollando y publicando hoy), una atractiva heroína estelar que lucha, junto a su robot y amante de lata, contra miles de peligros y, de paso, se beneficia sexualmente a todo bicho viviente a lo ancho de la galaxia. Era la época de la teta fácil.

A finales de los años ochenta (principios de los noventa), y tras publicar otro de sus éxitos, el cómic infantil del monstruito Mot, y pasar también por el mundo del cine diseñando carteles, animaciones y vestuario, Azpiri es llamado poderosamente por el mundo del videojuego. Era el tiempo dorado de los juegos informáticos españoles, donde compañías en ciernes como Dinamic Multimedia, Topo Soft, Erbe Software u Opera Soft colocaban sus productos de calidad para Spectrum, MSX o Amstrad en el mercado internacional con mayor facilidad que muchos de sus competidores anglosajones.

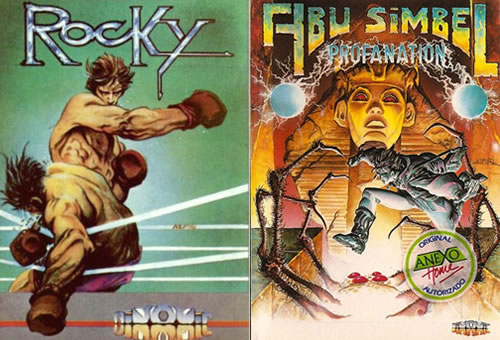

Por aquel entonces, Azpiri se había ganado merecidamente su fama de buen dibujante en periódicos, revistas y álbumes de historietas, por lo que Dinamic contactó con él para realizar su primera portada de un videojuego, el famoso ‘Rocky‘ de 1985. Poco después, en el mismo año, ilustró la aventura ‘Abu Simbel, Profanation‘, para el que escribe uno de los mejores, más adictivos y complicados videojuegos de la historia del entretenimiento digital.

Portadas de 'Rocky' y 'Abu Simbel, Profanation'

Aquello sólo fue el principio. Las portadas de Azpiri fueron tan impactantes que, en los siguientes años, las más importantes compañías de entretenimiento en 8 bits recurrían a sus dibujos para ilustrar los diferentes juegos, llegando a diseñar cerca de 200 pinturas (en óleo y acuarela), entre portadas y demás material anexo y extra. Aquellos dibujos magistrales quedaron para siempre en la mente de los que, a la sazón, nos dedicábamos interminables horas a jugar delante del ordenador, y simbolizan un legado de incalculable valor para los más nostálgicos de la retroinformática.

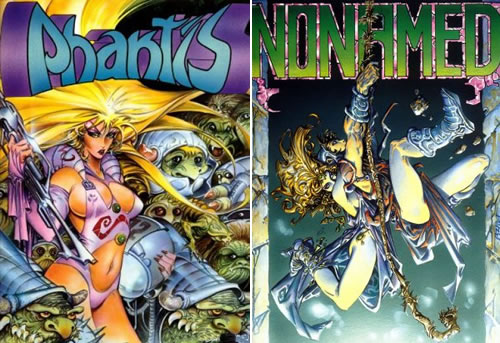

En los años de la apertura y el destape, las portadas de Azpiri representaban el mejor reclamo a la hora de comprar un videojuego. Se convirtieron rápidamente en pequeñas obras de arte por sí mismas que traspasaban fronteras y, muchas veces, hacían rediseñar la gráfica del propio juego para adaptarse de manera más fiel a los diseños de lápiz y papel. Él nunca tuvo problemas con la censura, aunque no era cosa rara en aquella época, como le ocurrió a Luis Royo en Gran Bretaña con la portada de ‘Game Over‘, de Dinamic (distribuido allí por Imagine). Digo yo en aquella época, pero hoy sigue ocurriendo tres cuartos de lo mismo.

Portadas de 'Phantis' y 'Nonamed'

Como cuenta Alfonso Azpiri, la manera de trabajar por aquel entonces era muy singular. Cuando le encargaban un diseño, simplemente le explicaban de palabra, y de forma muy somera, el argumento del juego en cuestión; casi nunca veía versiones preliminares ni bocetos de gráficos, y es que muchas veces se encomendaba una portada antes siquiera de comenzar la programación del propio juego. Esta situación dio con muchos dibujos en un cajón almacenados para siempre, sin que el videojuego llegara a salir al mercado.

Los cómics de Azpiri y sus diseños de portadas de videojuegos se fusionaron cuando Opera (en 1989) y Erbe (en 1990) decidieron llevar respectivamente las historias de Mot y Lorna a la pantalla de ordenador. De esta última tenía todos los derechos Dinamic, y el propio diseñador había estado trabajando con una grafista de la empresa en los movimientos de la muchacha, pero al final parece ser que no pudieron o no quisieron sacarlo adelante, por lo que Azpiri se lo ofreció a Erbe y el juego se llevó a cabo.

'Lorna'

Posteriormente, con la llegada de los ordenadores de 16 bits, Alfonso realiza también los diseños del juego erótico ‘La colmena‘ junto a Opera Soft, en 1992. Curiosamente con este juego, a estas alturas del siglo XX, sí fue amablemente invitado a variar la imagen de carátula porque era demasiado provocativa (¿?). La portada tuvo dos versiones, la primera era una chica totalmente desnuda de espaldas en la que, realmente, no había nada escandaloso y, al final, se decidió colocarle unas alas de abeja, eso sí, lo más transparentes que se pudo (siguiente imagen).

Portada original y censurada de 'La colmena'

A partir de ese momento el software español comienza a caer el picado, la mayor parte de las empresas desaparecen y dejan paso a un atroz mercado devorador de ordenadores y consolas de videojuegos que cada vez crece más, aplastando a los pequeños presupuestos, hasta llegar a las superproducciones actuales. Sin embargo, Azpiri siguió trabajando en sus asuntos y no dejó de dibujar para revistas, diarios, cine e, incluso, para la televisión, en una serie de 26 capítulos sobre Mot para L´Studio-Canal Plus Internacional.

El mejor homenaje que podía recibir Azpiri se le otorgó el pasado año 2009, cuando la comunidad de desarrolladores de MSX Karoshi Corporation le llamó para ilustrar su último videojuego, ‘La Corona Encantada‘. Y es que todavía resisten en pie bastantes programadores nostálgicos de los 8 bits que producen títulos de una calidad excepcional y que nada tienen que envidiar a los grandes clásicos. El juego ‘La Corona Encantada’ fue presentado en la feria RetroMadrid de 2009.

Este mismo año pasado, Azpiri presentó su libro ‘Spectrum, el arte de los videojuegos‘, de la mano de la editorial Planeta DeAgostini. Una increíble publicación de 128 páginas que recoge algunas de sus mejores ilustraciones presentes en videojuegos clásicos, no sólo de Spectrum, aunque el título así lo sugiera. Bocetos, pruebas y portadas que nunca vieron la luz, como fue el caso de los proyectos ‘Alhambra Tales’, ‘Minotauro’, ‘Zero Kelvin’ y ‘Antártida’. Un lujo de volumen que no debe faltar en casa de cualquier friqui de la retroinformática (yo lo tengo, como no podía ser de otra manera).

Portada de 'La corona encantada

Cuando reviven en el imaginario colectivo títulos como ‘Phantis‘, ‘Nonamed‘, ‘Desperado‘, ‘Army Moves‘, ‘Trigger‘, ‘Titanic‘ o ‘Camelot Warriors‘ lo primero que brota desde el subconsciente son las portadas de Azpiri. Perlas artísticas, obras de museo en formato reducido que nunca dejarán de sorprendernos, con su fuerza y sus detalles, por mucho que las miremos. Grande Azpiri, grande.

Llega el aPad, el tablet androide

aPad E7001

El iPad llegó repletito de taras e inconvenientes, con duras críticas que no hicieron más que aumentar su notoriedad y sus índices de venta. Un tablet con sistema operativo propietario producido por una empresa que cada vez se parece más a un monopolio de políticas muy restrictivas en cuanto a contenidos para sus aparatos.

Por fortuna no todo es así. Llega el aPad, el tablet basado en el sistema operativo libre Android de Google, un entorno que se come cada vez una porción mayor de la tarta en lo que a plataformas móviles de refiere. Robusto, estable y versátil, es el sistema operativo de moda, y se monta en teléfonos móviles y en ordenadores tipo netbook y tablet, sobre todo. Se desarrolla de forma abierta y se puede acceder tanto al código fuente como al listado de incidencias, donde podemos visualizar problemas aún no resueltos y enviar inconvenientes nuevos.

El aPad E7001, más conocido como iRobot (no confundir con la aspiradora), monta concretamente la versión 1.5 de Android (basada en el kernel de Linux 2.6.27), que introduce grandes mejoras con respecto a las anteriores ediciones, sobre todo en velocidad, tiempos de acceso y soporte de funcionalidades.

Sus características técnicas son envidiables. Su CPU es nada menos que una Rockchip RK2808z de doble núcleo (de la serie 2808 de la empresa Fuzhou Rockchip Electronics Company), derivado de la licencia ARM926EJ-S, que incorpora en el propio chip un coprocesador DSP y trabaja a una velocidad de reloj nativa de 600 MHz + 500 MHz (primer + segundo núcleo). Esto significa que es capaz de ejecutar instrucciones ARM a 660 DMIPS, un 26% más rápido que el procesador A4 de Apple (el que integra el iPad, sí).

Conectores del iRobot

Lleva una memoria integrada de 128 MB DDR, disco duro NAND flash de 2 GB (ampliable hasta 32 GB vía MicroSD), webcam, 2 puertos USB 2.0, micrófono interno, altavoces estéreo, salida de auriculares, ranura MicroSD, pantalla táctil de 7″ TFT LCD (con una resolución máxima de 800 x 480), conexión Wi-Fi 802.11b/g, acelerómetro y cámara de fotos de 1,3 megapíxeles.

El dispositivo pesa sólo 332 gramos e incorpora una batería de hasta 5 horas de autonomía (3.000 mAh). Toda una joya con sistema operativo completamente traducido al español y con las aplicaciones más populares del Google Android Market preinstaladas (Skype, MSN Messenger, Google Maps, Gmail, etcétera).

Su procesador de doble núcleo permite dedicar uno de ellos exclusivamente al apartado gráfico, por lo que, gracias a esta aceleración por hardware, es capaz de mover vídeos y animaciones Flash mucho más fácilmente que otros dispositivos de su estilo, porque éste sí, acepta Flash como animal de compañía. Además, y para redondear más el círculo, es multitarea (no como otros).

Vista frontal del iRobot

¿Y el precio? De morirse de risa. ¿Cuánto pagarías por él? Olvídate, no pienses, ya te lo digo yo: 158,45 € (precio final, esto es, IVA y portes incluidos); unos 212,52 $, al cambio de hoy. Además puedes comprarlo consiguiendo algún descuentillo en función de las unidades adquiridas. Teniendo en cuenta que el iPad de Apple se mueve entre los 488,00 € y los 793,00 € (el más barato y el más caro), la verdad es que es una muy buena opción que tener en cuenta. Un chollo, vaya.

Realmente es un cacharro bastante bonito y muy potente. Si lo quieres ver en marcha, te dejo el vídeo siguiente (en inglés) que es una reseña sobre las primeras impresiones del producto.

Si eliges un iPad antes que un aPad, Dios mata a un gatito. No seas cruel.