Implementar una red multimedia en casa vía DLNA

Logo certificación DLNA

Esta tecnología, que funciona de igual forma sobre redes Ethernet y Wi-Fi, la sustentan e implementan en la actualidad más de 245 compañías, entre las que podríamos destacar algunas como Acer, Motorola, Toshiba, Philips, LG, Samsung, Panasonic, Hewlett-Packard, Sony, Microsoft, Intel, Pioneer y Nokia. Todas ellas, asociadas en la Digital Living Network Alliance, serigrafían un logotipo a sus productos compatibles (el que se puede ver en la imagen que acompaña a este post) que determina que cumplen rigurosamente con las especificaciones y que pueden ser utilizados para integrarse en una red DLNA.

Seguramente no hayas reparado en ello, pero es más que probable que muchos de los equipos y gadgets que tienes en casa tengan el logotipo DLNA reseñado en algún recoveco. Y es que esta tecnología es tan común como desconocida, ya que muy pocos usuarios medios se sirven de ella para diseñar un espacio multimedia casero. Imagina poder ver las películas almacenadas en el disco duro de tu PC directamente en la televisión, o escuchar tu música favorita en un sistema Hi-Fi desde ficheros de audio en un disco NAS, o generar una transición de fotografías en un marco digital a partir de imágenes de un teléfono celular, o imprimir fotos de una cámara digital directamente sobre una impresora conectada a la red, o descargar música a nuestro reproductor MP3 desde un PC, o… Las posibilidades son infinitas, y todas ellas se desarrollan a través de una sencilla red interna, sin la necesidad de mover aparatos de su sitio.

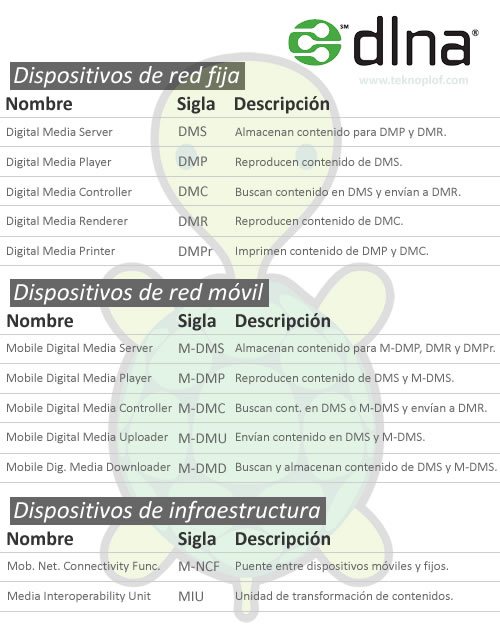

Los dispositivos etiquetados como certificados para DLNA se dividen en varios grupos. Por un lado disponemos de los denominados Digital Media Server (DMS), que almacenan el contenido y lo distribuyen al resto a modo de servidores (en versiones fijo y móvil); típicamente son ordenadores de toda clase, discos duros externos tipo NAS, teléfonos móviles o reproductores multimedia portátiles. Los llamados Digital Media Player (DMP) son los encargados de reproducir los contenidos enviados por los DMS, como televisores, cadenas de sonido, consolas de videojuegos o aparatos de home cinema. También en versiones fijo y móvil.

En el lado intermedio a estos dos comentados, opcionalmente pueden existir los llamados Digital Media Controller (DMC) y los Digital Media Renderer (DMR). Los aparatos DMC buscan contenido digital en los servidores DMS y lo envían para su reproducción a los DMR. Ejemplos típicos de DMC pueden ser ordenadores tipo Tablet, cámaras digitales con conexión Wi-Fi, asistentes PDA o teléfonos celulares. Por su lado, dispositivos DMR son televisores, receptores de audio y vídeo, pantallas autónomas o altavoces remotos.

Además de los anteriores, existen también los Digital Media Printer (DMPr), que se encargan de proporcionar servicios de impresión a una red DLNA (impresoras de red); los dispositivos Mobile Digital Media Uploader (M-DMU), capaces de enviar contenido a los servidores DMS (cámaras de fotos y teléfonos móviles); y dispositivos Mobile Digital Media Downloader (M-DMD), con posibilidades de descargar y almacenar contenidos de los DMS (reproductores de música portátiles y teléfonos móviles).

Un lío de siglas que se completa con funciones que sirven de puente entre dispositivos móviles y fijos, las Mobile Network Connectivity Function (M-NCF), y unidades de transformación de contenidos entre formatos para redes móviles y fijas, las Media Interoperability Unit (MIU).

Para empezar, con hacer uso de servidores DMS y reproductores DMP tenemos más que suficiente para montar nuestra red DLNA, ya que se supone la infraestructura mínima de funcionamiento. Sin embargo, y a modo de resumen, la siguiente lista muestra todas las clases de dispositivos que implementa este sistema.

Gráfico resumen de dispositivos DLNA

El protocolo DLNA utiliza un subconjunto de la arquitectura UPnP (Universal Plug and Play) para funcionar, por lo que, en teoría, la localización y enlace de dispositivos compatibles dentro de una red es automática y totalmente transparente al usuario. Para que nos entendamos, es algo así como el Bluetooth (salvando las diferencias), los aparatos se detectan a través de la red y se enlazan cada uno en su rol, de servidor o reproductor. A continuación podemos ver un vídeo (en inglés) del funcionamiento de DLNA con un teléfono móvil Nokia N95 y una PlayStation 3. En este caso, el celular hace las veces de servidor de contenidos (fotografías) y la consola funciona de reproductor.

Los formatos requeridos en dispositivos fijos para la transmisión de datos vía DLNA son JPEG para imágenes, LPCM para audio y MPEG2 para vídeo, aunque opcionalmente se pueden utilizar GIF, TIFF y PNG para imagen, MP3, WMA9, AC-3, AAC y ATRAC3plus para sonido, y MPEG1, MPEG4 y WMV9 para vídeo. Con respecto a los formato para dispositivos móviles, los requeridos son JPEG (imagen), MP3 y MPEG4 AAC LC (audio), y MPEG4 AVC (vídeo); opcionalmente podemos utilizar GIF, TIFF, PNG para imagen, MPEG4, AMR, ATRAC3plus, G.726, WMA, LPCM para audio, y VC1, H.263, MPEG4 part 2, MPEG2, MPEG4 AVC para vídeo.

Aunque, como casi siempre, no es oro todo lo que reluce. El sistema DLNA no proporciona una interfaz de usuario común para los distintos tipos de dispositivos, sino que es el propio fabricante el que implementa sus propias interfaces, variando enormemente entre ellas, siendo unas más intuitivas y otras no tanto. Sin embargo, no se puede decir que, para alguien con un nivel más o menos avanzado, sea complicado configurar una red DLNA. En los distintos menús de los diferentes aparatos no tiene por qué se difícil encontrar las opciones para activar o desactivar esta característica, así como para detectar elementos compatibles en la red e interactuar con ellos. Además, los manuales de instrucciones están para leerlos, algo que se nos olvida a más de uno la mayor parte de las veces.

En otro flanco, y puestos a sacar pegas, diremos también que el DLNA implementa de serie un sistema gestor de derechos digitales (DRM), lo que puede hacer que muchos contenidos no puedan leerse o reproducirse en muchos dispositivos. Algo que, seguramente, echará para atrás a más de uno.

Con respecto al software, los aparatos electrónicos de consumo, como hemos dicho, implementan sus propios programas integrados, pero a la hora de utilizar un ordenador como servidor de contenidos, deberemos elegir una aplicación en concreto que, por normal general, no es suministrada por el fabricante del equipo. En el blog de Robert Green encontramos una fabulosa entrada en la que se hace una exhaustiva y amplia comparativa de programas servidores de DLNA para ordenadores PC con Windows y Linux y, también, para Mac (gratuitos y de pago). Así pues, para los distintos teléfonos tipo smartphone del mercado, habremos de conseguir aplicaciones específicas que los hagan funcionar en una red de esta clase, siempre y cuando el celular en concreto esté preparado para ello.

En la web de la asociación se puede consultar mediante un sencillo buscador qué productos de qué fabricantes son compatibles con DLNA, algo que nos puede ser muy útil antes de comprar. Asimismo, deberemos tener en cuenta que todos los dispositivos que vayamos a integrar sean capaces de unirse a una red de área local en las mismas condiciones, requisito indispensable para poder utilizar esta tecnología adecuadamente.

Filtros de ferrita

Anillos de ferrita

Son tubitos de ferrita (imanes, para que nos entendamos) que actúan de filtros inductores de alta reactancia, o alta resistencia. El principio de funcionamiento de este tipo de filtros radica en que, cuando las corrientes alternas de alta frecuencia tratan de atravesar la parte del cable donde se encuentra ubicado el núcleo de ferrita, la autoinductancia que produce el flujo magnético de la corriente que trata de atravesarlo genera una fuerza contraelectromotriz que se opone al paso de su componente alterna.

Filtro de ferrita en un cable USB

Sin embargo, estas piezas no impiden que la corriente continua (CC), y la corriente alterna de baja frecuencia, las atraviesen, y pueda continuar fluyendo libremente por todo el cable y el resto del circuito electrónico. Durante el proceso de filtrado de la corriente alterna de alta frecuencia, la energía contenida en la componente alterna que no puede atravesar el filtro la absorbe el núcleo de ferrita en forma de calor. No obstante, la temperatura que alcanza la ferrita por ese motivo es muy poca y prácticamente no se hace notar.

En electrónica, los filtros de ferrita constituyen uno de los elementos pasivos más eficaces, sencillos y baratos de producir. Sin su empleo en los cables de uso informático, la propagación de las interferencias afectaría, incluso, al funcionamiento de los propios ordenadores, introduciendo indeseables errores en el procesamiento de datos.

FUENTE: La inspiración técnica viene de ASÍ FUNCIONA.

El software Híspalis de la Guardia Civil cada vez genera más controversia

GDT de la Guardia Civil

Híspalis funciona basándose en el identificador hash de los archivos compartidos en las redes de pares más utilizadas (eDonkey y FastTrack). Hash es un algoritmo matemático que devuelve un código identificador único para cada archivo informático, de tal manera que, aunque cambie el nombre del fichero, el código sigue siendo el mismo, por lo que las artimañas de los pederastas para esconder su material a la hora de compartirlo caen en saco roto.

La Guardia Civil española, en el momento de echar a andar a su Híspalis, disponía de 50.000 imágenes y vídeos de contenido pedófilo debidamente organizados y catalogados por grupos, que eran el resultado de años de investigación e incautación de material de este tipo a los infractores. Se tuvo en cuenta, de forma pionera, una serie de parámetros capaces de clasificar e identificar el amplio espectro de imágenes pedófilas que se mueven en la Red. Así, por ejemplo, algunas de las categorías de clasificación que se pueden encontrar son «niños menores y mayores de siete años con sexo explícito», «imágenes pedófilas por raza», «imágenes fotográficas y vídeo» o «imágenes por lugar de aparición».

Una vez ordenado el material, el mayor escollo que tuvo que salvar la Guardia Civil fue el de identificar uno por uno todos lo ficheros mediante el indicador alfanumérico que proporcional la función hash; algo así como etiquetar cada contenido por su «ADN digital». Superado este arduo trabajo, sólo quedaba poner a trabajar a Híspalis para que, automáticamente, se conectara a los diversos servidores P2P y comenzara a filtrar imágenes y vídeos en función del identificador hash de cada uno, fichando los contenidos ilegales y extrayendo la dirección IP de la máquina que los comparte para, posteriormente, acudir a los proveedores de acceso para identificar al pedófilo y proceder a su captura.

Lo que aparentemente es una muy buena herramienta para luchar contra el ciberdelito más execrable, parece que, con el transcurrir de los años y su utilización en diversas operaciones policiales, no está siendo vista con muy buenos ojos por la comunidad internauta. Detecciones erróneas, vulneración de derechos y abuso de poder son las alegaciones más comunes que se levantan contra Híspalis y su uso, según los afectados, un tanto al margen de la ley. Todo ello, unido a la reciente aparición de Nautilus, una versión de Híspalis desarrollada para la red Ares Galaxy, ha hecho saltar todas alarmas. ¿Qué es lo que está motivando esta postura?

Parecen existir diversos errores de planteamiento en el momento de ejecutar un rastreo sobre redes P2P. Esta serie de errores la podemos resumir en la siguiente lista:

- Detrás de una IP pública pueden existir uno o varios ordenadores, esto es, uno o varios usuarios.

- La IP pública identifica al titular de una conexión, no al infractor.

- La aparición de una IP pública en un metadato de pornografía infantil no determina la efectiva difusión ni el dolo.

- Una fuente P2P sin difusión efectiva es un metadato, un dato que apunta hacia el dato original, que puede existir o no. Por tanto, no determina su existencia.

- Las redes P2P están llenas de metadatos falsos que generan una extensa marea negra de pornografía infantil.

- Con los actuales procedimientos de investigación, es imposible distinguir un dato libidinoso, imprudente o falso.

- El artículo 189.1.b pena el dolo, no la imprudencia.

El artículo 189.1.b del Código Penal español considera un delito de corrupción de menores la producción, venta, distribución, exhibición o facilitación de la producción, facilitación de la venta, facilitación de la distribución o facilitación de la exhibición de material pornográfico en cuya elaboración hayan sido utilizados menores de edad. Lo que también es cierto es que este artículo requiere de dos elementos para consolidar su aplicación: la efectiva difusión y el ánimo libidinoso, dolo o intencionalidad. Esto significa que, para que exista delito, se debe demostrar fehacientemente que el contenido ha sido difundido o distribuido y, además, que la intención ha sido deliberada y lujuriosa. Dos asuntos difíciles de matizar y que pueden generar errores de cálculo.

El problema resulta de partir de la falsa premisa de que una dirección IP se corresponde con un usuario único. Para nada una IP puede ser considerada el DNI digital de un usuario, pues existen redes corporativas y empresariales en las que decenas de personas comparten una IP pública, cibercafés anónimos, redes Wi-Fi públicas o sin proteger debidamente, foneras, servidores proxy, virus troyanos, etcétera. Además, y como segunda gran pega, la información que ofrece un metadato acerca de un usuario en una red de pares no es para nada indicativo de difusión dolosa y libidinosa, ya que la multitud de archivos pedófilos escondidos bajo una apariencia normal puede hacer que un internauta poco experimentado almacene (y, por tanto, comparta) material ilegal sin prácticamente conocimiento de ello.

Lo cierto es que se ha comprobado que un alto número de descargas de pornografía infantil son accidentales. En mayo de 2009, la noticia de una serie de detenciones por un delito de pornografía infantil ponía en evidencia que «muchas de las 600 personas que se habían bajado carpetas lo habían hecho de manera accidental». Híspalis tiene un rango de rastreo de 5 archivos pedófilos encontrados a un usuario único, esto es, hasta ese número se consideran tropiezos digitales y, a partir de él, intención directa. Muchos internautas ven esto como una suerte de criba sin sentido, ya que no representa en absoluto una realidad.

El miedo de los navegantes proviene de los numerosos falsos positivos que Hípalis parece arrojar en sus rastreos. Una simple búsqueda nos puede facilitar no pocos casos de personas que han sido imputadas de delito y, tras una larga penuria personal, absueltas por falta absoluta de pruebas (o no). El caso más conocido, por la repercusión mediática que el acusado le ha proporcionado a través de su blog, es el de Indignado7777, un joven acusado de distribución de pornografía infantil en el año 2006 y que, finalmente, ha sido declarado inocente hace un par de meses. Cuatro años de sufrimiento, juicios y registros domiciliarios merecen como mínimo una disculpa, sino una recompensa mayor.

En el foro del sitio web de la Asociación de Internautas se abrió un hilo en noviembre de 2006 donde multitud de usuarios cuentan sus propios casos. En el momento de escribir esta entrada, dicho hilo cuenta con 446 páginas de comentarios, experiencias, enlaces a noticias, opiniones y multitud de información bastante relevante sobre este tema. ¿Estas acciones policiales erróneas son tan extendidas como cuentan o se exagera con respecto a ellas?

Otra de las quejas que enarbolan los detractores de Híspalis es la falta de rigurosidad judicial con la que se producen los escaneos. Según la comunidad, el simple rastreo de direcciones IP sin una orden proveniente de un juez es anticonstitucional, pues vulnera el derecho al secreto de las comunicaciones. Aunque, para hacer honor a la verdad, este tema fue ya dirimido por el Tribunal Supremo en el año 2009 al dictar una sentencia en la que avalaba los rastreos que realizan las Fuerzas y Cuerpos de Seguridad del Estado en Internet para perseguir conductas delictivas, como el intercambio de ficheros con pornografía infantil. Algo que a muchos les sigue resultando condenable desde el punto de vista constitucional o una oscura conspiración para hacer desaparecer las redes de pares que tanto molestan al gobierno y a algunas entidades privadas.

En esa sentencia, en concreto, del Tribunal Supremo anulaba la absolución de una mujer acusada de facilitación a la distribución de pornografía infantil, a la que la Audiencia Provincial de Tarragona absolvía al entender que la Guardia Civil había lesionado su derecho al secreto de las comunicaciones. La acusada era una madre usuaria del sistema de intercambio de archivos eMule, del cual se servía para descargar ficheros fotográficos, música o películas cuya selección efectuaba introduciendo palabras clave como bebés, mamás, papás, niñas, girls o boys, entre otras.

En sus búsquedas, la mujer dio, lamentablemente, en más de una ocasión con contenidos de material pornográfico infantil que, posteriormente, borraba de su ordenador, lo que permitió deducir al juez que la descarga era involuntaria. Sin embargo, gracias al fallo anulatorio del Tribunal Supremo, fue finalmente condenada a 4 años de cárcel. Nunca se encontró material pornográfico alguno en su ordenador, sino simples metadatos en servidores P2P que la apuntaban como culpable de un delito que nunca cometió.

Parece que Híspalis no funciona como debiera. Muy criticada fue la intervención que Juan Salom, comandante de la Guardia Civil y Jefe del Grupo de Delitos Telemáticos, realizó durante una ponencia en la Universidad Politécnica de Madrid en el año 2008. En ella reconocía que las herramientas utilizadas por su grupo para la detección de delicuentes informáticos no se encuentran homologadas, en la misma línea que podría estarlo un radar de control de velocidad o un alcoholímetro.

¿Por qué provoca tanto rechazo Híspalis? Mi opinión personal es que es una herramienta con un fondo muy bueno pero mal utilizada. Es imposible dejar en manos de una máquina la adjudicación de la condición de pedófilo a una persona, condena que lo marcará socialmente de por vida, aunque su caso sea sobreseído. Y si las personas que están detrás de la máquina no hacen otra cosa que fiarse de ella, el resultado es un despropósito enorme. Teniendo en cuenta la cantidad de internautas novatos que pueblan la Red y los centenares de troyanos que se les cuelan a diario, una investigación más exhaustiva debería ser de obligatorio cumplimiento antes de entrar en una casa y confiscar los equipos informáticos.

También es verdad que el que se mueve en terrenos pedregosos tiene más posibilidades de tropezar con un guijarro. Yo mismo tuve la desagradable experiencia (y esto ya lo he contado alguna vez) de descargar en una ocasión un vídeo de pornografía infantil pretendiendo obtener un manual de SQL Server. El asunto fue puesto inmediatamente en conocimiento de las autoridades competentes y, a día de hoy, nadie ha venido todavía a detenerme. Y es que la racionalidad de los Cuerpos y Fuerzas de Seguridad del Estado se supone muy por encima de la ojeriza por detener a diestro y siniestro a todo aquel que cometa un error.

Nadie duda de la policía y de su buena intención en estos temas tan farragosos, al menos yo no lo hago. Pero pienso que debería regularse más y mejor esta materia, eliminando vacíos legales y desarrollando procedimientos cada vez más rigurosos para conseguir meter entre rejas al cien por cien de los pederastas, evitando acusar de pedófilo a quien no lo es.

Y por cierto, siendo honesto, he de apuntar que el Grupo de Delitos Telemáticos de la Guardia Civil y la Brigada de investigación Tecnológica (BIT) de la Policía Nacional están considerados como cuerpos de élite en su materia a nivel mundial. Ante la duda, siempre hay que denunciar.

¡Alerta, magufo! (o cómo nos estamos pasando siete pueblos)

Magufo a la vista

Empecemos por el principio. Denomínase peyorativamente magufo a todo aquel que profesa cualquier tipo de seudocuencia, protociencia o paraciencia, alejándose peligrosamente de los preceptos científicos exactos. Es un acrónimo formado con ironía por los vocablos «mago» y «ufólogo», y nació en las entrañas de la lista de correo Escépticos (en la ARP-SAPC), de la mano del conocido musicólogo Xoan M. Carreira, en 1997. Aquellas personas que viajan al margen del método científico, moviéndose en las arenas movedizas que cubren todo lo que hay entre lo que es ciencia y lo que anhela serlo, son tildados de magufos sin consideración: astrólogos, parapsicólogos, creacionistas, grafólogos, homeópatas, ufólogos o telépatas, entre otros muchos.

Los que tenemos una mente científica rechazamos de plano todas estas metodologías que poco tienen que ver con el conocimiento y la erudición y mucho con el engaño, la superchería y el sensacionalismo más barato. Sin embargo, en estos últimos tiempos se ha vuelto costumbre el tachar de magufo a cualquiera que se dedique a prácticas metódicas al margen de la ciencia tradicional, sin darnos cuenta de que existe sabiduría en el mundo mucho antes de que las matemáticas fueran descubiertas por el ser humano, o de que es más que posible que haya fenómenos no probados científicamente que simplemente no encajan porque todavía nos faltan datos para completar la ecuación.

Los curanderos de baja estofa, los conspiranoicos del fenómeno OVNI o los que mejoran tu equilibrio natural con pulseras o parches han hecho mucho daño a las paraciencias desde que el mundo es mundo y el hombre tiene la capacidad de pensar cómo ganar dinero sin pegar un palo al agua. No obstante, no debemos olvidarnos de las técnicas de curación mediante hierbas que utilizaban nuestros antepasados, de las influencias que ejerce el electromagnetismo en nuestro cuerpo o de las recientes investigaciones que aseguran que es más que posible que haya vida más allá de nuestras fronteras.

¿Quién puede tachar de magufo a un herbólogo después de haber curado innumerables dolores de estómago a lo largo de su vida a base de manzanilla? ¿Quién puede negar la influencia de la cafeína sobre el sistema nervioso central? La medicina natural no es ninguna engañifa como tal, lo que ocurre es que se puso de moda en su día y se convirtió en el negocio perfecto para mangantes, timadores y estafadores. Es posible aliviar ciertos síntomas dolorosos de los procesos tumorales haciendo uso de la marihuana, pero créame, no existe planta alguna sobre la faz de este planeta que sea capaz de sanar el cáncer. Ninguna.

El problema de las paraciencias es que encajan a la perfección con la estupidez humana. Aunque en muchas ocasiones, esa mal llamada estupidez responde mejor a la necesidad que tenemos las personas de agarrarnos a un clavo ardiendo en situaciones de desesperación, angustia, penuria o fatalidad. En ese punto es donde entran en juego los que se aprovechan de la debilidad que nos caracteriza, elevando a hecho científico algo que no es más que un dogma de fe, y de esto es un muy buen ejemplo el adoctrinamiento que utilizan las distintas religiones para amaestrar a sus fieles.

La parapsicología, por ejemplo, tuvo su punto álgido, en los distintos países que hoy se consideran adelantados, en los años sesenta y setenta. El que no había visto un OVNI de lejos, había sido abducido, conocía a alguien que padecía de estigmas, sufría de poltergeist en su casa del pueblo o tenía capacidades telequinéticas. Sin embargo, ¿quién puede negar que lo que hoy denominados viaje astral no sea otra cosa que un talento extra de nuestra mente que la mayoría de nosotros no somos capaces de desarrollar aún? ¿Por qué no puede ser posible que nuestro cerebro tenga determinados «poderes» que todavía no hemos desarrollado?

El hombre de las cavernas imputaba a un acto de los dioses el hecho de ver caer un rayo en un día de tormenta. Estén ustedes convencidos de que muchos de los fenómenos que hoy consideramos extraños serán explicados por la ciencia con el paso de los años. ¿Es por eso un parapsicólogo un magufo? Hombre, pues la mayoría sí. Pero existen infinidad de verdaderos profesionales que, con el apoyo de una mente crítica, se hacen preguntas en busca de respuestas científicas que puedan aclarar determinados enigmas. La nota discordante la ponen los que quieren sacar tajada del asunto y tratan con el mayor de los sensacionalismos las noticias más dramáticas, sacándolas de contexto y generando el efecto contrario al que cualquier cinetífico serio hubiera deseado.

De todos es conocida la sabiduría legendaria de los pueblos asiáticos, que utilizan métodos milenarios de sanación, relajación o meditación. Empero, técnicas como la acupuntura son calificadas de magufas por la comunidad internauta, cuando la definición y la caracterización de los puntos acupunturales está estandardizada actualmente por la Organización Mundial de la Salud (OMS) mediante una nomenclatura estandarizada que agrupa a las grandes tradiciones de esta técnica. ¿Por qué nos hemos vuelto tan intransigentes?

Esta claro que no vivimos en los sesenta españoles, cuando la dictadura y su Iglesia Católica controlaban las mentes de los menos formados e instruidos, a la sazón el porcentaje mayor de la sociedad. En el siglo XXI el mundo lo dominan mentes pensantes, críticas y científicas; personas con carreras universitarias (o no) que no se dejan engañar fácilmente. Y, en estos tiempos, la aparición de artilugios como la pulsera Power Balance o el parche Phiten son auténticos insultos a nuestra inteligencia, pero todavía más insultante es la recua de acólitos que consiguen estos timos. ¿Hemos avanzado algo en todos estos años? Sí. ¿Lo suficiente? No. Sólo hay que recordar las pulseras contra el reuma que llevaban todos los viejos en los años ochenta; el fraude sólo ha cambiado de material.

La coraza que nos han creado estos engaños nos convierten en críticos voraces de todo lo que suene a no científico, defenestrando, probablemente, profesiones o vocaciones que deberían merecer todo el respeto por dignas y llenas de conocimiento. Sabemos que es muy posible que exista vida extraterrestre en otras galaxias (¿por qué no?), sin embargo ametrallamos sin compasión a cualquier ufólogo que aparece en televisión; conocemos las propiedades curativas de algunas plantas, pero sentimos profunda animadversión por homeópatas y herbolarios; intuimos las capacidades cerebrales que no aprovechamos, pero no queremos oír ni hablar de médiums y mentalistas.

Nos hemos pasado siete pueblos. Cuatro fanáticos con cobertura mediática nos han convertido en talibanes científicos que no saben ver más allá de sus propias narices y que niegan la posible existencia de algo que no proceda con la precisión litúrgica del método científico. Están todos los que son, pero desde luego que no son todos los que están. La pandemia global «¡alerta, magufo!» se nos ha ido de las manos y debemos ser capaces de reconducirla. La ciencia es lo que debería prevalecer, pero el resto de estudios, con rigor, ha de tener cabida también en mayor o menor medida, aunque se considere una mera hipótesis o proposición aceptable.

Asistentes virtuales y presentadores en línea

María, andaluza virtual

Un asistente virtual es un software que, embebido en una página web, atiende tus consultas, tus reclamaciones, tus dudas y, en general, todas las chorradas que quieras preguntarle, por muy soeces que sean. Hablan, suelen tener aspecto humano y, a veces, hasta nombre de pila, y la verdad es que cada vez están mejor programados.

Me entero por El Pito Doble, que ya me jode enterarme de algo después que esta banda de gamusinos indocumentados, de la existencia de la torda virtual que atiende tus querencias en la web corporativa de Caja Madrid. Es una rubia simpaticona y pizpireta, de voz enlatada tipo Loquendo (desactivada por defecto, como en la mayoría de asistentes) y que no se amilana ante preguntas cachondas y de índole picarona. Es más, suele poner mala cara y amenaza con mandarte a paseo si sigues dándole caña de esa forma. No tiene nombre, como ella misma señala si se le pregunta, aunque todo apunta a que se llama Bea (léase la URL), y le gustan los piropos educados y en su justa medida, porque si te pasas, comienza a torcer el morro y se pone seriota. Por cierto, conoce a Chuck Norris; que lo sepas (pregunta, pregunta).

Recordando las antiguas aplicaciones en modo texto que te permitían «hablar con el ordenador», me viene a la memoria la coletilla tipo «no entiendo» que siempre solían utilizar cuando, después de cuatro o cinco preguntas de manual de instrucciones, pasabas a expeler improperios, insultos y palabras ordinarias. Lo desconcertante de estos programas actuales es que son cada vez más perfectos; se puede decir que tienes la posibilidad de mantener una conversación prácticamente normal con ellos, y eso da mucho miedo.

Entre las veteranas de la Red se encuentra Anna, de Ikea. Esta sí tiene nombre, por el contrario no posee una apariencia humana, ya que es un puñetero dibujo femenino que balancea la cabeza a izquierda y derecha y, como mucho, parpadea y mueve los labios al hablar. Sin embargo, se hace querer también, aunque habrá que leerla únicamente, porque no tiene voz. La churri es incondicional de Ikea, vive para la compañía, y es capaz de llevar la conversación a su terreno hasta en las más difíciles situaciones. Con decir que los gamberros de El Pito Doble le preguntaron a ver si quería echar un polvo, y la niña contestó (sic): «No puedo hacer nada de eso contigo, pero te puedo mostrar nuestra sección de dormitorios para tu inspiración». Se puede comprobar haciéndole la pregunta directamente a ella. Como bonus, comentar que Anna habla cuatro idiomas en la web española, a saber, castellano, inglés, euskera y catalán.

Los caretos de varias asistentes virtuales

Los programadores que diseñan estas aplicaciones son auténticos genios, amén de muy cachondos. La cantidad de variables que se debe tener en cuenta es ingente, pero ellos lo tienen todo controlado y saben de buena tinta que los visitantes son la hostia, y empiezan preguntando por la altura de una mesa para jardín y terminan por invitar a cenar a la petarda en cuestión o por polemizar con el tamaño de sus tet…, en fin.

En la Consejería de Salud de la Junta de Andalucía tenemos a María, una jaca sureña fabricada a golpe de píxel pero muy agraciada. María habla con voz de robot y se sonroja cuando la piropeas. Si te da por ir más allá, saca su cara seria a pasear y te reprende para que no cruces la delgada línea que separa el comentario inocente del oprobio más reprochable. Es curioso comentarle que te duele el culo (la chica está para esos menesteres de salud) y ver como ella te contesta: «sobre el dolor de ano no tengo información específica. Busquemos en la web. Le muestro lo que he encontrado en la página principal». Y te abre un pop-up con sugerencias sobre tu consulta. A mí me acojona, y a veces pienso que hay una persona detrás de todo este tinglado asistencial, pero claro, es algo que se antoja imposible.

¿Y quién fabrica estas perlas tecnológicas? Pues empresas como Asistentes Virtuales o Indisys, compañías que basan sus desarrollos en el denominado diálogo real o lenguaje natural, la forma en que nos comunicamos comúnmente las personas, y que ellos se encargan de codificar mediante complejos algoritmos informáticos. Es por ello que, cuando hablemos con un cacharro de estos, se recomienda utilizar nuestro propio lenguaje natural, es decir, nos entenderá mejor si escribimos «necesito información acerca de préstamos hipotecarios» que si espetamos un lacónico «préstamo hipotecario». También es conveniente realizar preguntas concisas y no irse por las ramas, así como tutear y no tratar de un ambiguo usted, procurar evitar errores ortográficos y otras recomendaciones básicas.

En la web de Asistentes Virtuales podemos parlotear con Elena como demostración de sus desarrollos, y en la web de Indisys disponemos de algunos vídeos demostrativos con ejemplos prácticos de utilización.

No son pocas las empresas en Internet que han acomodado un asistente virtual en sus sitios web. Por añadir algunos ejemplos más a los anteriores, tenemos a Inés en iBanesto, Beatriz en Groupama, Irene en Renfe o Laura en la Cámara de comercio de Sevilla. ¿Por qué siempre son chicas?

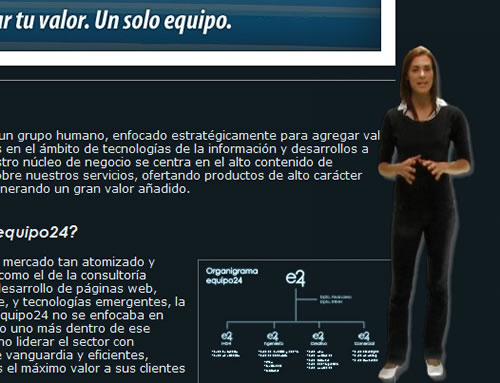

Un escalón superior a los asistentes virtuales, y que a cada momento va cobrando más peso en la Web, es la moda de los llamados presentadores online. Personas de carne y hueso digitalizadas que pueden servir de asistentes en páginas web, tiendas en línea, ayuda para rellenar formularios, presentaciones o como guías de museos virtuales. Presentadores virtuales fabrican empresas como Presentador Interactivo o equipo24, esta última de manera magistral. En sus propias páginas web podemos ver ejemplos de este tipo de tecnología y adquirir un presentador para nuestro sitio, con la posibilidad de seleccionar uno o varios idiomas y, además, una persona de un catálogo de actores y actrices entre los que se encuentra más de uno conocido, como la presentadora vasca Arantza Sinobas.

Una presentadora virtual en línea

Como digo, tenemos la oportunidad de ver ejemplos de presentadores virtuales online en estos sitios web para hacernos una idea. Así pues, podemos deleitarnos con la moza que nos enseña a generar una venta cruzada en una tienda online, o la que nos ayuda a rellenar un formulario, o la que sirve de elemento canalizador entre el cliente y la empresa a modo de trato cercano.

La diferencia de estos presentadores online con los asistentes virtuales comentados al principio es que no disponen de conversación inteligente, es más, no disponen de ningún tipo de conversación, simplemente escupen por la boca aquello que tienen programado escupir, atendiendo a eventos del usuario que interactúa con la página web. La verdad es que para empresas grandes pueden resultar interesantes, pues amenizan los sitios web corporativos y ofrecen un trato más amable y humano al asunto.

El futuro ya está aquí, y el dogma capitalista que propone ahorrar mano de obra de carne y hueso para sustituirla por máquinas o programas informáticos avanza inexorable y despiadado. En cuatro días, los humanos nos vemos relegados al último puto eslabón de la cadena alimentaria, porque se nos van comer con patatas estas malditas alimañas tecnológicas.