‘Kung-Fu Master’, el arcade que revolucionó los juegos de artes marciales

‘Kung-Fu Master’

Antes de que el ‘Street Fighter’ de Capcom —sobre todo su segunda parte— transformara radicalmente el universo de los videojuegos de lucha en los salones recreativos de medio mundo, hubo un arcade de artes marciales que reclutó en torno a sí a hordas de adolescentes de una generación, un título portado a prácticamente todos los sistemas de entretenimiento electrónico del momento: ‘Kung-Fu Master‘ (Irem, 1984).

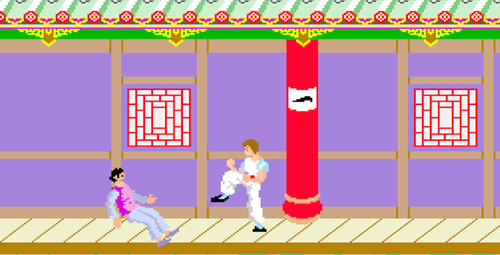

La desarrolladora japonesa creó un beat ‘em up de scroll lateral en el que había que patear y golpear a todo lo que se moviera mediante las milenarias artes del Kung-fu chino. El protagonista de nuestra aventura, Keiji Thomas, debía recorrer varios niveles, estructurados en pisos, para salvar a su amada Silvia de las garras del malvado Mr. X. El videojuego fue lanzado inicialmente en Japón bajo el título ‘Spartan X‘ como un guiño a la película de Jackie Chan ‘Los supercamorristas‘ (que se distribuyó como ‘Spartan X’ en Japón); sin embargo, el juego no tiene nada que ver con la trama del film (a excepción del nombre del protagonista y de su novia) y casi recuerda más al final de la película inconclusa de Bruce Lee ‘Juego con la muerte’, con los jefes finales en cada piso de aquella pagoda.

‘Kung-Fu Master’

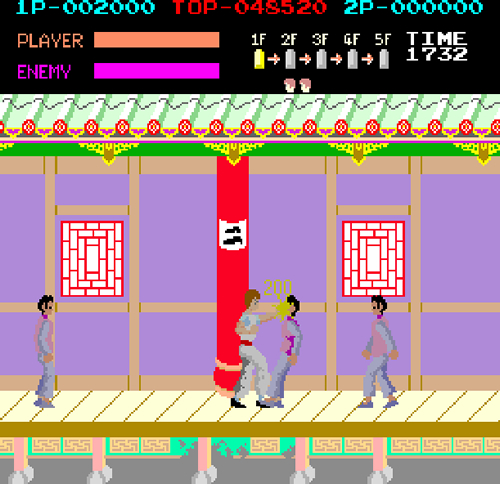

A través de los cinco pisos de Devil’s Temple, Thomas debe avanzar controlado por un joystick de cuatro direcciones y dos botones de acción (puñetazo y patada) que, en función de la posición del mando, lanzarán golpes estando de pie, agachado o saltando. La máquina (de formato ancho) manufacturada por Nihon Bussan/AV Japan, montaba un monitor CRT en color de orientación horizontal y un único canal de sonido amplificado.

El artífice programador de esta maravilla tecnológica fue Takashi Nishiyama, la persona que también había creado el afamado ‘Moon Patrol‘ de 1982, también para Irem, y quien más tarde diseñaría el ‘Street Fighter‘ de 1987 para Capcom, ello antes de abandonar la compañía para terminar en la división de desarrollo de videoguegos de SNK, programando títulos para Neo-Geo, como ‘Fatal Fury: King of Fighters‘ (1991), ‘Art of Fighting‘ (1992) o ‘Samurai Shodown‘ (1993).

‘Kung-Fu Master’

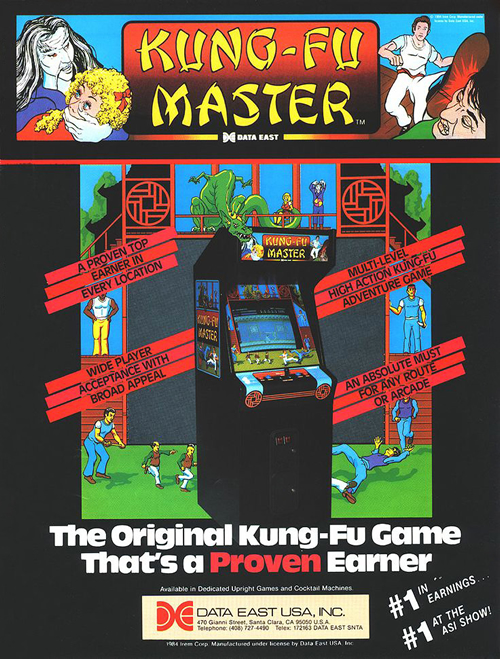

‘Kung-Fu Master’ terminó en el mercado con versiones para casi todas las consolas y microordenadores ochenteros, como Atari 2600, Amstrad CPC, Apple II, Commodore 64, NES, MSX o ZX Spectrum. Así mismo, ha disfrutado de un montón de secuelas, imitaciones, homenajes y hasta de un papel prominente en la película francesa ‘Kung-Fu Master‘ (1988), en la que se nos presenta un romance entre una mujer de cuarenta años y un joven de sólo catorce, obsesionado éste con el videojuego.

‘Kung-Fu Master’

Hoy día podemos disfrutar de este título en cualquier emulador de arcades o de consolas. También podemos hacernos con una máquina original, pues suelen aparecer en sitios web de subastas de vez en cuando por precios dispares entre 500 y 1500 dólares americanos.

Un gran juego que, a buen seguro, hará las delicias en el recuerdo de los más nostálgicos, aquellos que pasamos horas delante de la pantalla repartiendo porrazos a izquierda y derecha y lanzando patadas voladoras a enemigos, dragones escupefuego y vasijas cerámicas de la dinastía Ming.

‘Kung-Fu Master’

Bajo las palmeras de Uikokahonia

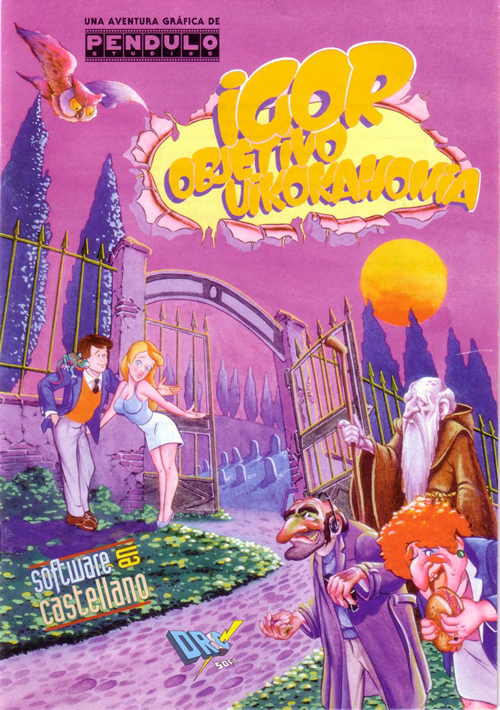

‘Igor: Objetivo Uikokahonia’

En julio del año 1994, Pendulo Studios presentaba al mundo la primera aventura gráfica íntegramente desarrollada en España, una comedia estudiantil excesivamente absurda y muy gamberra que se empapaba descaradamente de las artes y las maneras de los clásicos más clásicos de LucasArts. Aquella excelente ópera prima del estudio madrileño se dio en llamar ‘Igor: Objetivo Uikokahonia‘.

Pendulo Studios —así, sin tilde— se fundó en aquel mismo 1994 con el objetivo de sacar al mercado aventuras gráficas de calidad con sello español. Su primer proyecto no pudo haber caído más de pie, y es que fue un éxito de ventas, tanto en territorio nacional como fuera de nuestras fronteras. De la mano de la distribuidora ochentera DRO Soft, los cinco disquetes para MS-DOS que componían el videojuego se convirtieron en la tarjeta de presentación perfecta para unos jóvenes Ramón Hernáez, Miguel Ángel Ramos, Felipe Gómez y Rafael Latiegui, los principales desarrolladores y animadores; de los fondos se ocupó Carlos Veredas y de la música Esteban Moreno.

‘Igor: Objetivo Uikokahonia’

Poco después, el juego pasaría a distribuirse en CD-ROM, y de ello se encargaría entonces Dinamic Multimedia, empresa que ha estado unida a Pendulo Studios desde aquel momento hasta la actualidad (hoy con el nombre de FX Intercative). Esta versión gozaba del complemento de las voces digitalizadas de todos los diálogos, algo que los jugadores agradecieron mucho.

Igor es un irónico estudiante universitario que, como él mismo afirma, no soporta ver a Laura Wright con ese estúpido baboso de Philip Goolash. Laura es su amor secreto, compañera de estudios y moza de atributos generosos; Philip, el rival amoroso, un chico con más músculos que cerebro que tratará de poner a nuestro protagonista todas las trababas posibles para que no consiga su objetivo: conquistar a la chica.

‘Igor: Objetivo Uikokahonia’

Con el inteligente aditamento de otros personajes hartamente cómicos, como Margaret (la chica gorda y sin autoestima), Harrison (el empollón), el «Comadreja» (un ladronzuelo) o Boris (anciano sepulturero), la historia del juego lleva al tío cachas y a la atractiva moza a la paradisíaca isla de Uikokahonia de viaje de estudios. Igor no puede perderse ese viaje, pues puede ser lo que marque la diferencia entre quedarse con Laura o que Laura se vaya con otro. Para completar su misión, pues, ha de cumplir con tres requisitos: estar matriculado en la asignatura de Biología, presentar un trabajo de fin de semestre y aportar el dinero para costear el viaje. Y ello es lo que nos ocupara nuestro tiempo.

El control de la aventura es del tipo point and click, con una interfaz gráfica muy similar a SCUMM, una herramienta a medio camino entre lenguaje de programación y motor para aventuras creada por LucasArts para su propios títulos, como ‘Indiana Jones and the Last Crusade‘ (1989) o el archiconocido ‘The Secret of Monkey Island‘ (1990). Como en la gran mayoría de aventuras gráficas clásicas, hay que avanzar en la acción mediante la recogida y uso de distintos objetos encontrados en cada uno de los escenarios que se visitan, y estos deben ser investigados a fondo, buscando todas las pistas posibles para continuar. Las conversaciones que mantengamos con los personajes que nos encontremos serán también fundamentales.

‘Igor: Objetivo Uikokahonia’

Pendulo Studios es una de las pocas desarrolladoras de aquella época que ha llegado, haciendo lo que más les gusta, hasta nuestros días. De ellos son títulos tan afamados como las sagas ‘Hollywood Monsters‘ (1997) o ‘Runaway: A Road Adventure‘ (2001). Para finales de este año 2018 tienen previsto el lanzamiento de ‘Blacksad‘, una historia basada en la popular serie de novelas gráficas a cargo de Juan Díaz Canales y Juanjo Guarnido, que aparecerá para PC, Nintendo Switch, Playstation 4 y Xbox One.

Para jugar hoy en día a ‘Igor: Objetivo Uikokahonia’, tenemos la posibilidad de descargar una imagen del cedé y jugarla en algún emulador como DOSBox, sin embargo, la manera más rápida y sencilla es haciendo uso del emulador en línea de Internet Archive. Además, actualmente se está desarrollando su compatibilidad con ScummVM, lo que hará que funcione en otras muchas plataformas.

‘Igor: Objetivo Uikokahonia’

Estamos convencidos de que ‘Igor: Objetivo Uikokahonia’ marcó un punto de inflexión en el arte del videojuego español, pero también supuso un título de marcada importancia en el orbe aventurero gráfico mundial.

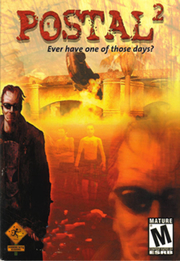

‘Postal 2’, cuando las tonterías nos las pasábamos por el forro de la corrección política

‘Postal 2’

En el año 2003, la compañía estadounidense Running With Scissors, engendra su videojuego ‘Postal 2‘ (formalmente, ‘Postal2‘), una segunda parte del anterior ‘Postal‘, de 1997. Automáticamente, la revista especializada Computer Gaming World le da una puntuación de 0 y, además, reseña que «es el peor producto que se haya impuesto jamás a los consumidores». El juego se prohíbe en Nueva Zelanda, Australia y Suecia por contenido grosero e inaceptable, micciones sobre personas, violencia de alto impacto, crueldad hacia los animales, homofobia, estereotipos raciales y étnicos, etcétera). Evidentemente, con este currículum el título fue todo un éxito de ventas.

‘Postal 2’ es un videojuego, medio FPS, medio sandbox, en el que el jugador asume el papel de Postal Dude, un hombre pelirrojo, alto, delgado y con perilla de chivo, ataviado con gafas de sol, gabardina de cuero negro y una camiseta gris impresa con la cara de un alienígena. Postal Dude vive en un parque de caravanas en el pequeño pueblo de Paradise (Arizona) con su molesta esposa, a quien no se llega a ver, pero a la que se identifica en los créditos simplemente como «The Bitch» (la puta).

Los niveles del juego se dividen en días de la semana, comenzando un lunes y terminando el viernes. Al comienzo de cada jornada, se nos asignan diversas tareas que realizar; el objetivo es terminar todos los encargos de la semana laborable, pudiendo hacerlo de forma pacífica o no. No existe ninguna razón de peso por la que debamos hacer uso de la violencia, el juego no así lo exige, pero siempre podemos dar rienda suelta a nuestros impulsos más primarios de forma totalmente gratuita, pateando o disparando a animales, quemando colegialas con gasolina, despedazando a hombres con tijeras de podar o haciendo pis sobre ancianos antes de destrozarles la cabeza con un martillo o una pala. Como reza el eslogan del videojuego: «¡Recuerda, es sólo violento como lo eres tú!«.

‘Postal 2’

El viernes por la tarde, el último día del juego, se produce el apocalipsis y el colapso de la sociedad tal como la conocemos, con la ley y el orden totalmente derrocados y anulados. Comienzan a caer gatos de un cielo cada vez más oscuro, todos los personajes secundarios en la ciudad se vuelven personas violentas fuertemente armadas y las batallas agresivas al azar estallan en las calles de Paradise. A pesar de ello, Postal Dude regresa a su caravana como de costumbre, donde sólo tiene que escuchar a su esposa recriminarle por qué nunca compró el helado que ella le pidió al comienzo del juego. ‘Postal 2’ termina con un disparo de arma de fuego, suponemos que hacia su mujer, antes de que comiencen los créditos finales.

‘Postal 2’ tuvo cinco expansiones, a saber: ‘Postal 2: Share the Pain’, en la que se incluía modo multijugador; ‘Postal 2: Apocalypse Weekend’, con nuevos mapas y misiones; ‘Postal 2: Corkscrew Rules!’, que fue un spin-off ruso no oficial; ‘Postal 2: Eternal Damnation’, una reconversión total del título; y ‘Postal 2: Paradise Lost’, una extensión para Steam liberada en el año 2015. Asimismo, ha habido hasta cuatro compilaciones, de todo el material junto con material nuevo, en fechas como los aniversarios diez y veinte del juego u otras.

‘Postal 2’

Aunque reconocida como una adaptación del primer juego, ‘Postal‘, la adaptación cinematográfica de 2007 —dirigida por Uwe Boll— toma prestados muchos elementos de ‘Postal 2’. En 2013, Boll anunció la segunda película, una producción financiada mediante crowdfunding en Kickstarter, pero el proyecto fue cancelado el 5 de octubre del mismo año.

Para terminar, comentar que en febrero de 2016, Running With Scissors anunció que el juego original se estaba rehaciendo con el nombre de ‘Postal Redux‘, haciendo uso del motor Unreal Engine 4. Este título fue lanzado el 20 de mayo de 2016 para Microsoft Windows a través de Steam. La versión de PlayStation 4 fue cancelada algo más tarde.

‘Postal 2’

‘Postal 2’, un videojuego que trajo consigo siempre la polémica y que, a buen seguro, la traerá de nuevo en un futuro, cuando la corrección política y el buenrrollismo socialmente cortés dejen de estar en la palestra mediática de manera tan evidente, sobre todo por sobre el mundo de los videojuegos.

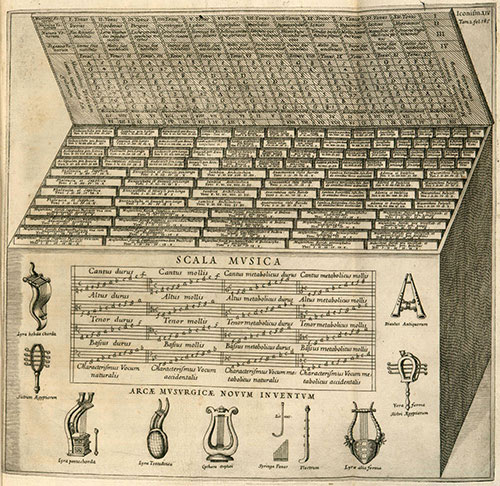

Componer música sin saber de música: el Arca Musarithmica

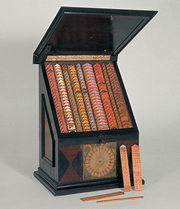

Arca Musarithmica (reproducción)

A mediados del siglo XVII, el sacerdote jesuita alemán Atanasio Kircher, científico erudito y estudioso orientalista, concibió, proyecto y construyó una suerte de dispositivo mecánico cuyo propósito era, ni más ni menos, el de permitir a los no formados en materia musical componer melodías eclesiásticas en sencillos pasos: el Arca Musarithmica. Y es que, la máquina, mediante el uso de simples técnicas combinatorias, era capaz de producir millones de piezas de música polifónica de cuatro voces.

Al igual que otras ayudas al cálculo que se inventaron en aquel período, el Arca Musarithmica dejaba entrever un primer acercamiento muy tímido a la tecnología informática moderna, siendo uno de los primeros ejemplos de lo que se conoce hoy día como «creatividad artificial». El aparato anticipaba técnicas aleatorias y de composición computarizada del siglo XX (como la «música casual») y podría considerarse como el primer tipo de algoritmo de composición musical en forma física.

Arca Musarithmica

Tablilla de Arca Musarithmica (ambas caras)

El Arca Musarithmica era una caja que contenía un conjunto de tablillas o listones de madera; «tariffas», los llamó Kircher. Cada listón incluía un conjunto de números que se correspondían con notas musicales en una escala y modo, así como una variedad de tratamientos rítmicos para esas notas. Existían, pues, diferentes conjuntos de tablillas que contenían frases musicales expresadas en alguna variedad de las métricas musicales del momento. Algunos de aquellos listones se utilizaban para el contrapunto de «estilo simple» (o contrapunto de primera especie), en el que las 4 partes tienen el mismo ritmo; y otros se usaban para lo que Kircher llama el «estilo florido» (o contrapunto de la quinta especie), en el cual, las 4 voces se mueven de manera independiente.

Kircher describió por primera vez el invento en su propio libro ‘Musurgia Universalis‘ (1650). El volumen 8 de este trabajo (‘Musurgia Mirifica’) es un tratado muy extenso sobre el uso de técnicas combinatorias para componer música. Además, el Arca Musarithmica tuvo una especie de segunda parte, otro aparato inventado por Atanasio Kircher, estrechamente relacionado con este anterior, conocido como Organum Mathematicum, otro baúl de madera que podía realizar cálculos más generales (aritméticos, astronómicos, etcétera), además de crear composiciones musicales.

Arca Musarithmica compacta

En la actualidad, existen sólo tres aparatos de Arca Musarithmica que sobrevivan desde aquel período barroco: uno en la biblioteca del Magdalene College de Cambridge (Reino Unido), otro en una biblioteca de la ciudad de Wolfenbüttel (Alemania) y el último pertenece a un particular de la ciudad de Braunschweig (Alemania). También, una versión compacta y portátil del Arca Musarithmica, posiblemente construida por Gaspar Schott —un sacerdote discípulo de Atanasio Kircher— se encuentra en el Museo Herzog Anton Ulrich, en la ciudad alemana de Brunswick.

Asimismo, y como curiosidad final, comentar que, hace un tiempo, el desarrollador Jim Bumgardner creó un software especial que simula los algoritmos del Arca Musarithmica produciendo archivos de tipo MIDI.

El concurso retro BASIC 10Liners

BASIC 10Liners

Uno de los aspectos más destacados de la escena retroinformática es el concurso BASIC 10Liners, una competición promovida por la web alemana HOMEPUTERIUM que pretende llevar a la máxima expresión la programación en cualquier dialecto de BASIC de los antiguos sistemas de 8 bits. Hace unas horas se acaba de anunciar su séptima edición.

Este año, los organizadores han cambiado algunas reglas basándose en los comentarios y quejas recibidas en la edición anterior. El cambio más importante es para la categoría ‘PUR-80’, donde sólo se permitirán las variantes de BASIC integrado (built-in BASIC), decisión que, probablemente, afectará más a los programadores de Atari Turbo Basic XL. Se puede visualizar el conjunto total de reglas en la web del concurso (en alemán y en inglés).

Las tres categorías principales son ‘PUR-80‘, ‘PUR-120‘ y ‘EXTREME-256‘. ‘PUR-80’ consiste en programar un juego en 10 líneas con un máximo de 80 caracteres por línea lógica; en ‘PUR-120’ hay que programar un juego en 10 líneas con un máximo de 120 caracteres por línea lógica; y en ‘EXTREME-256’ tenemos que programar un juego en 10 líneas con un máximo de 256 caracteres por línea lógica. En todas las modalidades se permiten abreviaturas.

Existen otras dos categorías anejas: ‘FREE‘ y ‘WILD‘. La primera de ellas es la única en la que se permite utilizar código máquina, siempre que se pueda escribir con un editor de BASIC. La segunda, por su lado, admite otro tipo de programas que no sean juegos. En ambas, el máximo de líneas es también de diez.

La fecha límite para las presentaciones es el sábado, 24 de marzo de 2018, a las 18:00 CET. La ceremonia de entrega de premios tendrá lugar dos semanas después, el sábado 7 de abril, en la ciudad alemana de Lübeck.

En los seis años anteriores del BASIC 10Liners se han recibido 246 contribuciones de 10 líneas, todas ellas pequeñas obras de arte jugables (se pueden descargar desde el sitio web del consurso). Además, son piezas de código increíbles que podemos analizar, admirar, disfrutar, y de las que podemos aprender a condensar código en un continente minúsculo.

¡No te lo puedes perder!.