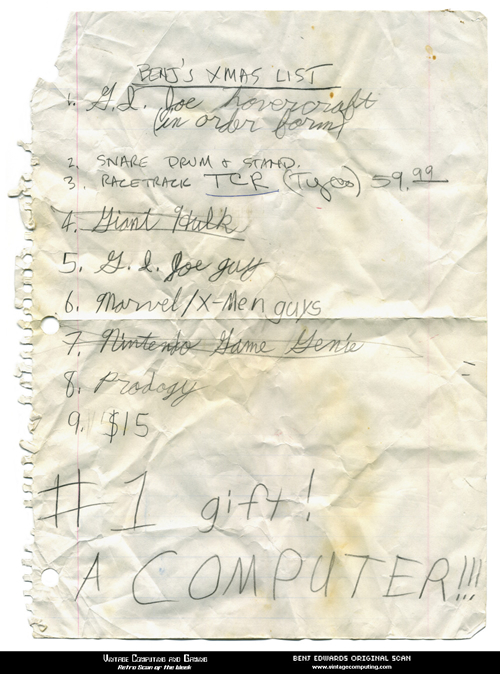

La lista de regalos de Navidad de un niño de once años en 1992

El escritor, diseñador e historiador de la tecnología viejuna Benj Edwards publicó hace unos meses un documento inaudito: la lista que escribió en 1992 —cuando contaba sólo con once años— con la relación de deseos que anhelaba que se convirtieran en regalos tangibles. El, hoy, adulto friki ya era un niño friki por aquel momento, pues casi todos los ítems se refieren a elementos tecnológicos o a personajes de cómic. A continuación podemos ver la imagen (clic para ampliarla) y, después, la lista traducida al castellano

Lista de Navidad de Benj

1. El hovercraft de G.I. Joe.

2. Un tambor y su soporte.

3. La pista TCR de Tyco.

4. Un Hulk gigante.

5. Una figura de G.I. Joe.

6. Figuras de los X-Men de Marvel.

7. Un Game Genie para una consola de Nintendo.

8. El kit de conexión al antiguo servicio online Prodogy.

9. Quince dólaresY como regalo número 1 en cuestión de deseos: un ordenador.

Toda una lista digna de un geek noventero.

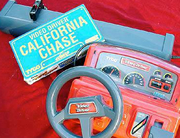

Video Driver, la insólita consola de SEGA basada en VHS

SEGA Video Driver

En 1988 veía la luz en Japón y en Estados Unidos una nueva y novedosa consola de videojuegos que SEGA había manufacturado bajo el nombre oficial de Family Driver, pero que fuera del mercado nipón se bautizó como Video Driver. El aparato, distribuido por Tyco en el continente americano, se convirtió en uno de los fiascos más importantes de la compañía tokiota, que vendió muy pocas unidades y la retiró del mercado al poco tiempo.

Video Driver constaba de un volante de plástico que movía un pequeño cochecito o camión a la izquierda y a la derecha sobre un carril horizontal. Además, se hacía necesario instalar un sensor, por medio de un par de ventosas, sobre un aparato de televisión de formato 4:3, que no podía sobrepasar las 20 pulgadas —ni ser menor de 13— porque el sistema se adaptaba sólo a aquel estándar.

SEGA Video Driver

La mecánica de juego, y esto constituía la novedad extrema, se basaba en una cinta de vídeo VHS que había que reproducir en el televisor. Aquella cinta era una película de imagen real que nos conducía por una carretera a toda velocidad, con sus curvas, sus precipicios y su tráfico en ambas direcciones.

En la parte inferior de la pantalla, sobre fondo negro, se sobreimpresionaban unos rectángulos blancos parpadeantes que indicaban en cada momento dónde estaban los obstáculos que debíamos evitar. El sensor de la consola interpretaba esas señales luminosas y calculaba si nuestro vehículo se encontraba sobre un obstáculo o no, haciéndonos sumar puntos siempre y cuando la conducción fuera perfecta. Al final de la cinta, que duraba alrededor de siete minutos, el panel frontal de la consola mostraba nuestra puntuación total, y en el vídeo aparecía una correspondencia de puntuaciones y pericia a modo de guía. Con todo y con eso, nuestro fatídico fin siempre era caer por el borde de un acantilado (la película era invariablemente la misma).

SEGA Video Driver

Únicamente se lanzaron al mercado dos títulos para Video Driver: ‘California Chase’ y ‘Road Race’, ambos incluidos en el mismo VHS; realmente eran el mismo juego pero con imágenes diferentes. Existen otros dos títulos más, ‘Police Persuit’ y ‘Road Racer’, que parece que fueron dos lanzamientos únicos para el mercado europeo cuando la consola llegó al viejo continente.

SEGA Video Driver

Y es que en Europa pudimos disfrutar de esta joya tecnológica ochentera, aunque bien es cierto que de manera exclusiva en algunos países como, por ejemplo, Reino Unido (distribuido por Action GT) o Italia (de la mano de la juguetera Gig). En España no se pudo ver en las tiendas probablemente ni una sola unidad, es por ello que hoy es un artículo muy valorado, buscado y revalorizado.

SEGA Video Driver

Como decíamos al principio, Video Driver vendió muy pocas unidades porque, aun siendo un sistema novedoso, el entretenimiento se convertía en tedio tras la tercera o cuarta partida de hacer siempre lo mismo y de ver siempre la misma película. Se retiró del mercado y nunca más se supo de ella. Quedará para el recuerdo como un sistema raro y olvidado de SEGA, pero muy retro y bastante friki.

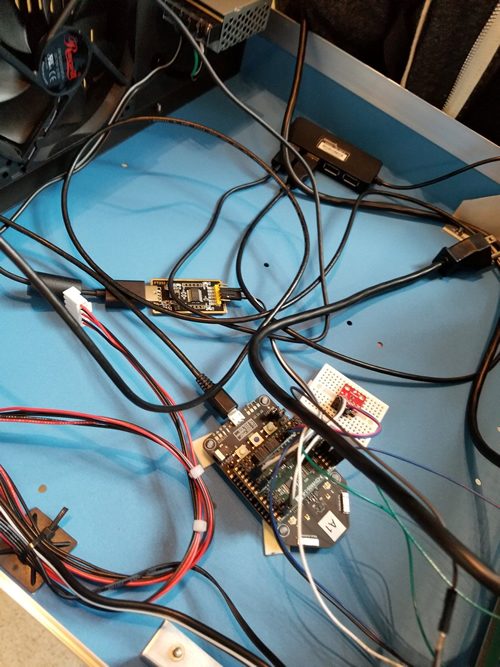

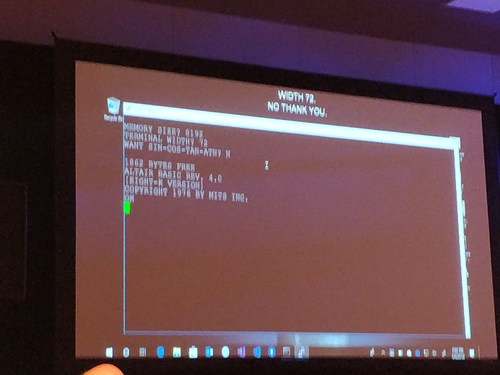

Conectan un chip basado en Azure Sphere a un Altair 8800 de 1974

Altair 8800

Entre las interminables charlas del reciente evento Build 2018 de Microsoft en el Washington State Convention Center, se escondía un proyecto preparado para deleitar a los amantes de lo retro.

Atendiendo a la obsesión que tiene la compañía de Redmond por la retrocompatibilidad de sus productos, el ingeniero Mike Hall —medio en serio, medio en broma— logró demostrar hasta qué punto no se toman esta característica a la ligera, y lo hizo conectando una placa de desarrollo basada en Azure Sphere a un Altair 8800 y haciendo correr una versión del BASIC original de Bill Gates y Paul Allen que leía la temperatura de un sensor, todo ello al accionar los interruptores de la vetusta máquina.

Microsoft Build 2018

La placa de desarrollo, basada en el chip IoT MediaTek MT3620, se conectó a un sensor de temperatura SparkFun TMP102 y, todo este conjunto, a los mandos del Altair 8800, un ordenador diseñado en 1974 que se hizo muy popular a raíz de salir en la portada de la revista ‘Popular Electronics’, en enero de aquel mismo año.

Microsoft Build 2018

El aparato corría un emulador de Intel 8080 y, sobre él, el software Microsoft BASIC original. Un desarrollo a medida escrito en este lenguaje de programación se activaba mediante las clavijas del Altair 8800, leía el valor de temperatura ambiente y lo escribía en la nube de Azure. La tecnología Azure Sphere está especialmente diseñada por Microsoft para los instrumentos del Internet de las cosas (Internet of Things, abreviado IoT), y se basa en una versión propia de Linux creada a tal efecto.

Microsoft Build 2018

Los retrofikis fliparon, la gente aplaudió a rabiar y Microsoft salió del evento con la cabeza bien alta y el ego por las nubes (las de Azure). Sin duda, la demostración de las demostraciones para la escena retro actual.

Hubo más clones de ZX Spectrum en la URSS que en el resto de países del mundo juntos

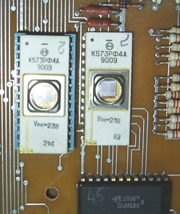

Clon ZX Spectrum

Tras la Segunda Guerra Mundial caía el Telón de Acero sobre Europa, dividiendo el continente entre los países alineados con la OTAN y los firmantes del Pacto de Varsovia. Esta separación ideológica y política aisló al bloque comunista (con la excepción de Yugoslavia) durante casi cinco décadas, desde 1945 hasta 1991 —con el final de la Guerra Fría—. Desde el conjunto de países del Bloque del Este, liderados por la Unión Soviética, se ejerció un férreo y rígido bloqueo efectivo para evitar el constante goteo migratorio que fluía de este a oeste y que dejó a los países comunistas sin quince millones de habitantes en cinco años. Aquel bloqueo nunca fue mostrado como una privación de libertad, sino como una política protectora contra el exterior.

El aislamiento comunista no sólo afectó a la migración, también al comercio, a las exportaciones e importaciones y a las relaciones mercantiles de manera general. En los ochenta europeos, los primeros microordenadores de la época copaban las tiendas de electrodomésticos, convirtiéndose en toda una locura tecnológica para los niños y jóvenes de la época. Por desgracia, aquellos aparatos no podían atravesar el Telón de Acero, y la gente de aquel lado de la cortina no tenía la posibilidad de acceder a su tecnología.

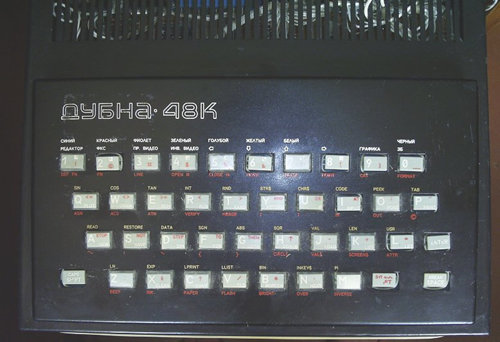

Dubna 48K

Sin embargo, de vez en cuando, alguno de estos ordenadores (después también las consolas) cruzaba de estraperlo la línea negra y llegaba a, por poner un ejemplo, la URSS; y los comunistas eran todos unos auténticos expertos en ingeniería inversa que, con paciencia y rudimentarias técnicas, destripaban aquellas máquinas y las replicaban con —algunas veces— más y mejor éxito que las originales.

En aquellos tiempos, y como no podía ser de otra manera, surgieron decenas de clones del ZX Spectrum, el pequeño artilugio con teclas de goma que Clive Sinclair nunca quiso diseñar para jugar pero que se convirtió, casi exclusivamente, en una plataforma de entretenimiento. Los clones soviéticos son, hoy día, los mejor valorados y los más buscados y codiciados. Aquella tecnología que descubrieron «afeitando» capa a capa cada procesador y analizando las salidas de las puertas lógicas de los chips de silicio (y no sólo de los ordenadores) convirtió a la URSS en una potencia tecnológica que, con aquellos mimbres, llegó incluso a adelantarse en la carrera espacial.

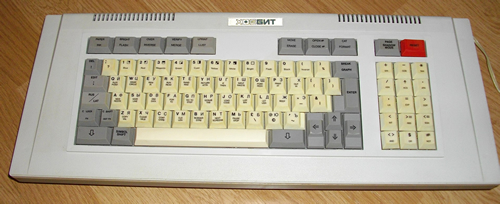

Hobbit

Existe una larga lista de clones de Spectrum, pero entre ellos los rusos descuellan sobremanera, como el ATM moscovita, el Baltica (que corría a 4 MHz), el Best III de San Petersburgo, el Delta (manufacturado en una planta militar), el GrandRomMax, el Hobbit, el Leningrad 1 (el más simple, compacto y barato), el Spektr 48 o el Scorpion ZS-256. Sin embargo, de todos ellos destaca por encima de los demás una joya olvidada: el microordenador Pentagon.

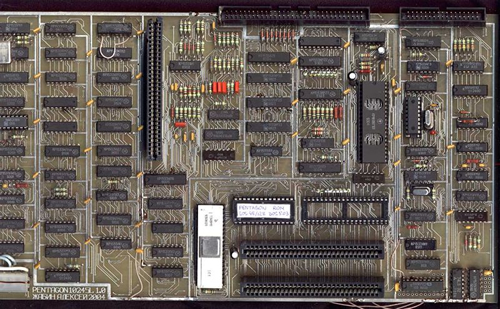

Placa de Pentagon

Pentagon fue una serie de máquinas que se fabricaron en la Unión Soviética desde 1989 hasta 2006, nada más y nada menos. Hubo hasta seis modelos diferentes de 48 kB, 128 kB y 1024 kB, algunos con memorias ampliables a 4 MB. La primera de las máquina era, incluso, compatible con el Interface Beta Disk, una interfaz para conectar unidades de disco al Spectrum; posteriores prototipos incluían chips de sonido de General Instrument, nuevos modos gráficos o botones de turbo que hacía correr a aquellos pequeños aparatos a 7 MHz. En el siguiente vídeo podemos ver funcionar un placa de un Pentagon 128K dentro de la carcasa de un ZX Spectrum 128 +2.

Los clones rusos de ZX Spectrum cruzaron fronteras tras el fin del bloqueo y se presentaron como grandes máquinas de elaboración casera pero con una tecnología interna muy ingeniosa. Sin ningún género de dudas, se dice hoy día que hubo más clones soviéticos de Spectrum que la suma de los del resto de los países del planeta. Y eso que se encontraban aislados del exterior.

Google Chrome nos recuerda que las hojas son de papel

Los ingenieros de Google son unos cachondos, y eso lo hemos visto en multitud de ocasiones, pero es que la gente que trabaja en la división del navegador Chrome se lleva la palma: desde los minijuegos con dinosaurios para entretener nuestras pérdidas de conexión hasta los diseños tubulares al más puro estilo salvapantallas, pasando por el «desde el origen de los tiempos» que podíamos ver en algunas versiones a la hora de elegir una fecha de inicio para eliminar los datos de navegación.

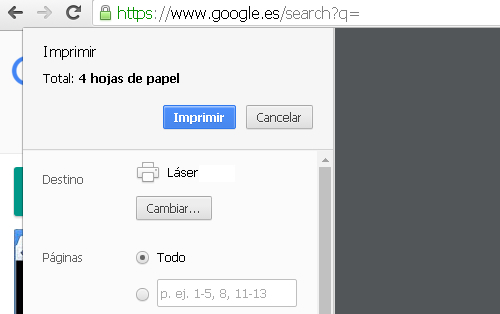

Muchos de estos guiños surgen y después se pierden en las versiones posteriores. El que comentamos hoy sigue con nosotros aún, y se refiere al texto que aparece a la hora de imprimir un documento desde el propio Google Chrome, sea una página web, un PDF embebido o cualquier otro elemento. Chrome, como se puede ver en la imagen siguiente, nos recuerda que las hojas que vamos a imprimir son de papel. (Así me quedé yo también).

Las hojas: de papel

Concienciación ecologista, guasa tecnológica o Google Chrome está preparándose para distinguir materiales cuando, en un futuro próximo, enviemos directamente una orden desde el navegador a nuestra impresora 3D. Quién sabe, pero reconforta ver estos guiños de forma esporádica.