Cuando el rover Curiosity llevó un ‘bug’ informático terrestre a Marte

Curiosity en Marte

Hace un par de años se descubrió un error informático que tenía ya 20 años de edad en el momento y que se localizó en multitud de dispositivos como coches, aviones, teléfonos móviles Android, maquinas que usan código abierto y hasta en el mismísimo Curiosity, el vehículo que la NASA envió a Marte en noviembre del año 2011.

El error se encontraba en el algoritmo de compresión de datos Lempel-Ziv-Oberhumer (LZO), creado por Markus Oberhumer, que fue el que descubrió y dio a conocer el fallo y compiló la nueva versión 2.07 del código corregido.

El algoritmo LZO fue creado en 1994 y, desde entonces, ha sido incluido en infinidad de sistemas, como por ejemplo OpenVPN, FFmpeg y el kernel de Linux. Oberhumer aseguró en su momento que la vulnerabilidad en el antiguo código podría provocar desbordamientos de búfer, denegaciones de servicio y ejecución remota de código bajo las condiciones necesarias, las cuales requieren tamaños de búfer enormes, e infrecuentes, y donde haya que descomprimir más de 16 MiB (224 bytes) dentro de un sola llamada a una función.

El impacto más grave cayó sobre plataformas de medios populares de FFmpeg y Libav, y muchos proyectos dependientes de ellos, como VLC Media Player y Handbrake. Los usuarios no actualizados y afectados pudieron ver comprometidas sus máquinas cuando reproducían películas, o audio, desde sitios maliciosos. El fallo también afectó a microcontroladores Linux utilizados en muchos dispositivos y máquinas, como coches y otros vehículos.

Un bug en toda regla que los humanos llevamos hasta Marte y que podría haber causado un conflicto interplanetario. O no.

Conectando la NES a Internet mediante ConnectedNES

ConnectedNES

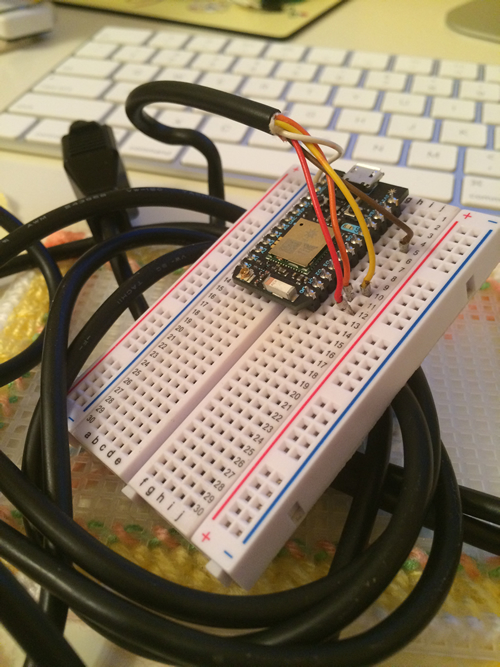

Ordenadores baratos y diminutos (como el Particle Photon), comunidades de código abierto (como GitHub) y un poquito de imaginación es lo que se necesita hoy día para poner en marcha manufacturas tecnológicas increíbles. Bienvenidas todas las formas de expresión, hasta las que impliquen hacer añadidos a una NES para mostrar Twitter en pantalla.

Esto es, precisamente, lo que ha hecho Rachel Weil (usuaria hxlnt en GitHub), crear una especie de «módem» wireless que conecta la famosa consola ochobitera Nintendo Entertainment System a Internet. El proyecto, conocido como ConnectedNES y publicado en mayo de 2016, hace que tu NES se engache a la Red de redes vía Wi-Fi mediante un aparato que puedes crear tú mismo en casa y un software libre y gratuito que, por ahora, genera un cliente de Twitter en tiempo real, pero que tiene el potencial de ser ampliado a cualquier otro tipo de aplicación.

Pantalla de ConnectedNES

ConnectedNES está escrito en tres lenguajes: Javascript, el C/C++ de Arduino y ensamblador del 6502. Se alimenta de los datos enviados por los mandos de la consola a sus puertos correspondientes. Y es que cuando se presiona un botón en el pad, éste envía bits (ceros y unos) a través del cable hasta la NES, bits que indican qué botón ha sido presionado e información que se utiliza para controlar en juego.

La idea de Weil ha consistido en usar los puertos de los mandos controladores para enviar diferentes tipos de datos, los cuales los recoge un videojuego especial encargado de interpretar los comandos y de hacerlos efectivos. El resultado final es un Twitter de 8 bits.

Circuitos de ConnectedNES

Seguro que haremos un serio seguimiento de este proyecto y de sus avances.

‘Beamrider’ para Atari 2600, el ingenio de un tipo llamado David Rolfe

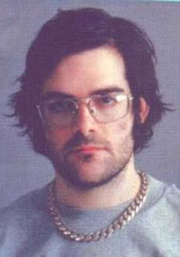

David Rolfe

David Rolfe es un ingeniero —licenciado en el Instituto de Tecnología de California en 1977— que fue clave en el desarrollo de videojuegos para arcade y para los primeros sistemas domésticos hace tres década. Trabajó para varias compañías del sector, como Exidy, APh Technological Consulting o Activision, y desarrolló títulos memorables, entre otros, ‘Las Vegas Poker & Blackjack‘, ‘Major League Baseball‘, ‘M Network‘ (para Mattel) o ‘Frogs and Flies‘.

Sin embargo, si existe un juego que le salió redondo y por el que será recordado como genio de aquella época, ese es ‘Beamrider‘, concretamente por su versión para la consola Atari 2600.

‘Beamrider’ vio la luz en 1983 (de la mano de Activision) para los sistemas Intellivision, Atari 2600, Atari 5200, la familia Atari 8-bit, ColecoVision, Commodore 64, MSX y ZX Spectrum. Es un space ship shooter en el que debemos derrotar a los malvados alienígenas que han encerrado al planeta Tierra en un extraño campo de los rayos brillantes. Para ello, hay que batallar a través de 99 sectores traicioneros, con un número de enemigos y objetos peligrosos que va en aumento a medida que avanza el juego. A nuestra disposición, un desintegrador láser que puede destruir la mayor parte de los enemigos y un lanzatorpedos que lo destruye todo; eso sí, disponemos de un número limitado de torpedos por nivel.

Parche de ‘Beamrider’

El juego parece muy simplón, pero el reto es bastante alto incluso a fecha de hoy. Es tan complicado según se avanza en niveles, que, en los años ochenta, los jugadores que llegaban al sector 14 o superiores y anotado al menos 40.000 puntos eran premiados por Activision con un parche para la ropa especial de ‘Beamrider’ (como el que se puede ver en la imagen de la derecha).

La genialidad de ‘Beamrider’ reside en el efecto 3D que consiguió Rolfe y la suavidad de manejo para una máquina tan arcaica. Evidentemente, el juego dibuja las tres dimensiones haciendo que los objetos se hagan más grandes o más pequeños en función de lo cerca o lejos que estén, pero la sensación es tan buena para la época que resulta impresionante. Si a ello le añadimos la jugabilidad que tiene a causa de ese scroll frontal tan suave y el nivel de dificultad tan ajustado, lo que obtenemos es una auténtica joya ochentera de calidad superlativa. Veamos lo bien que resulta en el siguiente vídeo.

David Rolfe sólo programó un par de juegos para Activision, éste y un tal ‘Steamroller’ que nunca llegó a salir al mercado, pero del que existe un prototipo por ahí que puede descargarse para diversas máquinas ochobiteras. Por lo tanto, si aceptamos ‘Beamrider’ como único título de Rolfe en Activision, nos apena el hecho de que no pudiera haber desarrollado otros de tan alta calidad técnica como este. Un juegazo que se disfruta en un Atari 2600 con la precisión de una máquina recreativa.

‘Beamrider’ (Activision, 1983)

Cuando se puso en jaque la seguridad de veintiún millones de estadounidenses

OPM

Si no es ya una máxima, debería serlo: cada gran hack descubierto, con el tiempo llegará a ser más grave de lo que en un principio se creyó. Esto se sostiene como especialmente apropiado con el pirateo que sucedió hace ya casi un año contra la Oficina Federal de Administración de Personal, la división de recursos humanos del gobierno estadounidense (la OPM, por sus siglas en inglés).

Al principio, el gobierno dijo que la brecha expuso la información personal de aproximadamente cuatro millones de ciudadanos, información tal como números de la seguridad social, fechas de nacimiento y direcciones de trabajadores federales actuales y ya jubilados. Poco más tarde, el director del FBI James Comey dio la cifra de 18 millones de personas. La violación de datos, que había comenzado en marzo de 2014 (o puede que antes), fue detectada por la OPM en abril de 2015, considerándola por las autoridades federales como uno de los mayores fallos de seguridad de los datos del gobierno en toda la historia de los Estados Unidos.

El 9 de julio de 2015, la estimación del número de registros robados había aumentado a 21,5 millones, esto incluía los registros de las personas que se habían sometido a verificaciones de antecedentes, pero que no eran empleados del gobierno actuales o anteriores. Poco después, Katherine Archuleta, a la sazón directora de la OPM, renunció «voluntariamente» a su cargo. El escándalo había sido mayúsculo.

Y es que resulta que los hackers, que se cree que pudieran ser de China, también pudieron acceder a los formularios conocidos como SF-86, documentos utilizados para la realización de controles de antecedentes y autorizaciones de seguridad de los trabajadores americanos. Estos formularios pueden contener una gran cantidad de datos sensibles, no sólo acerca de los trabajadores que solicitan autorizaciones de seguridad, sino también acerca de sus amigos, cónyuges y otros miembros de la familia. También pueden incluir información potencialmente sensible sobre las interacciones de los demandantes con ciudadanos extranjeros que podrían utilizarse en contra de esos ciudadanos en su propio país.

Sede de la OPM en Washington, D. C.

Las repercusiones podrían ser mucho más graves de lo que nadie pensó en su día. Aunque los informes son contradictorios acerca de cómo la OPM se habría dado cuenta de la infracción, lo que está claro es que los investigadores tardaron más de un año en descubrirla, lo cual significa que el sistema EINSTEIN (un software de detección de instrusión de la NSA) falló. De acuerdo con un comunicado de la propia Oficina, la violación fue encontrada después de que los administradores tuvieran que realizar mejoras en sistemas no especificados. Pero el diario Wall Street Journal informó de que la brecha de seguridad fue descubierta, realmente, durante una demostración de ventas de una empresa de seguridad llamada CyTech Services.

A medida que fueron saliendo más datos sobre los tipos de información a la que los hackers habían accedido, las repercusiones se antojaban mucho más graves de lo que nadie imaginó al principio, porque, de hecho, los datos consultados por los intrusos pudieron representar todavía un abanico mucho más amplio de pensado. Las 127 páginas de los formularios SF-86 que se cree que fueron visitadas por los hackers, también incluían información financiera, historias detalladas de empleo (con motivos de despidos), así como antecedentes penales, registros psicológicos e información sobre el consumo de drogas en el pasado.

Hubo otro motivo de mucha preocupación, también, incluso más allá del riesgo de chantaje por la información recabada. Los formularios SF-86, como decíamos antes, pueden incluir una lista de personas en el extranjero con las que un trabajador haya estado en contacto. Por lo tanto, diplomáticos y empleados con acceso a información clasificada se afanaron en proporcionar una lista de estos contactos (y de ir a avisarlos), pues existía la preocupación de que el gobierno chino se apoderara de relaciones con nombres de los ciudadanos de su país que hubieran estado en contacto con trabajadores del gobierno de Estados Unidos y que pudieran utilizar estos hechos para chantajearlos o castigarlos.

Los millones de víctimas de esta falla de seguridad de la OPM, como no puede ser de otra manera, expresaron su indignación por el derrame masivo de datos personales. J. David Cox, el presidente del sindicato de empleados del gobierno federal, escribió una enérgica carta a la directora de la OPM, Katherine Archuleta, censurando la mala gestión de la seguridad que llevó a la brecha y, también, la respuesta de la agencia a la misma.

Aún se sigue investigando aquella filtración de datos, pero no se ha sacado mucho en claro. El hecho fue tan extraordinario que hasta tiene su propia entrada en Wikipedia.

¿Qué fue antes, la controversia o el ‘GTA’? La historia fue así

‘Grand Theft Auto’

Pues resulta que la historia siempre nos ha relatado que la primera versión del videojuego ‘Grand Theft Auto‘ (DMA Design, 1997) salió al mercado y, automáticamente, generó una enorme polémica por su contenido violento, agresivo, criminal y falto de sensibilidad para con la raza humana, ya que podíamos asesinar vilmente a los viandantes con nuestro coche y, de esa manera, conseguir puntos extra (algo inaudito para la época). No fue así.

La autoría de ‘GTA’ siempre se le atribuye al programador y empresario David Jones, quien fundó DMA Design (posteriormente Rockstar North, estudio escocés de la compañía americana Rockstar Games) en 1988 y logró varios éxitos, sobre todo con el videojuego ‘Lemmings‘ (1991). También al diseñador Mike Dailly por su primer prototipo del juego, sin embargo, para el momento en que vio la luz ‘GTA’ ya rondaban por allí Sam Houser y Dan Houser, hermanos y actuales presidente y vicepresidente (respectivamente) de Rockstar Games. El primero, Sam, fue el culpable de que ‘GTA’ fuera la franquicia que es hoy día.

Efectivamente, el juego ya estaba prácticamente desarrollado por David Jones cuando Sam Houser llegó, pero a éste no le acabó de convencer. Era un videojuego del tipo sandbox totalmente abierto, por lo que permitía a un policía conducir sin rumbo por una ciudad sin necesidad de realizar ningún objetivo concreto, eso sí, había que ser un buen agente y respetar las señales de tráfico, los semáforos, al resto de vehículos y ayudar a las personas frente a los malos.

A Sam Houser aquello le parecía muy, pero que muy, aburrido, y decidió proponer un cambio completo de tornas en el propósito del juego. Así pues, en lugar de ser buenas personas vamos a ser malos, que es más divertido; vamos a no respetar las normas, a conducir a lo loco y a atropellar a los peatones. Y, además, nos van a dar puntos por ello.

David Jones estaba atemorizado por el rumbo que estaba tomando el videojuego, pensaba que aquello iba a generar una controversia tal que, probablemente, no les permitiera ni publicarlo. Todos los políticos puristas y las instituciones casticistas se les iban a echar encima, y la gente los iba a tildar casi de terroristas digitales. Y aquella idea, a Sam Houser le apasionó, y buscó la manera de que aquello ocurriera con total certeza e infalibilidad. Algunos pensaban que aquel hombre estaba loco de remate.

‘Grand Theft Auto’

Sam Houser decidió contratar a Max Clifford, un controvertido agente publicitario británico famoso por generar campañas bastante despiadadas para limpiar el honor o la imagen de personajes públicos muy importantes que habían metido la pata hasta el fondo (por cierto, hoy entre rejas por un delito sexual). Entre sus clientes se había encontrado gente como O.J. Simpson, Rebecca Loos o Simon Cowell. Sin embargo, Houser no quería que Clifford le ayudara a limpiar un nombre, sino a ensuciarlo al máximo.

Sam Houser

A Max Clifford, el encargo le vino como anillo al dedo, y le pidió a Houser unos meses para que todo el mundo comenzara a hablar (mal) de su ‘GTA’. Y así fue, a los oídos de los políticos más conservadores llegaron rumores de que un videojuego que enseñaba a los niños a matar estaba a punto de ver la luz. También los periodistas, las asociaciones de padres, las instituciones y, en general, todo hijo de vecino empezó a despreciar y rechazar el título por criminal, perverso y facineroso mucho antes de que estuviera terminado y de que hubiera salido al mercado. Y no sólo a este lado del charco, en los Estados Unidos también.

En el Daily Mail aseguraban que «es un juego de ordenador criminal que glorifica a los matones que golpean y salen corriendo«. La propia BBFC (British Board of Film Classification), encargada de evaluarlo, declaró que se trataba de «una nueva forma de violencia que implica que el jugador adopte una conducta potencialmente criminal que imponga violencia contra los inocentes». Sin embargo, el juego no fue prohibido, y Sam Houser se frotaba las manos.

La campaña resultó tan redonda, que a las puertas de la salida del primer ‘GTA’ ya se habían agotado las existencias en pedidos y reservas. Logró pasar las duras trabas británicas de calificación por edades de la BBFC por los pelos y llegó a las estanterías para plataformas MS-DOS/Windows, PlayStation y Game Boy Color, convirtiéndose en un best-seller.

Por lo tanto, y como ya aseguraron hace tiempo los propios David Jones y Mike Dailly (aunque Max Clifford dice no recordarlo muy bien por cuenta de sus múltiples trabajos), la controversia de ‘Grand Theft Auto’ no fue causada por el contenido del título en sí, sino que fue orquestada previamente a guisa de campaña publicitaria brutal con la consecuente propaganda que ello suponía. Un apuesta arriesgada que salió de lujo.