Pixel tracking: cómo rastrean tu correo y cómo evitarlo

Pixel tracking

Es muy probable que nunca hayas oído hablar de empresas como Yeswear, Bananatag o Streak, sin embargo es casi seguro que ellas saben mucho acerca de ti. Concretamente conocen cuándo has abierto un correo electrónico enviado por uno de sus clientes, dónde te encuentras, qué tipo de dispositivo estás utilizando y si has hecho clic en un vínculo. Y todo ello sin tu conocimiento y sin tu consentimiento. ¿Cómo te quedas?

Ese tipo de mail tracking es más común de lo que piensas. Una extensión de Chrome, llamada UglyEmail, te muestra quién es culpable de hacerlo en tu bandeja de entrada. Sonny Tulyaganov, el creador de UglyEmail, dice que se inspiró para escribir el pequeño script cuando un amigo le habló sobre Streak, un servicio de seguimiento de correo electrónico cuya extensión de Chrome tiene más de 300.000 usuarios. Tulyaganov estaba consternado.

Streak permite a los usuarios rastrear correos electrónicos y ver cuándo, dónde y qué dispositivo se utiliza para abrir el mail. «Lo probé y me pareció muy preocupante, por lo que decidí ver quién es en realidad el que controla los mensajes de correo electrónico en mi bandeja de entrada. Una vez nació la idea, sólo bastaron un par de horas para que fuera una realidad».

La razón por la que fue tan fácil crear esta aplicación es porque el tipo de seguimiento que supervisa es, en sí mismo, un procedimiento muy sencillo. Los vendedores simplemente insertan una imagen transparente de 1 píxel × 1 píxel en un correo electrónico. Al abrir ese correo, la imagen se conecta con el servidor donde se originó (a través de la URL de su localización mediante, por ejemplo, PHP) extrayendo información como la hora, nuestra ubicación y el dispositivo que estamos usando. Es una confirmación de lectura con esteroides que no hemos aceptado.

El pixel tracking es una práctica extendida desde hace tiempo, y parece no haber nada remotamente ilegal al respecto; Google tiene incluso una página de soporte dedicada a orientar a los anunciantes a través de este proceso. Aunque eso no lo hace menos inquietante.

El uso de UglyEmail es tan simple como eficaz es el servicio. Una vez lo hayas instalado, el código identifica correos electrónicos que incluyen los píxeles de seguimiento de alguno de los tres servicios mencionados anteriormente. Aparecerán, pues, los mensajes en nuestra bandeja de entrada con un icono de un ojo junto al encabezado, de tal forma que nos permita saber que una vez hagamos clic, se alertará al remitente.

El pixel tracking no va a desaparecer en un corto plazo, y UglyEmail es una forma imperfecta de prevenirlo. Pero, aún así, ofrece una visión valiosa de las maquinaciones de marketing a las que estamos expuestos todos los días. Para asustar.

Botón del pánico para las mujeres en la India

Smartphones en la India

Cuando el gobierno de un país tiene la obligación de llegar a estos extremos, es que algo no se está haciendo bien. Quizás vamos avanzando un pasito para adelante y dos para atrás.

Desde el 1 de enero del próximo año 2017, en la India será obligatorio que todos los teléfonos móviles vendidos, sean smartphone o no, incluyan un dispositivo de emergencia o botón del pánico como parte del esfuerzo para mejorar la seguridad de las mujeres de ese país. Esto lo ha confirmado hoy el Ministerio de Telecomunicaciones del gobierno de la república. El mandato requiere, pues, que los fabricantes de teléfonos implementen una función de emergencia que podría ser activada, por ejemplo, manteniendo presionadas la tecla numéricas del 5 o del 9 en el teclado.

Como decimos, la funcionalidad será obligatoria en todos los teléfonos desde el 1 de enero de 2017, mientras que los sistemas de navegación GPS también serán obligatorios en todos los dispositivos para el año 2018.

La seguridad de las mujeres en la India ha llamado la atención en todo el mundo tras los informes de violaciones en grupo y otras formas de violencia sexista. En el año 2014 se denunciaron más de 330.000 casos de violencia contra la mujer, según las estadísticas del gobierno, un nueve por ciento más respecto al año anterior. Este asunto ha estimulado a algunas empresas para desarrollar aplicaciones y servicios que hagan más fácil para las mujeres ponerse en contacto con los servicios de emergencia.

Todavía no está muy claro cuáles de estos servicios serán los receptores del aviso a través de la nueva función de botón del pánico, y es que la India no tiene un sistema nacional del tipo 112 europeo, sino que tiene cuatro números diferentes para distintos servicios. Aunque es posible que se produzca un cambio hacia dicho número.

La India, un país con más de 1.240 millones de habitantes, un lugar para la preocupación en cuanto a agresiones de género se refiere. Es una pena que esto suceda aún hoy en nuestro planeta.

Robando datos de ordenadores usando calor

Sistema ¿seguro?

Los sistemas informáticos aislados del exterior por técnicas de air gap no están conectados a otros sistemas ni a Internet, están aislados físicamente porque, por lo común, son equipos que demandan medidas de muy alta seguridad debido a la sensibilidad de sus datos. Se utilizan en redes militares clasificadas, redes de transacciones de crédito o en sistemas de control industrial que operan con infraestructuras críticas. Para extraer datos de estos sistemas, normalmente suele ser necesario acceder físicamente al equipo con algún medio de almacenamiento externo (o no).

Sin embargo, investigadores de seguridad en la Universidad Ben Gurion (Israel) encontraron una manera de recuperar los datos de un equipo air gap utilizando sólo las emisiones de calor de éste y una serie de sensores térmicos incorporados. El método podría permitir a los atacantes obtener subrepticiamente contraseñas o claves de seguridad de un sistema protegido y transmitirlos a otro sistema cercano conectado a Internet. Así mismo, también podrían utilizar el equipo conectado a Internet para enviar comandos maliciosos al sistema air gap con la misma técnica de calor y los sensores.

A continuación podemos ver una demostración en vídeo en la que se enseña cómo fueron capaces de enviar un comando de un ordenador a una máquina air gap adyacente para mover un juguete de lanzamiento de misiles.

El ataque de prueba de concepto requiere que ambos sistemas, antes que nada, sean comprometidos con malware. Además, en la actualidad, el ataque permite sólo ocho bits de datos que transmitir de forma fiable, y no grandes cantidades. También funciona sólo si el sistema air gap se encuentra a 40 centímetros del otro equipo de control de los atacantes. Todo ello por ahora, en un futuro dicen que las posibilidades pueden ser infinitas.

¿Y cómo funciona todo esto? Los ordenadores producen diferentes niveles de calor en función de la cantidad de procesos que estén ejecutando. Además de la CPU, el chip gráfico y otros componentes de la placa producen un calor significativo. Para controlar la temperatura, las computadoras tienen una serie de sensores térmicos incorporados que detectan fluctuaciones de calor y provocan que entre en funcionamiento un ventilador interno para enfriar el sistema cuando sea necesario o, incluso, apagarlo para evitar daños.

Este nuevo ataque, al que estos investigadores han llamado BitWhisper (algo así como el susurrador de bits), utiliza estos sensores para enviar comandos a un sistema air gap. La técnica funciona un poco como el código Morse, con el sistema de transmisión provocando aumentos controlados de calor para comunicarse con el sistema de recepción, que utiliza sus sensores térmicos integrados para detectar los cambios de temperatura y traducirlos en dígitos binarios, esto es en ceros y unos.

Precisamente en comunicar un 1 binario consiste esta demostración del vídeo de ejemplo. Los investigadores aumentaron las emisiones de calor del equipo de transmisión sólo 1 grado sobre un marco de tiempo predefinido. Después transmitieron un 0 para restaurar el sistema a la temperatura base durante otro periodo de tiempo predefinido. El equipo que recibe los bits traduce este código binario en un comando que causa la reubicación del lanzador de misiles de juguete (ello gracias al malware que hay por detrás, claro).

Los investigadores diseñaron su malware para tomar en consideración las fluctuaciones de temperatura normales de un ordenador y distinguirlas de las fluctuaciones que señalan que un sistema está tratando de comunicar. Y, aunque este malware aumenta la temperatura un único grado en señal de comunicación, un atacante podría aumentar la temperatura en cualquier cantidad, siempre y cuando sea dentro de lo razonable para evitar la creación de la sospecha que puede levantar un ventilador hiperactivo si el ordenador se sobrecalienta en exceso.

SEGA soportará oficialmente los ‘mods’ para juegos de Mega Drive en Steam

SEGA Classics

SEGA Europa anunció ayer que permitirá y dará soporte a la distribución legal de mods para juegos clásicos de Mega Drive (Genesis en EE. UU.) a través de Steam Workshop, la plataforma de Steam que permite a los usuarios crear contenido personalizado para juegos y que proporciona las herramientas necesarias para publicar, organizar y descargar ese contenido en los juegos. Esto representa una acción sin precedentes para el gigante nipón de los videojuegos. ¿Cuándo?, este próximo 28 de abril.

El soporte vendrá junto con el nuevo Mega Drive Classics Hub, una especie de habitación virtual 3D para jugones muy al estilo de los noventa, en el que podremos acceder a la adquisición de nuevos juegos. Los títulos soportados los detallamos en la siguiente lista. Parece que, por el momento, hay excepciones de renombre, como la serie de ‘Sonic the Hedgehog‘, pero según la compañía, cada uno de los juegos de Mega Drive tendrá soporte en el Steam Workshop.

- Golden Axe

- Altered Beast

- Comix Zone

- Ecco the Dolphin

- Gain Ground

- Shinobi III: Return of the Ninja Master

- Vectorman

- Crack Down

- Shadow Dancer

- Space Harrier II

- Ecco Jr.

- Alex Kidd in the Enchanted Castle

- Bonanza Bros.

- Super Thunder Blade

- Kid Chameleon

- Ristar

- Galaxy Force II

- Columns

- Eternal Champions

- Fatal Labyrinth

- Bio-Hazard Battle

- Columns III

- Sword of Vermilion

- Virtua Fighter 2

- Ecco: The Tides of Time

- Alien Storm

- Decap Attack

- Flicky

- ESWAT: City Under Siege

- Golden Axe II

- Landstalker: The Treasures of King Nole

- Shining Force

- Wonder Boy III: Monster Lair

- Streets of Rage 2

- Alien Soldier

- Light Crusader

- Gunstar Heroes

- Streets of Rage

- Shining Force II

- Shining in the Darkness

- Beyond Oasis

- Dynamite Headdy

- Golden Axe III

- Phantasy Star II

- Phantasy Star III: Generations of Doom

- Phantasy Star IV: The End of the Millennium

- Streets of Rage 3

- The Revenge of Shinobi

- Vectorman 2

- Wonder Boy in Monster World

No está del todo claro tampoco hasta que punto los modders podrán actuar sobre estos videojuegos, pero la comunidad ha reconocido gratamente que este es un gran paso para una compañía como SEGA, pues la mayor parte de empresas tratan sus catálogos retro como algo sacrosanto e intocable, relegando los mods de usuarios al dominio de la piratería de archivos de ROM para emuladores.

Como decimos, el Sega Mega Drive Classics Hub comenzará a rodar el 28 de abril como una actualización gratuita para cualquier persona que posea cualquiera de los juegos compatibles.

Aprende a manejar emuladores de ZX Spectrum

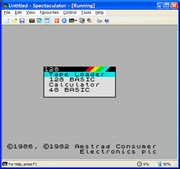

‘Spectaculator’

Recuperamos desde teknoPLOF! nuestro primer videotutorial retro publicado en el sitio web de ReadySetClick (¡seguro que habrá más!), casi media hora en la os enseñamos a utilizar emuladores de ZX Spectrum.

Los que dimos nuestros primeros pasos en esto de la informática delante de un ordenador de 8 bits aún recordamos con nostalgia las maneras en las que había que tratar a aquellos arcaicos cacharros y a sus periféricos. En los años ochenta la computación doméstica era todo un propósito de buenas intenciones, parca exactitud y mucho trabajo de campo. No existía Internet, ni amigos expertos en la materia ni, por supuesto, la ingente cantidad de información a la que tenemos alcance hoy día por diversas vías.

Pero hoy es distinto. Aquellos que no pudieron disfrutar de un Spectrum en su infancia, o aquellos nostálgicos que sí lo disfrutaron pero que ya no pueden acceder a él, tienen a su disposición un montón de emuladores, para casi cualquier plataforma, con el fin de retrotraernos a aquellos tiempos y poder manejar una máquina ochobitera como si la tuviéramos físicamente enfrente.

En este tutorial vamos a aprender (un poquito) a dominar un emulador de ZX Spectrum, concretamente Spectaculator, para escribir un pequeño programa y conseguir grabarlo en una cinta de casete virtual, que es el estándar que se utiliza en Internet para distribuir software de aquellos antiguos cacharros. Te recomendamos que lo veas a pantalla completa para no perder ripio.

¡Anímate y vamos a ello!