Desbordamiento de búfer cerebral humano

Desbordamiento de búfer

Un desbordamiento de búfer (buffer overflow) representa un error de software que se produce cuando un programa no controla adecuadamente la cantidad de datos que se alojan en un área de memoria previamente reservada y dimensionada. Estas áreas de memoria intermedia, o búfer, se utilizan con el fin de evitar que un recurso, ya sea de hardware o de software, se quede sin datos durante una transferencia. Un vaso sólo puede contener el agua que cabe en él, no más (analogía simplona). Si un vaso puede guardar únicamente 330 mililitros de agua, ¿qué ocurre si intentamos introducir más? Pues que se desborda, evidentemente; el agua se sale del vaso y la mesa se moja.

Los programas informáticos funcionan igual y, curiosamente, la mente humana también. El objetivo de un hacker informático es encontrar la dirección de memoria que invoca una pieza de software e insertar un código malicioso en ella. Tras controlar, pues, el flujo de ejecución, el hacker puede inyectar cualquier comando para que la aplicación «obedezca» sus órdenes. La mente humana corre o ejecuta su propio «software» y, con los años, el aprendizaje y la experiencia, construye un conjunto de instrucciones, espacios y longitudes de memoria propios, generando una suerte de «sistema operativo» mental particular y propio, inherente a cada individuo.

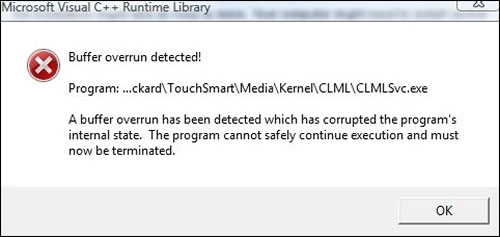

Error de desbordamiento de búfer

Cuando un programa informático reserva un espacio de memoria para determinada cantidad de datos y recibe una cantidad mayor, si el software no está diseñado para solucionar el problema, lanza una excepción y bloquea el flujo de ejecución. Nuestra mente reserva también espacios tipo búfer en nuestra memoria para conjuntos de datos predefinidos y conocidos. Si un determinado grupo de datos no se ajusta al espacio que tenemos para él, ¿qué sucede? A diferencia de lo que ocurre dentro de un ordenador, nuestro cerebro no se bloquea de modo inflexible, pero sí que abre una brecha o espacio momentáneo que permite la inyección de comandos externos para manipular el flujo lógico de nuestras acciones.

Para probar este concepto vamos a recurrir a un viejo juego. Observa, querido lector, la siguiente imagen y, de la manera más rápida posible, intenta decir el color de todas las palabras escritas. No leas la palabra, enuncia rápidamente el color en el que están dibujadas.

Juego de los colores

¿Es difícil, verdad? ¿Cuesta, eh? Es la eterna pugna entre los dos hemisferios de nuestro cerebro: mientras el derecho (más global, intuitivo y emocional) intenta decir el color, el izquierdo (más lineal, deductivo y racional) quiere leer la palabra. Es una inyección de comandos en toda regla, nuestro cerebro quiere leer antes la palabra que el color, porque es la forma en la que nuestra mente está «cableada». En ese momento de confusión, existe código en el cerebro humano que es lo opuesto a lo que la persona está pensando en el instante. Mind hacked!

En el documento titulado ‘Modification of Audible and Visual Speech‘ (modificación de la expresión visual y auditiva, en inglés), publicado por los investigadores Michele Covell, Malcolm Slaney, Cristoph Bregler y Margaret Withgott (de Interval Research Corporation), se demuestra que las personas hablan a una velocidad aproximada de 150 palabras por minuto, sin embargo son capaces de pensar a 500 o 600 palabras por minuto, por lo que parece prácticamente imposible provocar un desbordamiento de búfer humano simplemente hablándole muy rápido a alguien.

También debemos comprender que las personas toman la mayor parte de las decisiones y realizan muchos actos en la vida de manera totalmente inconsciente, como por ejemplo, la forma de conducir hasta el trabajo, sacar un café de la máquina o lavarse los dientes. ¿Alguna vez has conducido todo el camino hasta trabajo y, al llegar allí, no puedes recordar los carteles publicitarios de las carreteras por las que pasaste, o la ruta que tomaste al encontrarte con mucho tráfico o el lugar del accidente que escuchaste en las noticias? En estos casos, el subconsciente se encarga de todo y realiza todo lo que tú haces siempre, sin pensar conscientemente en cada paso. Lo mismo sucede cuando no recuerdas dónde has aparcado.

La mayoría de las decisiones de las personas se hacen de esta manera. Algunos científicos creen, incluso, que los humanos tomamos decisiones hasta siete segundos antes en nuestro subconsciente que en el mundo real, aquel que nos manda información a través de los sentidos. Esta comprensión de cómo los seres humanos trabajan y piensan puede convertirse en una manera muy útil de generar desbordamientos de búfer en la mente humana con el objeto de inyectar comandos.

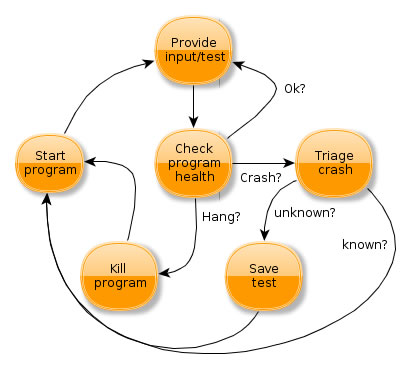

En el mundo del hacking real, existe un método denominado fuzzing que se utiliza para encontrar errores que puedan ser sobrescritos, y ofrecer el control del software al hacker. Se lanzan grupos de datos aleatorios de diferentes longitudes a un programa para ver cuál de ellos hace que falle. Eso le da al hacker un camino para inyectar su código malicioso intermedio. Del mismo modo, debemos conocer cómo reacciona la mente humana a los distintos tipos de datos o grupos de datos. Por ejemplo, si te acercas a un edificio con dos grupos o hileras de puertas (unas exteriores y otras interiores) y sujetas las primeras puertas abiertas para que entre un completo extraño, ¿qué crees que hará él después? Pues lo más seguro es que pase el umbral y abra y sujete el segundo grupo de puertas para que tú pases. Otro ejemplo: si en una intersección de tráfico dejas pasar a un completo extraño antes que tú, lo más probable es que si se repite la situación más adelante y tú necesitas pasar, ese mismo desconocido te cederá el paso casi sin pensarlo.

Esquema del Fuzz Testing

¿Por qué ocurre esto? La razón tiene que ver con la conocida como ley de las expectativas, que establece que la gente, por lo general, cumple con sus expectativas, esto es, lo que se consigue en la vida no tiene que ser necesariamente lo que se quiere, sino lo que se espera que va a pasar o lo que se espera que pase. Las decisiones se hacen generalmente basándose en lo que la persona siente que el solicitante espera que haga. Bonita manera de comenzar a enviar «datos maliciosos» al «software» cerebral de la víctima.

Todo ello está basado en lo que se conoce como presuposición, un concepto que se explica perfectamente con el siguiente ejemplo. Imagina que enuncio la siguiente frase delante de ti: «Mi vecino conduce un coche verde». La información que recibes es muy escasa y prácticamente inútil para ti. He hecho que des por sentado, o que presupongas, que no necesitas saber más. Sin embargo, si digo: «¿Sabes que mi vecino, Raúl, conduce siempre un Nissan Note de color verde?», tu presupones muchas cosas más: que yo conozco muy bien a mi vecino, que sé su nombre, que se llama Raúl, que tiene permiso de conducir, que posee un Nissan Note y que es de color verde. Estoy haciendo que dispongas de mucha más información que antes, algo que me puede interesar que retengas en la cabeza previo pronunciamiento de la siguiente sentencia, la que de verdad me importa para extraer datos de ti.

Existen algunos trucos para poder inyectar comandos embebidos en el subconsciente de tu interlocutor, como el hecho de utilizar sentencias cortas (de tres o cuatro palabras), hacer uso de un leve énfasis en la pronunciación, ocultar esos comandos en frases normales o banales o utilizar el lenguaje facial y corporal para apoyar los comandos. Los buenos ingenieros sociales utilizan acciones de relleno, que son métodos de adicción de elementos que no interrumpen la ejecución, pero preparan una pequeña «pista de aterrizaje» que lleva al código malicioso. Son frases complementarias que ayudan a suavizar el código que se quiere insertar, tales como «Cuando usted…», «Cómo se siente usted cuando…», «Cualquier persona es capaz…» o «Como usted…». Todas estas declaraciones crean una emoción o un pensamiento que permite inyectar código en el subconsciente humano.

Otras técnicas también ayudan, como el hecho de contar historias que enreden al objetivo, el uso de la negación como acto de psicología inversa, o forzar al oyente a usar su imaginación. En todo caso, recomiendo la lectura del libro de Christopher Hadnagy que comentaba al principio, así como de otros manuales y guías de ingeniería social para cualquiera que desee iniciarse en este noble y apasionante arte que es engañar a las personas adultas como si de niños se trataran. Pobres.

¡Feliz Navidad! (GoTo 2009 AND 2010 AND 2011 AND 2012)

Olentzero

Ayer, unos amigos míos (amigo él y amiga ella, esto es, una pareja) me confesaron que en enero van a comprar un ordenador. Pero, ¿uno nuevo?, pensarán ustedes. No, nuevo no, un ordenador. O sea, el primero.

Sí, ya lo sé. Aunque parezca mentira, hay gente en el mundo que todavía no tiene ordenador y vive feliz. Existen personas privilegiadas que no saben qué es esto de Internet, la informática y todas esas cosas friquis de las que solemos hablar por aquí.

Pues eso. Para los que no tienen ordenata todavía, para los friquis, para los guays que se creen muy guays porque tienen una Xbox 360, para los desarrolladores y para los que no saben qué cojones es un bucle For... Next, para los ciegos a muerte de Linux y para los seguidores listillos y visionarios de Microsoft, para los hackers, para los crackers también, para los programadores de virus y para los mediogenios de Panda que se esfuerzan por neutralizarlos, para los de HP, para los de Lexmark, para los de Microsiervos, para los de ALT1040, para los sudamericanos y para los que no lo son, para los que cogen el ratón con la izquierda, para los que cogen el ratón con la otra, para los que no pueden coger el ratón y para los que ni siquiera pueden teclear y sólo miran, para los que me abrasan a preguntas, para los que me van a abrasar a preguntas pasado mañana, para los técnicos, para los autodidactas, para los ingenieros en telecomunicaciones y para los que saben de informática de verdad, para los que todavía tienen un módem, para los que tiran de ADSL…

En fin, para todos, para todos:

¡FELIZ NAVIDAD!

Y que os den morcilla, pedazo de geeks.

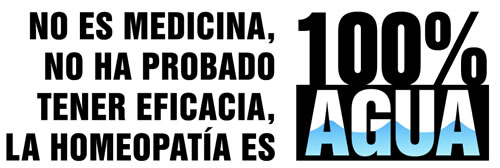

La homeopatía es 100% agua

Desde Círculo Escéptico se ha impulsado una campaña denominada 100% agua para, y copio literalmente, denunciar los problemas que plantea regularizar los preparados homeopáticos como lo ha propuesto el Ministerio de Sanidad y presentar alegaciones exigiendo que proteja al consumidor de preparados que aseguran tener poderes curativos, siendo únicamente agua.

El proyecto de orden ministerial propuesto permitiría que sustancias que no han demostrado curar nada se anuncien y vendan como medicamentos reales. Esto va en contra de la protección de la salud que es responsabilidad del Ministerio y contradice lo determinado por su propio comité de expertos en diciembre de 2011, que dictaminó que la homeopatía «no ha probado definitivamente su eficacia en ninguna indicación o situación clínica concreta» y que sus resultados en ensayos clínicos son indistinguibles del placebo.

Ante el evidente engaño y el riesgo para la salud que conlleva la comercialización como medicamento de algo que no cura nada, el Círculo Escéptico pide al Gobierno de España que cumpla lo dispuesto en la legislación europea y española para proteger al consumidor, prohibiendo a los productos homeopáticos que no demuestren su efectividad que hagan ningún tipo de indicación o promesa terapéutica.

El Círculo Escéptico también reclama retirar inmediatamente del mercado todos los preparados que, en la actualidad, carecen de autorización de la Agencia Española de Medicamentos y Productos Sanitarios, y que se exija a los fabricantes el pago de las tasas correspondientes a la evaluación, autorización e inscripción en el registro de cada uno de sus productos, sin privilegios.

Además de todo ello, los grupos parlamentarios han recibido esta información vía carta, y se ha promovido una petición de firmas en Change.org. Se puede colaborar también con esta campaña dándole difusión en blogs, webs y redes sociales, colocando uno de los logotipos que nos ofrecen desde Círculo Escéptico y enlazando convenientemente con su web.

Más información en http://circuloesceptico.org/.

badBIOS: O nos la han metido doblada o deberíamos preocuparnos seriamente

Dragos Ruiu

Tras varias pruebas de análisis y exterminio que resultaron infructuosas y que duraron semanas, decidió formatear los discos de los diversos equipos (por cierto, de distinta índole y sistemas operativos) para comenzar desde cero. Lo que no imaginaba es que, tras la profunda limpieza y la vuelta al comienzo, aquello que había estado actuando como un virus seguía estando allí. ¿Cómo es eso posible?

La curiosidad de Dragos era cada vez mayor, y estos retos son los que les apasionan a los hackers. Supuso, con muy buen criterio (y más acierto), que aquel malware infectaba las máquinas a bajo nivel, obviando, pues, sistemas operativos y otras piezas de software de nivel más alto. Atinó a pensar que el malicioso código se escondía en la propia BIOS del ordenador, pues así fue. Aquel virus escurridizo era capaz de ocultarse en un chip programable mediante técnicas asombrosamente avanzadas. Pero lo más asombroso no era eso.

El señor Ruiu aisló los equipos; hizo lo que se conoce en el mundo de la informática como air gap, una medida de seguridad de redes que consiste en hacer que una red informática segura esté aislada físicamente de redes inseguras, tales como Internet o una red de área local sin garantía. Esto quiere decir, simple y llanamente, que desconectó el cable de red de los equipos infectados y anuló todas sus posibilidades de disponer de conexión Wi-Fi. Ello con el objeto de que un ordenador infectado no fuera capaz de infectar a otro de la red.

Todo para nada. Las máquinas parecían seguir transfiriendo información entre sí, y los efectos del malware se seguian apreciando en los ordenadores recién instalados. El suguiente punto del orden del día es lo que cualquier informático haría: empezar a desconectar cosas para ver de dónde puede venir la falla de seguridad. Fuera tarjeta Ethernet, fuera Wi-Fi, módem, Bluetooth, puerto IrDA de infrarrojos y todo aquello que permita comunicarse a un ordenador con el exterior. El virus seguía campando a sus anchas.

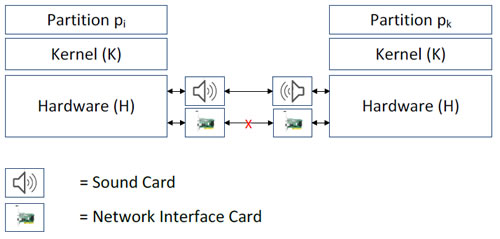

Tres años han pasado desde el descubrimiento de aquel malware al que Dragos apodó como badBios. Tres años después ha decidido sacarlo a la luz e ir comentando sus descubrimientos en sus cuentas de Twitter, Facebook y Google+. ¿Y cómo se comunica el virus con otros ordenadores? Pues la respuesta es de película de ficción apocalíptica: a través de los altavoces y del micrófono del computador por medio de ultrasonidos. ¿Flipas? Yo también flipé. El virus tiene la capacidad de utilizar transmisiones de alta frecuencia entre los altavoces de un ordenador y el micrófono de otro para salvar esos air gap o espacios de aire.

Evidentemente, lo que se comunican son dos replicas del software malicioso entre sí, por lo que es necesario que el virus esté instalado en ambos equipos, método que Dragos ha identificado como vía USB. A través de unidades externas USB, normalmente llaves o pinchos USB, el virus es capaz de transmitirse a sí mismo, infectando el hardware de bajo nivel de un computador, con la habilidad especial de integrarse en BIOS (Basic Input/Output System), UEFI (Unified Extensible Firmware Interface) y posiblemente otros estándares de firmware, atacando a gran variedad de plataformas, escapando de las maneras más comunes de detección y sobreviviendo a la mayoría de los intentos de erradicación. En estos términos le da igual PC que Mac, Windows que OS, Linux, Open BSD u otros, incluyendo dispositivos móviles y teléfonos inteligentes.

Esta es la evidencia, al menos la trasladada desde el laboratorio de Dragos Ruiu. Sin embargo, ya han empezado a aparecer voces que aseguran que lo que cuenta el experto, o no es posible y lo está identificando mal, o se lo ha inventado y estamos ante el mayor hoax de año y, probablemente, de la década. La verdad es que ya se han realizado pruebas al respecto y se ha logrado demostrar que es posible la infección de microchips programables de elementos conectados a un ordenador, como tarjetas Ethernet o dispositivos PCI genéricos. Asimismo, la transmisión de datos digitales inaudibles por medio de ultrasonidos está más que probada y demostrada.

Escenario básico para dos ordenadores como parte de una red sónica encubierta

Ello quiere decir que, aunque exista un trasfondo de realidad en todo esto, bien es cierto que las últimas noticias de los espionajes electrónicos por parte de la NSA americana propician el oportunismo para el surgimiento de descubrimientos más o menos insólitos, misteriosos y excepcionales. La aparición de la noticia en la prestigiosa Ars Technica abrió la caja de Pandora, generando miles de comentarios en minutos, unos a favor y otros en contra; algunos muy interesantes. Todo el tinglado terminó en Reddit, generando un hilo con aportaciones nada anodinas.

Pasará el tiempo y veremos lo que ocurre. ¿Seguirá Dragos Ruiu con sus investigaciones o nos estará tomando el pelo soberanamente a todos? El tiempo, pues, dará la razón a quien la tenga. Sea como fuere, me parece un tema más que interesante para discutir en el bar con una cerveza delante. ¿O no?