badBIOS: O nos la han metido doblada o deberíamos preocuparnos seriamente

Dragos Ruiu

Tras varias pruebas de análisis y exterminio que resultaron infructuosas y que duraron semanas, decidió formatear los discos de los diversos equipos (por cierto, de distinta índole y sistemas operativos) para comenzar desde cero. Lo que no imaginaba es que, tras la profunda limpieza y la vuelta al comienzo, aquello que había estado actuando como un virus seguía estando allí. ¿Cómo es eso posible?

La curiosidad de Dragos era cada vez mayor, y estos retos son los que les apasionan a los hackers. Supuso, con muy buen criterio (y más acierto), que aquel malware infectaba las máquinas a bajo nivel, obviando, pues, sistemas operativos y otras piezas de software de nivel más alto. Atinó a pensar que el malicioso código se escondía en la propia BIOS del ordenador, pues así fue. Aquel virus escurridizo era capaz de ocultarse en un chip programable mediante técnicas asombrosamente avanzadas. Pero lo más asombroso no era eso.

El señor Ruiu aisló los equipos; hizo lo que se conoce en el mundo de la informática como air gap, una medida de seguridad de redes que consiste en hacer que una red informática segura esté aislada físicamente de redes inseguras, tales como Internet o una red de área local sin garantía. Esto quiere decir, simple y llanamente, que desconectó el cable de red de los equipos infectados y anuló todas sus posibilidades de disponer de conexión Wi-Fi. Ello con el objeto de que un ordenador infectado no fuera capaz de infectar a otro de la red.

Todo para nada. Las máquinas parecían seguir transfiriendo información entre sí, y los efectos del malware se seguian apreciando en los ordenadores recién instalados. El suguiente punto del orden del día es lo que cualquier informático haría: empezar a desconectar cosas para ver de dónde puede venir la falla de seguridad. Fuera tarjeta Ethernet, fuera Wi-Fi, módem, Bluetooth, puerto IrDA de infrarrojos y todo aquello que permita comunicarse a un ordenador con el exterior. El virus seguía campando a sus anchas.

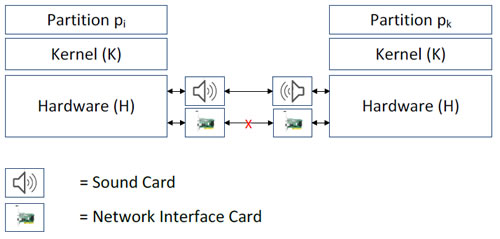

Tres años han pasado desde el descubrimiento de aquel malware al que Dragos apodó como badBios. Tres años después ha decidido sacarlo a la luz e ir comentando sus descubrimientos en sus cuentas de Twitter, Facebook y Google+. ¿Y cómo se comunica el virus con otros ordenadores? Pues la respuesta es de película de ficción apocalíptica: a través de los altavoces y del micrófono del computador por medio de ultrasonidos. ¿Flipas? Yo también flipé. El virus tiene la capacidad de utilizar transmisiones de alta frecuencia entre los altavoces de un ordenador y el micrófono de otro para salvar esos air gap o espacios de aire.

Evidentemente, lo que se comunican son dos replicas del software malicioso entre sí, por lo que es necesario que el virus esté instalado en ambos equipos, método que Dragos ha identificado como vía USB. A través de unidades externas USB, normalmente llaves o pinchos USB, el virus es capaz de transmitirse a sí mismo, infectando el hardware de bajo nivel de un computador, con la habilidad especial de integrarse en BIOS (Basic Input/Output System), UEFI (Unified Extensible Firmware Interface) y posiblemente otros estándares de firmware, atacando a gran variedad de plataformas, escapando de las maneras más comunes de detección y sobreviviendo a la mayoría de los intentos de erradicación. En estos términos le da igual PC que Mac, Windows que OS, Linux, Open BSD u otros, incluyendo dispositivos móviles y teléfonos inteligentes.

Esta es la evidencia, al menos la trasladada desde el laboratorio de Dragos Ruiu. Sin embargo, ya han empezado a aparecer voces que aseguran que lo que cuenta el experto, o no es posible y lo está identificando mal, o se lo ha inventado y estamos ante el mayor hoax de año y, probablemente, de la década. La verdad es que ya se han realizado pruebas al respecto y se ha logrado demostrar que es posible la infección de microchips programables de elementos conectados a un ordenador, como tarjetas Ethernet o dispositivos PCI genéricos. Asimismo, la transmisión de datos digitales inaudibles por medio de ultrasonidos está más que probada y demostrada.

Escenario básico para dos ordenadores como parte de una red sónica encubierta

Ello quiere decir que, aunque exista un trasfondo de realidad en todo esto, bien es cierto que las últimas noticias de los espionajes electrónicos por parte de la NSA americana propician el oportunismo para el surgimiento de descubrimientos más o menos insólitos, misteriosos y excepcionales. La aparición de la noticia en la prestigiosa Ars Technica abrió la caja de Pandora, generando miles de comentarios en minutos, unos a favor y otros en contra; algunos muy interesantes. Todo el tinglado terminó en Reddit, generando un hilo con aportaciones nada anodinas.

Pasará el tiempo y veremos lo que ocurre. ¿Seguirá Dragos Ruiu con sus investigaciones o nos estará tomando el pelo soberanamente a todos? El tiempo, pues, dará la razón a quien la tenga. Sea como fuere, me parece un tema más que interesante para discutir en el bar con una cerveza delante. ¿O no?

[…] Los sistemas informáticos aislados del exterior por técnicas de air gap no están conectados a otros sistemas ni a Internet, están aislados físicamente porque, por lo común, son equipos que demandan medidas de muy alta seguridad debido a la sensibilidad de sus datos. Se utilizan en redes militares clasificadas, redes de transacciones de crédito o en sistemas de control industrial que operan con infraestructuras críticas. Para extraer datos de estos sistemas, normalmente suele ser necesario acceder físicamente al equipo con algún medio de almacenamiento externo (o no). […]

Que locura haber ai al final el virus habla y todo