Torres altas, física de fluidos y perdigones de plomo

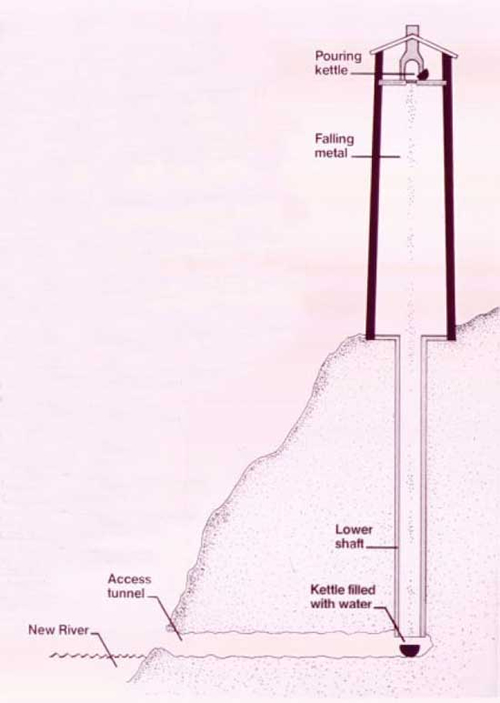

Jackson Ferry Shot Tower

En una torre de disparo, el plomo se calienta hasta que se funde. Posteriormente se deja caer el líquido fundido a través de un tamiz de cobre desde lo alto de la torre. El plomo se divide en pequeñas porciones al pasar por los orificios del tamiz para, de seguido, caer más de veinte metros a lo largo de la altura de la construcción, hasta terminar en una cuba de agua. Debido al fenómeno físico conocido como tensión superficial, el plomo líquido va formando pequeñas esferas en la caída, mientras se solidifica por enfriamiento. Cuando llega al agua, el perdigón ya formado termina por enfriarse y endurecerse del todo.

Clifton Hill Shot Tower

Simple, pero ingenioso. Probablemente William Watts nunca oyó hablar de tensión superficial, fuerzas intramoleculares o velocidad terminal, pero observó y, de la observación, sacó conclusiones y definió procesos. Algo que ha ocurrido desde los albores de la historia.

Una vez fabricados los perdigones, se revisaba su esfericidad dejándolos caer sobre una tabla de madera inclinada y, luego, se ordenaban por tamaños y se pulían con una ligera cantidad de grafito para lubricarlos y evitar su oxidación. Si se deseaban perdigones más gruesos, se cambiaba la rejilla del tamiz por otra con los orificios más grandes. Sin embargo, existía un límite de tamaño máximo condicionado por la altura de la torre, ya que, a mayor tamaño, mayor altura se necesita para el proceso de enfriamiento y esferificado.

Dubuque Shot Tower

William Watts, en el mismo año en que patentó su invento, amplió su casa en Redcliffe, Bristol, para construir la primera de las torres de disparo. Su peculiar descubrimiento vino a suplir a las antiguas técnicas de inyección en moldes, que eras caras, y a las de goteo de plomo fundido sobre un barril de agua (a mano y a baja altura), que producían perdigones con una esfericidad más que cuestionable.

¿Por qué sucede esto? La explicación es bien sencilla. Cuando el plomo fundido pasa a través del tamiz, se convierte en una capa fina, como el agua de un grifo. Al caer después, se rompe en pequeñas gotas (a causa del principio conocido como inestabilidad de Plateau–Rayleigh), y estas gotitas se hacen esféricas debido a la tensión superficial. En la superficie de la gota se produce una tensión por culpa de las fuerzas intramoleculares que actúan entre las moléculas del plomo. Las fuerzas en la gota empujan en todas direcciones, excepto en su superficie, donde sólo tiran a lo largo de ella. Eso produce que la gota «se redondee».

Coops Shot Tower

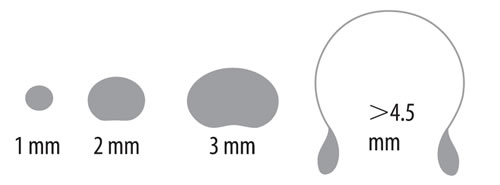

Es exactamente lo mismo que sucede con las gotas de agua al llover. A pesar de la creencia popular, las gotas de lluvia no tienen forma de lágrima, con una parte inferior redondeada y un parte superior terminada en punta. Las gotas de lluvia sufren de la misma tensión superficial que los perdigones de plomo al caer desde las nubes, con lo cual, en principio, son esféricas. Lo que sucede es que, en función del tamaño, la gota no es capaz de superar la presión del aire al caer, por lo que se puede deformar por la parte de abajo ligeramente (o mucho). Tras diversos estudios, se llegó a la conclusión de que existen tres clases de gotas de lluvia en función de su morfología: tipo esfera, tipo pan de hamburguesa y tipo paracaídas (imagen siguiente).

Morfología de las gotas de lluvia

Las gotas de lluvia, por debajo de, aproximadamente, 1 milímetro de diámetro permanecen como esferas al precipitar; por encima de 4,5 milímetros, la presión es tan alta que da vuelta y estira la gotas, formando una especie de paracaídas (con una película delgada de agua ondulante hacia arriba); en tamaños medios, la gota se aplana en su zona inferior por culpa de la presión de aire, permaneciendo esférica en la parte superior donde la presión es menor (termina pareciendo un pan de hamburguesa o una pequeña alubia).

La torre de disparo más alta jamás construida es Coops, que sigue en pie en Melbourne, Australia, en el suburbio de Clifton Hill. Esta estructura de ladrillo fue construida en 1882 y mide, nada más y nada menos, 49 metros de altura. Otra de las torres de disparo más famosas del mundo está en en el condado de Wythe, Virginia (EE.UU), y es conocida como The Jackson Ferry Shot Tower. Comenzó a construirse a finales de la Guerra de Independencia, en esa zona rural, en piedra (con paredes de casi 1 metro de espesor), ya que no era práctico usar ladrillo en la región para una estructura tan alta. Mide 23 metros y fue ubicada en el borde de un acantilado. Utilizaba un pozo subterráneo de la misma longitud que convertía en el doble la altura total de caída de la gota. The Jackson Ferry Shot Tower es la pieza central del Shot Tower Historical State Park, un parque federal protegido.

Sección de la Jackson Ferry Shot Tower

Algunas otras torres de disparo que aún perduran pueden ser la Chester Shot Tower, en Boughton (Gran Bretaña), la Drochtersen Shot Tower, en Drochtersen (Alemania), la Phoenix Shot Tower de Baltimore, en Maryland (EE.UU.) o la Taroona Shot Tower, en Hobart (Australia).

Las torres de disparo fueron sustituidas a finales del siglo XIX por las conocidas como «torres de viento«, que utilizaban una ráfaga de aire frío para acortar dramáticamente el enfriamiento de la gota. Hoy en día se han adoptado nuevos métodos para la fabricación de perdigones. Para los más pequeños se usa el método Bliemeister, mientras que los más grandes se producen mediante troquelación y extrusión de cables de plomo. El método Bliemeister aún guarda un cierto parecido con el de Watts, aunque prescinde de sus costosas torres al reducir la altura de la caída a sólo una pulgada (25,4 milímetros). Los perdigones caen sobre un recipiente con agua caliente, ruedan sobre un plano inclinado y, después, continúan cayendo a través del agua caliente durante más o menos un metro. La temperatura del agua se usa para controlar la velocidad de enfriamiento.

Libros de colores, con camisas de colores y dragones de colores

El libro del dragón rojo

Pero esto no es algo moderno, algo que se lleve ahora, algo actual; pues existía ya hace muchos años. Y es que parece ser que a los gurús de la informática siempre les gustó aquello de hacer que las portadas de sus libros fueran asaz llamativas, provocativas y evocadoras de vaya usted a saber qué. En el mundillo del underground informático de los años ochenta, cuando los hackers estaban en pleno auge romántico como subcultura cíber, los libros, manuales y guías más importantes eran todos recordados y nombrados por sus portadas, y casi nunca por sus títulos. Era una especie de código secreto a voces que todos conocían, respetaban y veneraban.

Libros de la editorial O’Reilly Media

En la propia película ‘Hackers: piratas informáticos‘ (película bastante mala, por cierto, en lo que al aspecto técnico y tecnológico se refiere, pero considerada como de culto por aquello de ser una de las pocas que tratan el género) existe una escena mítica en la que los protagonistas intercambian impresiones acerca de varios libros de la época, y en la que se aprecia el culto a las portadas, a los colores y a los seudónimos que existía entonces. En el siguiente vídeo se puede ver el momento.

Algunos (o todos ellos) de aquellos libros allí mencionados son famosos tratados sobre seguridad, programación avanzada o sistemas operativos que existen en la realidad y que, hoy ya bastante desfasados, en su época fueron imprescindibles para los que se movían por los suburbios digitales más oscuros. Vamos a repasarlos y, probablemente, incluiremos alguno más en esta colorida lista que empieza tal que así.

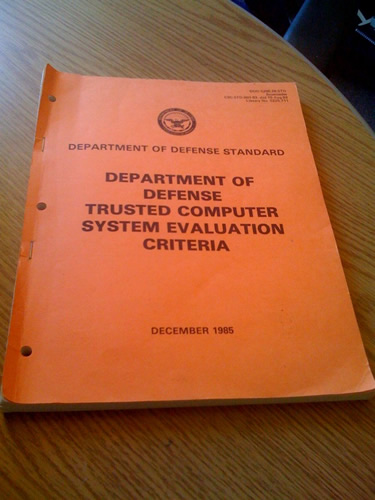

Los libros de la Serie Arcoiris (Rainbow Series) componen una colección de volúmenes sobre estándares y directrices de seguridad informática editados por el gobierno de los Estados Unidos de América entre 1983 y 1993. Originalmente publicados por el Departamento de Defensa, y posteriormente por el Centro Nacional de Seguridad Informática (departamento dependiente de la Agencia de Seguridad Nacional), cada uno trata de un tema de seguridad en concreto, perfectamente desarrollado y estudiado. Los libros fueron, en un principio, de uso interno y secreto del gobierno estadounidense, pero terminaron filtrándose y recorriendo las manos de todos los expertos (y no tanto) en seguridad de la época. Hoy se pueden descargar de Internet.

Todos los tomos tenían una portada de un vivo color distinto, de ahí el nombre de la serie (Arcoiris), y cada uno de ellos era conocido por el color de su portada, no así por su título, al menos los más importantes y famosos. Así pues, el titulado ‘DoD Trusted Computer System Evaluation Criteria‘ (Criterios de evaluación de un sistema informático de confianza), que fue el primero de los volúmenes publicado (1983), era mundialmente conocido como el Libro Naranja (Orange Book), pues así era el color de su portada.

El Libro Naranja establecía los requerimientos y patrones básicos (clasificados por niveles) para evaluar la efectividad de los controles informáticos de seguridad construidos dentro de un sistema. Este manual, pues, se utilizaba para determinar, catalogar y seleccionar sistemas informáticos dedicados al proceso, almacenamiento y recuperación de información sensible y/o clasificada. Hoy en día, aún resulta curioso echarle un vistazo y, seguramente, todavía muy útil.

Libro Naranja

Otros libros de esta colección son el Libro Verde (1985), titulado ‘DoD Password Management Guideline‘ (Directrices para la administración de contraseñas), muy interesante también; el Libro Rojo (1987), ‘Trusted Network Interpretation Environments Guideline‘ (Directrices para entornos de interpretación de redes de confianza); el Libro Marrón (1989), llamado ‘Guide to Understanding Trusted Facility Management‘ (Guía para entender la administración de instalaciones de confianza); o el Libro Azul Claro (1992), ‘Object Reuse in Trusted Systems‘ (Reutilización de objetos en sistemas de confianza). Entre otros muchos.

Siguiendo con los colores, pero dejando aparte la serie anterior, tenemos otro Libro Verde, así conocido el volumen titulado ‘X/Open Portability Guide‘ (Guía de «portabilidad» de X/Open), o XPG, que define un estándar internacional de entorno Unix que es un subconjunto de POSIX/SVID, una familia de llamadas al sistema operativo.

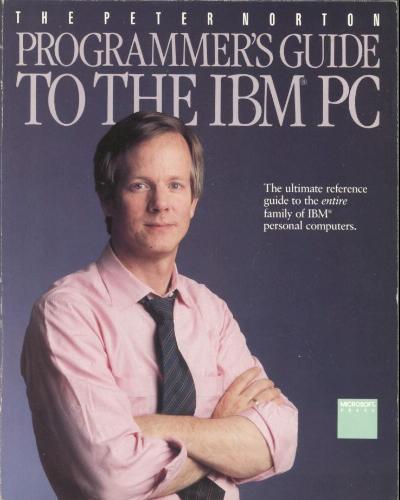

Otro libro colorido, que también se menciona en la película, es el conocido (y reconocido) como Libro camisa rosa, cuyo título original es ‘Peter Norton Programmer’s Guide to the IBM PC‘ (La guía del programador para el IBM PC de Peter Norton), y que se le llama así por la espléndida y pigmentada camisa de color rosa que lleva el señor Norton en la portada.

Libro de la camisa rosa

Peter Norton en un informático americano conocido por las famosas Norton Utilities de los años ochenta (y por salir en la mayoría de las portadas de sus libros y paquetes de software). En 1985 escribe este libro que es una completa guía de programación de bajo nivel para la plataforma PC. Aunque en la segunda edición del libro, Peter Norton usaba una camisa blanca, en la tercera (y ediciones posteriores) regresó a la camisa de color rosa. Peter Norton, cruzado de brazos, es una marca registrada en EE.UU.

El Libro camisa rosa aún se puede encontrar vía Internet, incluso en castellano (yo mismo tengo una edición traducida de 1985 y distribuida en España por la editorial Anaya Multimedia). En aquellos tiempos mozos del PC se consideraba la guía de referencia definitiva para los programadores expertos de los ordenadores personales de IBM (PC, XT, AT, IBM Portable y PCjr). Incluía información detallada muy especializada de, por ejemplo, el procedimiento de acceso a disco, la generación de sonido, interrupciones del DOS, programación de controladores de dispositivos (drivers), acceso a la BIOS, trucos para la creación de rutinas en ensamblador, Pascal, BASIC y C, etcétera. Toda una gran joya de manual, sin duda.

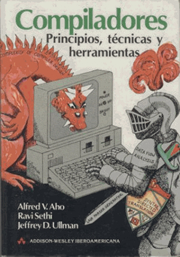

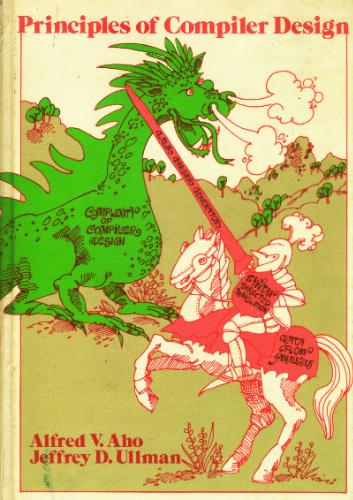

Otro de los libros clave de aquella época, y que también destacaba por su portada, es el conocido como Libro del dragón. El título original era ‘Principles of Compiler Design‘ (Principios de diseño del compilador) y era todo un clásico, escrito por Alfred Aho y Jeffrey D. Ullman (1977), sobre desarrollo de compiladores para los distintos lenguajes de programación. En su portada aperece un dragón verde (que en posteriores tratados sería rojo, primero, y púrpura, después) con una inscripción en su cuerpo que reza «complexity of compiler construction» (dificultad en la construcción de compiladores). Luchando con él, se puede ver un caballero medieval portando una lanza en la que pone «LALR parser generator» (generador de parser LALR). La contraportada de este libro nos ofrece un contrapunto humorístico: el dragón es reemplazado por molinos de viento y, el caballero, por Don Quijote.

Libro del dragón

Libros con colores, con muchos colores, y con hombres de camisas de colores, y con dragones de colores. El color ha sido importantísimo en la historia de los libros frikis para frikis. Está claro, el mundo ha cambiado, pero las personas no.

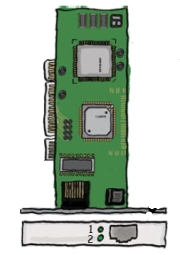

Cómo funciona una tarjeta de red

NIC

La tarjeta de red produce el voltaje necesario para enviar la señal a través de la red. Un puerto en el origen establece una conexión eléctrica con un conector RJ-45 sobre el cable de red que envía el mensaje, codificado en señales eléctricas, además de otras características como la dirección MAC (Media Access Control) de la tarjeta almacenada en un chip ROM de la misma. La MAC es un identificador único para cada tarjeta de red utilizada en cualquier envío de datos a través de una red informática.

¿Y a la hora de recibir? Pues tres cuartos de lo mismo: la tarjeta recibe los impulsos eléctricos que, automáticamente, convierte en un lenguaje comprensible a la máquina, esto es, en ceros y unos.

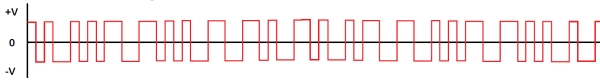

Existen tres métodos diferentes para que una misma señal sea transformada a sistema binario, a saber: Non-Return-to-Zero (NRZ), Non-Return-to-Zero Inverted (NRZ-I) y la conocida como codificación Manchester. En todos ellos, la señal eléctrica es recibida por la NIC como series de cambios de voltajes que han sido transmitidos a lo largo del cable (imagen siguiente). Cada método tiene sus ventajas y sus inconvenientes.

Cambios de voltaje

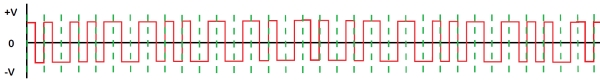

La señal es dividida en porciones iguales haciendo uso de un mecanismo de reloj, es decir, un dispositivo que emite pulsos regularmente, proveyendo así de un «latido» uniforme que trocea la señal en partes idénticas (líneas de trazos verdes de la figura siguiente).

Pulsos de reloj

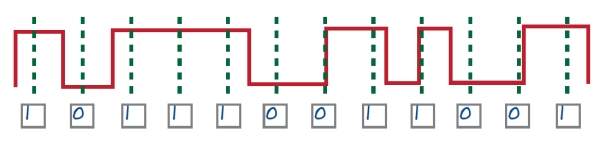

La señal, pues, es convertida a ceros y unos en función del nivel de voltaje en el que el pulso del reloj se corta con la señal eléctrica, determinando así cuándo es un 0 y cuándo un 1. Para decidir esto entran en juego los tres métodos antes mencionados. En el primero de aquellos, el NRZ, cuando una línea horizontal alta de señal cruza a una línea vertical de reloj, tenemos un 1. Cuando una línea horizontal baja encuentra a una línea vertical, entonces tenemos un 0. La siguiente imagen muestra esto gráficamente.

Método NRZ

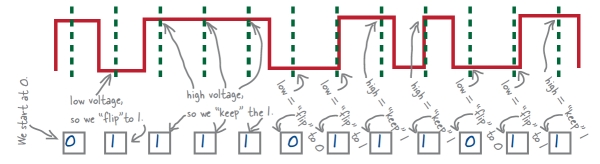

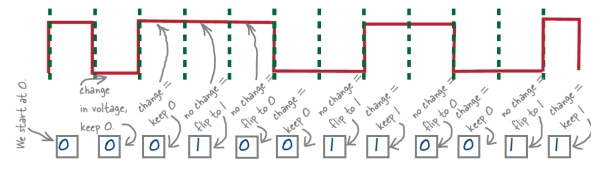

El segundo de los métodos (NRZ-I) empieza siempre con un 0. Cuando una línea horizontal alta de señal encuentra a una línea vertical de reloj, se repite el número (0 ó 1) anterior. Por su lado, cuando una línea horizonal baja se cruza con una línea vertical, se cambia al número opuesto. Veamos un ejemplo en el siguiente gráfico.

Método NRZ-I

En el método Manchester, siempre que la señal cambia de alto a bajo voltaje, tenemos un 0. Así pues, siempre que la señal cambia de baja a alta, se codifica un 1. El siguiente ejemplo esclarece este sistema.

Método Manchester

El estándar 10BASE-T, utilizado preferentemente en las redes Ethernet, usa por convenio el método Manchester de codificación, mientras que las tarjetas de red suelen servirse del NRZ como procedimiento interno de funcionamiento. Es por ello que se debe producir una conversión implícita para el correcto funcionamiento. Cuando un equipo informático envía información por la red, dicha información (binaria) llega a la NIC. Dentro de la tarjeta, los datos NRZ codificados se combinan con los pulsos de reloj para crear la señal Manchester. En ese momento, la información ya se puede remitir por el cable. A la hora de recibir, el proceso es el inverso: la tarjeta captura la señal Manchester codificada, la transforma en NRZ y la envía a la CPU en formato binario.

Diferentes métodos de codificación tienen diferentes ventajas; unos son más eficientes, otros tienen mejores funciones de corrección de errores, etcétera. Pero son necesarios, porque sin ellos no podríamos convertir la señal eléctrica que viene por la red al código binario que nuestra computadora entiende. ¿Y qué es lo que hace nuestra máquina para convertir ese código binario a algo comprensible por nosotros, humanos torpes y cuadriculados? Muy fácil.

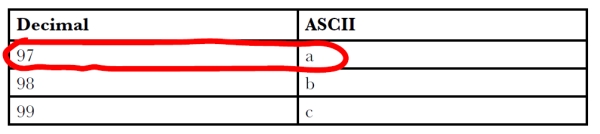

Los ordenadores pueden manejar números en binario que, a su vez, pueden ser convertidos en sus correspondientes decimales (o hexadecimales, octales…). Para transformar estos números en letras, utilizamos una tabla de equivalencias conocida como ASCII (American Standard Code for Information Interchange). Un único byte (8 bits) es suficiente para representar un carácter. Para saber el carácter ASCII que se corresponde con un número o código, el ordenador utiliza una lista de correspondencia simple como la de la siguiente imagen.

Tabla ASCII

Y así es cómo funciona esto; sin más. Algo sencillo de entender y que se realiza en menos de lo que dura un parpadeo. Las conexiones de red nos acercan a Internet a golpe de voltajes y pulsos de reloj. Que lo sepas.

FUENTE DE LAS IMÁGENES: Libro ‘Head First Networking’, de la editorial O’Reilly.

Maya Pixelskaya, esa gran artista, esa gran friki

Maya Pixelskaya

Me llama poderosamente la atención el momento en el que alguien desoye los dictados del común borregueo de los mortales y se lanza a la piscina, pariendo al mundo sus propuestas alternativas y alejadas de lo usual, lo corriente, lo colectivo. Si además sus proposiciones se adentran en el terreno de lo friki, mi interés se multiplica por pi, y si encima se relacionan con el noble arte del retrogaming no puedo más que dedicarle, al menos, unas líneas a tan interesante personaje.

Es precisamente lo que me sucede con la genial artista que se hace llamar Maya Pixelskaya, una joven de mente abierta y despejada que, un buen día, le dio por unir sus dos pasiones más apasionadamente pasionales: el arte y los videojuegos retro. Noble fin.

Maya luciendo creaciones

Maya Pixelskaya, seudónimo artístico que combina el vocablo digital «pixel» con el nombre de la afamada bailarina rusa Maya Plisétskaya, trabaja en la empresa española de animación que produjo el largometraje animado ‘Arrugas‘, premiado con el Goya a la mejor película de animación y el Goya al mejor guión adaptado. Maya llegó justo cuando comenzaban la película y participó de lleno en su manufactura. En su tiempo libre se dedica a dar rienda suelta a su imaginación friki elaborando o, mejor, personalizando distintos elementos con motivos artísticos de videojuegos antiguos.

Zapatillas deportivas Converse

Corbatas, zapatillas deportivas, maletines, tartas y hasta guitarras pasan por sus manos para ser rediseñados con ilustraciones hechas a mano de títulos tan significativos como ‘El día del tentáculo‘, ‘Street Fighter‘, ‘Monkey Island‘ o ‘Maniac Mansion‘, artículos que suele poner a la venta en eBay y que se los quitan de las manos rápidamente. Entre sus clientes punteros, cuenta con nombres tan conocidos en el panorama videojueguil y animacionil como Ron Gilbert (programador de ‘Monkey Island’, entre otros), Tim Schafer (ex compañero del anterior) o Bill Plympton (animador estadounidense, conocido por su nominación al Oscar al mejor cortometraje animado por ‘Your Face’). Además, esta chica también apunta, de vez en cuando, hacia los diseños peliculeros frikis o del mundo de la animación como ‘Star Wars‘, ‘Idiotas y Ángeles‘ o ‘Mars Attacks!‘.

Maletín personalizado

Sus proyectos han aparecido en numerosas páginas web, blogs y revistas, y es considerada como una de las más punteras «retrogame artist», concepto que, por cierto, ella misma acuñó. Estudió Comunicación Audiovisual y participó en el largometraje estudiantil ‘Billy Freud’s Last Night‘ en 2005, como directora de arte. Posteriormente estudió animación tradicional en la Escuela Superior de Dibujo Profesional, aunque no terminó porque comenzó a trabajar en el estudio 12 Pingüinos, de dónde salió el largometraje ‘Arrugas’ anteriormente comentado. En su afan por el diseño gamer, llegó a realizar ilustraciones para el videojuego gratuito ‘Bye Bye Brain‘, originalmente para Windows Phone y ya disponible en cacharros con iOS.

Corbata del ‘Príncipe de Persia’

Y es que esta gran ilustradora diseña lo que se le ponga delante, como ella misma dice por ahí «desde una portada para un libro hasta una corbata de ‘Grim Fandango‘» (¡e incluso sus propias uñas!). Sus piezas son únicas e inimitables, y todo se vende. Pueden ser planteamientos por encargo o ideas que alumbra su privilegiado cerebro, a todo ello se le puede seguir el rastro desde su web, desde su blog, su cuenta en Twitter, su página de Facebook o su sitio en deviantART. Es una chica muy dos punto cero.

Por aquí nos gustan los frikis, por aquí nos gusta el arte y los videojuegos ochenteros y noventeros. Maya Pixelskaya es la novia de todos los internautas gafotas que dedicamos en su día horas y horas al entretenimiento digital más genuino, auténtico y puro. El original.

Wololo

Wololo

Wololo

Wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo wololo.