Entradas de la categoría ‘Informática en general’

Crear capas de teclado para Windows

Teclado con un montón de teclas

La disposición de la teclas genéricas (letras y números) se remonta a las primeras máquinas de escribir alemanas norteamericanas basadas en el sistema QWERTY (primeras 6 letras de la primera fila, de izquierda a derecha). El orden QWERTY, pues, se basa en la frecuencia de aparición de letras en el idioma alemán inglés (esto es cierto), y la disposición del resto de caracteres de un teclado se fundamenta en la frecuencia de aparición de dichos caracteres en la lengua para la que esté preparado ese teclado (esto me lo acabo de inventar, pero seguramente sea cierto también).

De este modo, es lógico que, por ejemplo, la tecla para tildar acentos esté más a mano en nuestro idioma que en otros que prácticamente no la utilizan, no porque sean unos brutos ortográficos, sino porque no tienen. Lo mismo puede pasar con la diéresis en castellano o con el apóstrofo en inglés.

Si alguna vez hemos trabajado con un teclado de otro idioma (o configurado para otro idioma) habremos notado como nuestras pulsaciones por minuto descienden a un récord de chiste. Queremos escribir dos puntos y aparece el signo de mayor que; necesitamos una eñe y aparecen los dos puntos; o le damos fuerte al igual y sale un paréntesis de cierre. El más absoluto de los caos.

Para evitar estos inconvenientes, vamos a aprender ahora a crear capas de teclado para sistemas Windows. No tenemos la intención de profundizar excesivamente, porque la herramienta que utilizaremos es muy facilita de entender. Así que ofreceremos unas directrices básicas para comenzar con esta tarea.

Una capa de teclado es una librería DLL que corre sobre el sistema operativo y le dice a éste qué carácter mostrar en pantalla cuando se presiona determinada tecla. Los teclados son más o menos (más o menos) universales y contienen el mismo número de teclas físicas, cada una de ellas asociada a un código de escaneo o secuencia de escape que, a su vez, la vincula a un carácter en concreto por medio de la capa de teclado.

Para generar estas capas de una forma cómoda necesitamos el software Microsoft Keyboard Layout Creator, que se puede descargar desde su propia web (versión 10.1, hoy) dentro del sitio Microsoft Developer Network. Este programita, muy sencillo e intuitivo, nos va a permitir crear y gestionar archivos de capa de teclado desde cero o basándonos en una capa ya existente.

Lo primero, y más lógico, será cargar una capa de teclado ya existente de todas las que trae Windows consigo para, posteriormente, ir asignando a cada tecla el carácter que nos interese. Podemos asociar caracteres a cualquier tecla, excepto a las marcadas como Unassignable (no asignable), que se corresponden con las teclas que realizan funciones especiales (Tab, Shift, Control…). También disponemos de la posibilidad de generar teclas muertas (Dead keys), las que no escriben nada por sí solas, sino en combinación de otras (tilde, diéresis, acento circunflejo, etcétera).

A la hora de conformar el funcionamiento de una tecla en concreto, y tras su pulsación en pantalla, tenemos la opción de acceder a un cuadro de configuración más avanzado haciendo clic en el botón All... y, desde allí, visualizar todas las opciones posibles mediante las casillas de verificación Dead Key View y Advanced View. De este modo, y con todos los valores parametrizables en pantalla, podremos personalizar completamente una tecla asignando acciones a su pulsación única, a la pulsación en combinación con una tecla especial (Mayúsculas, Alt Gr, Control…) e, incluso, a la pulsación precedida de una tecla muerta.

Un caso real que me sucedió hace años fue el de la adquisición, a través de Internet, de un ordenador portátil a muy bajo precio por encontrarse el embalaje deteriorado. Al inspeccionar el equipo en mi casa me percaté de que era un computador portugués, con su teclado en disposición portuguesa, su sistema operativo en perfecto portugués y su documentación lusa. Tras ciscarme durante un cuarto de hora en los muertos del que me lo vendió, me decidí a instalar un flamante Windows XP pirata (la licencia original ya la tenía en portugués; no voy a comprar otra, no te jode).

La pega que se me presentó después era que el teclado tenía bastantes variaciones, aunque la más importante, para mí, fue que no tuviera eñe. Tiré, pues, de Keyboard Layout Creator y, partiendo de la capa de teclado portuguesa, varié ciertas cosillas para adaptarla a los teclados de aquí de toda la vida. En concreto, el problema de la eñe lo solventé de una manera muy elegante, que no sé ni cómo se me ocurrió. Decidí formar esta letra como si de una ene acentuada se tratara, es decir, para escribir la eñe en mi portátil portugués hay que pulsar la tecla muerta de la tilde primero y la tecla de la letra ene después. ¿Cómo se te queda el cuerpo?

Suprimí también algunas otras teclas incómodas, sustituyéndolas por otras más amables. La ce con cedilla (Ç), por ejemplo, en el teclado de los vecinos ocupa ella solita una tecla entera (debido a su acostumbrado uso), y yo dediqué su pulsación a alguna otra función que ahora no recuerdo.

Keyboard Layout Creator permite también validar la configuración de la capa de teclado antes de generar el archivo correspondiente. Una vez esté todo en orden, disponemos de la opción de engendrar la capa final. Lo que hace realmente el programa es compilar la librería dinámica y crear un paquete MSI de instalación en la carpeta Mis Documentos. A partir de este paquete (en realidad varios, en función de si la plataforma es x86, x64, IA-64 o WOW64) podemos instalar, a golpe de doble clic, la capa en nuestro sistema, creando un idioma nuevo para nuestro teclado que, posteriormente, podemos seleccionar de la forma habitual.

Si así lo deseamos, también tenemos la opción de guardar el archivo fuente de la capa de teclado (con extensión KLC) para retoques posteriores o modificaciones. Estos ficheros se asocian automáticamente con el software Keyboard Layout Creator.

Un programita que nos sacará de más de un apuro cuando tengamos que utilizar teclados extranjeros en ordenadores públicos o privados. Y sí, también puede servir para gastar bromas a un amigo economista, cambiándole el 2 por el 3 y haciendo que se vuelva loco durante un rato. Eso sí, cuando veáis que va a salir de casa a comprar un teclado nuevo, haced el favor de revelar el truco. No seáis cabrones.

A ellos, más que a nadie, les interesa la piratería

Sí a la piratería

¿A quién? A ellos, a los desarrolladores de software, a los productores musicales y a las compañías cinematográficas. ¿Por qué? Pues porque un producto es más asequible al gran público cuanto más pirateable es, y esa asequibilidad renta pingües beneficios a sus creadores, con muchos ceros a la derecha, en concepto de publicidad gratuita.

¿Alguien se ha preguntado alguna vez por qué Microsoft no desarrolla una técnica realmente efectiva contra la piratería de sus productos de software? No, no es porque no pueda o no tenga la capacidad para ello, es porque no le interesa. Sus sistemas operativos y sus paquetes de aplicaciones ofimáticas representan, probablemente, el más alto porcentaje de programas informáticos fusilados del mercado. Cuando asacan un nuevo sistema para evitar el software ilegal, a la mañana siguiente se pueden descargar de Internet tres o cuatro parches que revientan la traba de seguridad en cinco segundos. Entonces, la empresa deja pasar unos cuantos meses para reinventar la rueda y anunciar el sistema antipirateo de los sistemas antipirateo; y vuelta a empezar.

Si Windows es un sistema operativo que tiene tanta aceptación es porque cualquiera lo ha podido instalar en su equipo desde sus comienzos sin pasar por caja y fácilmente. Y ahora ya es muy difícil detener esa tendencia, aunque existan sistemas mucho mejores y gratuitos, pues la conciencia colectiva sólo entiende que un ordenador es eso que lleva un Windows dentro. ¿Fue Microsoft, en su día, negligente con su actitud antipiratería o mantuvo una política de marketing perfectamente orquestada y dirigida con el fin del dominio del mercado?

A día de hoy, WinZip sigue siendo el software de compresión más utilizado en el mundo, aunque bien es cierto que eso va dejando de ser una realidad poco a poco. El formato ZIP, y su posterior versión para Windows, viene de los inicios de la informática de consumo, prácticamente. La empresa optó por un modelo de negocio pionero en su época, consistente en ofrecer una aplicación que no era gratuita, sino de prueba por un tiempo. El concepto de shareware, que permite seguir utilizando el programa tras el tiempo estipulado (en este caso) con algún inconveniente nimio (como esperar algunos segundos para su carga), hizo posicionarse a WinZip en el número uno del mundo de la compresión en lo que a fama se refiere. Y, aunque parezca mentira, existen miles de empresas que compran WinZip para evitar los interminables tiempos de espera (que con el tiempo van aumentando) cuando su negocio depende de ello.

El más famoso es el más conocido, y el más conocido es el que se puede obtener gratis. No hay más cera que la que arde. La estrategia consiste en capturar el interés de la gente, después crear una necesidad para, al final, comenzar a cobrar por servicios alternativos o ampliados, como ha hecho Skype, RealPlayer y tantos otros. Y como hacen los creadores independientes de software, que muchas veces piratean ellos mismos sus propios programas con el objeto de darles publicidad y, cuando se hacen necesarios, empiezan a ganar dinero con su venta o con su ampliación en prestaciones no gratuitas.

Lo mismo ocurre en el mundo de la música. Los artistas que dicen perder tanto dinero con la piratería simplemente mienten o dicen lo que les han ordenado decir sus compañías. Evidentemente, la descarga gratuita de discos produce menos ventas en las tiendas, eso lo ve un ciego. Pero lo que nunca comentan es que el número de sus conciertos se ha multiplicado por cinco (o más) desde que su música es más asequible al público. Y, hoy en día, todo perro pichichi debería saber que de donde sacan sus sueldos los músicos es de los conciertos, no de la venta de sus discos, de la que ganan una auténtica miseria.

Conocidísimos son casos como el de El Koala, que comenzó distribuyendo su música gratuitamente a través de Internet y terminó por grabar discos y hacer conciertos por toda la geografía española como el que más. O como el del grupo de rap Violadores del Verso, que colgó su último disco en la Red semanas antes de que saliera a la venta, consiguió miles de descargas y, posteriormente, muchos más miles de ventas. El pueblo es caprichoso y no le gusta que le traten como si fuera idiota.

La industria del cine está en el mismo saco. Resulta que la piratería está matando al mundo cinematográfico, pero cada vez se construyen más salas en centros comerciales, más exclusivas, más caras y, encima, se llenan más. Los productos inteligentes aparecen con nuevas características, como el 3D, que atraen a la gente al cine, y luego se hinchan a vender deuvedés en ediciones especiales con tomas falsas y comentarios del director.

¿Seguro que están perdiendo tanto dinero? Algunos, desde luego, yo creo que no; ¿será que lo hacen mejor que los demás? Que no se te olvide nunca que los que te dicen que no copies sus películas y su música, son los mismos que luego te venden grabadoras de DVD y aparatos portátiles o de salón que reproducen archivos DivX y MP3 (llámalo equis o llámalo Sony, como te apetezca). Lo dicen con la boquita pequeña.

Los directores amateur se buscan la vida colgando sus cortos en Internet, haciéndose un nombre y una fama en un medio que es gratuito, y acercan su trabajo a un público objetivo infinitamente más amplio que cuando debían ir arrastrándose ante los productores para que visualizaran su cinta y terminaban en la calle con una patada en el mismísimo culo. La cuestión no es que los artistas y los creadores se mueran de hambre por culpa de la piratería, es que los multimillonarios peces gordos de las industrias que más dinero fácil han ganado a lo largo de sus vidas ven como su castillo de naipes se desmorona con inexorable continuidad.

Los modelos han de cambiar y, afortunadamente, están ya cambiando. La Red no debe verse como algo peligroso, sino como una nueva oportunidad de negocio fundamentada en nuevos pilares, tendencias y objetivos. Lo que no es de recibo es la amenaza, el chantaje, la prohibición y la censura. No, ya no estamos en aquella época, ya no somos los pardillos ignorantes y manejables que movían de aquí para allá a su antojo. El poder de encumbrar o defenestrar algo lo tenemos nosotros ahora, y si no os gusta ya os podéis volver al cómodo y moderno despacho del que nunca debisteis salir. Los piratas 2.0 mandamos ahora; Internet es nuestra patria y el pendón negro nuestra bandera; que lo sepáis…

Implementar una red multimedia en casa vía DLNA

Logo certificación DLNA

Esta tecnología, que funciona de igual forma sobre redes Ethernet y Wi-Fi, la sustentan e implementan en la actualidad más de 245 compañías, entre las que podríamos destacar algunas como Acer, Motorola, Toshiba, Philips, LG, Samsung, Panasonic, Hewlett-Packard, Sony, Microsoft, Intel, Pioneer y Nokia. Todas ellas, asociadas en la Digital Living Network Alliance, serigrafían un logotipo a sus productos compatibles (el que se puede ver en la imagen que acompaña a este post) que determina que cumplen rigurosamente con las especificaciones y que pueden ser utilizados para integrarse en una red DLNA.

Seguramente no hayas reparado en ello, pero es más que probable que muchos de los equipos y gadgets que tienes en casa tengan el logotipo DLNA reseñado en algún recoveco. Y es que esta tecnología es tan común como desconocida, ya que muy pocos usuarios medios se sirven de ella para diseñar un espacio multimedia casero. Imagina poder ver las películas almacenadas en el disco duro de tu PC directamente en la televisión, o escuchar tu música favorita en un sistema Hi-Fi desde ficheros de audio en un disco NAS, o generar una transición de fotografías en un marco digital a partir de imágenes de un teléfono celular, o imprimir fotos de una cámara digital directamente sobre una impresora conectada a la red, o descargar música a nuestro reproductor MP3 desde un PC, o… Las posibilidades son infinitas, y todas ellas se desarrollan a través de una sencilla red interna, sin la necesidad de mover aparatos de su sitio.

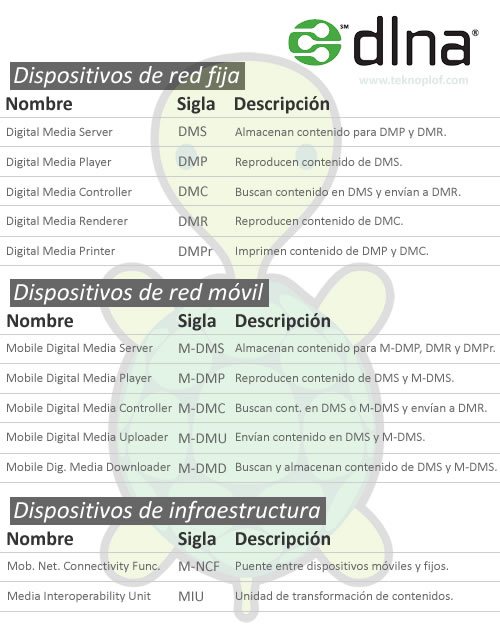

Los dispositivos etiquetados como certificados para DLNA se dividen en varios grupos. Por un lado disponemos de los denominados Digital Media Server (DMS), que almacenan el contenido y lo distribuyen al resto a modo de servidores (en versiones fijo y móvil); típicamente son ordenadores de toda clase, discos duros externos tipo NAS, teléfonos móviles o reproductores multimedia portátiles. Los llamados Digital Media Player (DMP) son los encargados de reproducir los contenidos enviados por los DMS, como televisores, cadenas de sonido, consolas de videojuegos o aparatos de home cinema. También en versiones fijo y móvil.

En el lado intermedio a estos dos comentados, opcionalmente pueden existir los llamados Digital Media Controller (DMC) y los Digital Media Renderer (DMR). Los aparatos DMC buscan contenido digital en los servidores DMS y lo envían para su reproducción a los DMR. Ejemplos típicos de DMC pueden ser ordenadores tipo Tablet, cámaras digitales con conexión Wi-Fi, asistentes PDA o teléfonos celulares. Por su lado, dispositivos DMR son televisores, receptores de audio y vídeo, pantallas autónomas o altavoces remotos.

Además de los anteriores, existen también los Digital Media Printer (DMPr), que se encargan de proporcionar servicios de impresión a una red DLNA (impresoras de red); los dispositivos Mobile Digital Media Uploader (M-DMU), capaces de enviar contenido a los servidores DMS (cámaras de fotos y teléfonos móviles); y dispositivos Mobile Digital Media Downloader (M-DMD), con posibilidades de descargar y almacenar contenidos de los DMS (reproductores de música portátiles y teléfonos móviles).

Un lío de siglas que se completa con funciones que sirven de puente entre dispositivos móviles y fijos, las Mobile Network Connectivity Function (M-NCF), y unidades de transformación de contenidos entre formatos para redes móviles y fijas, las Media Interoperability Unit (MIU).

Para empezar, con hacer uso de servidores DMS y reproductores DMP tenemos más que suficiente para montar nuestra red DLNA, ya que se supone la infraestructura mínima de funcionamiento. Sin embargo, y a modo de resumen, la siguiente lista muestra todas las clases de dispositivos que implementa este sistema.

Gráfico resumen de dispositivos DLNA

El protocolo DLNA utiliza un subconjunto de la arquitectura UPnP (Universal Plug and Play) para funcionar, por lo que, en teoría, la localización y enlace de dispositivos compatibles dentro de una red es automática y totalmente transparente al usuario. Para que nos entendamos, es algo así como el Bluetooth (salvando las diferencias), los aparatos se detectan a través de la red y se enlazan cada uno en su rol, de servidor o reproductor. A continuación podemos ver un vídeo (en inglés) del funcionamiento de DLNA con un teléfono móvil Nokia N95 y una PlayStation 3. En este caso, el celular hace las veces de servidor de contenidos (fotografías) y la consola funciona de reproductor.

Los formatos requeridos en dispositivos fijos para la transmisión de datos vía DLNA son JPEG para imágenes, LPCM para audio y MPEG2 para vídeo, aunque opcionalmente se pueden utilizar GIF, TIFF y PNG para imagen, MP3, WMA9, AC-3, AAC y ATRAC3plus para sonido, y MPEG1, MPEG4 y WMV9 para vídeo. Con respecto a los formato para dispositivos móviles, los requeridos son JPEG (imagen), MP3 y MPEG4 AAC LC (audio), y MPEG4 AVC (vídeo); opcionalmente podemos utilizar GIF, TIFF, PNG para imagen, MPEG4, AMR, ATRAC3plus, G.726, WMA, LPCM para audio, y VC1, H.263, MPEG4 part 2, MPEG2, MPEG4 AVC para vídeo.

Aunque, como casi siempre, no es oro todo lo que reluce. El sistema DLNA no proporciona una interfaz de usuario común para los distintos tipos de dispositivos, sino que es el propio fabricante el que implementa sus propias interfaces, variando enormemente entre ellas, siendo unas más intuitivas y otras no tanto. Sin embargo, no se puede decir que, para alguien con un nivel más o menos avanzado, sea complicado configurar una red DLNA. En los distintos menús de los diferentes aparatos no tiene por qué se difícil encontrar las opciones para activar o desactivar esta característica, así como para detectar elementos compatibles en la red e interactuar con ellos. Además, los manuales de instrucciones están para leerlos, algo que se nos olvida a más de uno la mayor parte de las veces.

En otro flanco, y puestos a sacar pegas, diremos también que el DLNA implementa de serie un sistema gestor de derechos digitales (DRM), lo que puede hacer que muchos contenidos no puedan leerse o reproducirse en muchos dispositivos. Algo que, seguramente, echará para atrás a más de uno.

Con respecto al software, los aparatos electrónicos de consumo, como hemos dicho, implementan sus propios programas integrados, pero a la hora de utilizar un ordenador como servidor de contenidos, deberemos elegir una aplicación en concreto que, por normal general, no es suministrada por el fabricante del equipo. En el blog de Robert Green encontramos una fabulosa entrada en la que se hace una exhaustiva y amplia comparativa de programas servidores de DLNA para ordenadores PC con Windows y Linux y, también, para Mac (gratuitos y de pago). Así pues, para los distintos teléfonos tipo smartphone del mercado, habremos de conseguir aplicaciones específicas que los hagan funcionar en una red de esta clase, siempre y cuando el celular en concreto esté preparado para ello.

En la web de la asociación se puede consultar mediante un sencillo buscador qué productos de qué fabricantes son compatibles con DLNA, algo que nos puede ser muy útil antes de comprar. Asimismo, deberemos tener en cuenta que todos los dispositivos que vayamos a integrar sean capaces de unirse a una red de área local en las mismas condiciones, requisito indispensable para poder utilizar esta tecnología adecuadamente.

Filtros de ferrita

Anillos de ferrita

Son tubitos de ferrita (imanes, para que nos entendamos) que actúan de filtros inductores de alta reactancia, o alta resistencia. El principio de funcionamiento de este tipo de filtros radica en que, cuando las corrientes alternas de alta frecuencia tratan de atravesar la parte del cable donde se encuentra ubicado el núcleo de ferrita, la autoinductancia que produce el flujo magnético de la corriente que trata de atravesarlo genera una fuerza contraelectromotriz que se opone al paso de su componente alterna.

Filtro de ferrita en un cable USB

Sin embargo, estas piezas no impiden que la corriente continua (CC), y la corriente alterna de baja frecuencia, las atraviesen, y pueda continuar fluyendo libremente por todo el cable y el resto del circuito electrónico. Durante el proceso de filtrado de la corriente alterna de alta frecuencia, la energía contenida en la componente alterna que no puede atravesar el filtro la absorbe el núcleo de ferrita en forma de calor. No obstante, la temperatura que alcanza la ferrita por ese motivo es muy poca y prácticamente no se hace notar.

En electrónica, los filtros de ferrita constituyen uno de los elementos pasivos más eficaces, sencillos y baratos de producir. Sin su empleo en los cables de uso informático, la propagación de las interferencias afectaría, incluso, al funcionamiento de los propios ordenadores, introduciendo indeseables errores en el procesamiento de datos.

FUENTE: La inspiración técnica viene de ASÍ FUNCIONA.

Método Gutmann de borrado seguro: las 35 pasadas

Borrado seguro

Esta forma de funcionamiento puede ser peliaguda si lo que borramos es información confidencial o altamente sensible, porque cualquiera que tuviera acceso al disco en cuestión podría recuperarla sin mayores problemas. En estos casos se hace necesario recurrir a alguno de los métodos de borrado o formateo seguro que, a lo largo de los años, se han ido codificando por medio de algoritmos más o menos complicados. De todos esos métodos, el conocido como Gutmann es el más complejo y completo a la hora de proceder a un borrado seguro de la información.

El método de borrado seguro Gutmann es un algoritmo desarrollado por el profesor de la Universidad de Auckland (Nueva Zelanda) Peter Gutmann y su colega Colin Plumb en 1996. Su funcionamiento consiste en escribir sobre los datos originales una serie de 35 diferentes patrones, de tal forma que sea extremadamente difícil (imposible, a efectos prácticos) recuperar el contenido original. Los patrones empleados suponen que el usuario desconoce la forma de codificación de su disco duro, por lo que incluye pautas específicas para tres clases distintas de discos, aunque si el usuario conoce la codificación particular, siempre puede establecerla manualmente.

La mayoría de esos patrones fueron diseñados para codificaciones de disco un tanto antiguas, como MFM o RLL, por lo que para los discos modernos muchos de ellos son superfluos. El propio Gutmann ha comentado que, en los soportes magnéticos de hoy en día (con codificaciones como PRML o EPRML), bastan un par de pasada para volver los datos totalmente incoherentes e imposibles de recuperar. Sin embargo, muchos profesionales siguen confiando en las 35 pasadas y prefieren asegurarse a quedarse con la duda; cuantas más, mejor.

Una sesión de borrado con el método Gutmann comienza con la escritura de 4 patrones aleatorios, seguidos por los patrones del 5 al 31 (específicos para cada codificación de disco) ejecutados al azar, para terminar con unos últimos 4 patrones también aleatorios. En la siguiente tabla se puede observar esquemáticamente el orden que sigue el método Gutmann y los patrones que escribe en el disco.

Gutmann sostiene que las agencias de inteligencia tienen herramientas muy sofisticadas, como por ejemplo microscopios de fuerza magnética o microscopios atómicos, que, junto con un análisis de imagen, pueden detectar los valores anteriores de bits en el área borrada; incluso una vez utilizado su propio método. Pero esto parece más de película de ciencia ficción que otra cosa, ya que no se ha encontrado evidencia de ello, aunque se sabe que existen publicados procedimientos de seguridad del Gobierno Americano en los que se considera un disco sobrescrito como material todavía sensible.

¿Pero cómo podemos nosotros, pobres mortales, hacer uso del método Gutmann en nuestro ordenador personal? Pues de una manera muy sencilla, ya que existen en el mercado multitud de aplicaciones (muchas gratuitas) que implementan esta técnica de borrado seguro de datos. Software como CCleaner, Recuva o Darik’s Boot and Nuke (este último para discos completos, únicamente) para Windows; Disk Utility (discos enteros o espacio libre) y TrueCrypt para Mac OS X; o los comandos shred y srm de Linux. Algunos de ellos disponen de versiones para múltiples plataformas.

La seguridad siempre es importante, aunque no debe convertirse en una obsesión, sobre todo si no tenemos secretos de estado que ocultar. Pero que nunca se nos olvide borrar de forma segura un disco si, por ejemplo, lo vamos a vender de segunda mano o a regalar a un amigo. Nunca se sabe dónde pueden aparecer nuestras fotos más personales el día de mañana.