Entradas de la categoría ‘Tecnologías varias’

Un búnker antinuclear sólo para gente VIP

Búnker de The Greenbrier

Ocupa más de 2.600 hectáreas en las montañas de Allegheny, y provee a sus inquilinos de todo tipo de servicios ostentosos, desde campos de golf hasta pesca con mosca; tiene hasta una clínica privada propia. Es el tipo de hotel que da la bienvenida a reyes, presidentes, jeques, primeros ministros y otros dignatarios.

Hotel The Greenbrier

Pero The Greenbrier alberga un secreto más, y es que también fue el lugar elegido, durante la Guerra Fría, para albergar a todo el Congreso de los Estados Unidos en el caso de una guerra nuclear. ¿Pero dónde? Pues en un refugio subterráneo bajo el hotel, un enorme búnker de 10.455 m2 preparado para alojar a más de 1.100 personas.

La construcción de este mastodonte antinuclear comenzó en 1958, bajo el mandato de Eisenhower, y terminó en 1961, justo cuando Kennedy llegó al poder. En aquella época, la construcción, a 219 metros por debajo de la tierra, permanecía clasificada como alto secreto de estado. Durante 30 años fue una instalación activa de comunicaciones y estaba mantenida por la empresa Forsythe Associates, contratada por el gobierno.

Habitación del refugio

Cuenta con cuatro entradas con puertas de 30 toneladas, una cámara de descontaminación, 18 dormitorios, una planta energética propia, tanques de agua y combustible diésel, zona de comunicaciones, 12 camas de hospital, laboratorio, farmacia, UCI, cafetería, salas de reuniones y estudio de televisión, entre otros muchos servicios.

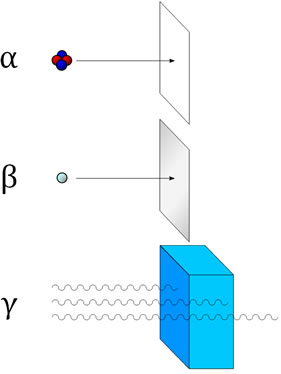

Una explosión nuclear genera varios efectos: una enorme bola de fuego, un pulso electromagnético capaz de noquear aparatos eléctricos, vientos huracanados y enormes cambios en la presión del aire. Asimismo, también produce cantidades ingentes de radiación, principalmente de cuatro maneras o formas: neutrones, partículas alfa, radiación beta y rayos gamma. El mayor riesgo de la radiación para la salud proviene, sobre todo, de los neutrones. Son los neutrones los que realmente mantienen la explosión nuclear en marcha, chocando con los átomos de uranio (o plutonio) y haciendo que se dividan y liberen energía (y más neutrones).

Entrada al búnker

Algunos de los neutrones chocan con otros tipos de átomos, como los del aire o los de la tierra del suelo, convirtiéndolos en radiactivos. Estos nuevos átomos radiactivos son elevados hacia el cielo por la explosión y, posteriormente, caen en forma de lluvia radiactiva. Esta fatal lluvia es una de las principales razones por las que se construye un búnker nuclear como el de The Greenbrier, sobre todo porque este complejo no está diseñado para soportar un impacto directo de un arma nuclear.

Los rayos gamma son una forma de radiación electromagnética con una longitud de onda muy corta, muy difícil de detener. Tienen mucha energía y entran fácilmente dentro del cuerpo, donde pueden causar serios daños en el ADN de los seres vivos con desenlaces fatales como cánceres muy agresivos o enfermedades hereditarias. La protección contra la radiación gamma requiere muchos centímetros de plomo o varios metros de hormigón. Este tipo de rayos también puede recorrer grandes distancias a través del aire.

Central energética

Por suerte, los otros dos tipos de radiación son mucho más fáciles de desviar. La radiación beta (electrones de alta energía) se puede detener incluso con una fina hoja de metal. La radiación alfa (núcleos de helio) puede ser detenida por la propia piel o, también, por una simple hoja de papel.

Grados de detención

Cuando comenzaron las obras del refugio de The Greenbrier, el secretismo llevó a decir a la empresa constructora que aquello se trataba de una nueva ala del hotel que albergaría la clínica. Se dijo que esta nueva ala necesitaba de unos cimientos muy hondos debido a la calidad del terreno, por lo que se obligó a excavar profundamente. El búnker estuvo activo hasta 1992, cuando un artículo periodístico reveló su preciado secreto.

Durante 30 años el mantenimiento del complejo fue contratado a la empresa fantasma antes comentada (Forsythe Associates), que se encargaba de tenerlo todo a punto para recibir a sus más de 1.000 ocupantes con un preaviso de sólo cuatro horas. A la llegada al búnker, los miembros del Congreso habrían de desnudarse, pasar por la sala de descontaminación para ducharse y ponerse la ropa nueva que se les proporcionara en el sitio. Entonces, se cerrarían las enormes puertas, y el búnker estaría preparado para ser autónomo durante meses, con luz, generadores diésel, agua, comida y aire limpio filtrado.

Sala de reuniones

Parte del refugio fue utilizado para reuniones privadas de los clientes VIP del hotel, los cuales nunca supieron que se encontraban en habitaciones preparadas para sellarse herméticamente en cuestión de segundos. El búnker de The Greenbrier entró en funcionamiento real una sola vez en la historia, durante la Crisis de los misiles de Cuba. Se preparó para recibir a los ocupantes, y cientos de documentos históricos fueron transportados allí para el almacenamiento en su extensa bóveda, por si acaso.

Enfermería

Hoy día es un complejo abierto al público para visitas de ocio, y todos los turistas coinciden en asegurar que la zona más espeluznante del búnker es la incineradora, preparada para deshacerse de los cuerpos de aquellos inquilinos que fallecieran en su interior.

badBIOS: O nos la han metido doblada o deberíamos preocuparnos seriamente

Dragos Ruiu

Tras varias pruebas de análisis y exterminio que resultaron infructuosas y que duraron semanas, decidió formatear los discos de los diversos equipos (por cierto, de distinta índole y sistemas operativos) para comenzar desde cero. Lo que no imaginaba es que, tras la profunda limpieza y la vuelta al comienzo, aquello que había estado actuando como un virus seguía estando allí. ¿Cómo es eso posible?

La curiosidad de Dragos era cada vez mayor, y estos retos son los que les apasionan a los hackers. Supuso, con muy buen criterio (y más acierto), que aquel malware infectaba las máquinas a bajo nivel, obviando, pues, sistemas operativos y otras piezas de software de nivel más alto. Atinó a pensar que el malicioso código se escondía en la propia BIOS del ordenador, pues así fue. Aquel virus escurridizo era capaz de ocultarse en un chip programable mediante técnicas asombrosamente avanzadas. Pero lo más asombroso no era eso.

El señor Ruiu aisló los equipos; hizo lo que se conoce en el mundo de la informática como air gap, una medida de seguridad de redes que consiste en hacer que una red informática segura esté aislada físicamente de redes inseguras, tales como Internet o una red de área local sin garantía. Esto quiere decir, simple y llanamente, que desconectó el cable de red de los equipos infectados y anuló todas sus posibilidades de disponer de conexión Wi-Fi. Ello con el objeto de que un ordenador infectado no fuera capaz de infectar a otro de la red.

Todo para nada. Las máquinas parecían seguir transfiriendo información entre sí, y los efectos del malware se seguian apreciando en los ordenadores recién instalados. El suguiente punto del orden del día es lo que cualquier informático haría: empezar a desconectar cosas para ver de dónde puede venir la falla de seguridad. Fuera tarjeta Ethernet, fuera Wi-Fi, módem, Bluetooth, puerto IrDA de infrarrojos y todo aquello que permita comunicarse a un ordenador con el exterior. El virus seguía campando a sus anchas.

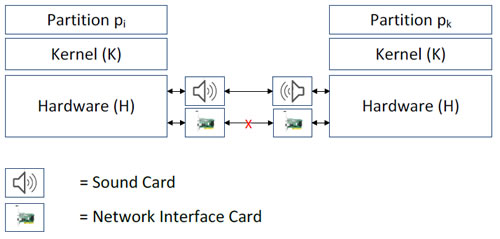

Tres años han pasado desde el descubrimiento de aquel malware al que Dragos apodó como badBios. Tres años después ha decidido sacarlo a la luz e ir comentando sus descubrimientos en sus cuentas de Twitter, Facebook y Google+. ¿Y cómo se comunica el virus con otros ordenadores? Pues la respuesta es de película de ficción apocalíptica: a través de los altavoces y del micrófono del computador por medio de ultrasonidos. ¿Flipas? Yo también flipé. El virus tiene la capacidad de utilizar transmisiones de alta frecuencia entre los altavoces de un ordenador y el micrófono de otro para salvar esos air gap o espacios de aire.

Evidentemente, lo que se comunican son dos replicas del software malicioso entre sí, por lo que es necesario que el virus esté instalado en ambos equipos, método que Dragos ha identificado como vía USB. A través de unidades externas USB, normalmente llaves o pinchos USB, el virus es capaz de transmitirse a sí mismo, infectando el hardware de bajo nivel de un computador, con la habilidad especial de integrarse en BIOS (Basic Input/Output System), UEFI (Unified Extensible Firmware Interface) y posiblemente otros estándares de firmware, atacando a gran variedad de plataformas, escapando de las maneras más comunes de detección y sobreviviendo a la mayoría de los intentos de erradicación. En estos términos le da igual PC que Mac, Windows que OS, Linux, Open BSD u otros, incluyendo dispositivos móviles y teléfonos inteligentes.

Esta es la evidencia, al menos la trasladada desde el laboratorio de Dragos Ruiu. Sin embargo, ya han empezado a aparecer voces que aseguran que lo que cuenta el experto, o no es posible y lo está identificando mal, o se lo ha inventado y estamos ante el mayor hoax de año y, probablemente, de la década. La verdad es que ya se han realizado pruebas al respecto y se ha logrado demostrar que es posible la infección de microchips programables de elementos conectados a un ordenador, como tarjetas Ethernet o dispositivos PCI genéricos. Asimismo, la transmisión de datos digitales inaudibles por medio de ultrasonidos está más que probada y demostrada.

Escenario básico para dos ordenadores como parte de una red sónica encubierta

Ello quiere decir que, aunque exista un trasfondo de realidad en todo esto, bien es cierto que las últimas noticias de los espionajes electrónicos por parte de la NSA americana propician el oportunismo para el surgimiento de descubrimientos más o menos insólitos, misteriosos y excepcionales. La aparición de la noticia en la prestigiosa Ars Technica abrió la caja de Pandora, generando miles de comentarios en minutos, unos a favor y otros en contra; algunos muy interesantes. Todo el tinglado terminó en Reddit, generando un hilo con aportaciones nada anodinas.

Pasará el tiempo y veremos lo que ocurre. ¿Seguirá Dragos Ruiu con sus investigaciones o nos estará tomando el pelo soberanamente a todos? El tiempo, pues, dará la razón a quien la tenga. Sea como fuere, me parece un tema más que interesante para discutir en el bar con una cerveza delante. ¿O no?

Cómo se retocaban las fotos antes de Photoshop (desde 1840 hasta los años noventa del siglo pasado, más o menos)

‘Human relations’ de William Mortensen (1932)

El retoque fotográfico es una técnica que permite obtener una imagen modificada a partir de otra, ya sea para lograr una mejor calidad o más realismo, o para obtener una composición totalmente diferente que distorsione la realidad. Wikipedia dixit.

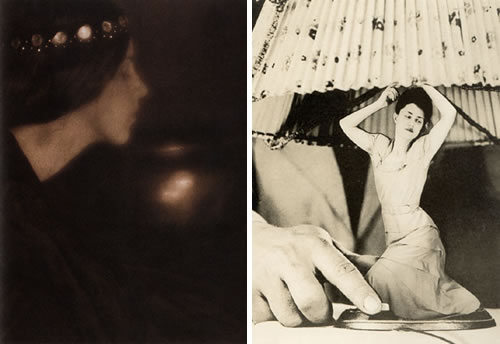

‘Henri de Toulouse-Lautrec as artist and model’ de Maurice Guibert (1895)

Casi cualquier tipo de manipulación que hoy asociamos con la fotografía digital también fue parte del repetorio predigital: suavizado de arrugas en ellos, adelgazamiento de cinturas en ellas, adición y sustracción de personas o elementos en una escena, mejoras de luz y contrastes, montajes artísticos y piruetas onírico-paranoicas con el único fin de asombrar, asustar, ocultar, impresionar o entretener.

‘Man on rooftop with eleven men in formation on his shoulders’ (Anónimo, de 1930)

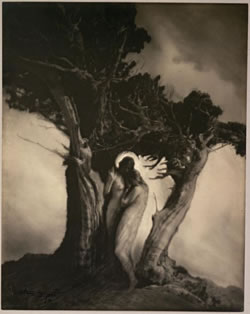

‘The heart of storm’ de Anne W. Brigman (1912)

Pero, evidentemente, antes los medios no eran los mismos que existen ahora. Hoy día, una fotografía tiene un ciclo digital completo, sin llegar en muchos casos a pasar por un soporte físico en papel. Nuestra cámara de fotos captura una instantánea que codifica automáticamente en formato binario. De ahí pasa a un equipo informático (por cable o por «el aire») donde es retocada, recortada y/o redimensionada para, al final, terminar en la mayoría de los casos en un soporte digital, casi siempre en algún recoveco de Internet. Sin embargo, antiguamente las fotos habían de ser reveladas, lo que implicaba obligatoriamente su transmisión a un formato físico. Ahí empezaba entonces el retoque.

Los métodos de retocado eran múltiples y variados, la mayoría muy imaginativos e ingeniosos. El de más baja tecnología, por así decirlo, podría haber sido el que consistía en recortar varias fotografías con una cuchilla, obteniendo diversos elementos de cada una de ellas, para luego colarlos todos juntos de tapada en una nueva composición a modo de collage realista. Con una iluminación adecuada, se saca una última fotografía al montaje, generando así el nuevo original.

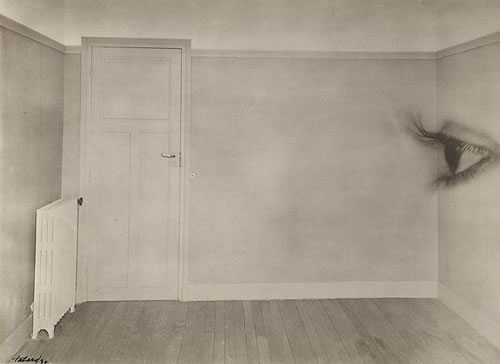

‘Room with eye’ de Maurice Tabard (1930)

Otras técnicas incluían múltiples exposiciones de un único negativo o generar una foto desde varios negativos superpuestos. Al final era cuestión de mezclar dos o más imágenes en una sola. También existía el retoque manual por medio de pincel, o aerógrafo, y tinta negra directamente sobre el negativo, recurriendo a la técnica del puntillismo, corrigiendo imperfecciones o haciendo desaparecer elementos existentes. La exposición, en el cuarto oscuro fotográfico, de ciertas partes de la fotografía a más o menos luz y la utilización de unos elementos químicos u otros por zonas, también generaban efectos interesantes, ocultando o recalcando sombras y zonas claras, mejorando la luminosidad o el brillo, oscureciendo, etcétera.

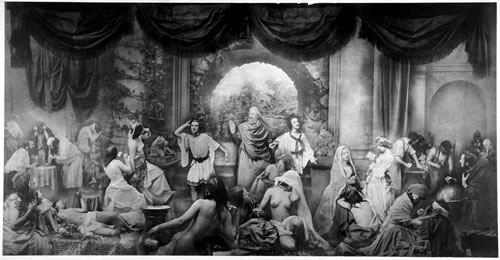

Así las cosas, lo que resulta evidente es que aquellos fotosoperos manuales eran auténticos artistas cuyos trabajos competirían muy de cerca con los montajes actuales digitalizados. Uno de los primeros experimentadores en estas lides de los que se tiene constancia fue el fotógrafo de origen sueco Oscar Rejlander, que vivió casi toda su vida en la Inglaterra victoriana. En la década de 1850, Rejlander aprendió la técnica conocida como colodión húmedo, un proceso fotográfico, a la sazón incipiente, que produce una imagen en negativo en un soporte transparente, normalmente un cristal. Mediante la combinación de docenas de estos negativos, el artista consiguió producir su montaje más famoso, el titulado ‘The two ways of life’ (‘Los dos caminos de la vida’) en 1857 (imagen siguiente). Es una alegoría muy victoriana que representa la divergencia de los caminos alternativos que supone una vida de pecado y una vida piadosa.

‘The two ways of life’ de Oscar Rejlander

Más o menos por la misma época (1858), otro fotógrafo inglés, Henry Peach Robinson, utilizaba la técnica de impresión combinada para crear su obra ‘Fading Away’ (‘Debilitarse’). Este procedimiento consiste en el uso de dos o varios negativos fotográficos en conjunción con otro de fondo para generar una sola imagen en positivo. Algo similar a la técnica de doble negativo para fotografiar paisajes, pero más complicado y trabajoso. ‘Fading Away’ (a continuación) representa una macabra escena victoriana de un lecho de muerte. Robinson tuvo que dejar de hacer fotografías y cerrar su estudio cuando contaba sólo con 34 años; la exposición prolongada a productos químicos fotográficos muy tóxicos había arruinado su salud.

‘Fading away’ de Henry Peach Robinson

Entre 1885 y 1915, el movimiento fotográfico conocido como Pictorialismo capturaba la imaginación del público. Los pictorialistas creían que la única buena fotografía era aquella que había sido manipulada, propugnando así sus pretensiones altamente artísticas. En aquella época se alteró y se retocó cada foto mediante la reducción o eliminación de enfoque nítido, la impresión en colores distintos al blanco y negro, o la adición de elementos extraños a las imágenes, como pinceladas. La fotografía de George Seeley, ‘The black bowl’ (‘El llanto negro’), de 1907, es un buen ejemplo de una imagen manipulada pictorialista. Asimismo, por su lado, la obra titulada ‘Artículos eléctricos para el hogar’ (1949), primer fotomontaje, onírico y surrealista, de la serie ‘Sueños’ de Grete Stern, diseñadora y fotógrafa alemana radicada en Argentina, se enclava ya en el movimiento modernista, que no comulgaba con las tesis de los pictorialistas, pero no por ello obviaba las manipulaciones más evidentes. (Fotos siguientes, las comentadas).

‘The black bowl’ (George Seeley) y ‘Artículos eléctricos para el hogar’ (Grete Stern)

‘Le violon d’Ingres’ de Man Ray

En la década de los años treinta, otro fotógrafo modernista, el famoso artista estadounidense conocido como Man Ray, estaba viviendo en una buhardilla, que era a la vez su estudio, en París. Era el fotógrafo y el artista arquetípico de la época, siempre deambulando por ahí con los escritores de la Generación Perdida como Ernest Hemingway, con artistas surrealistas como Salvador Dalí y con periodistas fotográficos como Robert Capa. Las mujeres era uno de sus temas favoritos, y, tal vez por eso, su fotografía más famosa y más copiada es ‘Le violon d ‘Ingres’ (‘El violín de Ingres’), que se puede contemplar a la derecha. Este montaje es una parodia de los retratos de damas que hacía el pintor Jean-Auguste Ingres. En él aparece el torso desnudo de la cantante de cabaré Kiki de Montparnasse, presentada como un instrumento musical, con los agujeros de sonido de violín en forma de efe minúscula en su espalda.

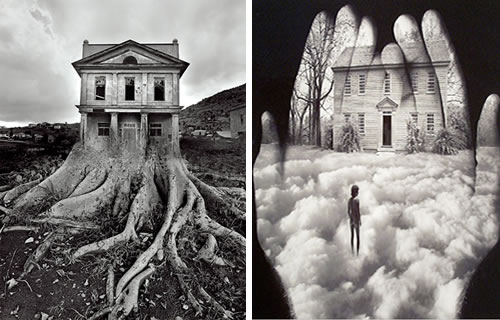

Hoy día, fotógrafos como Jerry Uelsmann se han convertido en la imagen analógica de los antiguos retoques en la actualidad. Uelsmann sigue siendo un trabajador de cuarto oscuro con increíbles habilidades, conocido sobre todo por sus montajes en blanco y negro, asombrosamente realistas para las antiguas técnicas que utiliza, y de carácter profundamente imaginativo y onírico.

Fotografías de Jerry Uelsmann

Entre octubre de 2012 y enero de 2013, el The Metropolitan Museum of Art de Nueva York acogía una grandiosa exposición de fotografías, que fueron retocadas entre 1840 y 1990; una exposición que se dio en llamar ‘Faking It: Manipulated Photography Before Photoshop’ (algo así como ‘Falsifícalo: Fotografía manipulada antes de Photoshop’). Más de doscientas imágenes en las que las técnicas manuales reemplazaron a los ordenadores, y que todavía se pueden visualizar desde la web correspondiente, con comentarios aclaratorios en cada una de ellas.

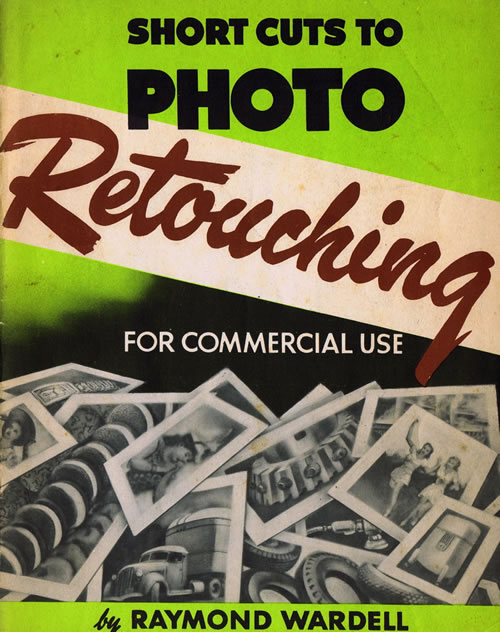

Para finalizar, comentar un par de cosillas muy interesantes. Primero, un libro de 1946 titulado ‘Short cuts to photo retouching’ (‘Atajos para el retoque fotográfico’). Un manual, friki a más no poder, en el que vienen trucos, detalles y ejemplos para la edición fotográfica de la época. Se puede ver una reseña del libro en el blog CreativePro. Imprescindible no perdérselo.

Portada del libro ‘Short cut to photo retouching’

Y segundo, y ya termino, proponer la visualización del vídeo siguiente. Un pequeño documental ruso de 1987 en el que se muestra cómo se retocaban las fotos por esa época. Atención especial al escáner de pedales, el ordenata de pedales, el monitor de pedales y el software de pedales. Más pedales que una bicicleta, vaya.

Torres altas, física de fluidos y perdigones de plomo

Jackson Ferry Shot Tower

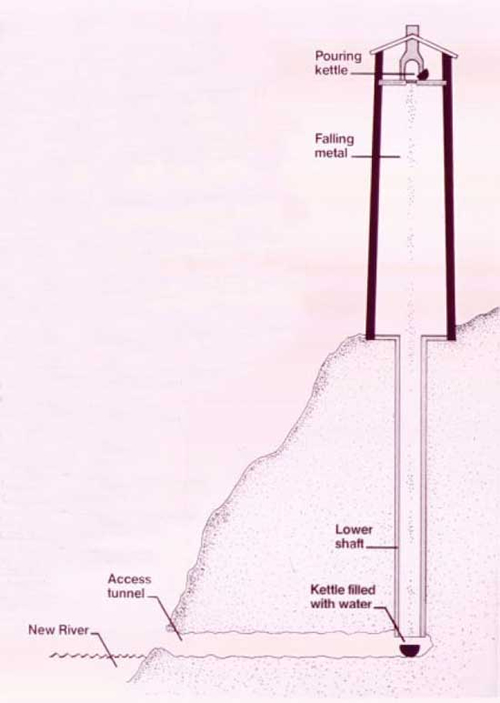

En una torre de disparo, el plomo se calienta hasta que se funde. Posteriormente se deja caer el líquido fundido a través de un tamiz de cobre desde lo alto de la torre. El plomo se divide en pequeñas porciones al pasar por los orificios del tamiz para, de seguido, caer más de veinte metros a lo largo de la altura de la construcción, hasta terminar en una cuba de agua. Debido al fenómeno físico conocido como tensión superficial, el plomo líquido va formando pequeñas esferas en la caída, mientras se solidifica por enfriamiento. Cuando llega al agua, el perdigón ya formado termina por enfriarse y endurecerse del todo.

Clifton Hill Shot Tower

Simple, pero ingenioso. Probablemente William Watts nunca oyó hablar de tensión superficial, fuerzas intramoleculares o velocidad terminal, pero observó y, de la observación, sacó conclusiones y definió procesos. Algo que ha ocurrido desde los albores de la historia.

Una vez fabricados los perdigones, se revisaba su esfericidad dejándolos caer sobre una tabla de madera inclinada y, luego, se ordenaban por tamaños y se pulían con una ligera cantidad de grafito para lubricarlos y evitar su oxidación. Si se deseaban perdigones más gruesos, se cambiaba la rejilla del tamiz por otra con los orificios más grandes. Sin embargo, existía un límite de tamaño máximo condicionado por la altura de la torre, ya que, a mayor tamaño, mayor altura se necesita para el proceso de enfriamiento y esferificado.

Dubuque Shot Tower

William Watts, en el mismo año en que patentó su invento, amplió su casa en Redcliffe, Bristol, para construir la primera de las torres de disparo. Su peculiar descubrimiento vino a suplir a las antiguas técnicas de inyección en moldes, que eras caras, y a las de goteo de plomo fundido sobre un barril de agua (a mano y a baja altura), que producían perdigones con una esfericidad más que cuestionable.

¿Por qué sucede esto? La explicación es bien sencilla. Cuando el plomo fundido pasa a través del tamiz, se convierte en una capa fina, como el agua de un grifo. Al caer después, se rompe en pequeñas gotas (a causa del principio conocido como inestabilidad de Plateau–Rayleigh), y estas gotitas se hacen esféricas debido a la tensión superficial. En la superficie de la gota se produce una tensión por culpa de las fuerzas intramoleculares que actúan entre las moléculas del plomo. Las fuerzas en la gota empujan en todas direcciones, excepto en su superficie, donde sólo tiran a lo largo de ella. Eso produce que la gota «se redondee».

Coops Shot Tower

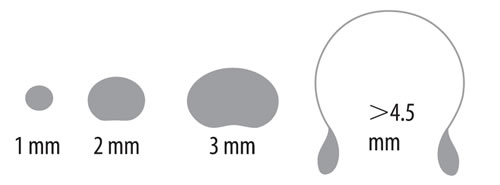

Es exactamente lo mismo que sucede con las gotas de agua al llover. A pesar de la creencia popular, las gotas de lluvia no tienen forma de lágrima, con una parte inferior redondeada y un parte superior terminada en punta. Las gotas de lluvia sufren de la misma tensión superficial que los perdigones de plomo al caer desde las nubes, con lo cual, en principio, son esféricas. Lo que sucede es que, en función del tamaño, la gota no es capaz de superar la presión del aire al caer, por lo que se puede deformar por la parte de abajo ligeramente (o mucho). Tras diversos estudios, se llegó a la conclusión de que existen tres clases de gotas de lluvia en función de su morfología: tipo esfera, tipo pan de hamburguesa y tipo paracaídas (imagen siguiente).

Morfología de las gotas de lluvia

Las gotas de lluvia, por debajo de, aproximadamente, 1 milímetro de diámetro permanecen como esferas al precipitar; por encima de 4,5 milímetros, la presión es tan alta que da vuelta y estira la gotas, formando una especie de paracaídas (con una película delgada de agua ondulante hacia arriba); en tamaños medios, la gota se aplana en su zona inferior por culpa de la presión de aire, permaneciendo esférica en la parte superior donde la presión es menor (termina pareciendo un pan de hamburguesa o una pequeña alubia).

La torre de disparo más alta jamás construida es Coops, que sigue en pie en Melbourne, Australia, en el suburbio de Clifton Hill. Esta estructura de ladrillo fue construida en 1882 y mide, nada más y nada menos, 49 metros de altura. Otra de las torres de disparo más famosas del mundo está en en el condado de Wythe, Virginia (EE.UU), y es conocida como The Jackson Ferry Shot Tower. Comenzó a construirse a finales de la Guerra de Independencia, en esa zona rural, en piedra (con paredes de casi 1 metro de espesor), ya que no era práctico usar ladrillo en la región para una estructura tan alta. Mide 23 metros y fue ubicada en el borde de un acantilado. Utilizaba un pozo subterráneo de la misma longitud que convertía en el doble la altura total de caída de la gota. The Jackson Ferry Shot Tower es la pieza central del Shot Tower Historical State Park, un parque federal protegido.

Sección de la Jackson Ferry Shot Tower

Algunas otras torres de disparo que aún perduran pueden ser la Chester Shot Tower, en Boughton (Gran Bretaña), la Drochtersen Shot Tower, en Drochtersen (Alemania), la Phoenix Shot Tower de Baltimore, en Maryland (EE.UU.) o la Taroona Shot Tower, en Hobart (Australia).

Las torres de disparo fueron sustituidas a finales del siglo XIX por las conocidas como «torres de viento«, que utilizaban una ráfaga de aire frío para acortar dramáticamente el enfriamiento de la gota. Hoy en día se han adoptado nuevos métodos para la fabricación de perdigones. Para los más pequeños se usa el método Bliemeister, mientras que los más grandes se producen mediante troquelación y extrusión de cables de plomo. El método Bliemeister aún guarda un cierto parecido con el de Watts, aunque prescinde de sus costosas torres al reducir la altura de la caída a sólo una pulgada (25,4 milímetros). Los perdigones caen sobre un recipiente con agua caliente, ruedan sobre un plano inclinado y, después, continúan cayendo a través del agua caliente durante más o menos un metro. La temperatura del agua se usa para controlar la velocidad de enfriamiento.

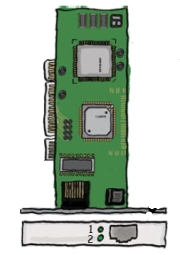

Cómo funciona una tarjeta de red

NIC

La tarjeta de red produce el voltaje necesario para enviar la señal a través de la red. Un puerto en el origen establece una conexión eléctrica con un conector RJ-45 sobre el cable de red que envía el mensaje, codificado en señales eléctricas, además de otras características como la dirección MAC (Media Access Control) de la tarjeta almacenada en un chip ROM de la misma. La MAC es un identificador único para cada tarjeta de red utilizada en cualquier envío de datos a través de una red informática.

¿Y a la hora de recibir? Pues tres cuartos de lo mismo: la tarjeta recibe los impulsos eléctricos que, automáticamente, convierte en un lenguaje comprensible a la máquina, esto es, en ceros y unos.

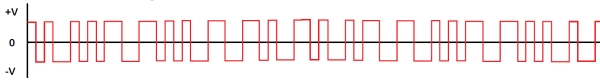

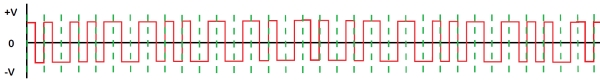

Existen tres métodos diferentes para que una misma señal sea transformada a sistema binario, a saber: Non-Return-to-Zero (NRZ), Non-Return-to-Zero Inverted (NRZ-I) y la conocida como codificación Manchester. En todos ellos, la señal eléctrica es recibida por la NIC como series de cambios de voltajes que han sido transmitidos a lo largo del cable (imagen siguiente). Cada método tiene sus ventajas y sus inconvenientes.

Cambios de voltaje

La señal es dividida en porciones iguales haciendo uso de un mecanismo de reloj, es decir, un dispositivo que emite pulsos regularmente, proveyendo así de un «latido» uniforme que trocea la señal en partes idénticas (líneas de trazos verdes de la figura siguiente).

Pulsos de reloj

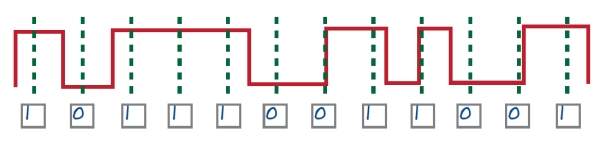

La señal, pues, es convertida a ceros y unos en función del nivel de voltaje en el que el pulso del reloj se corta con la señal eléctrica, determinando así cuándo es un 0 y cuándo un 1. Para decidir esto entran en juego los tres métodos antes mencionados. En el primero de aquellos, el NRZ, cuando una línea horizontal alta de señal cruza a una línea vertical de reloj, tenemos un 1. Cuando una línea horizontal baja encuentra a una línea vertical, entonces tenemos un 0. La siguiente imagen muestra esto gráficamente.

Método NRZ

El segundo de los métodos (NRZ-I) empieza siempre con un 0. Cuando una línea horizontal alta de señal encuentra a una línea vertical de reloj, se repite el número (0 ó 1) anterior. Por su lado, cuando una línea horizonal baja se cruza con una línea vertical, se cambia al número opuesto. Veamos un ejemplo en el siguiente gráfico.

Método NRZ-I

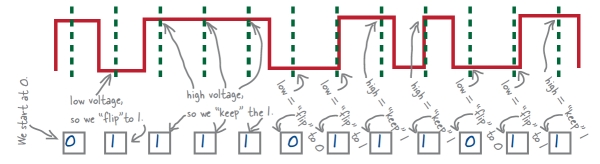

En el método Manchester, siempre que la señal cambia de alto a bajo voltaje, tenemos un 0. Así pues, siempre que la señal cambia de baja a alta, se codifica un 1. El siguiente ejemplo esclarece este sistema.

Método Manchester

El estándar 10BASE-T, utilizado preferentemente en las redes Ethernet, usa por convenio el método Manchester de codificación, mientras que las tarjetas de red suelen servirse del NRZ como procedimiento interno de funcionamiento. Es por ello que se debe producir una conversión implícita para el correcto funcionamiento. Cuando un equipo informático envía información por la red, dicha información (binaria) llega a la NIC. Dentro de la tarjeta, los datos NRZ codificados se combinan con los pulsos de reloj para crear la señal Manchester. En ese momento, la información ya se puede remitir por el cable. A la hora de recibir, el proceso es el inverso: la tarjeta captura la señal Manchester codificada, la transforma en NRZ y la envía a la CPU en formato binario.

Diferentes métodos de codificación tienen diferentes ventajas; unos son más eficientes, otros tienen mejores funciones de corrección de errores, etcétera. Pero son necesarios, porque sin ellos no podríamos convertir la señal eléctrica que viene por la red al código binario que nuestra computadora entiende. ¿Y qué es lo que hace nuestra máquina para convertir ese código binario a algo comprensible por nosotros, humanos torpes y cuadriculados? Muy fácil.

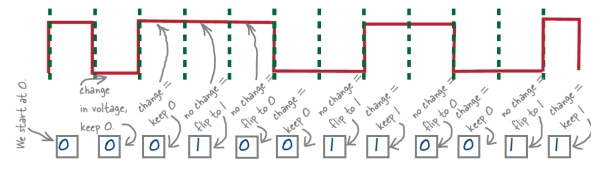

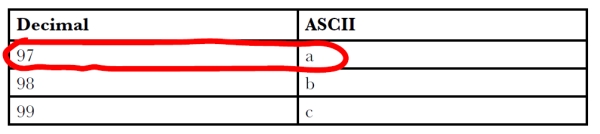

Los ordenadores pueden manejar números en binario que, a su vez, pueden ser convertidos en sus correspondientes decimales (o hexadecimales, octales…). Para transformar estos números en letras, utilizamos una tabla de equivalencias conocida como ASCII (American Standard Code for Information Interchange). Un único byte (8 bits) es suficiente para representar un carácter. Para saber el carácter ASCII que se corresponde con un número o código, el ordenador utiliza una lista de correspondencia simple como la de la siguiente imagen.

Tabla ASCII

Y así es cómo funciona esto; sin más. Algo sencillo de entender y que se realiza en menos de lo que dura un parpadeo. Las conexiones de red nos acercan a Internet a golpe de voltajes y pulsos de reloj. Que lo sepas.