Entradas de la categoría ‘Tecnologías varias’

PS10: La megatorre sevillana de la energía solar (y cómo funciona)

Planta Solúcar PS10

«Hay otras, pero ella fue la primera.»

La antigua Híspalis, la ciudad de Sevilla, al suroeste de España, recibe una gran cantidad de luz solar; algo así como una media de 320 días al año, a razón de nueve horas o más cada día. En el pico máximo de un verano cualquiera, la temperatura puede elevarse hasta los 50 ºC, y el sol es capaz de brillar durante más de 15 horas diarias. Todo ello se resume en que Sevilla y su provincia es, pues, el lugar ideal para la «recolección» de energía solar.

Si conducimos durante 18 kilómetros hacia el oeste de la ciudad, llegaremos a Sanlúcar la Mayor, un pequeño municipio de algo más de trece mil habitantes perteneciente a la comarca de El Aljarafe. En este andaluz e incomparable marco de luz y calor, la empresa española Abengoa construyó una estación solar de generación de electricidad y, aunque posteriormente se edificaron más, nos centraremos exclusivamente en PS10 por ser la primera de todas.

Campo de heliostatos y torre

Inaugurada en el año 2007, la PS10 fue la primera central solar termoeléctrica (de carácter comercial) de torre central y campo de helióstatos instalada en el mundo. Utiliza paneles de espejo para generar 11 megavatios. Esta plataforma está íntimamente relacionada con el resto de plantas termosolares ubicadas por la empresa a lo largo y ancho de la geografía sur española. La PS10, la PS20, Solnovas, Écija, El Carpio, Castilla-La Mancha, Extremadura y cinco plantas más de energía fotovoltaica, conforman un grupo que pretende extender la energía solar en España como una alternativa fiable, sostenible y ecológica con respecto a los modelos tradicionales.

Sólo PS10, PS20 y Solnovas, que se reúnen en la conocida como Planta Solúcar, operan comercialmente un total de 183 MW, produciendo energía anual equivalente a 94.000 hogares, y evitando así la emisión de más de 114.000 toneladas anuales de CO2 a la atmósfera.

Como decíamos, y volviendo a la PS10, está formada por 624 helióstatos (espejos que siguen el movimiento del sol) y una torre solar de 114 metros de altura. El campo de espejos refleja la luz solar sobre un receptor en la parte superior de la torre. Esta luz reflejada es tan intensa, que el vapor de agua y el polvo del aire construyen un halo de resplandor blanco alrededor de la torre que resulta casi mágico.

Fascinante resplandor mágico

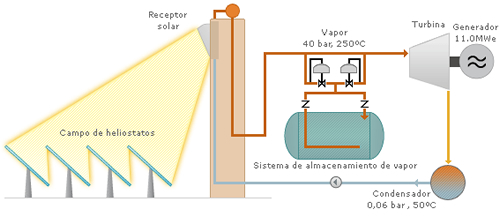

Esta torre se encuentra en el centro de la estación PS10 Solúcar. En la parte superior, el receptor solar consiste en una serie de paneles de tubos que operan a muy alta temperatura y por los que circula agua a presión. Este receptor se calienta por efecto de la luz solar y genera vapor saturado a 257 ºC. El vapor que se produce es almacenado parcialmente en unos tanques acumuladores para ser utilizado cuando no haya suficiente producción; el resto es enviado a accionar una turbina que genera la electricidad. El brillante resplandor blanco en la parte superior es intensísimo.

Esquema de funcionamiento

Los 624 helióstatos circundantes, cada uno con una superficie de 120 metros cuadrados, producen el reflejo para que el sistema pueda convertir alrededor del 17% de la energía de la luz solar en 11 megavatios de electricidad. Como punto de comparación, la planta PS2 (que se encuentra al lado) produce 20 MW de potencia mediante su torre de 160 metros de altura sobre un campo de 1.255 helióstatos.

Por lo tanto, esta planta no funciona como una central de energía fotovoltaica al uso, que es un método más directo que convierte la luz en electricidad mediante células fotoeléctricas, sino que se sirve del ingenio para calentar agua con luz solar y, con el vapor generado, mover turbinas para crear electricidad.

Campo y torre PS10

Y eso es lo que nos ha llamado la atención de ella por estos lares, el talento friki que tiene una torre como esta y, sobre todo, lo majestuosa, incorpórea y espiritual que aparenta elevándose hacia el cielo con ese nimbo radiante y refulgente alrededor.

Destripando un Furby (por las buenas o por las malas)

Furby

Un Furby es, básicamente, un juguete robótico; electrónico por dentro y de peluche por fuera. Aparecido originalmente en 1998 de la mano de Hasbro, se convirtió en un éxito instantáneo, provocando largas colas de padres de niños esperando en las tiendas de juguetes. Posteriormente, en el año 2005, apareció la segunda generación de Furbys (precedida por una enorme campaña publicitaria), de mayor tamaño que los anteriores, dotados de expresividad facial y un sistema de reconocimiento de voz que permite una mayor interacción con los humanos.

La idea básica es que Furby comience hablando sólo unas pocas palabras y que, con el paso del tiempo, se le puedan «enseñar» más. Además, va cambiando de personalidad y va «aprendiendo» nuestro idioma y dejando de hablar su furbish materno. Realmente, y desde el punto de vista técnico, Furby sólo sigue un programa de software estándar que progresivamente activa más opciones. A ello se le añade una gran cantidad de posibilidades de interacción con los niños: responde al ser acariciado, cuando le tiran de la cola, puede ser alimentado, es sensible a la luz y a la oscuridad, a los ruidos estridentes y a la música, a la posición, etcétera. Los Furbys también pueden comunicarse entre sí a través de un puerto infrarrojos situado entre sus ojos y, además, son capaces de recibir información digital, utilizando sonidos, por medio de la técnica conocida como modulación por desplazamiento de frecuencia (así, por ejemplo, comen diversos alimentos enviados desde una app Android).

Destripando a Furby

Las especificaciones técnicas de un Furby son un misterio y no se revelan para evitar el espionaje industrial. La verdad es que es un cacharro bastante avanzado para ser un juguete, y sus diseñadores guardan celosamente el secreto de su éxito. Para poder acceder a un conocimiento mínimo de su interior es necesario realizar técnicas de ingeniería inversa sobre él, es decir, descuartizarlo, desmembrarlo y mutilarlo para poder acceder a sus tripas e ir identificando, pieza a pieza, cada uno de sus componentes, entendiendo (y a veces intuyendo) cómo funciona el conjunto. Vamos a ello.

1. Placa y componentes principales

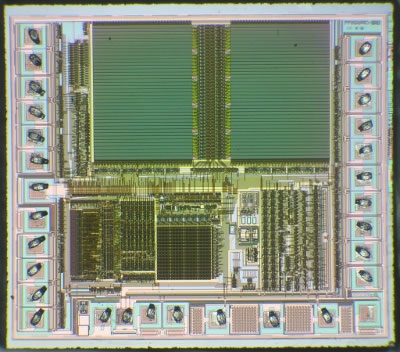

Placa base

Lo que podemos observar en esta fotografía es la placa madre, la plancha de circuitería principal donde van pinchados el resto de componentes. El pequeño barrilete dorado que se ve a la derecha de la imagen es el sensor de inclinación (le indica a Furby si está al derecho o al revés), que funciona mediante una pequeña pelotita interior que se mueve y activa un gatillo o disparador.

El chip central rotulado como LM324N es un componente muy común que contiene cuatro amplificadores operacionales, probablemente, para conectar los sensores de Furby. Un amplificador operacional es un dispositivo electrónico, con dos entradas y una salida, que se utiliza, entre otras cosas, para realizar operaciones matemáticas.

El pequeño chip cuadrado (trás de los cables rojo y negro) es una memoria EEPROM 93046 de 1 KB de capacidad, utilizada para almacenar el estado de madurez de Furby y otras variables. EEPROM son tipos de memoria ROM no volátiles que pueden ser programadas, borradas y reprogramadas eléctricamente.

Por último, los dos componente más interesantes de todos se encuentran en las pequeñas placas hija verticales que vemos en la zona superior derecha. La más grande contiene la CPU principal del aparato, es el chip que implementa el cerebro del juguete. La pequeña aloja el sintetizador de voz.

2. La CPU

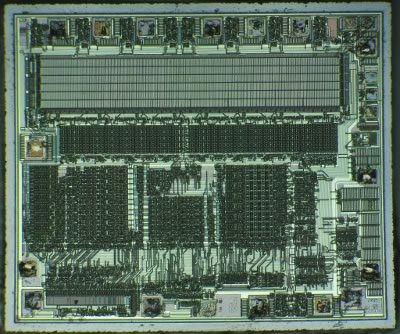

CPU y sintetizador de voz

En esta foto tenemos la CPU y el sintetizador de voz desmontados. Ambos chips, bajo gotas de epoxi, tienen unos condensadores externos, mientras que la CPU, además, tiene un cristal o resonador cerámico piezoeléctrico para generar su frecuencia de reloj de 3,58 MHz.

La CPU, etiquetada como U1, tiene 25 patillas de conexión, la mayor parte de ellas a la placa base. Lo más seguro es que interactúe con el resto de componentes mediante 9 entradas y 3 salidas. Las 9 entradas son: pulsador de reset (en el compartimento de las pilas), sensor trasero (palmadas), sensor delantero (cosquillas), sensor sonoro (en la oreja derecha), sensor de luz (tras un panel entre los ojos), sensor de velocidad del motor, sensor de bola de inclinación (detecta orientaciones de nivel, de inclinación y «patas arriba»), sensor infrarrojos (cerca del sensor de luz) y pulsador de alimentación (bajo la lengua).

Por su parte, las salidas son: un altavoz de 2 pulgadas (sonido), un transmisor infrarrojos LED (para la comunicación con otros Furbys) y las operaciones de movimiento del motor de 6 voltios nominales (marcha adelante y marcha atrás). Además, cuenta con 6 conectores directos al módulo de sintetización de voz (para este sonido). El resto de conexiones se desconocen para que pueden servir.

En la fotografía siguiente tenemos una visión general del chip de la CPU completa en su interior. Los dos cuadrados verdes de la parte superior son los bancos de memoria que contienen el programa que hace que Furby haga lo que hace: las palabras se puede decir, la forma en que se mueve, la manera de responder a los estímulos… El resto del chip lo forma el procesador real, el cual, muy probablemente, está diseñado en una arquitectura común de microcontroladores, con un núcleo 8051, un Z80 o un 6502.

CPU por dentro

En el borde derecho del chip hay también algunos circuitos de prueba como los que se utilizan en la fábrica para comprobar si la oblea se ha procesado correctamente. Después de las pruebas, estos circuitos ya no son necesarios y son destruidos cuando el chip individual se corta de dicha oblea.

3. El sintetizador de voz

Procesador del habla

Esta imagen muestra una visión general del otro chip principal de Furby, el sintetizador de voz. Al igual que el de la CPU, contiene circuitos digitales, circuitos analógicos, ROM y RAM.

El procesador de voz que monta es, concretamente, un TSP50C04B de Texas Instruments. Este no es un chip que únicamente reproduce muestras pregrabadas, sino que realmente sintetiza diferentes sonidos basados en un lenguaje de programación especial. Esta versión cuenta con 4 KB de ROM, que se utilizan para almacenar todas las frases que Furby puede decir.

El sintetizador tiene 12 pines o patillas de conexión, 6 de las cuales van conectadas a la placa madre; otras llevan la corriente eléctrica, la toma de tierra y los dos cables del altavoz. De las 12 conexiones conocemos, pues, el funcionamiento de 10.

4. El disparador Schmitt

Disparador Schmitt

En una pequeña esquina de la placa base encontramos un chip 74HC14 de las series 74xx de Fairchild. Este dispositivo es un CMOS con disparador Schmitt de salida invertida que, seguramente, se utiliza para amortiguar algunas de las señales de los sensores antes de enviarlas a la CPU. Un disparador Schmitt previene el ruido que podría tapar a la señal original y que causaría falsos cambios de estado si los niveles de referencia y entrada son parecidos.

5. Comunicación infrarroja

Un aspecto interesante de este juguete es su capacidad para utilizar transmisiones de infrarrojos con el objeto de comunicarse con otros Furbys. Al parecer, son capaces de transferir no sólo palabras, sino también estados como, por ejemplo, un resfriado (un Furby estornuda y otro muñeco saludable comienza a estornudar también) y etapas de vida (un Furby pueden aprender palabras en un idioma después de estar en contacto con otro Furby de nivel más avanzado).

Receptor y emisor infrarrojo

Con respecto al asunto técnico, los Furbys utilizan un emisor y receptor de infrarrojos que funcionan en ciclos de aproximadamente 150-200 milisegundos, con un bit time de 2 milisegundos. Los paquetes de comunicación constan de nueve bits enviados seis veces, con un silencio entre cada conjunto de nueve, ofreciendo una tasa de repetición de, más o menos, 100 milisegundos. Esos nueve bits se componen de un bit de inicio, cuatro bits de datos y, al final, los mismos cuatro bits de datos invertidos. Hay un total de 16 señales diferentes que pueden comunicar.

6. La mecánica

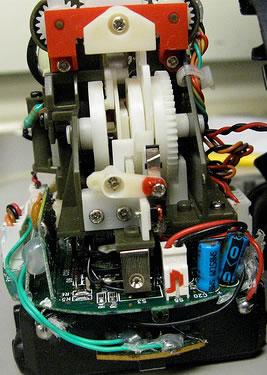

Mecánica

Un motor interno impulsa las partes móviles de un Furby. Es un motor reversible de corriente continua montado a un lado del llamado módulo de movimiento (dentro de la mitad superior del juguete). El mecanismo acciona una serie de engranajes rectos de reducción que giran un tornillo sin fin. Este, a su vez, actúa sobre una gran rueda dentada unida a un eje que tiene una serie de lóbulos de leva. Los lóbulos se apoyan sobre unas bielas que mueven los párpados, la boca y las orejas, y hacen bailar al Furby con su bamboleo hacia atrás y hacia adelante.

Cada elemento móvil también puede ser operado de forma independiente si el árbol de levas gira hacia atrás y adelante dentro de un ángulo estrecho. Por ejemplo, mientras Furby baila, el eje gira de manera que hace funcionar sólo el lóbulo del movimiento de balanceo. Esta posición del árbol de levas se comporta como un punto muerto de los lóbulos que impulsan los párpados y las orejas. Durante el baile, ojos y orejas quedan quietos.

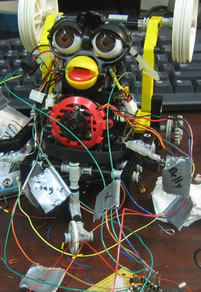

7. Hackeando un Furby

Para los hackers y entusiastas del conocimiento y de la ingeniería inversa, el puerto de infrarrojos de un Furby resulta un dulce muy jugoso. El concepto del fin primordial consiste en hacer que Furby haga cosas extrañas estimulándolo mediante órdenes enviadas a través de infrarrojos. Esto ya se ha intentado vía irDA desde un PC o por medio de transmisores de infrarrojos de otros Furbys adaptados para este propósito.

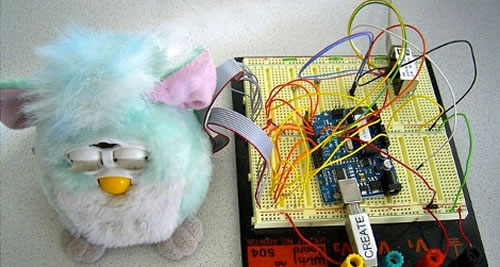

Hack

Asimismo, los hackers sospechan (pues no hay documentación al respecto) que un cierto patrón de señales de entrada podría causar que el Furby entrara en un modo exclusivo de depuración o en un estado especial, en principio inaccesible para personas ajenas a la compañía que produce el juguete. Con el fin de encontrar un comando oculto, se necesitaría ser capaz de enviar comandos arbitrarios a un Furby y pasar mucho tiempo experimentando.

8. Conclusión

Destripando un Furby

Furby fue en su época el juguete del momento, y ha vuelto mejorado y remozado para convertirse en el muñeco robótico del presente. Es entretenido, guasón, jovial y ocurrente, y posee una tecnología, como hemos visto, bastante avanzada para ser un peluche charlatán (también cuesta un ojo de la cara, claro está).

Como cacharro profundamente técnico que es, los geeks, los hackers y los frikis de los avances tecnológicos han puesto sus ojos en él. Le auguramos, pues, larga vida y nuevas funcionalidades. Todo llegará.

NOTA: La fuente de las fotografías es un artículo de Tiny Transistors.

Hackeando el control de presión de los neumáticos de un coche (y más)

Car Hacking

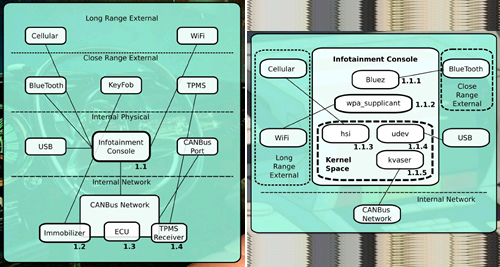

Además de todo ello, un coche actual tiene numerosas entradas y salidas informáticas de datos, como puertos USB, unidades de cederrón, Wi-Fi, conexiones Bluetooth, controles remotos, señales GPS o XM. También, para rizar el rizo, disponemos de diversos sistemas de comunicación o protocolos, como CAN Bus, LIN Bus, MOST, FlexRay, Ethernet, RFID, TPMS o V2V.

Sistemas accesibles

Vamos, que rodamos en auténticos ordenadores muy potentes, con una gran cantidad de aparatos controlados informáticamente y compartiendo información con el exterior constantemente. ¿Qué más quiere un hacker como reto? Cualquier vehículo moderno que circula por nuestras calles es, potencialmente, un ordenador accesible, y un experto en seguridad, un hacker, podría realizar técnicas informáticas de penetración con éxito desde el exterior.

Por acotar un poco este vasto tema, nos vamos a centrar en un único asunto: el control de presión de los neumáticos, técnicamente el denominado Sistema de Monitorización de la Presión de los Neumáticos, en inglés Tire-Pressure Monitoring System, y más conocido por sus siglas TPMS. El TPMS es uno de esos elementos de seguridad activa que, siendo sencillos, nos ahorran problemas, ya que nos recuerdan la importancia de la presión del neumático. En sí, la función del sistema es esta: avisar al conductor de una pérdida de presión de inflado en los neumáticos.

¿Cómo lo hace? Notificando mediante señales luminosas y acústicas cuando la presión de inflado es demasiado baja, en función de lo que se haya establecido en el sistema. ¿Y cómo funciona técnicamente? Pues empleando ondas de baja frecuencia para comunicarse con el ordenador central.

El sistema TPMS monta un sensor colocado en cada rueda que mide la presión de inflado y transmite el dato a una centralita, la cual puede ofrecerlo desglosado por cada neumático o bien mediante un total general; o simplemente avisa cuando los datos reales no cuadran con los que tiene programados. Cada fabricante decide el funcionamiento exacto de su equipo.

Sensor TPMS

Los sensores incorporan una pequeña batería que les da autonomía para funcionar sin depender de la energía del vehículo. Estos sensores pueden medir la presión y la temperatura del neumático, además de informar al sistema (como decíamos, empleando ondas de baja frecuencia) de su posición en la rueda y del estado de su batería. Al cambiar neumáticos, rotarlos o realizar cualquier otra operación de mantenimiento suele ser necesario volver a calibrar los sensores para evitar problemas de medición.

Estos aparatos tiene un ID único de 32 bits registrado en la centralita electrónica como medio de identificación. La frecuencia varía en cada dispositivo, pero, por lo general, oscila entre los 315 Mhz y los 433 Mhz UHF, con una modulación que puede ser ASK o FSK. Sin embargo, y aunque los dispositivos TPMS suelen permanecer en estado de letargo mientras el coche circula a una velocidad inferior a 32 Km/h (aproximadamente), pueden llegar a ser «despertados» con una señal baja de radiofrecuencia de, por ejemplo, 125 kHz.

Leyendo un sensor TPMS

Los posibles ataques que esto implica y que se podrían desarrollar son tres: seguimiento de vehículos, desencadenamiento de eventos y spoofing (o suplantación de identidad). Con respecto al primero de los puntos, es posible realizar el seguimiento de uno o varios vehículos basándonos en sus ID únicos. Se puede configurar una red de múltiples sensores que se encargue de realizar el rastreo de un coche por toda una ciudad. El TPMS transmite cada 60 o 90 segundos mientras no se desencadene una función producida por una emisión RFID. Se puede utilizar, para mejorar el rango de seguimiento, un amplificador de ruido bajo, o LNA.

Para el ataque de desencadenamiento de eventos podemos hacer uso, también, del ID o identificador único para generar eventos cuando el vehículo esté cerca. Y qué tipo de eventos se pueden desencadenar, pues todo depende del grado de perversidad del atacante; alguien con buenas intenciones podría abrir la puerta de un garage cuando el coche está llegando a ella, y alguien con otro tipo de intenciones podría, por ejemplo, detonar un explosivo oculto en la carretera.

Por último, haciendo a honor los ataques de tipo spoofing, podríamos suplantar la identidad del dispositivo para enviar nuestros propios paquetes de datos al sistema central. Estas señales sólo iluminan luces en el tablero o en el salpicadero del coche, pero nuestras inyecciones de código podrían pretender otros objetivos.

En fin, si queremos aprender más sobre todos estos asuntos, porque el hacking de vehículos da para mucha tinta electrónica, podemos recurrir a diversas fuentes. Entre ellas, la web donde podemos descargar las herramientas conocidas como gr-tpms, un software libre (programado en Phyton, para más datos) que sirve para capturar, demodular, decodificar y evaluar los datos de los monitores de presión de neumáticos en automóviles que utilizan GNU Radio (herramienta de desarrollo libre y abierta que provee bloques de procesamiento de señal para implementar sistemas de radio definidos por software). Programado por Jared Boone.

También de Boone es el desarrollo TPMS, un software igual que el anterior pero que sirve para todo tipo, o casi, de dispositivos TPMS genéricos. Otro gran white paper sobre esta materia es el titulado ‘Security and Privacy Vulnerabilities of In-Car Wireless Networks: A Tire Pressure Monitoring System Case Study‘, desarrollado conjuntamente por expertos del departamento de Ciencias de la Computación de la Universidad de South Carolina en Columbia (EE. UU.) y del WINLAB de la Universidad estatal Ruygers de Nueva Jersey , en el municipio de Piscataway (en EE. UU. también).

‘Car Hacker’s Handbook’

Por último, comentar la existencia de un libro o manual gratuito (concretamente bajo licencia Creative Commons del tipo CC BY-NC-SA 3.0) titulado ‘Car Hacker’s Handbook‘ y publicado por Open Garages este año 2014. El libro contempla varios vectores de ataques con los que se podría comprometer la seguridad de un vehículo: sistemas de comunicación, sistemas de información y documentación, metodologías inversas para el protocolos CAN Bus, ataques vía Ethernet, sistemas de llaves e inmovilizadores, lectores de unidades ECU y sistemas embebidos, etc.

Quizás un buen momento para recapacitar sobre la seguridad de los coches del mercado actual y cambiar nuestro flamante vehículo por uno de los de antes, aquellos que la electrónica más moderna que implantaban era el radiocasete donde escuchábamos las machacantes cintas de gasolinera en los largos viajes vacacionales.

Russell Kirsch quiere acabar con la cuadratura del píxel

Russell A. Kirsch

En la primavera de aquel 1957, el señor Kirsch logró generar la primera fotografía informática de la historia. Era la imagen granulada del busto de su bebé de tres meses, Walden, una instantánea digital, en blanco y negro, de 176×176 píxeles, más o menos un cuadrado de 5 centímetros de lado. Para ello empleó un dispositivo, una suerte de protoescáner de tambor giratorio, que transformaba las imágenes físicas en matrices de ceros y unos.

Walden, hijo de Kirsch (la famosa foto)

Aquella foto cambió la manera de ver el mundo. Con ella, la suavidad de las imágenes capturadas por las películas del momento fue desmenuzada y destrozada en pedazos para conformarla toscamente en rudimentarios bits. El píxel cuadrado se convirtió en la norma, en parte gracias a Kirsch, y, desde entonces, el mundo es un poco más irregular y rugoso por los bordes.

Como un científico de, a la sazón, la Oficina Nacional de Normas (National Bureau of Standards), hoy el Instituto Nacional de Estándares y Tecnología (Institute of Standards and Technology), Kirsch tuvo la suerte de trabajar con la única computadora programable en los Estados Unidos por el entonces. Kirsch decía en una entrevista que «lo único con lo que no teníamos limitaciones era con nuestra imaginación, por lo que hubo un montón de cosas que pensamos hacer. Una de ellas fue algo así como ¿qué pasaría si los ordenadores pudieran ver el mundo tal como y lo vemos nosotros?» Kirsch y sus colegas nunca llegaron a pensar que su trabajo estaba sentando las bases para la fotografía actual, las imágenes por satélite, las tomografías, los códigos de barras en los embalajes, la autoedición, la realidad virtual o los perfiles en Facebook.

Por aquellos tiempos, la capacidad de memoria de una computadora limitaba el tamaño de las imágenes. Pero hoy en día, los bits se han vuelto tan baratos que una persona puede andar por ahí con miles de fotos digitales de su bebé guardadas en un dispositivo de bolsillo que también hace llamadas telefónicas, navega por Internet y te guía por el mundo conectado a la señal de un satélite GPS. El equipo informático que se utilizó para generar la imagen del hijo de Kirsch (fotografía siguiente) fue un SEAC (Standards Eastern Automatic Computer) del tamaño de una habitación.

El SEAC que se utilizó para crear la primera imagen digital

Sin embargo, la ciencia aún está lidiando con los límites establecidos por el píxel cuadrado. Russell Kirsch comentaba: «hacerlos cuadrados era lo más lógico que se no ocurrió en aquel momento. Por supuesto que lo lógico no era la única posibilidad, pero los hicimos cuadrados. Fue un error absurdo que todo el planeta ha estado sufriendo desde entonces. Pido perdón por ello.»

Hoy Kirsch tiene 81 años y quiere reconciliarse con el mundo digital. Retirado y residente en Portland, Oregón, está dispuesto a hacer las paces. Su mente aún es lúcida, e inspirado por los constructores de mosaicos que en la antigüedad diseñaron escenas de impresionante detalle con trozos irregulares de azulejos, Kirsch ha escrito un programa que convierte los gruesos y toscos cuadrados de una ilustración digital en una imagen más suave compuesta, nada más y nada menos, que con píxeles de forma variable.

Y como no podía ser de otra manera, para probar su nuevo algoritmo aplicó otra vez el software a una foto de su hijo Walden, que ahora cuenta con 53 años de edad, un poco más crecidito que en la imagen primigenia. El análisis completo de Kirsch se puede consultar en la edición de mayo-junio de la Revista de Investigación del Instituto Nacional de Estándares y Tecnología.

El método de Russell Kirsch evalúa cualquier imagen de puntos cuadrados mediante máscaras de 6×6 píxeles cada una y busca la mejor manera de dividir limpiamente ese cuadrado grande en dos áreas de mayor contraste. El programa prueba dos máscaras diferentes sobre cada área: la primera genera dos triángulos irregulares, la segunda dos rectángulos, también irregulares. A continuación, cada máscara gira hasta que el software encuentra la configuración ideal que divide el área de 6×6 píxeles en las secciones que más contrastan. Por último, se fusionan los píxeles similares a ambos lados de la costura o unión entre secciones.

Además de utilizarlo con la fotografía de su hijo, el científico también ha aplicado su programa de software a una resonancia magnética de su propio cráneo con el objeto de limpiarla de bordes irregulares y de zonas mal definidas. Él está convencido de que su idea encontrará un hogar entre la comunidad médica, donde se almacenan cientos de radiografías en ordenadores que pierden una calidad, para él, considerable.

Russell Kirsch con su creación

Empero, este enfoque de Kirsch sigue chocando con otras opiniones, como la de David Brady, jefe del programa de imagen y espectroscopia de la Universidad de Duke en Durham, Carolina del Norte. Brady cree que las imágenes construidas a partir de píxeles pueden mostrar una increíble cantidad y calidad de detalle, que un sistema de imagen digital basado en bloques o cuadrados es perfectamente capaz de reconstruir un patrón del mundo real de manera exacta.

En fin, está claro que los píxeles son todavía el punto de partida de las imágenes digitales de hoy día, pero las matemáticas −en particular la aplicación de la conocida como teoría de ondículas− es lo que convierte los píxeles en imagen. La transformada de ondícula utiliza una pequeña cantidad de mediciones y las convierte en la mejor representación de lo que ha sido medido. Lo que los matemáticos pretenden hacer así, Kirsch lo ha conseguido hacer con máscaras y rediseñando los píxeles cuadrados para que se conviertan en pequeñas teselas irregulares de un mosaico.

En 2003, los editores de la revista LIFE honraron la imagen del bebé de Kirsch, nombrándola como una de las ‘100 fotografías que cambiaron el mundo‘. No sabemos si este gran genio logrará imprimir un cambio tan radical al mundo de la imagen digital como para que los píxeles cambien de forma, pero siempre es curioso y grato ver cómo el mundo de la tecnología todos los días avanza un poquito hacia adelante, logrando, pedazo a pedazo, bit a bit, píxel a píxel, que nuestra vida real sea más fácil y nuestra existencia digital esté definida con mayor calidad.

El sistema operativo Contiki, ese gran desconocido tan cercano

Contiki

Los tejones, esos pequeños mamíferos de cabeza blanquinegra, pasan mucho tiempo bajo tierra, en sus profundas madrigueras, lo que hace difícil para los biólogos y para los zoólogos rastrear su paradero y monitorizar sus actividades. El sistema GPS, por ejemplo, no funciona bien debajo del suelo o en áreas cerradas.

Sin embargo, hace unos cinco años, los investigadores Andrew Markham y Niki Trigoni de la Universidad de Oxford, resolvieron este problema mediante la invención de un sistema de seguimiento inalámbrico que puede trabajar debajo de la tierra.

Este sistema es inteligente, pero no lo hicieron ellos solos. Al igual que muchos otros científicos, miraron de frente hacia el código abierto (open source) para evitar tener que construir desde la nada los componentes fundamentales. Uno de los bloques que utilizaron para diseñar su dispositivo fue un sistema operativo de código abierto llamado Contiki.

Contiki no es tan conocido como Windows, Linux o Mac OS, pero, desde hace más de una década, ha sido el sistema de referencia para hackers, académicos y empresas de dispositivos conectados a la red, como sensores, secuenciadores o sistemas de automatización basados en web. A los desarrolladores les encanta porque es ligero, muy maduro y, por supuesto, gratuito. Además, proporciona una base para programadores y emprendedores deseosos de traernos todos los aparatos conectados a la Red de redes, como el «Internet de las cosas» promete y sin tener que desarrollar un sistema operativo subyacente para esos gadgets en cuestión.

Quizás lo mejor que Contiki tiene a su favor es que es una distribución pequeña; realmente muy pequeña. Mientras que Linux, por ejemplo, requiere de un megabyte de RAM, Contiki necesita sólo unos pocos kilobytes para correr. Su inventor, Adam Dunkels, ha sabido lograr un sistema operativo completo que incluye una interfaz gráfica de usuario, software de red y un navegador web corriendo en menos de 30 kas de memoria. Eso hace que sea mucho más fácil de ejecutar en chips pequeños y de baja potencia (precisamente el tipo de necesidades que se requiere para los diminutos dispositivos conectados), pero también ha sido portado a diversos sistemas antiguos, como Apple II o Commodore 64.

Adam Dunkels, el creador de Contiki

Contiki pronto se va a enfrentar a competencias de la talla de Microsoft, que recientemente anunció su nuevo Windows orientado al Internet de las cosas. Y aunque el nuevo sistema operativo de Microsoft sea gratuito para los dispositivos de menos de 9 pulgadas (que así parece que será), no va a ser de código abierto, por lo que Contiki le lleva una ventaja ya de 11 años.

El proyecto de Contiki OS se inició en 2003, pero sus raíces se extienden a los días de Dunkels como estudiante de informática en la Universidad de Mälardalen, en Suecia. En el año 2000, Dunkels trabajaba en un proyecto para utilizar sensores inalámbricos con el objeto de rastrear los signos vitales de los jugadores de Hockey y mostrarlos en pantalla para que la multitud pudiera verlos. «Les convencimos a los deportistas para llevar todo el rato esa cosa en su nariz con el fin de que nosotros pudiéramos medir su respiración», recuerda Dunkels.

Para hacer que todos aquellos sensores funcionaran correctamente, Dunkels tuvo que escribir el software que les permitiera interactuar con una red informática. Denominó a aquel código resultante LwIP (que viene de pila Lightweight TCP/IP) y, aunque LwIP se sigue utilizando en muchos microcontroladores y otros productos actuales, Dunkels decidió que no era lo bastante ligero. En 2003, creó microIP y, posteriormente, Contiki. El sistema operativo fue un éxito inmediato entre los investigadores y aficionados, y en los últimos años ha atraído a muchos usuarios comerciales con propuestas interesantes, como los instrumentos de detección de radiación Rad DX o los sistemas de monitorización del entorno Zolertia.

Para ayudar a apoyar el creciente uso comercial de Contiki, Dunkels dejó su trabajo como profesor en el Instituto Sueco de Ciencias de la Computación y fundó Thingsquare, una empresa enfocada a proveer un back-end basado en la nube para dispositivos Contiki. La idea es hacer más fácil para los desarrolladores conectar sus dispositivos de hardware con los teléfonos inteligentes e Internet. Thingsquare administra los servidores y proporciona todo el software necesario para gestionar un dispositivo a través de la Red.

Contiki está diseñado, pues, para sistemas embebidos con escasa memoria. Cuenta con un núcleo orientado a eventos sobre el cual los programas pueden ser cargados y descargados de forma dinámica en tiempo de ejecución. Tiene un subsistema GUI opcional, con soporte de gráficos para terminales locales y para terminales virtuales en red mediante VNC o sobre Telnet. Incluye una pila ligera TCP/IP y una pila Rime, que está diseñada especialmente para comunicaciones inalámbricas de baja potencia, y cuenta con un amplio rango de primitivas de comunicación. También soporta IPv6, junto con protocolos como RPL4 y 6LoWPAN.

Es muy probable que Contiki sea el futuro de los sistemas operativos para el Internet de las cosas. Le echaremos un vistazo y lo seguiremos bien de cerca.