Entradas de la categoría ‘Underground’

Esteganografía retro para torpes

Ocultando cositas

En la antigua Grecia se comenzaron a utilizar técnicas esteganográficas para encubrir mensajes. Una de ellas, que ha llegado a conocerse en la actualidad, suponía el raspado de la cera que cubría una tablilla para escribir el texto en la propia madera. Posteriormente, se recubría de nuevo con cera para ocultar el escrito. El receptor sólo había de eliminar la cera protectora para acceder al mensaje.

Otra técnica helena consistía en el rasurado de la cabeza de esclavos en las que se tatuaba el contenido de la nota importante. Después, sólo se debía esperar a que creciera de nuevo el cabello para enviar al portador al destino del mensaje. Intercepciones en el camino nunca podrían sospechar que aquel esclavo portaba un recado de vital importancia.

Durante la Segunda Guerra Mundial, se usaron diversas técnicas para esconder mensajes. Una de ellas fue la utilización de código morse oculto en las letras de un escrito aparentemente sin importancia. La letras i y j hacían las veces de punto, y las letras t y f de raya. También se descubrieron procedimientos que ocultaban información en frases sencillas, destapando el enigma con sólo agrupar letras concretas de cada palabra. Un ejemplo es el texto siguiente: Apparently neutral’s protest thoroughly discounted and ignored. Isman hard hit. Blockade issue affects pretext for embargo on by products, ejecting suets and vegetable oils (Al parecer, la protesta neutral es completamente favorable e ignorada. Isman afectados. Cuestión de bloqueo afecta pretexto de embargo sobre los productos, expulsando sebo y aceites vegetales). Si tomamos la segunda letra de cada palabra aparece el mensaje: Pershing sails from NYr June i (Pershing parte desde Nueva York el 1 de junio).

La técnica más conocida por el común de los mortales es, sin duda, la de la tinta invisible. Especial mención a la escritura con zumo de limón que todos los niños conocen y que, posteriormente, se desvela aplicando una fuente de calor al documento. El alto contenido en carbono del jugo reacciona apareciendo el mensaje en un tono oscuro.

En la actualidad, la esteganografía se ha vuelto digital. La informática y los ordenadores modernos permiten ocultar, no sólo mensajes, sino ficheros de contenido multimedia completos dentro de otros archivos aparentemente inocuos. Existen multitud de piezas de software que posibilitan el encubrimiento y posterior mostrado de archivos escondidos en portadores inofensivos. Algunos que podemos citar son JPHide/JPSeek, AdaStegano, wbStego o MP3Stego. También disponemos de herramientas preparadas para identificar patrones esteganográficos en ficheros sospechosos de ocultar información oculta, como, por ejemplo, Stegdetect, StegAlyzerSS o Digital Invisible Ink Toolkit.

Pero hoy hablaremos de una técnica binaria más retro y poco conocida y reconocida. Explicaremos, pues, cómo ocultar un archivo dentro de otro haciendo uso simplemente del comando copy de MS-DOS y su parámetro modificador /b. ¿O sea, que esto se ha podido hacer con un ordenador desde hace años? Pues sí, mire usted, no es cosa del presente.

Como todos deberíamos saber ya, el comando copy permite copiar uno o más archivos en otra ubicación a la actual, esto es, crea duplicados exactos de los ficheros especificados en una carpeta o directorio indicado. Su modificador /b (¡qué grandes olvidados, los parámetros modificadores!) hace trabajar a copy en formato binario, esto es, a nivel de bits. Además, el comando copy es capaz de anexar o unir varios archivos en uno solo, y esta capacidad, unida a la copia binaria, es la que utilizaremos para ocultar un archivo dentro de otro. Por una cuestión de funcionalidad que posteriormente explicaremos, vamos a trabajar con un archivo musical en formato MP3 (archivo oculto) y otro de imagen en formato JPEG (archivo portador).

Antes de otra cosa, vamos a hacer una prueba sencilla. En una carpeta en nuestro disco duro generaremos tres archivos de texto plano llamados texto1.txt, texto2.txt y texto3.txt. En cada uno de ellos incluiremos una simple línea que diga «Esto es textoX.txt«, siendo X el número asignado a cada fichero y terminando el renglón con un retorno de carro. El paso siguiente es escribir esta línea de comando en una ventana de consola de MS-DOS:

La sintaxis es bien sencilla. Primero el comando (copy), después su parámetro modificador (/b), luego los tres archivos que queremos anexar separados por un símbolo de adición (texto1.txt + texto2.txt + texto3.txt) y, por último, y separando lo anterior por un espacio, el fichero final de salida (textofinal.txt). El resultado es un archivo textofinal.txt que contiene lo incluido en los tres archivos fuente, es decir:

Esto es texto2.txt

Esto es texto3.txt

Visto el funcionamiento, pasemos a la acción. Como decíamos, vamos a ocultar un fichero MP3 (audio.mp3) en un fichero JPEG (imagen.jpg), obteniendo como resultado una imagen JPEG con el archivo de audio embebido. El comando que debemos utilizar es el que sigue, siendo imagenfinal.jpg el archivo objeto final:

Ya tenemos una imagen perfectamente visible con un archivo musical oculto en ella. Evidentemente, el tamaño actual de la imagen será la suma de los tamaños de ambos ficheros origen.

Sin embargo, hay un pero (¿por qué siempre tiene que haber un puñetero pero?). Como se ha comentado, copy /b es capaz de anexar dos archivos binarios. Esto significa que irá uno de ellos (el segundo) pegadito al culo del otro (el primero), por lo que el fichero objeto tendrá toda la información de los ficheros de origen, cabeceras de archivo incluidas. Ello supone que, en el caso del ejemplo anterior, lo primero que nos encontraremos será la cabecera del archivo de imagen, por lo que cualquier software de tratamiento digital lo reconocerá como tal. Sin embargo, la cabecera del archivo MP3 no está al inicio del archivo, y eso quiere decir que no todos los programas serán capaces de reproducir el sonido. Windows Media Player, por ejemplo, no lo hace, sin embargo Winamp sí (sólo debemos cambiar la extensión .jpg del archivo por .mp3).

Si hubiéramos anexado los archivos en orden inverso, el audio sería fácilmente reconocido por cualquier software de reproducción, pero con la imagen tendríamos problemas a la hora de visualizarla.

Es la única pega que se le puede sacar a este método, que de por sí no fue inventado como esteganográfico. Bastante hace el bueno de copy, pero no se pueden pedir peras al olmo. Quede para la posteridad como curiosidad vintage del mundo de la esteganografía.

La hacker más sexy del mundo ni es hacker ni es sexy

Kristina Svechinskaya

Es curiso, porque de la noticia no conocimos ni el nombre de la banda, ni el de la operación policial, ni el del juez que llevaba el caso en los USA. No habríamos oído siquiera mencionar el tema de no ser por una de las integrantes del desfalco, una joven rusa de veintiún años llamada Kristina Svechinskaya.

Las rotativas sensacionalistas de medio planeta digital apodaron rápidamente a Kristina como «la hacker más sexy del mundo», y su romántica figura fue rápidamente relacionada con la de Anna Chapman, la guapa empresaria de origen ruso acusada de espionaje por el Fiscal General de los Estados Unidos meses antes y deportada en julio de 2010. ¿Qué tienen las rusas?

La adorable chiquilla, de ojos de cristal de Swarowsky y trasero reciamente ceñido por pantalones de hechura imposible, levantó la voz de los internautas contra su proceso, en el que se solicitaban hasta cuarenta años de cárcel para la torda ex soviética. Llorando como una Magdalena llegó a los juzgados, con mohín de apiádense de esta pobre niña rica de mirada penetrante.

El imaginario de la comunidad internauta salta como un resorte cuando aparece en portada una cara bonita unida a un ilusorio concepto geek underground. Todos los blog del mundo mundial se hicieron eco de la noticia, y los medios tradicionales también, recabando fotos de la muchacha y apostando por su puesta en libertad. Y es que cómo se va a juzgar a una criatura tan divina como esta por algo tan molón como la idea robinjudiana de robar al rico para agasajar al pobre. La realidad es bastante menos romanticona.

Lo cierto es que Kristina Svechinskaya era una alumna universitaria con visado de estudiante residiendo en Manhattan. Como lo era también buena parte de los otros 37 detenidos en Nueva York, jóvenes procedentes de las repúblicas ex soviéticas que fueron reclutados por una organización de piratas informáticos, camaradas y compatriotas, para hacer de mulas de dinero, es decir, hacer las veces de piezas de lavado de capital robado en el entramado criminal.

Otra foto de la muchacha

Además, el mito se cae por su propio peso cuando te percatas de que lo que hacía esta gente era robar los ahorros de particulares y pequeños empresarios para engordar su libreta de ahorros a costa de quitarle a los pobres. Nada de grupo de hacker con ideales anticapitalistas que desenmarañan las protecciones de seguridad de grandes compañías y gobiernos, por el simple placer del reto intelectual que ello supone. Simples chorizos de tres al cuarto.

Dudo de la capacidad de Svechinskaya para manejar un troyano. Su cometido (como el del resto de reclutas) era el de abrir cuentas bancarias con nombres falsos o a favor de empresas que no existían. A estas cuentas se desviaba el dinero robado por los verdaderos hacker, dispersando así su botín, y que abonaban un montante del 10% de lo sustraído a los incautos jovenzuelos colaboradores, Kristina entre ellos.

Sin embargo, es mucho más novelero colocar a una moza de buen ver al lado del romántico ideal de leyenda antisistema que representan los hacker, haciendo, por otro lado, bastante daño al concepto real de lo que es un hacker. Pero no, ya lo siento por ustedes, Kristina Svechinskaya no es ninguna hacker, y recelo bastante de sus capacidades informáticas más allá de actualizar su perfil de Facebook.

Y con respecto a lo de sexy, hombre, todo es cuestión de gustos. A mí, desde luego, la petarda que se puede ver en la fotografía central que incluye esta entrada podría ser de todo menos sexy. Esas uñas ochenteras de tarotista televisiva de media noche, ese pantalón de lycra elástica y esa blusa transparente que deja al descubierto el encaje del sostén se acercan tanto a mi concepto de elegancia y atractivo sexual como se asemejan una mariposa y un caballo. Muchos pueden discrepar y pensar que la chiquilla tiene un revolcón, pero de ahí a ponerla de sexy va un mundo.

Las mentes inquietas y calenturientas de los friquis digitales necesitan de una reina que ocupe el puesto que se merece en un mundo tecnológico copado de testosterona. Ello nos lleva a relacionar tetas y bits a la primera oportunidad que se presente, aunque el nexo no llegue más allá de un titular periodístico populachero. Desde luego, si la cuestión en fusionar belleza, distinción y tecnología, me quedo con tipas del estilo de Jade Raymond antes que con estorninos como este, por mucha pinta que tengan de espías que surgieron del frío. Como decía, es cuestión de gustos. Sin más.

Al fin y al cabo, cuando salga de la trena, siempre puede vender su cuerpo a alguna revista masculina de digestión fácil, como hizo en su día la propia Anna Chapman en Maxim. Dinero fácil es dinero fácil.

El sensacionalismo chabacano de los medios de comunicación

Sensacionalismo en estado puro

El oscuro y repulsivo sensacionalismo de estos desinformadores ha convertido al grupo Anonymous en gente peligrosa, cuando cualquiera medianamente informado conoce que Anónimo puede ser hasta mi tío abuelo. Desde las trincheras de 4chan, que es donde se expresan comúnmente los Anónimos, se ofrecen las instrucciones precisas para unirse a un ataque de este tipo, y no es necesario en absoluto tener muchos conocimientos técnicos para ello. Ahí reside la fuerza de Anonymous.

Un ataque de denegación de servicio es algo muy fácil de explicar. Cuando nosotros accedemos a una página web, en realidad estamos enviando una petición específica al servidor que la aloja que describe lo que queremos visualizar. Estos servidores tienen una capacidad limitada para gestionar este tipo de peticiones, por lo que si se conectan multitud de personas a un mismo sitio web en un momento determinado, el servidor podría llegar a caerse por saturación de sus puertos, emitiendo un error que se denomina de denegación de servicio (en ese momento no puede responderte y rehusa el encargo).

Evidentemente, los servidores web actuales soportan muchísimas peticiones instantáneas, por lo que un montón de visitas no los puedes hacer caer. Pero existen programas que se encargan de enviar miles de peticiones al minuto a una dirección IP especificada y a través de un puerto concreto. Estas pequeñas piezas de software se encuentran rápidamente en Internet, son fáciles de instalar y muy sencillas de utilizar, pues simplemente hay que indicar la dirección que debe ser atacada, el puerto en concreto y, adicionalmente, alguna otra configuración como el número de paquetes adecuados u otras.

Cuando una sola persona utiliza un software de este tipo para atacar un servidor, el ataque se llama de denegación de servicio (DoS). Si un grupo de personas en contacto se alía para realizar un asalto contra un mismo objetivo desde distintos lugares, el ataque se denomina de denegación de servicio distribuido (DDoS). Las arremetidas de los Anónimos se realizan desde millones de máquinas en todo el mundo, ergo la catástrofe está asegurada.

Cuando Anonymous programa un DDoS, difunde su intención a través del foro /b/ de 4chan y vía la web de Operation Payback (que cambia continuamente debido a contraataques), así como desde sus respectivas cuentas en Twitter y Facebook (ahora anuladas). En esos comunicados se especifica qué software utilizar, de dónde descargarlo (si fuera necesario), cómo configurarlo, a qué dirección IP apuntar, qué puerto lógico es el objetivo y la hora en la que comenzar. Con lo cual, cualquiera que se quiera unir al ataque puede hacerlo de forma sencilla y rápida.

El poder que desatan los Anónimos en cada ofensiva depende fuertemente de esta capacidad de aunar frentes de batalla en cualquier parte del mundo y de congregar a cualquier clase de persona. Para que vengan luego los informativos hablando de bandas organizadas de ‘hackers’ peligrosísimos, de ciberguerras, de pirateos vandálicos y demás. Sensacionalismo puro y duro que, cómo siempre, pretende criminalizar a Internet y a sus navegantes con el objeto de justificar la imposición de cortapisas y medidas censoras en la Red. Una vergüenza.

Y mientras tanto, la policía detiene adolescentes en Holanda que hacen las veces de cabeza de turco y de contramedida adoctrinadora e intimidadora para que el resto del populacho se acojone y pare los machos antes de meterse en líos.

Si tienen lo que hay que tener, que encarcelen a los millones de Anónimos a lo largo y ancho del planeta, porque esta tendencia de protesta digital es imparable y cada vez va a ser más común entre los ciudadanos tecnológicos que viene detrás de nosotros.

SSHv1 CRC32, el exploit de ‘Matrix Reloaded’

Trinity en 'The Matrix Reloaded'

Todos hemos comprobado profusamente cómo se utilizan elementos de la cultura informática en las películas con una suerte bastante desacertada. Incluso cintas que se suponen pertenecientes al género computacional están cargadas de errores informáticos.

Desde ‘Juegos de guerra‘, e incluso bastante antes, los ordenadores han pasado a formar parte de la línea argumental de muchos telefilmes. Y digo desde ‘Juegos de guerra’ porque quizás fuera la primera película dedicada exclusivamente al mundo informático desde la perspectiva del hacking puro, en la que se mostraba una primitiva y rudimentaria Internet.

Esta película, genialmente interpretada por Matthew Broderick, derrochaba imaginación, sin embargo no se le puede achacar un excesivo uso fantasioso de la informática, quizás porque en la época tampoco era posible crear efectos tridimensionales grandiosos y recurrieron a mostrar la austera pantalla negra de la consola y el adolescente introduciendo los comandos a mano. También es cierto que en algunos momentos a los guionistas se les fue la pinza un poco y se generan situaciones digitales bastante inverosímiles (sobre todo para la época); pero es una gran película.

La película ‘La red‘, que tiene como protagonista a Sandra Bullock, es otro de esos títulos de culto en el mundo de hacking, aunque en ella se aprecia más la ignorancia informática de los guionistas y la despreocupación total del director y del productor por fabricar un producto serio más allá de una absurda trama. Direcciones IP que no existen, extraños efectos de interferencias en páginas web que llevan a sitios oficiales, chats imposibles y demás parafernalia son fácilmente reconocibles en ‘La red’. Además, por supuesto, de uno de los principales axiomas del panorama de las películas de tema informático, que dice aquello de que la velocidad de borrado del contenido de un disquete es inversamente proporcional a la tensión emocional de la escena.

Pero existe una película todavía peor, mucho peor. Es la película ‘Hackers (piratas informáticos)‘. El colmo del despropósito informático, está cargada de interfaces gráficas deslumbrantes, de pantallas de login descomunales (muy típico) y de efectos e instrumentos digitales que se escapan, ya no del mundo de la informática, sino del mundo de la lógica aplastante. Esta película, con una jovencísima Angelina Jolie en el papel de Kate Libby (aka Acid Burn), tiene de la cultura cyberpunk sólo la estética y poco más.

Angelina Jolie en 'Hackers (piratas informáticos)'

‘Operación Swordfish‘, con John Travolta, es uno de los ejemplos de película en la que la informática sirve únicamente como telón de fondo para el argumento, porque prácticamente nada de lo que dicen tiene sentido. Para muestra un botón. En la siguiente escena (en inglés), archifamosa por lo absurda, Stanley Jobson (Hugh Jackman) tiene que reventar la clave de acceso al Departamento de Defensa de los EEUU en 60 segundos mientras un esbirro del malo le apunta con una pistola a la cabeza y una rubia de traca le practica una felación. Vamos, lo nunca visto.

Es impresionante verle teclear vaya usted a saber qué en el portátil mientras aparecen en pantalla listados larguísimos de términos informáticos sin conexión aparente alguna.

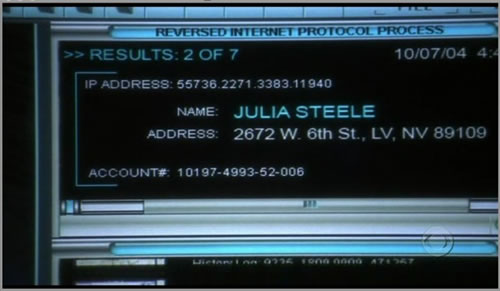

Series televisivas como ‘CSI‘ han metido la gamba también más de una vez. Memorable la imagen siguiente en la que aparece una dirección IP que ríete tú del protocolo IPv6. ¿De dónde se han sacado números tan altos? Por el amor de Dios, ¿qué longitud en bits tienen esas direcciones? ¿Acaso los CSI tienen una red paralela a Internet en la que hay más máquinas conectadas que seres vivos en la galaxia? Y no ha sido la única vez que les pasa.

Error de IP en 'CSI'

En fin, multitud de películas en las que se cometen continuamente errores con el tema informático y que, parece ser, se seguirán cometiendo. Podríamos hablar de la dirección de correo errónea (Max@Job 3:14) en ‘Misión imposible‘, del iPod que lee cientos de códigos en pocos segundos, para escanearlos con un cabezal acoplado en plan MacGyver, en ‘Firewall‘, de obtener una contraseña gracias a la imagen de una cámara de seguridad en ‘Conspiración en la Red‘ o de los cientos de errores típicos que se cometen en todas las películas: programas que amplían una matrícula fotografiada desde tomar por culo hasta que se visualiza perfectamente, monitores con un brillo tal que reflejan su imagen perfectamente en la cara del usuario, listados en pantalla con el soniquete de fondo de una impresora matricial, velocidades de transferencia de datos inverosímiles, etcétera.

Sin embargo, y para nuestro regocijo, existen películas en las que el asunto informático se ha tratado correctamente. Títulos como ‘El ultimátum de Bourne‘, ‘La jungla 4.0‘, ‘El asalto final (Hackers 2: Operación Takedown)‘ o ‘The Matrix Reloaded‘ son buenos ejemplos de películas en los que las escenas con ordenadores son totalmente creíbles, porque aparecen sistemas operativos que existen, software real y comandos reales que, además, se introducen de forma acertada y eficaz para el fin que se desea llevar a cabo.

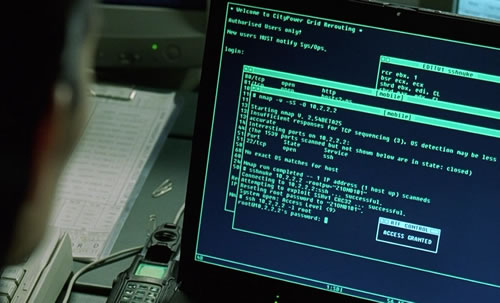

Y es precisamente en ‘The Matrix Reloaded’ donde los hermanos Wachowski llevaron, a mi entender, el tema hacking hasta su punto más riguroso en la escena en la que Trinity (Carrie-Anne Moss) intenta reventar el acceso al ordenador de la central eléctrica. La foto siguiente muestra a qué escena me refiero.

En la imagen se puede apreciar perfectamente la pantalla de la consola que Trinity ha manejado una vez realizada toda la secuencia hasta introducir la contraseña. Es un shell no estándar de una consola Unix adaptado al tono verde que tiñe todas las películas de la saga ‘The Matrix’.

Trinity utiliza para reventar la contraseña, en principio, el programa Nmap (en su versión 2.54BETA25, una versión real), que es un software de código abierto que se utiliza en el mundo del hacking y de la seguridad informática para escanear o rastrear puertos en una máquina remota con el objeto de encontrar agujeros de seguridad. Nmap ofrece la posibilidad de encontrar todos los puertos abiertos de una máquina objetivo y poder comprobar así si dicha máquina es vulnerable a un ataque sobre ese puerto.

La línea de comando que emplea ella es la siguiente:

nmap -v -sS -0 10.2.2.2El parámetro -v le indica a Nmap que aumente el nivel de mensajes detallados; -sS prepara a la aplicación para un análisis de puertos TCP mediante la técnica SYN; y -O especifica que debe ser activada la detección del sistema operativo que está escuchando en ese puerto.

Un escaneo SYN puede realizarse rápidamente, sondeando miles de puertos por segundo en una red rápida en la que no existan cortafuegos. El sondeo SYN es relativamente sigiloso y poco molesto, ya que no llega a completar las conexiones TCP. A esta técnica se la conoce habitualmente como sondeo medio abierto, porque no se llega a abrir una conexión TCP completa. Se envía un paquete SYN, como si se fuera a abrir una conexión real, y después se espera una respuesta. Si se recibe un paquete SYN/ACK esto indica que el puerto está a la escucha (abierto), mientras que si se recibe un RST (reset) indica que no hay nada escuchando en el puerto. Si no se recibe ninguna respuesta (o si se recibe un error de tipo ICMP no alcanzable) después de realizar algunas retransmisiones, entonces el puerto se marca como filtrado.

Por último, Trinity pasa a Nmap como parámetro final la dirección IP del ataque (10.2.2.2), que es una dirección perfectamente válida de un adaptador de red en un servidor.

Lo siguiente que podemos observar en la imagen son los resultados que ha arrojado Nmap. En este caso sólo ha descubierto un puerto abierto que, casualmente, es el puerto TCP 22, el puerto de SSH (Secure SHell). SSH es el nombre de un protocolo, y del programa que lo implementa, y sirve para acceder a máquinas remotas a través de una red. Permite manejar por completo la computadora mediante un intérprete de comandos y, además, implementa la seguridad que otros protocolos de sus mismas características (como Telnet) no tienen.

Al darse cuenta de que el puerto 22 está abierto en la máquina remota, Trinity, que es una hacker experimentada porque le habrán enchufado en Matrix un programa de esos directo a la mente para aprender a hackear, no se le ocurre otra cosa que utilizar un exploit para reventar la seguridad del equipo y hacerse con su dominio. El exploit utilizado es el SSHv1 CRC32, que existe en la realidad y fue creado por el analista de seguridad Michael Zalewski en el año 2001.

Un exploit es una pieza de software, un fragmento de datos o una secuencia de comandos con el fin de automatizar el aprovechamiento de un error, fallo o vulnerabilidad, a fin de causar un comportamiento no deseado o imprevisto en los programas informáticos, hardware o componentes electrónicos (por lo general computarizados).

A este ataque en concreto contra un servidor SSH se le conoce como SSHNuke. El agujero de seguridad SSHv1 CRC32 es un fallo de desbordamiento de memoria muy real. O quizás mejor lo fue, porque esperemos que los administradores de sistemas no tengan todavía por ahí un servidor SSH con software tan viejo como para contener este error (alguno seguro que hay). Explotado correctamente permite a un atacante remoto modificar su contraseña de root (cuenta de usuario en sistemas Unix que posee todos los derechos) y acceder al sistema vulnerable.

Vemos, por fin, que Trinity ejecuta el exploit, mediante la siguiente instrucción, contra la IP anterior y con el parámetro pertinente para cambiar la contraseña del administrador del sistema:

sshnuke 10.2.2.2 -rootpw="Z10N0101"Atención especial al detalle de la contraseña nueva (Z10N0101). Si os dais cuenta está formada por dos partes: Z10N y 0101. Z10N es la forma de escribir Zion (la última ciudad humana real fuera de Matrix) en «leet», que es un tipo de escritura con caracteres alfanuméricos usado por algunas comunidades y usuarios de diferentes medios de Internet, sobre todo los hackers (aunque en «leet» auténtico, la Z debería haber sido sustituida por un 2, dando lugar a 210N). Y el número 101 es una cifra que aparece mucho en toda la saga de ‘The Matrix’.

Una vez que Trinity cambia la contraseña a su antojo, lo que hace es acceder, vía SSH, a la máquina remota con privilegios de root (introduciendo su contraseña recién restaurada).

En fin, muchos directores de películas deberían mirarse en el reflejo de ‘The Matrix’ para, a la hora de introducir temas informáticos en sus obras, recurrir a expertos en la materia y conseguir así un producto digno. Ya sé que, en el fondo, todo esto es de putos friquis como nosotros, y que a la gente que va al cine le gusta ver espectaculares efectos tridimensionales en la pantalla de un ordenador, pero, si no se inventan una forma nueva para conducir un coche, ¿por qué hacerlo para manejar un ordenador?

Seguro que esos directores se gastan más dinero en contratar a expertos pilotos para que el manejo de una jodida avioneta quede realista y luego no invierten un mísero euro en la materia informática. Un error, porque sus películas serán la risión en los foros especializados de Internet, y sus personas de ellos rebajadas a directores de pacotilla. He dicho.

Ingeniería social

Al acecho...

La gente es más inocente que un balón de playa. De buenos que somos rayamos en lo ridículo, bordeamos la frontera con los tontos de baba. Nos gusta ayudar o, mejor dicho, quedar bien ante los demás. Si alguien que no conocemos nos pide algo por teléfono de buenas maneras y con voz sensual, le damos hasta la talla de ropa interior. Si un desconocido nos aborda por la calle y nos pide que le socorramos y le dejemos el móvil para llamar, le marcamos nosotros al pobre, que está muy nervioso. Bienvenidos al maravilloso mundo de la ingeniería social.

Una de las técnicas de hacking más antiguas (y eficaces) es la ingeniería social. Es la «ciencia» que permite obtener información confidencial mediante la manipulación psicológico social de los individuos usuarios legítimos. Se trata de técnicas muy antiguas que, probablemente, llegaron al mundo binario nacidas en otros contextos, porque a la gente se la ha engañado toda la vida. El principio que sustenta la ingeniería social referida a la computación es que en cualquier sistema informático el usuario es el eslabón más débil.

El gran Kevin Mitnick, uno de los hackers más famosos de los años ochenta y noventa en EEUU y ahora reconvertido en consultor de seguridad, fue el más alto representante en lo que a ingeniería social se refiere. Según sus propias tesis, este tipo de ataque para averiguar claves de acceso, contraseñas y datos sensibles de usuarios está fundamentado en cuatro pilares básicos que son:

- Todos queremos ayudar.

- El primer movimiento es siempre de confianza hacia el otro.

- No nos gusta decir que no.

- A todos nos gusta que nos alaben.

Bien es cierto que hoy día los usuarios estamos más alerta ante engañifas tales, porque vivimos mejor informados y vemos por la tele continuamente noticias de timos a través de Internet o del teléfono. Pero en la época de Mitnick, si a un empleado de una gran empresa le llamaba un hacker social haciéndose pasar por un superior (al que ni siquiera conocía) o por un compañero en apuros, el hombre soltaba por su boca contraseñas y la vida si era necesario.

Esto no quiere decir que a estas alturas de la existencia no siga habiendo gente que caiga en bulos y enredos. Y me viene a la memoria un mail, encadenado de esos, que recibí hace poco. En él se relataba una historia que venía a decir (y hablo de memoria) que una chica apurada solicitaba el móvil de otra persona en un restaurante para llamar a su marido, que debía pasar a recogerla y no había aparecido. El hombre le ofrece su móvil y la mujer, tras retirarse un poco, realiza una llamada. Pocos minutos después vuelve a pedir el teléfono porque su marido sigue sin aparecer, telefonea de nuevo y devuelve el aparato a su dueño; desaparece. Posteriormente el dueño del móvil recibe una llamada de su madre llorando y preguntado a ver si está bien. El hombre no comprende nada hasta que la madre le explica que una mujer la llamó diciéndole que su hijo estaba secuestrado y requiriendo un rescate inmediato. Además le dijo que aquello no era ninguna broma, y que como prueba estaba telefoneando desde el móvil de su hijo. Posteriormente la volvió a llamar para confirmar la recepción del rescate.

Dudo mucho que la historia sea cierta, pero podría haber sido totalmente verídica. La cantidad de correos electrónicos que llegan a nuestros buzones solicitando nuestras contraseñas de servicios de mensajería o nuestros datos bancarios es ingente, y estamos curados de espanto. Pero, aún así, se siguen produciendo timos a plena luz del día.

La ingeniería social no siempre es esencialmente delictiva, un ejemplo podría ser el de un vendedor que investiga las costumbres y aficiones de un cliente para establecer una relación de confianza o empatía y poder vender con mayor facilidad sus productos o servicios. Google, sin ir más lejos, nos espía continuamente para, según ellos, mejorar la experiencia del usuario. Pero, ¿quién no se ha encontrado un correo en su cuenta de, por decir algo, una empresa que fabrica cajas registradoras dos días después de haber realizado un búsqueda sobre ese mismo asunto? Aquí hay algo que no huele muy bien.

Los gobiernos utilizan continuamente diversidad de técnicas sociales para desviar la atención de temas inconvenientes, críticos, de escándalo, de corrupción, etcétera. Las denominadas «cortinas de humo» son técnicas de ingeniería social. Todo el mundo es capaz de mentir por algo que de verdad le importe, y cualquiera de nosotros es susceptible de caer en una trampa.

Lo más importante es dejarse llevar por la intuición y por el sentido común. Cualquiera debería saber que nuestros datos personales más confidenciales son absolutamente privados, y nadie puede solicitárnoslos por teléfono o por correo electrónico. Y que por mucho que te alaben y te den coba desde el otro lado de la línea, los altos cargos de tu empresa nunca te pedirían a ti directamente una contraseña. Además, créeme, el presidente de tu compañía no tiene una voz sensual, te lo aseguro.