Entradas de la categoría ‘Underground’

Pirateando máquinas con códigos de barras. Hack the supermarket!

Códigos de barras maliciosos

El blog Help Net Security se hizo eco hace una semana de un par de vídeos aparecidos en la cuenta de Twitter de Yang Yu, fundador e investigador del Xuanwu Lab del holding chino Tencent. En ellos se muestra y se demuestra cómo es posible hackear un ordenador mediante códigos de barras especiales, pudiendo instalar malware o realizar cualquier tipo de operación malintencionada. A esto lo han llamado BadBarcode, y lo presentaron en la Conferencia PanSec 2015, en Tokio.

Estos códigos de barras envenenados funcionan de una manera tan simple y son tan fáciles de generar que, realmente, dan bastante miedo. Y da también bastante miedo pensar que eso está ahí delante desde hace años y que a nadie se le hubiera pasado por la cabeza explotarlo. ¿O sí?

Cualquiera puede crear sus propios códigos de barras con las decenas de aplicaciones gratuitas que existen en Internet o incluso, si me apuras, a mano mediante una fuente específica descargada para Microsoft Word, por ejemplo. El problema reside en que, en función del protocolo que utilicen las pistolas o escáneres lectores de códigos de barras, sin son compatibles con Code 128, por ejemplo, además de poder representar caracteres numéricos, también son capaces de leer caracteres ASCII. Y ahí está el peligro.

La combinación de teclas especiales (tipo Ctrl o Alt) más cualquier carácter ASCII, puede utilizarse para activar combinaciones de teclas de acceso rápido que, por ejemplo, abran una ventana de comandos del sistema operativo (un shell) e inicien programas, lancen aplicaciones o ejecuten instrucciones críticas en el equipo.

Y lo mejor de todo es que es algo tan sencillo como generar los códigos de barras e imprimirlos en un papel o etiqueta adhesiva. Después, me voy a mi supermercado de confianza, sustituyo el código de un artículo y me acerco a la caja para pagar. El desaguisado puede ser enorme o una broma de mal gusto. Asimismo, teniendo en cuenta que, amén de mercados y comercios, códigos de barras podemos encontrar en hospitales, centros comerciales, gasolineras, aparcamientos públicos, etcétera, pues creemos que el BadBarcode se puede convertir en algo un poco más grave que lanzar un navegador en la caja del súper.

El siguiente vídeo muestra cómo con un simple lector de códigos de barras puede ejecutar instrucciones en un sistema Windows y abrir una ventana de comandos.

Another demo of our talk «BadBarcode» in PacSec 2015: start a shell by one single boarding pass. pic.twitter.com/7ssmyYJsIo

— Yang Yu (@tombkeeper) noviembre 12, 2015

En su cuenta de Twitter, Yang Yu colgó uno y dos vídeos más de demostraciones adicionales diseñadas por él y por un colega de investigación.

La solución es complicada, pues BadBarcode no es una vulnerabilidad de un determinado producto, sino que afecta a la totalidad de las pistolas de códigos de barras, o al menos a las que funcionan como emuladoras de teclado (que son casi todas). La mejor defensa parece consistir en anular los atajos de teclado de las máquinas a las que están conectados estos escáneres. De esta manera, aunque un dispositivo envíe comandos acortados, estos no producirán efecto alguno.

Sin embargo, quién sabe si alguien no descubrirá algo que se pueda enviar (y no se pueda anular) y dé acceso a alguna característica interesante para el hacker. Lo ideal sería que los fabricantes de escáneres de códigos de barras no permitieran funciones adicionales más allá de los protocolos estándares por defecto. Pero eso supone una empresa bastante importante como para que cambie de un día para otro.

Hacerse con el ID de una cuenta de Facebook antes de denunciar

Facebook ID

Facebook es la red social más importante del planeta, al menos en número de integrantes, y por ello es un lugar ideal para que, entre la muchedumbre, se oculten alborotadores, inciviles, maleducados y, a veces también, vándalos y sinvergüenzas. Todos los días se reportan a la plataforma cientos de imágenes, comentarios y otros contenidos de diversas cuentas que molestan, inoportunan o acosan con sus acciones. Lo lógico, en estos casos, es denunciar directamente la cuenta a los responsables de Facebook, siempre y cuando tengamos pruebas y hechos fehacientes de los sucesos en cuestión. La red social se encargará de comprobar las denuncias y actuar en consecuencia.

El problema es que Facebook tiene una característica muy curiosa dentro de sus opciones de configuración, y es que nos permite cambiar o modificar nuestro nombre de usuario en cualquier momento, al menos en una ocasión, de manera muy sencilla. Asimismo, también tenemos la posibilidad de cambiar nuestra URL de usuario, es decir, nuestra dirección web dentro de la plataforma. Ello aporta ese puntito de falsa seguridad que tienen los gamberros feisbuqueros, pues creen que pueden ir saltando de nombre en nombre, ocultándose de sus víctimas y de las denuncias.

Pero esto no es así de simple, y es que, aunque podamos cambiar nuestro nombre y nuestra dirección web, lo que nunca vamos a poder modificar es nuestro ID de usuario, pues es un número de identificación único, personal e intransferible que nunca cambia. El truco del almendruco, pues, es conseguir averiguar el ID del usuario que nos molesta. Y es una tarea muy sencilla. Vamos a ver un ejemplo.

La imagen siguiente muestra la página de Facebook de teknoPLOF!, con la URL remarcada dentro de un cuadrado verde.

URL de teknoPLOF!

A continuación, podemos ver la web de configuración en la que se nos permite cambiar nombre y URL.

Configuración de Facebook

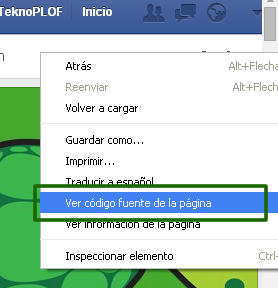

Para poder conocer el ID de una página o de un usuario de Facebook, lo que tenemos que hacer es algo tan simple como acceder al código fuente de la página web. Para ello, y en función del navegador que tengamos, podemos hacerlo de multitud de formas. La más sencilla, e incluida en todos los navegadores, es hacer clic con el botón derecho de nuestro ratón sobre la página abierta (a poder ser donde no haya nada debajo) y elegir una opción de sea algo así como ver código fuente o ver código fuente de la página. Lo veis en la imagen siguiente.

Acceder al código fuente

Una vez aparezca el código, debemos buscar el campo llamado USER_ID (siguiente imagen). A continuación, y entre comillas, aparece el ID de usuario, en este caso 126915057411802; los ID de cuentas personales son más cortos.

ID de Facebook

Pues bien, este número es el que nos interesa, ya que hace referencia a esa cuenta de Facebook única. Para comprobarlo, sólo tenemos que ingresarlo en una URL válida de Facebook y verificar que accede a la misma página. Ver imagen siguiente.

URL con el ID de Facebook

Este número de usuario es único, y nunca puede cambiarse, por lo que los cambios de nombre o dirección web de los alborotadores no serán efectivos. Es el número que siempre deberemos guardar de cualquier usuario de Facebook antes de denunciar.

Un último apunte: necesitamos estar identificados (haber hecho login) en Facebook para poder conseguir el ID, si no siempre devuelve cero (0).

Lara Abdallat, de Miss Jordania 2010 a azote digital del Estado Islámico

Lara Abdallat

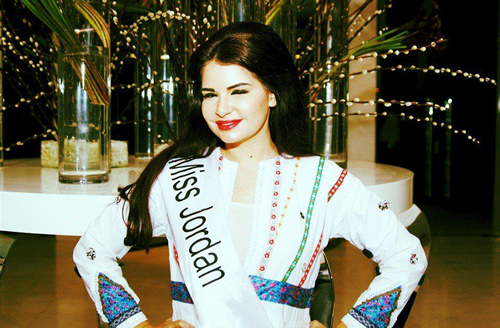

La chica de las fotos de esta entrada es Lara Abdallat, una reina de la belleza asiática de Oriente Medio que llegó a conseguir el título de Miss Jordania en el año 2010 y que fue primera finalista de Miss Mundo Árabe en 2011. Aquello que tanto trabajo le costó y que, se supone, debía mantenerla ufana y complacida, fue enviado a un rincón cuando decidió dedicarse a ser el flagelo online del grupo terrorista insurgente Estado Islámico.

Diplomada en diseño de interiores y en administración de empresas, tiene también títulos de moda y literatura española. Una mujer que ha estudiado en la Universidad de Salford (Manchester), en la Universidad de Jordania, en el Istituto di Moda Burgo (Milán), en el Instituto Cervantes de Amán (Jordania) y que ha sido presentadora de televisión y ha fundado diversas empresas de moda y marketing, decide un buen día, tras el atentado de Charlie Hebdo en París, dedicarse a luchar contra lo que considera injusto para la percepción y la imagen de su mundo árabe.

Con los objetivos bien acomodados en su cabeza de 33 años, se convierte en una de las lideresas del grupo de hacking GhostSec (Ghost Security), una asociación de hackers (fundada a principios de este año 2015) compuesta en su mayoría por mujeres del Medio Oriente que se están dando a conocer por sus intensos esfuerzos en combatir las actividades en Internet del ISIS, ayudando a las autoridades a bloquear sus comunicaciones y previniendo ataques en el mundo virtual, y en el real también.

Lara Abdallat como Miss Jordania

«La imagen del Islam para todos los no musulmanes de occidente está dañada por aquellas criaturas. Me refiero a ellos como criaturas, no como humanos», opinó la muchacha en una entrevista a un medio de comunicación neoyorquino. «Se trata de salvar vidas. No importa si son musulmanes, cristianos, judíos o budistas. No me importa. No me importa cuál es el color de tu piel. Se trata de proteger a las personas«.

GhostSec, prima hermana de Anonymous, se dedica a escudriñar Internet, y también la deepweb y la darknet, en busca de actividades sospechosas. Su misión es eliminar la presencia online de grupos extremistas islámicos como Estado Islámico, Al Qaeda, el Frente Al-Nusra, Boko Haram o Al-Shabbaab con el objetivo de dificultar su habilidad para organizarse.

Su equipo, de jerarquía cuasi militar, está bien nutrido por directores de operaciones, oficiales tecnológicos, operativos de inteligencia, investigadores analistas, etcétera. Y, como decíamos, la práctica mayoría son mujeres; es un grupo hacktivista femenino en contra del terrorismo yihadista y fundamentalista islámico.

Lara Abdallat como presentadora

Según ellos mismos apuntan en su sitio web, utilizan diversos métodos para tumbar las identidades en línea de sus oponentes, desde ataques de denegación de servicio, inyecciones SQL, cross-site scripting, ingeniería social, defacements de webs, fuerza bruta, escaneo de vulnerabilidades, pentesting, honeypots y un largo etcétera, esto es, todo un rosario de herramientas del underground informático que permiten localizar y demoler objetivos concretos.

Desde su web, también, nos ofrecen la posibilidad de colaborar denunciando páginas o cuentas en redes sociales que puedan ser sospechosas de pertenecer a grupos terroristas islámicos.

Lara Abdallat como guerrillera cibernética

Lara ha comentado alguna vez que existen muchas mujeres ciberactivistas luchando contra el ISIS y que ella se siente honrada y orgullosa de representarlas. Ahí queda eso, una mujer que se está jugando la vida (literalmente) por sus ideales y sus convicciones. Al menos, de intrépida y valiente hay que tratarla. ¡Qué menos!

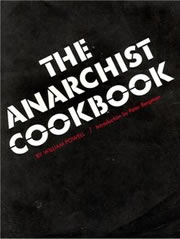

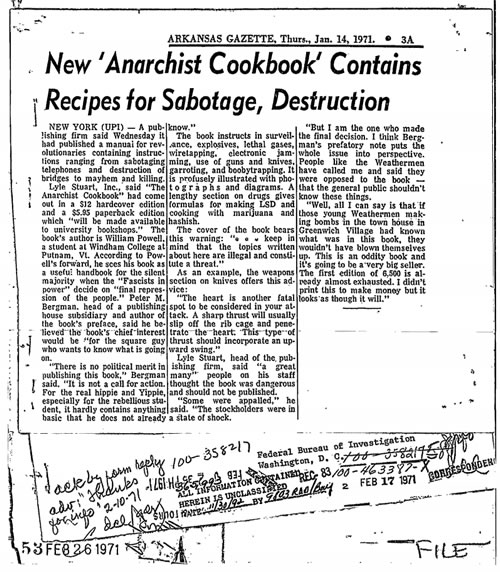

El libro de recetas del anarquista

‘The Anarchist Cookbook’

Hace más de cuarenta y cinco años (en diciembre de 1969), William Powell, un joven estadounidense, comenzó a escribir un libro que se convertiría en uno de los mayores alegatos contra su gobierno y contra la Guerra de Vietnam: ‘The Anarchist Cookbook‘, algo así como el libro de recetas del anarquista. El polémico título, publicado por primera vez en 1971, se convirtió en uno de los manuales ácratas, revolucionarios y agitadores más importantes de la época, así como en un volumen prohibido, censurado y reprobado por cualquier autoridad competente. Hoy día, se sigue publicando, y Powell quiere retirarlo del mercado de una vez por todas.

Esta especie de manual de usuario del libertario contenía todo tipo de instrucciones precisas para la fabricación de bombas caseras (dinamita, detonadores, bombas de humo, nitroglicerina…), la elaboración de drogas (cocaína, DMT, LSD…), la manufactura de armas (cuchillos, pistolas, rifles, silenciadores…) y hasta normas básicas para un phreaking muy primitivo con el objeto de provocar ataques electrónicos, sabotajes telefónicos o vigilancia ilegal, entre otros muchos temas.

El William Powell de la época

El libro fue todo un éxito entre los más jóvenes, pero también un grano en el culo para el gobierno estadounidense y para el FBI, que llegó a censurar y eliminar más de 40 páginas del mismo tras los cientos de quejas recibidas. Sin embargo, por los medios más underground del momento siempre circuló completo. Una década después, con la aparición de las primeras BBS en los albores de un Internet precámbrico, el manual se comenzó a distribuir digitalmente en modo texto y, otros muchos años después, en el formato PDF actual que podemos descargar de la Red de redes.

Todos los medios de comunicación del momento se hicieron eco de lo que calificaban una barbarie, un libro de recetas para la destrucción o un manual para rebeldes. William Powell había dejado su trabajo en una librería de Nueva York y había comenzado a escribir este libro por una motivación muy simple: estaba siendo perseguido activamente por el ejército estadounidense con el único propósito de enviarle a luchar, y posiblemente a morir, en Vietnam.

Publicación de 1971

Él quería publicar algo que expresara su ira y su confrontación radical ante la guerra, y parece que lo consiguió con creces. El libro se sigue distribuyendo más de cuarenta años después y ha superado, sobradamente, los dos millones de ejemplares (legales) impresos y vendidos.

El William Powell de hoy (y su esposa)

Pero William Powell se arrepiente ahora de aquella publicación. Los derechos de autor de la misma nunca le pertenecieron a él, sino a Lyle Stuart, su editor, y éste es el único que ha decidido, por un motivo estrictamente comercial al parecer, seguir editándolo desde aquella época hasta nuestros días. La última publicación data de octubre del año 2012.

William Powell se convirtió posteriormente al anglicanismo y, junto con su esposa, ha pasado los últimos cuarenta años dedicado a la educación de los niños más pobres en las zonas menos desarrolladas de África y Asia. Han escrito libros, ofrecido conferencias y, en compañía de otros colegas, fundaron Next Frontier: Inclusion en 2010, una organización sin ánimo de lucro dedicada a ayudar a escuelas y colegios a la inclusión en su aulas de alumnos con necesidades especiales de aprendizaje: discapacidad intelectual, dislexia, déficit de atención, hiperactividad, autismo, etcétera.

El joven revolucionario y anarquista creció, maduró y se dio cuenta de su error, y por ello lleva más de tres décadas intentando retirar el libro de la circulación. Se arrepiente profundamente de los peligros que sus enseñanzas hayan podido causar a lo largo de todos estos años y de la influencia que el libro pudo haber tenido en el pensamiento de los autores de los ataques descritos. En 2013 llegó a escribir un artículo en The Guardian para instar a quien tenga potestad a que termine con la publicación de su libro de forma inmediata.

En los albores de la WWW recuerdo que, en el underground informático, proliferaban los documentos del llamado Anarchy como una pata más de las cinco que formaban la oscura deep web de la época, junto con el Hacking, el Cracking, el Phreaking y el Virii. En aquellos manuales se explicaba desde cómo construir una bomba dentro de un disquete hasta cómo matar gatos de la forma más macabra (¿?). Muchos de aquellos textos, por no decir todos, estaban basados en aquel primer manual del anarquista, y también en el poder del falso anonimato que proporcionaban aquellas primeras comunicaciones digitales para creerse un filibustero al margen de la ley. La juventud es lo que tiene; si uno no es rebelde a los veinte, ya no lo será nunca.

Qué es un ataque de ‘pod slurping’ y cómo generarlo

iPod

El mundo del hacking es apasionante y cada día nos ofrece nuevas técnicas para explotar agujeros de seguridad en los diversos sistemas informáticos. El pod slurping no es nada nuevo, pero por aquí nos encanta porque está diseñado de una manera tan ingeniosa que recuerda a los primitivos virus de macro, que únicamente se servían de las características propias del sistema operativo (y de un poquito de ingeniería social) para acceder hasta la cocina de las entretelas del aparato.

El experto estadounidense en seguridad informática Abe Usher utilizó el término pod slurping por primera vez hace, más o menos, cinco años. Con él describe cómo los reproductores de MP3, tales como el iPod, y otros dispositivos de almacenamiento masivo USB pueden ser utilizados fácilmente para robar información confidencial corporativa en una empresa. Y todo ello de manera muy simple: conectándolo al ordenador víctima y dejándolo actuar, de manera sutil y disimulada.

Para demostrar esta vulnerabilidad en la seguridad de cualquier empresa, Usher desarrolló una prueba de concepto con la ayuda de una aplicación software que podía buscar, automáticamente, información crítica en las redes corporativas para luego copiarla dentro de un iPod de Apple. Esta aplicación corría directamente desde cualquier iPod y, al ser conectada a una computadora, podía copiar grandes volúmenes de información en cuestión de minutos.

Aquí vamos a utilizar nuestro propio software a modo de tutorial.

No hay que mirar muy lejos hacia atrás para encontrar uno de los primeros episodios de robo con este tipo de dispositivos. En febrero del año 2002, sale a la luz una historia relacionada con un iPod que se utiliza con fines ilegales. En este informe se explica que un consultor informático, llamado Kevin Webb, estaba de compras en una de las tiendas que la cadena CompUSA tiene a lo largo y ancho de EE. UU. Deambulaba por la sección de informática, cuando observó a un joven muchacho caminar hacia donde se encontraba él. El chico se acercó hasta la pantalla de un ordenador Macintosh y, en ese momento, sacó un iPod de su bolsillo, conectando su reproductor a la máquina.

Webb, intrigado por los movimientos del adolescente, se acercó por detrás de él para investigar su actividad. Para su sorpresa, el joven estaba copiándose el nuevo Office de Microsoft para uno de los primeros Mac OS X que, en aquel momento, se vendía por aproximadamente 500 dólares americanos. Se quedó observando un poco más y fue capaz de ver a este chico recopilar algunas otras aplicaciones de software más.

Asombrado por lo que acababa de presenciar, inmediatamente se acercó a un empleado para informar de lo que acababa de ocurrir, pero simplemente recibió una expresión de despiste e ignorancia por respuesta.

Desde aquel incidente se han podido recopilar muchos casos más de robo de información con el solo hecho de conectar un dispositivo USB a un ordenador, de manera subrepticia y sin que prácticamente nadie se dé cuenta. Hasta que, como hemos ya comentado, surgió la locución pod slurping, aludiendo al iPod por ser el primer dispositivo del que se tiene constancia que ha sido utilizado para esta técnica de intrusión y, también, al término anglosajón ‘slurp’ (‘sorber’ o ‘sorbo’).

Vamos ahora a la sección práctica, a ver cómo podemos explotar esta vulnerabilidad. Lo haremos sobre sistemas Windows, pues con otros que necesitan del montaje de las unidades de disco al conectarlas, podría ser un proceso algo más complicado, aunque nunca imposible. El famoso programita de Abe Usher no era otra cosa que una secuencia de comandos en Python que contenía los argumentos y atributos necesarios para llevar a cabo esta técnica en un ordenador con sistema operativo Windows.

La mayoría de los sistemas Windows tienen varias utilidades de línea de comandos integradas que podrían realizar muy fácilmente las tareas de «absorción» de información. El comando xcopy, por ejemplo, es uno de ellos y se puede encontrar hasta Windows Vista. Esta utilidad incluye cierta sintaxis muy básica y puede ofrecernos unas amplias posibilidades de éxito, algo que vamos a demostrar a continuación.

Para nuestro ejemplo necesitamos un equipo con Windows XP o Vista (cualquier versión) y, para ser fieles al origen del término pod slurping, un iPod de Apple (podemos utilizar cualquier otro medio extraíble USB). Las siguientes instrucciones describen cómo hacer uso del comando xcopy y las características de Windows para construir un dispositivo de slurping muy fácilmente.

Paso 1. Abrimos un editor de texto y escribimos las líneas siguientes para, posteriormente, guardarlas en un archivo al que llamaremos autorun.inf. Este archivo en Windows es el que se encarga de lanzar determinadas acciones o aplicaciones cuando se introduce un medio externo de almacenamiento (como ejecutar una instalación al meter un cederrón, por ejemplo).

open=launch.bat

action=Instalar drivers de la unidad flash USB

label=Unidad flash USB

shell\open\command=start.bat

‘AutoPlay’ en Windows Vista

Este archivito especifica que, al introducir nuestro USB en un equipo, va a lanzar automáticamente el archivo de proceso por lotes llamado start.bat (que luego crearemos). Además, incluye un pequeño engaño, medio ingeniería social, medio phishing: esos textos tras los atributos action y label especifican los literales que van a aparecer en el ‘Explorador de archivos’ y, también, en el cuadro de diálogo ‘Reproducción automática’ (‘AutoPlay‘), ese que se arranca al conectar nuestro dispositivo. Es decir, si alguien nos espía por detrás, va a creer que lo que hacemos es instalar los controladores del dispositivo.

Paso 2. Abrimos otro archivo de texto, escribimos la línea siguiente y lo guardamos como start.bat, el archivo de procesamiento por lotes mencionado antes.

Este fichero batch ejecuta el motor de scripts Windows Script Host enviándole como argumento un archivo de script (script.vbs) que se encuentra en la unidad introducida y un archivo de proceso por lotes (bkup.bat) que es, a la vez, argumento del anterior. Ambos archivos los creamos a continuación.

Paso 3. En otro archivo de texto más escribimos lo que sigue y lo almacenamos como script.vbs, es decir un archivo de script en lenguaje VBScript y que interpreta directamente el motor Windows Script Host.

Esta línea crea el objeto de Windows Scripting Host en memoria para ejecutar un programa que le pasamos como argumento o parámetro.

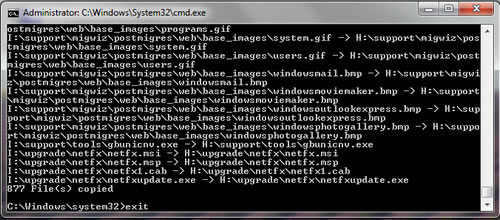

Paso 4. Un último archivo deberá contener las líneas siguientes, las que se corresponden con el último batch que es, realmente, el que realiza todo el proceso de pod slurping. Lo llamaremos bkup.bat.

Este último fichero crea un directorio en nuestro dispositivo USB con el nombre del equipo al que está conectado y, a continuación, copia (mediante el comando xcopy y varios parámetros modificadores) todos los documentos del usuario de Windows XP (primer xcopy) o Windows Vista (segundo xcopy) al directorio generado.

Paso 5. Y, por fin, copiamos estos cuatro archivos a nuestro iPod o USB preferido, al directorio raíz. Listo, ya tenemos nuestro dispositivo de pod slurping preparado. ¡Sólo queda probarlo!

‘xcopy’ equiscopiando a todo trapo

Y luego ya sólo es cuestión de echarle imaginación, ingenio y fantasía. Por ejemplo, a partir de Windows Vista, disponíamos, a través del Kit de Recursos de Windows, del nuevo comando robocopy (o copia robusta). Esta herramienta proporciona una plétora de nuevas características de copia que incluyen capacidades para el sistema de archivos NTFS, atributos extendidos, opción de reinicio y muchas otras. Además, a partir de Windows 7, robocopy también incluye características de copia multihilo (multithreading), pues antes sólo podía realizar la copia de los archivos en orden consecutivo.

Hoy día, además, con la irrupción masiva de los teléfonos inteligentes, las aplicaciones de este ataque cada vez se vuelven más elaboradas y complejas. Pero, ¿existe alguna manera de evitarlo? Un empleado puede aparentar estar escuchando música en su iPod pero, en realidad, podría estar cargando archivos maliciosos o absorbiendo gigabytes de información valiosa para la empresa.

Una posible solución para evitar el robo de información es implementar políticas de control para el almacenamiento móvil en toda la empresa. Algunos expertos sugieren acciones convencionales como el bloqueo físico o lógico de puertos (algo muy sencillo para cualquier administrador de sistemas); otros plantean acciones más drásticas, como la prohibición del uso de este tipo de dispositivos en los lugares de trabajo. Nos sirvamos de una filosofía u otra, este no es el mejor camino que podemos tomar.

La manera ideal de asegurar el control completo sobre los dispositivos de almacenamiento portátil es mediante la introducción de barreras tecnológicas, tales como soluciones de software que permitan un control total sobre las transferencias de datos hacia y desde dispositivos de almacenamiento móvil por cada usuario en la red.

Sea como fuere, y cómo solemos decir desde estas trincheras digitales, no se pueden poner puertas al campo, y la explotación de los agujeros de seguridad de los distintos sistemas operativos seguirá siendo un hecho mañana y pasado mañana. La cuestión pasa por poner a prueba nuestra capacidad tecnológica y nuestros conocimientos para conseguir retos intelectuales cada vez más complejos e inasequibles. Ese es el desafío, porque robar información es un delito.