Entradas de la categoría ‘Tecnologías varias’

La necesidad de ocultar: desde la escítala a la criptografía cuántica

La importancia de una buena clave

Artículo original para teknoPLOF! de Andoni Talavera Préstamo

Vivimos una etapa de la humanidad en la que constantemente debemos protegernos de ataques externos contra nuestra intimidad, bien en el mundo real o en el virtual. Una de las maneras que tenemos de salvaguardarnos es mediante el cifrado de las comunicaciones, pues se antoja uno de los puntos débiles de nuestra civilización. La criptografía dentro de este ámbito se emplea en multitud de sistemas: redes locales, navegación por Internet, conexiones Wi-Fi, transacciones bancarias, etcétera.

Desde la llegada de la era de las computadoras, el campo de la criptografía ha sufrido una amplia evolución, siendo capaces de utilizar complejos algoritmos matemáticos para cifrar mensajes, pero, cómo no, también ha redundado en una potente capacidad para descifrar esos mensajes.

Sin embargo, la historia de la criptografía no es para nada moderna, sino que desde que existió la necesidad de enviar mensajes entre personas, surgió la obligación de hacerlos ilegibles para que si, el mensajero era interceptado, el mensaje resultara indescifrable. Principalmente estos métodos se dieron en ámbitos religiosos, comerciales y militares; vamos, que no ha cambiado prácticamente nada en 2.000 años.

Una de las técnicas criptográficas usadas en la antigüedad fue creada por los éforos espartanos, la llamada escítala. Este mecanismo consistía en enrollar una tira de cuero alrededor de una vara de un diámetro concreto e ir escribiendo el mensaje en líneas horizontales. Al desenrollar la tira, lo que se obtiene es una serie de letras sin sentido a lo largo de la misma, y al ser enrollada nuevamente, en la vara del receptor aparecerá el mensaje que contiene. Esto obliga a que el destinatario sepa de antemano el diámetro de la vara que debe ser utilizada para poder descifrar el mensaje.

Escítala griega

Más tarde, allá por el 100 aC, Julio César desarrolló otra forma de cifrar los mensajes, escritos en latín, para sus campañas de conquista. Este Método de Julio César consistía en relacionar cada letra del alfabeto con otra situada n posiciones más allá. De esta manera, si quisiéramos cifrar el nombre de este blog usando n=3, el resultado sería algo así: teknoplof → whnqrsñri.

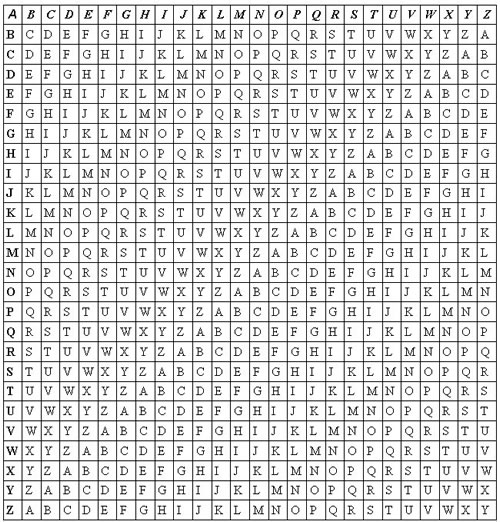

Los métodos evolucionaron a un siguiente nivel en el que no sólo se desordenan las letras según un patrón, sino que además se añade una clave, de tal forma que un mismo método de cifrado ofrecerá resultados distintos en función de la clave utilizada. Uno de estos procedimientos fue el denominado Cifrado de Vigenère, de principios del siglo XVI, el cual se fundamentaba en hacer emparejamientos de letras a través de una clave. Básicamente lo que se hace es lo siguiente:

- Definimos el mensaje: «el paquete está al descubierto».

- Elegimos una clave, que en este caso será

teknoplof. - Emparejamos las letras con la clave hasta terminar el mensaje:

E L P A Q U E T E E S T A A L D E S C U B I E R T O

T E K N O P L O F T E K N O P L O F T E K N O P L O

A continuación de localiza cada par de letras en una tabla modelo (ver siguiente imagen) para conseguir un mensaje resultante final:

XPZNEJPHJXWDNOAOSXVYLVSGEC

Tabla modelo

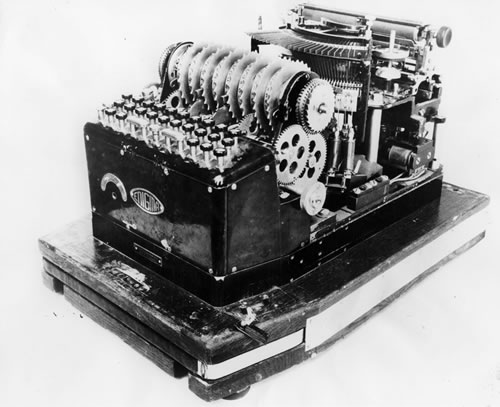

Van pasando los años y nos vamos acercando a nuestra historia moderna. Con la llegada de la Primera y Segunda Guerra Mundial, los métodos de cifrado elevaron un nuevo escalón en el ranking de la sofisticación, pasando por el cifrado en códigos binarios, como el Cifrado de Vernam, hasta llegar a la archiconocida máquina Enigma.

Este modelo tuvo su primera incursión comercial en 1923 de mano de sus creadores Hugo Alexander Koch, Arthur Scherbius y Richard Ritter. En un principio su propósito era exclusivamente comercial, hasta que en 1926 se incorporó a la marina alemana. Tres años más tarde formaba parte de toda la estructura de comunicaciones de la maquinaria Nazi, habiendo sufrido diferentes modificaciones para adaptarla a sus necesidades. Otros modelos comerciales fueron usados incluso en la Guerra Civil Española.

Antigua máquina Enigma original

Enigma supuso un verdadero salto tecnológico, abandonando los sistemas de lápiz y papel para hacer uso de la tecnología disponible en ese momento. En su modelo más avanzado disponía de un teclado donde pulsar las teclas correspondientes al mensaje, una unidad modificadora y un tablero donde aparecía la letra resultante. El proceso de transformación de una letra en otra se hacía a través de unos discos rotatorios, los cuales giraban con cada pulsación de teclado. De esta manera, la clave cambiaba para cada letra. Podemos hacernos una idea de su funcionamiento en este simulador Flash de una máquina Enigma de tres rotores.

Su complejo mecanismo de cifrado hizo creer a los alemanes que poseían el sistema más seguro jamás creado. Sin embargo (como en toda tecnología) fue roto gracias a un matemático polaco llamado Marian Rejewski. Tan importante resultó aquel hecho, que algunas fuentes aseguran que los aliados ganaron varias batallas (o al menos adelantaron su victoria) gracias a que supieron partir el sistema y, por tanto, pudieron prepararse rápidamente contra las instrucciones alemanas de guerra.

Con la irrupción de los ordenadores, los procedimientos se hicieron más complejos y mucho más rápidos. La ventaja es que los equipos informáticos son capaces de analizar millones de datos en poco segundos, haciendo el cifrado tan intrincado y confuso que resulta prácticamente imposible para un ser humano su resolución. Evidentemente, los seres humanos que necesiten romper un mensaje codificado, también tienen a su disposición ordenadores con hardware y software muy potente, por lo que se hace necesario desarrollar nuevas tecnologías continuamente para que las comunicaciones binarias sean cada vez más seguras. Aunque es importante saber que cualquier código, tarde o temprano, es susceptible de ser reventado por un experto en seguridad informática.

En el mundo de la criptografía computacional existen diversos algoritmos que se utilizan para cifrar las diversas comunicaciones, como por ejemplo el denominado DSA, que se usa en Estados Unidos para las firmas digitales, el IDEA, un cifrador por bloques, o el llamado WEP, el sistema de cifrado incluido en el estándar IEEE 802.11 como reglamento para redes wireless. Además, muchos protocolos de Internet considerados seguros utilizan técnicas de criptografía para mantener los datos de los usuarios seguros. Es el caso de SSL, SSH o SET, este último es el dedicado a proporcionar seguridad en las transacciones mediante tarjetas de crédito en redes no seguras, especialmente Internet. Asimismo, existen multitud de programas de software que permiten al usuario asegurar su privacidad y la de sus datos en un entorno de red. Este sería el caso de TrueCrypt (para cifrar datos del disco duro), GNU Privacy Guard (para el cifrado de mensajes y firmas digitales), o el veterano PGP, un software para el cifrado (ahora propiedad de Symantec) de información a través de Internet mediante el uso de criptografía de clave pública o criptografía asimétrica.

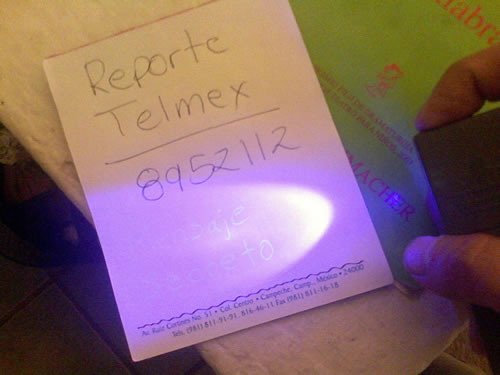

Al calor de todas estas técnicas computacionales, han ido apareciendo a lo largo de los años nuevos procedimientos informáticos que no son sino adaptaciones de sistemas antiguos a la vida digital. En esta coyuntura estarían, por ejemplo, la esteganografía, el watermarking o el fingerprinting. Los procesos esteganográficos pretenden ocultar mensajes dentro de otros, llamados portadores. Son conocidos programas como OpenStego que nos permite esconder un mensaje cualquiera dentro de una imagen en cualquier formato. Este método es frecuentemente utilizado por los distribuidores de pornografía infantil, que ocultan un vídeo o una imagen dentro de otra (o de otro tipo de archivo) para que el receptor, al conocer la clave, la haga visible. Los avances tecnológicos siempre van de la mano de las mentes más despreciables.

Por su lado, el watermarking (o marca digital de agua) consiste en insertar un mensaje en el interior de un objeto digital (imágenes, audio, vídeo, software…) que contiene un grupo de bits que identifica de manera inequívoca al propietario de los derechos de dicho objeto. En su caso, el fingerprinting (o huella digital), además de contener los datos del propietario del copyright del objeto, contiene los datos del comprador original o adquiriente de los derechos de uso. Con estas dos tecnologías, sobre todo con la segunda, las corporaciones internacionales que dicen estar acosadas por la piratería podrían rastrear una obra distribuida por Internet y conocer con exactitud a que comprador original pertenece, al que se le supone el distribuidor pirata original. Y cuidado, porque estas marcas de bits no sólo se graban en archivos de software, sino que pueden ir anexadas a las pistas musicales de un cederrón o al contenido audiovisual de un disco óptico.

La tinta invisible, una de las técnicas esteganográficas más popular

Damos un pequeño salto temporal y nos vemos ojeando en el futuro del cifrado de datos. ¿Qué se avecina por allí? Pues seguramente el uso de la física cuántica para estos menesteres. Resulta interesante poder ver que al inicio de sentar las bases de la criptografía cuántica se diga abiertamente que es un sistema 100% fiable, 100% seguro y 100% no rompible. Todos los métodos utilizados en la actualidad se sirven de complejos algoritmos, pero que por muy enmarañados y rebuscados que sean, absolutamente todos pueden ser rotos por un ordenador lo suficientemente potente y un margen de tiempo adecuado. ¿Qué tiene de especial, por tanto, este nuevo modelo de cifrado cuántico?

La criptografía cuántica utiliza pulsos de luz (fotones) para enviar datos. El proceso es bastante complejo de entender a priori, pero digamos, grosso modo, que lo que hace es otorgar a cada fotón un estado concreto de una propiedad específica. El receptor del mensaje, por medio de un complicado proceso inverso, «abre la lata» y mira lo qué lleva dentro. Lo verdaderamente especial es que si alguien intenta descifrar el código, el sistema se perturba y empieza a dejar de tener sentido. Esto sucede por una propiedad cuántica relacionada con el Principio de indeterminación de Heisenberg, por el cual el hecho de conocer una propiedad de un sistema hace irremediablemente que se pierda otra. Además, el receptor recoge «restos» del intento de análisis del mensaje y, por tanto, le permite reaccionar en ese sentido. Es como acercarte a tu hucha y encontrar restos de huellas digitales. Sabes que alguien ha andado husmeando por allí.

¿Es el fin de los fisgones virtuales? ¿Hemos alcanzado la panacea en seguridad? Muchos dijeron que sí, sin embargo, y como comentábamos anteriormente, nada será perfecto. Un grupo de investigadores del MIT pudieron extraer hasta el 40% de datos de un mensaje sin ser delatados y sin que el sistema dejara de ser coherente. Curiosamente, este grupo trabaja precisamente en mejorar los métodos de detección de esos picos anómalos.

En definitiva, en toda la historia el ser humano ha remitido mensajes secretos, cifrados y ocultos, y en todas las ocasiones han sido averiguadas las claves. Lo que queda es seguir evolucionando con la tecnología y tratar de asacar métodos cada vez más seguros, sin olvidarnos de que, al final, lo que con tecnología se crea con tecnología se destruye, y que la verdadera seguridad parte de nosotros mismos. De nada sirve tener la mejor puerta del mercado con la mejor cerradura si, al final, la dejamos abierta; pasen y vean. Kevin Mitnick comentaba que el eslabón más débil de un sistema de seguridad es el ser humano, y es que si no sabes una clave siempre puedes ir y preguntársela al más pardillo de la empresa, que piará como un gorrión si se le ofrece alpiste convenientemente.

Una última puntualización lingüistica: los términos «encriptar», «encriptación» y «encriptado» no existen en castellano, esto es, no están aprobados para su uso por la Real Academia Española de la Lengua. Esto no quiere decir que en un futuro no aparezcan en el diccionario (todo apunta a que sí, debido a su copioso empleo), sin embargo, y por aquello de utilizar un lenguaje correcto, evitemos esos anglicismos, provenientes de la voz inglesa encrypt, y utilicemos mejor nuestras voces: «cifrar» y «cifrado».

¿Quién no tuvo un Casio en los ochenta?

Reloj digital Casio clásico

En 1974 Casio saca al mercado su primer reloj digital, un instrumento que revolucionaría el campo de la relojería desde su invención en el año 1956 por el ingeniero búlgaro Petar Ptrov. Era de plástico malo y resistente al agua, tenía cronómetro, alarma y luz, algo que para los niños de la época representaba un paso más en el camino a la madurez: «Mira, mi reloj tiene luz». Además, el cronómetro se convirtió en un fabuloso invento para los adolescentes, porque además de servir para comprobar quién corría más de portería a portería en el patio del colegio, se utilizaba como un juego para pasar las horas muertas que consistía en intentar parar los números en una décima de segundo determinada: «Te apuesto diez regalices a que no lo paras en 33».

Era bastante común que al Casio negro se le soltaran los muellecitos que aguantaban las correas y se perdieran. Sin embargo esto no era motivo alguno para dejar de utilizar aquel gran reloj, pues se llevaba sin correas en el bolsillo del pantalón o de la camisa. Empero, los que habían celebrado recientemente su comunión, y habían tenido la inmensa suerte de recibir como regalo un Casio metálico, no tendrían el problema de las correas. Este reloj plateado era mucho más elegante que su hermano de plástico, pero no tenía la solera y el arraigo de él. Igualmente, tampoco era tan resistente ni capaz de recoger tal cantidad de porquería por la parte en contacto con la muñeca, que luego se limpiaba pacientemente con una aguja o la punta de un portaminas.

El metálico de Casio se convirtió, pues, en el líder de los presentes de fiestas y celebraciones. Pero su hegemonía duraría bien poco, pues la llegada del Casio con calculadora hizo que a los adolescentes se nos abrieran los ojos como a dibujos manga a punto de soltar ríos de lágrimas. El reloj calculadora es el jodido invento más alucinante de la historia de la electrónica. El que no tenía un reloj calculadora en los ochenta era el pringado del grupo, y eso que realizar cálculos con aquellas diminutas teclitas de goma era poco menos que una proeza: «Déjame, que yo te calculo esa multiplicación en menos de diez minutos». Se popularizó muy rápidamente entre los profesores de matemáticas (que no dejaban utilizar máquinas de calcular en los exámenes) y comenzaron a ser confiscados de manera automática al pasar por la puerta de la clase.

Reloj calculadora (izquierda) y reloj con agenda (derecha)

En aquella época llegamos a pensar que la tecnología ya no podía avanzar más, que los adelantos en relojes de Casio habían llegado a su fin, y vivíamos en una suerte de nirvana tecnológico. Y en ese preciso instante, con premeditación y alevosía, Casio nos hizo sentir el increíble orgasmo de la experiencia de los relojes con videojuego. Estos eran un pelín más grande de lo normal, pero no importaba porque albergaban un muy limitado juego que se controlaba con dos botones localizados en la parte frontal. Yo recuerdo haber tenido la versión llamada «Moon Fight Robot», en el que manejabas un robot descabezado para intentar recoger las cabezas que caían del cielo, evitando los misiles que te hacían perder una vida: «Te dejo jugar al mío si me dejas jugar al tuyo». Las veces que me he arrepentido de haberme desecho de él, y hoy me es prácticamente imposible conseguirlo vía eBay porque o están estropeados, o cuestan una pasta indecente. Véase la colección completa de relojitos con juego de Casio (los marcados como watch).

Reloj con videojuego (Moon Fight Robot)

Cuando creíamos que Casio no nos podría sorprender más comenzó la incesante aparición de productos de muñeca de los que ya poco importaba que dieran la hora: relojes con mando a distancia (control remoto universal) para juguetear con las teles de los bares, relojes con agenda para las chuletas colegiales, resistentes al polvo y a los golpes, con manecillas digitales, con radio, con célula fotoeléctrica (sin pila), con pulsímetro para deportistas y friquis, con barómetro y altímetro y hasta, ya casi en el siglo XXI, relojes con GPS o con cámara digital integrada. Véase ahora una colección de hitos en la historia de Casio (desde su propia web).

En la actualidad me consta que muchas personas conservan su Casio ochentero en perfecto estado de funcionamiento. Sin embargo, la empresa nipona mantiene una línea de diseño retro que hará las delicias de los más nostálgicos, pues la parte técnica está totalmente modernizada, pero el aspecto es totalmente vintage en la mayoría de modelos, incorporando algunos de ellos toques totalmente fashion u hortera, dependiendo de quién los mire.

Línea moderna de inspiración retro

Casio siempre estuvo a la vanguardia de las innovaciones en lo que respecta a relojes, y a los más melancólicos nos produce todavía un escalofrío en la espalda ver a alguien con uno de estos instrumentos clásicos en la muñeca: «Mamá, para mi comunión quiero un Casio, que en el colegio me llaman obsoleto».

Keylogging por hardware

Hardware keylogger

Lo que es menos conocido es la realidad de espías compuestos de hardware, es decir, aparatitos que conectados al teclado del ordenador registran todo aquello que tecleemos. La ventaja es evidente, los keylogger por software son fácilmente detectables por los programas antivirus y antispyware actuales, mientras que un dispositivo físico es imposible de descubrir por estos métodos. También tienen una pequeña desventaja, y es que se pueden localizar echando un simple vistazo al equipo (o no).

Existen diversos dispositivos. Unos son simples adaptadores en línea que se colocan entre la conexión terminal del cable del teclado y el propio conector del teclado en la CPU. Se pueden encontrar en versiones PS/2 y USB, esto es, para cualquier teclado moderno. Además son muy sencillos y rápidos de instalar. Asimismo son fácilmente detectables por el usuario, pues simplemente hay que mirar por la parte trasera del equipo y localizarlo.

Keylogger PS/2

Otro tipo más sofisticado es el dispositivo interno que se instala dentro de un teclado físico estándar. Su colocación es más compleja, pues requiere de la habilidad de soldar los componentes y de tener un acceso prolongado al teclado que se quiere manipular. Por otro lado son totalmente indetectables, ya que se hace necesaria la apertura física del aparato para dar con ellos.

Otra versión es la del teclado con keylogger integrado. Son virtualmente imperceptibles a no ser que se sepa lo que se busca y donde buscarlo. Una excusa por parte de tu jefe de cambio de teclado podría llevar a generar sospechas en tu mente de procrastinador.

Pero la sofisticación, o la necesidad de acceder a las contraseñas de un usuario, puede afinar todavía más en ingenio. Existen chips que se sueldan a la placa base de un ordenador y capturan a nivel de firmware las interrupciones del teclado interpretadas por la BIOS del equipo. En este caso, la identificación del elemento en cuestión es prácticamente imposible, siempre y cuando no se sea un experto en electrónica y se conozca a la perfección el método empleado.

Si crees que por tener un teclado inalámbrico estás fuera de todo peligro es que estás muy equivocado. Existen otros modelos de keylogging que identifican los paquetes de datos que se transfieren desde un teclado emisor hasta el receptor conectado en la CPU. Son sniffers por hardware parecidos a los programas utilizados para capturar paquetes TPC/IP en las redes Wi-Fi. Todo un derroche de técnica imaginativa para un fin poco lícito.

Sin embargo, en la cúspide del desarrollo friqui-científico de captura de pulsaciones nos encontramos con los keylogger acústicos y los keylogger que interfieren emisiones electromagnéticas. Los primeros (keylogger acústicos) utilizan un sistema que bien podría haber salido de un capítulo de MacGyver. Se basan en patrones compuestos por los sonidos que cada usuario produce al golpear las teclas. Aseguran que el golpeteo que se oye cuando una persona teclea es totalmente distinto al de cualquier otra, generando una especie de huella sonora personal. La velocidad al pulsar las teclas, los intervalos entre pulsaciones, la frecuencia de repetición de ciertos sonidos y el idioma en el que se escribe pueden ser muestreados para generar esos patrones y analizarlos con el fin de asignar un sonido a cada tecla. Parece ser que una grabación de estos sonidos lo suficientemente prolongada (1.000 o más pulsaciones en un teclado) sería bastante para producir un patrón e identificar las letras pulsadas.

Con respecto al segundo método, es posible captar las emisiones electromagnéticas de un teclado con cable hasta desde 20 metros de distancia y sin estar físicamente conectado al teclado. En el año 2009, unos investigadores suizos probaron once teclados diferentes (USB, PS/2 y teclados de portátiles) dentro de una cámara semianecoica y llegaron a la conclusión de que todos ellos eran vulnerables. Esto es debido al elevado costo que supondría, aumentando muchísimo el precio de los teclados, apantallar o blindar correctamente los cables para que esas emisiones electromagnéticas no fueran apreciables. Los investigadores utilizaron un receptor de banda ancha para sintonizar la frecuencia específica de las emisiones radiadas por los teclados. Qué miedo, madre mía.

En el siguiente vídeo se puede comprobar el resultado del experimento comentado. Ha sido un vídeo bastante controvertido en Internet, tachado de fake e incluso de broma. No queda del todo claro, pero parece que en teoría lo que nos cuentan podría ser posible, sin embargo hay un montón de cuestiones en el aire.

Por último podríamos citar dos procedimientos más que, si bien no tan exquisitos y elegantes, no deben dejarse fuera de estudio. Son métodos básicamente utilizados por los ladrones para interceptar las pulsaciones en los cajeros automáticos, y que prácticamente todos conocemos ya. El primero se basa en la superposición de un teclado keylogger sobre el teclado original para que, al teclear el PIN de tu tarjeta de crédito, tanto el falso como el verdadero capturen las teclas pulsadas. Uno (el bueno) realizará su misión enviando el PIN a la máquina, y el otro guardará prudentemente en una memoria aneja la clave para luego ser utilizada ilegalmente.

El segundo de los procedimientos utilizados por los maleantes consiste en la colocación de una cámara de grabación sobre el teclado que registra la entrada de datos del usuario. No es un keylogger en el sentido clásico, sino una estrategia, sin embargo se puede utilizar perfectamente para capturar una contraseña o un PIN.

La mayoría de estos métodos se pueden evitar con la simple denegación de acceso físico a los equipos más sensibles, por ejemplo, bloqueando la sala de servidores de una empresa. Este es el medio más eficaz de prevenir la instalación de keylogger por hardware. Además, la inspección visual es la táctica principal para el descubrimiento de estos pequeños aparatos, ya que no se conocen métodos de detección a través de software.

En los casos en los que se oculta de la vista la CPU del ordenador y sólo tenemos acceso a monitor, teclado y/o un ratón, como por ejemplo en algunos quioscos o puntos de acceso públicos, donde la computadora permanece oculta en una caja cerrada, el usuario podría frustrar la acción de un keylogger utilizando el teclado en pantalla del propio sistema operativo o, si no se tiene acceso a él, escribiendo sólo parte de una contraseña, cambiando de ventana, añadiendo texto basura, volviendo al cuadro de la contraseña y escribiendo el resto. De este modo la captura de tecleo será una mezcla indescifrable de la clave correcta y texto basura; a más basura, menos legibilidad.

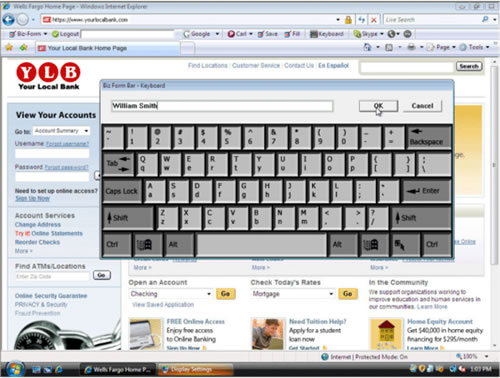

Teclado en pantalla para evitar el keylogging

Existen otras contramedidas eficaces para librarse de los keylogger. Algunas son bien conocidas porque las utilizan hoy día los sitios web de bancos y cajas de ahorro para dar acceso a las cuentas de sus clientes. El hecho de introducir la clave mediante pulsaciones de ratón en un pequeño teclado en pantalla que, además, cambia de orden las teclas en cada inicio de sesión, es una buena táctica. También existen rellenadores automáticos de formularios por software, contraseñas de un sólo uso que proporcionan las entidades financieras para cada caso particular, reconocimiento de voz, reconocimiento táctil de gestos, etcétera.

La paranoia tampoco es buena, pero unas medidas de seguridad básicas nos pueden evitar muchos disgustos. Estoy convencido de que después de leer este post, lo primero que vas a hacer es mirar la parte posterior del equipo de tu puesto de trabajo en busca de aparatejos raros conectados al cable del teclado. Siento haber arruinado tu día de juegos en Flash. I’m sorry, life is hard.

Y si lo que quieres es utilizar tú algún cacharro de estos para tus oscuros propósitos, puedes echarle un vistazo al KeyDevil, al KeyGhost, al WirelessKeylogger o, incluso, fabricarte uno propio, si eres un manitas, con las pautas del proyecto de código abierto DIY. Feliz espionaje.

De los pollitos de colores a EyePet (pasando por el Tamagotchi)

EyePet

Cuando yo era pequeño se llevaban las mascotas de carne y hueso. El que no tenía un perro, tenía un gato o un canario e, incluso, algunos tenían una tortuga, que eso era ya el no va más de los animales domésticos. España era todavía muy rural, y en muchos pueblos los niños vivían a diario con conejos, gallinas, vacas y ovejas.

Por aquella época, en los mercadillos de pueblos y ciudades surgió una nueva moda que nos volvió locos a todos los críos: los pollitos de colores. Estos animales en cuestión eran pollitos reales, vivitos y coleando, a los que se les sometía a un proceso de pintado como si de puertas de madera se trataran. Era común ver al típico anciano con su caja de cartón vendiendo pollitos de colores y asegurando a las madres, acuciadas por sus hijos para adquirir un pollo azul o verde, que aquellas aves no vivían mucho tiempo debido a lo nocivo del coloreado de sus plumas. ¡Hay que ser cabrón para encima reconocerlo! Pobres animales.

Pollitos de colores

Recuerdo haber tenido un pollito de estos que, inexplicablemente, se convirtió en gallina, se salía de su caja y comía como una desquiciada. No sé que ocurrió con ella, pero supongo que nada bueno, porque mi madre se acordaba frecuentemente del viejo vendedor de pollitos de colores y de las palabras que aseguraban la corta vida de los bichos. Posteriormente se pusieron de moda los patitos, y los hubo también de colores. Pato ya no tuve, se antojaba demasiado tentar mi suerte y la paciencia de mi madre, así que opté por ni siquiera mencionarlo.

Y entonces la sociedad decidió volver a las mascotas normales con su colorido de serie. Cada vez se compraron más perros y más gatos, y animales exóticos y aves raras y hasta roedores, anfibios y reptiles. Y los animales se empezaron a abandonar en las cunetas cuando las familias se iban de vacaciones en verano. Qué bonito es un perrito como regalo de Navidad pero cómo molesta después cuando hay que ocuparse de él. Necesitábamos algo que gustara a los niños, que no fuera un incordio y, a poder ser, que no manchara mucho (o nada).

Los japoneses, que son más listos que el hambre, enseguida dieron con la respuesta a nuestras necesidades: el Tamagotchi, un pequeño aparatejo en forma de huevo que tiene una pantalla en blanco y negro pixelada donde se pueden observar las vivencias de una mascota virtual. Un animalito al que se puede alimentar, llevar al baño, regañar, felicitar y curar cuando está enfermo. Y todo ello metido en un trozo de plástico que cabe en el bolsillo.

Tamagotchi original

Desde 1996 hasta la actualidad se han vendido millones de unidades de 37 versiones distintas de Tamagotchi, con un éxito abrumador en un comienzo y un paulatino desencanto y descenso de popularidad después. Fue creado por Aki Maita, una japonesa de 31 años amante de las mascotas que en 1990 entró a trabajar para la empresa juguetera japonesa Bandai.

Es curioso, pero parece que los niños necesitan cuidar mascotas por cojones, aunque no quieran. Esa necesidad de trasladar el cuidado que ellos reciben de sus padres a un ser que puedan manejar y controlar con el objeto de educarlos en responsabilidad todavía continúa existiendo. Parece que las mascotas virtuales son el camino que debe ser seguido, y de ahí nace EyePet.

EyePet es un juego para PlayStation 3, creado por London Studio y aparecido a finales del pasado año 2009. Se basa en la utilización de la cámara PlaySation Eye y aprovecha los modernos conceptos de realidad aumentada para proponernos la interacción con una mascota de lo más divertida absurda. Una suerte de mezcla entre un pequeño simio y un gremlin es el protagonista de este divertimento que, si bien resulta una absoluta estupidez, la calidad técnica con la que está realizado es impresionante. En el siguiente vídeo podemos ver la presentación oficial de Sony para este videojuego.

El jugador es capaz de interactuar totalmente con el bicho, puede colocar objetos delante de él que el software interpretará para generar una respuesta coherente. Por ejemplo, si tiramos una pelota hacia el mono, este saltará fuera de su trayectoria para evitar ser lastimado. También reacciona a las acciones de movimiento y sonido que permiten al usuario, por ejemplo, hacerle cosquillas al animal o aplaudir para asustarlo.

EyePet llegará en un acogedor huevo que estará a tu cargo hasta el momento en que de él nazca una adorable y amistosa criatura, deseosa de que le prestes toda tu atención. La mascota, que se puede personalizar con pieles de distintos colores y disfraces varios, se puede afeitar para que esté más suave, hacerle pasar por la peluquería o curarle cuando esté malito (malaria o dengue digo yo que tendrá). Es capaz de interactuar con objetos virtuales, como camas elásticas o máquinas de hacer burbujas, y con objetos formados a partir de un dibujo real que es mostrado a cámara.

Una virguería de pasatiempo mascotil que deja a los pobres pollitos de colores totalmente desactualizados. ¡Cómo han cambiado las cosas en poco tiempo! Ahora habrá que ver si la fiebre EyePet dura o se desvanece en poco tiempo. El día en que estos juegos se empiecen a vender en las tiendas de mascotas habrá que empezar a preocuparse.

Cómo nos intentan controlar vía RFID (y el peligro que ello supone)

Chip RFID bajo una etiqueta

RFID (siglas de Radio Frequency IDentification, en castellano «identificación por radiofrecuencia») es un sistema de almacenamiento y recepción de datos remotos que funciona mediante radiofrecuencia. Digamos que es como el siguiente paso evolutivo de los códigos de barras pero con mucha mayor funcionalidad y más prestaciones, ya que no necesita de la visión directa entre lector y etiqueta y, además, se puede utilizar a varios metros de distancia. Asimismo, permite almacenar datos variables, cosa que los códigos de barras son incapaces de hacer.

Para que nos entendamos todos de una vez, son los chips que llevan los perros implantados desde hace años para, en caso de pérdida, robo o abandono, identificar al can. Si un perro es abandonado vilmente en una gasolinera, el chip RFID nos revelará inmediatamente cuál es el nombre del animal (y también cuál es el nombre del perro).

El sistema funciona mediante dos elementos: el chip (o etiqueta) RFID, propiamente dicho, y un sistema de base que puede leer y escribir en el chip a distancia. La base (transceptor o interrogador) genera un campo de radiofrecuencia que alcanza al chip (o transpondedor). Estos chips, normalmente, son pasivos, es decir, no necesitan de corriente eléctrica para funcionar, porque es el propio campo de radiofrecuencia generado por el lector el que alimenta el circuito mediante una señal rectificada. Cuando el chip dispone de la energía necesaria, transmite sus datos al transceptor, y éste detecta esos datos como una perturbación del propio nivel de la señal y los procesa según el software determinado que controle el sistema.

Existen multitud de sistemas interrogadores (bobina simple, doble bobina, diferentes frecuencias…) y también distintos tipos de chips RFID (pasivos, activos y semipasivos), pero en este post no bajaremos a bucear a las profundidades de la tecnología, sino que nos quedaremos flotando en la superficie, divisando el horizonte tecnológico que nos depara.

Las aplicaciones de RFID para una mente geek pueden ser infinitas, pero, como en todo, la seguridad ha de ser uno de los factores primordiales que deben tenerse en cuenta, sobre todo por las recientes implementaciones que se están poniendo de moda en pasaportes o DNI electrónicos, tarjetas de crédito inteligentes u otros medios de pago. No son pocos los hackers éticos que han desarrollado hardware que leen a pocos metros de distancia un chip RFID y, en cuestión de segundos, desencriptan su información y piratean los datos más sensibles. Estas informaciones han sido puestas en conocimiento de los más directos responsables, pero el orgullo de muchos es inversamente proporcional a su capacidad de humildad y se niegan a admitir sus fallos.

El siguiente vídeo (en inglés) muestra cómo el experto en seguridad, futurista y hacker Pablos Holman revienta la seguridad de una tarjeta American Express provista de un chip RFID con un aparatejo que puede costar tan solo 8 $.

Estos hackers, además, han demostrado físicamente en más de una ocasión que los chips RFID pueden ser leídos desde 10 metros de distancia, tumbando por los suelos las diferentes especificaciones de los estándares que adjudicaban una distancia máxima de lectura de 10 centímetros. De todos modos, es posible, con hardware más potente, leer estas etiquetas desde mucha más distancia, incluso a más de 1,5 kilómetros.

Teniendo en cuenta que es una tecnología inalámbrica y que las transmisiones inalámbricas se pueden interceptar fácilmente, el aspecto de la seguridad es vital. Los modernos sistemas de pago o identificación permiten que, por ejemplo, circulemos en coche por la autopista y al llegar al peaje no tengamos ni que detenernos, porque un aparato interrogador identifique nuestra tarjeta RFID a metros de distancia y automáticamente nos cargue el pago en nuestra cuenta corriente y nos abra la barrera. Por otro lado, el proceso de entrar en un aeropuerto extranjero mediante un pasaporte electrónico se hace menos tedioso, ya que las etiquetas RFID de nuestros documentos nos identifican antes de llegar siquiera al arco de seguridad.

Varios países han propuesto la implantación de dispositivos RFID en sus nuevos pasaportes para aumentar la eficiencia en las máquinas de lectura de datos biométricos. El experto en seguridad Bruce Schneier dijo a raíz de estas propuestas: «Es una amenaza clara tanto para la seguridad personal como para la privacidad. Simplemente, es una mala idea». Por ejemplo, un asalto cerca de un aeropuerto podría tener como objetivo a víctimas que han llegado de países ricos, o un terrorista podría diseñar una bomba que funcionara cuando estuviera cerca de personas de un país en particular, información recabada del chip RFID de sus pasaportes.

Las aplicaciones aparentemente más inocuas pueden llegar a ser peligrosas. Desde su aparición se esta intentado vender la tecnología RFID como una evolución de los códigos de barras. La caja de cereales que compramos todas las semanas en el supermercado, por ejemplo, puede llevar un minúsculo chip RFID con información sobre la marca, el precio y la fecha de caducidad. Esto, que puede parecer una tontería, se vuelve peligroso cuando volvemos a casa, ya que los chips siguen estando ahí para siempre y siguen respondiendo a las llamadas de un transceptor. Cualquier persona con no muy buenas intenciones podrían hacer un escaneo sobre nuestra casa y conocer hasta nuestros datos más íntimos: la ropa que tenemos en el armario, los cereales que consumimos, la marca de nuestro televisor o la frecuencia con la que compramos preservativos. La información es poder, y el poder en malas manos no es algo precisamente bueno.

Lo anterior puede parecer un juego de niños cuando los chips RFID campen a sus anchas por tarjetas de crédito, móviles con sistemas de pago y libretas de ahorro. Cualquiera podría identificar esas emisiones a distancia y soplarnos todo el dinero de nuestra cuenta corriente en un abrir y cerrar de ojos. Por ello, una de las enmiendas de seguridad que se exigen a los estándares desde siempre es que los chips RFID no almacenen muchos datos sobre una persona (como hacen ahora), sino una simple referencia que es cotejada por el software del receptor al recibirla. Por ejemplo, el chip de una tarjeta de crédito no debería guardar el nombre, apellidos, dirección, fecha de expiración y PIN de un usuario, sino simplemente un número de registro que el receptor consulte en una base de datos para extraer el resto de información y validarlo.

El vídeo siguiente (en inglés) demuestra como el experto hacker Chris Paget es capaz de clonar, con un sistema fabricado por él, decenas de pasaportes RFID sólo dándose una vueltecita con el coche.

http://www.youtube.com/watch?v=9isKnDiJNPk

El problema ya no es que sea posible clonar las tarjetas RFID (que lo es), sino que se puede hacer por muy poco dinero y a bastante distancia. Lo que ha demostrado Chris Paget es que con 250 dólares ha podido montar un sistema con el que puede leer el identificador RFID de los pasaportes a una distancia de 10 metros.

Otro ejemplo en el que está involucrado el RFID son las tarjetas de transporte utilizadas en muchas ciudades. Un equipo de una universidad holandesa demostró como era posible clonar las Oyster card, la tarjeta que se utiliza en el transporte público de Londres. Las autoridades minimizaron este problema indicando que son capaces de detectar tarjetas clonadas y que, por tanto, solo serviría para viajar durante un día. Cosa que nadie se creyó.

Si ya es peligroso perder de vista la tarjeta de crédito en un restaurante o en un peaje porque la pueden clonar, ¿qué va a ocurrir ahora que se van a poder duplicar tarjetas a distancia, sin necesidad de tener acceso físico a ellas, mediante un simple barrido? Si esto no requiere de una mayor seguridad que baje Dios y le eche un vistazo.

El último grito en lo que a moda pijoleta se refiere es la implantación de chips RFID en las personas, bajo la piel. Se pueden utilizar para abrir la puerta de tu casa o de tu coche con solo acercarte a ella, para la identificación de empleados a la entrada de una empresa y en el acceso a áreas sensibles restringidas o, el súmmum de la subnormalidad profunda (con todos mis respetos a las personas afectadas de algún tipo de retraso), para entrar a una discoteca sin necesidad de esperar colas e, incluso, para pagar en la barra.

La ciudad de Barcelona fue pionera en esta chorrada, nunca imaginada por los fabricantes de RFID. En el año 2004, la discoteca Baja Beach anunciaba a sus clientes la posibilidad de implantarse un chip que les permitiría evitar las colas de entrada, acceder al área VIP o no pagar inmediatamente las bebidas, anotándolas en su cuenta. En fin…

A dónde vamos a llegar. Esta historia me recuerda (aunque no tenga nada que ver con los chips RFID) a la patente aquella que hace más o menos un año le fue denegada a un inventor árabe y que proponía un diminuto chip injertable que contenía un pequeño GPS y una cápsula de cianuro. El objetivo era controlar a delincuentes peligrosos que, si se escapaban, no llegarían muy lejos al ser liberada remotamente la dosis letal. No es que la realidad supere a la ficción, es que vamos copiando las puñeteras películas americanas punto por punto.

Un mundo futuro RFID es la utopía de todo geek, pero si la seguridad no es absoluta mejor que volvamos a guardar el dinero en el colchón y a abrir las puertas con una llave metálica. Aunque como soñar es gratis, soñemos.

Año 2050 (seguro que me quedo corto); el chip RFID es algo tan común como lo era el DNI del siglo pasado. Personas, animales y objetos tienen chips implantados, tecnológicamente muy avanzados, que los identifican al más mínimo detalle.

Te levantas de la cama y entras en la cocina; los electrodomésticos te detectan inmediatamente y en cinco minutos tienes preparado el desayuno. Mientras, el televisor ha sintonizado tu programa favorito, las noticias de la mañana. Mala suerte, tus hijos acaban de levantarse también y la televisión ha cambiado de canal para mostrar dibujos animados y ha bloqueado todos los canales pornográficos dejándolos innaccesibles. ¡Mierda!, te dices, a ver cuando cambio esa programación que el cabeza de familia soy yo y me tengo que tragar todas las mañanas los programas infantiles.

Tu mujer ya se ha encargado de ordenar al frigorífico que prepare la lista de la compra, en función de las unidades restantes en su interior identificadas por sus propios chips. Lo único que tienes que hacer es descargar la lista en tu teléfono móvil y marchar corriendo para que te dé tiempo a llegar a trabajar.

Diriges tu carrito, cabizbajo, por los pasillos del supermercado y ves cómo se encienden pequeños leds bajo los artículos que necesitas comprar, detectándolos el sistema del establecimiento al conectarse a la aplicación de lista de la compra de tu celular. Lo malo es que siempre se encienden también esas malditas bombillitas naranjas que te ofrecen productos que no necesitas, pero que están en oferta y te convendría comprar también. Siempre caes en la tentación de alguna galletita de chocolate, y el gran hermano lo sabe.

Con el carro lleno te diriges a las cajas. ¡Qué tiempos aquellos en los que te desesperabas porque la cola no avanzaba mientras una señora mayor colocaba prudentemente la compra en la cinta transportadora! Ahora sólo tienes que salir; un barrido a todos los chips RFID de los artículos del carro identificará cada cosa que te llevas y generará la factura. ¡Diablos! El sistema te indica que los yogures naturales azucarados que llevas caducan mañana. Bueno, te dices, no tengo tiempo de cambiarlos, esta noche toca maratón de lácteos. Un último escaneo RFID carga el importe de la compra en tu tarjeta de crédito. La puerta se abre; puedes salir.

Como siempre, llegas tarde al trabajo; se encarga de recordártelo el sistema de tu empresa el entrar por la puerta y detectar tu chip para fichar y anotar tu hora de llegada. Pasas el día como puedes entre cafés a media mañana, que pagas con solo acercarte a la máquina, y comida al mediodía que te sirve amablemente una máquina, la cual conoce a la perfección tus gustos culinarios, pero decide ponerte a dieta por el exceso de calorías que acumulas últimamente.

El día termina como siempre. Los niños se han dormido, y tu mujer se lava los dientes antes de meterse a la cama contigo. El despertador se ha programado de forma automática en cuanto te ha detectado cerca para sonar inexorablemente al día siguiente. Mientras se cierran tus ojos, piensas otra vez más en el día en que una fulguración solar gigantesca produzca un impulso electromagnético que mande a tomar por culo todo lo que tenga circuitos electrónicos sobre la faz de la Tierra.

Y yo me pregunto, ¿de verdad nos gustaría vivir así?

NOTA FINAL: Existe una web que proclama el boicot contra la tecnología RFID y se declara contraria a esta intromisión en la privacidad de las personas. Por si te interesa es Spychips.