La necesidad de ocultar: desde la escítala a la criptografía cuántica

La importancia de una buena clave

Artículo original para teknoPLOF! de Andoni Talavera Préstamo

Vivimos una etapa de la humanidad en la que constantemente debemos protegernos de ataques externos contra nuestra intimidad, bien en el mundo real o en el virtual. Una de las maneras que tenemos de salvaguardarnos es mediante el cifrado de las comunicaciones, pues se antoja uno de los puntos débiles de nuestra civilización. La criptografía dentro de este ámbito se emplea en multitud de sistemas: redes locales, navegación por Internet, conexiones Wi-Fi, transacciones bancarias, etcétera.

Desde la llegada de la era de las computadoras, el campo de la criptografía ha sufrido una amplia evolución, siendo capaces de utilizar complejos algoritmos matemáticos para cifrar mensajes, pero, cómo no, también ha redundado en una potente capacidad para descifrar esos mensajes.

Sin embargo, la historia de la criptografía no es para nada moderna, sino que desde que existió la necesidad de enviar mensajes entre personas, surgió la obligación de hacerlos ilegibles para que si, el mensajero era interceptado, el mensaje resultara indescifrable. Principalmente estos métodos se dieron en ámbitos religiosos, comerciales y militares; vamos, que no ha cambiado prácticamente nada en 2.000 años.

Una de las técnicas criptográficas usadas en la antigüedad fue creada por los éforos espartanos, la llamada escítala. Este mecanismo consistía en enrollar una tira de cuero alrededor de una vara de un diámetro concreto e ir escribiendo el mensaje en líneas horizontales. Al desenrollar la tira, lo que se obtiene es una serie de letras sin sentido a lo largo de la misma, y al ser enrollada nuevamente, en la vara del receptor aparecerá el mensaje que contiene. Esto obliga a que el destinatario sepa de antemano el diámetro de la vara que debe ser utilizada para poder descifrar el mensaje.

Escítala griega

Más tarde, allá por el 100 aC, Julio César desarrolló otra forma de cifrar los mensajes, escritos en latín, para sus campañas de conquista. Este Método de Julio César consistía en relacionar cada letra del alfabeto con otra situada n posiciones más allá. De esta manera, si quisiéramos cifrar el nombre de este blog usando n=3, el resultado sería algo así: teknoplof → whnqrsñri.

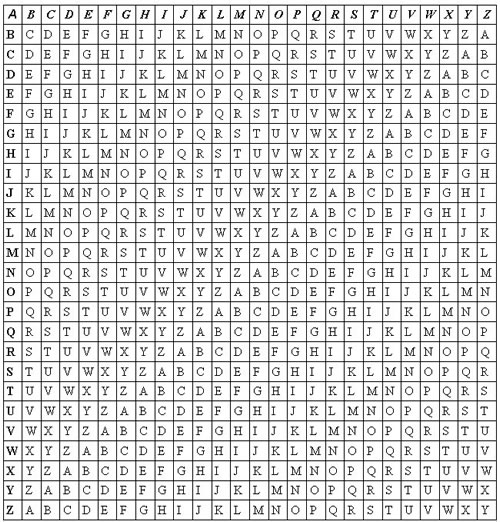

Los métodos evolucionaron a un siguiente nivel en el que no sólo se desordenan las letras según un patrón, sino que además se añade una clave, de tal forma que un mismo método de cifrado ofrecerá resultados distintos en función de la clave utilizada. Uno de estos procedimientos fue el denominado Cifrado de Vigenère, de principios del siglo XVI, el cual se fundamentaba en hacer emparejamientos de letras a través de una clave. Básicamente lo que se hace es lo siguiente:

- Definimos el mensaje: «el paquete está al descubierto».

- Elegimos una clave, que en este caso será

teknoplof. - Emparejamos las letras con la clave hasta terminar el mensaje:

E L P A Q U E T E E S T A A L D E S C U B I E R T O

T E K N O P L O F T E K N O P L O F T E K N O P L O

A continuación de localiza cada par de letras en una tabla modelo (ver siguiente imagen) para conseguir un mensaje resultante final:

XPZNEJPHJXWDNOAOSXVYLVSGEC

Tabla modelo

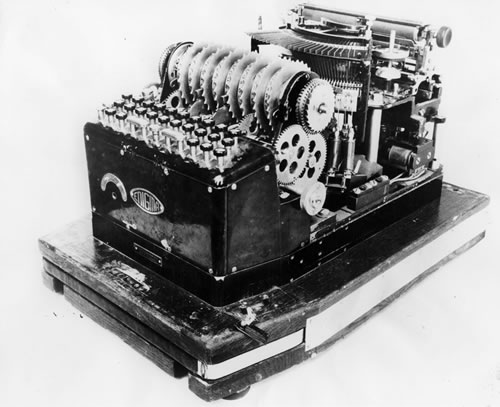

Van pasando los años y nos vamos acercando a nuestra historia moderna. Con la llegada de la Primera y Segunda Guerra Mundial, los métodos de cifrado elevaron un nuevo escalón en el ranking de la sofisticación, pasando por el cifrado en códigos binarios, como el Cifrado de Vernam, hasta llegar a la archiconocida máquina Enigma.

Este modelo tuvo su primera incursión comercial en 1923 de mano de sus creadores Hugo Alexander Koch, Arthur Scherbius y Richard Ritter. En un principio su propósito era exclusivamente comercial, hasta que en 1926 se incorporó a la marina alemana. Tres años más tarde formaba parte de toda la estructura de comunicaciones de la maquinaria Nazi, habiendo sufrido diferentes modificaciones para adaptarla a sus necesidades. Otros modelos comerciales fueron usados incluso en la Guerra Civil Española.

Antigua máquina Enigma original

Enigma supuso un verdadero salto tecnológico, abandonando los sistemas de lápiz y papel para hacer uso de la tecnología disponible en ese momento. En su modelo más avanzado disponía de un teclado donde pulsar las teclas correspondientes al mensaje, una unidad modificadora y un tablero donde aparecía la letra resultante. El proceso de transformación de una letra en otra se hacía a través de unos discos rotatorios, los cuales giraban con cada pulsación de teclado. De esta manera, la clave cambiaba para cada letra. Podemos hacernos una idea de su funcionamiento en este simulador Flash de una máquina Enigma de tres rotores.

Su complejo mecanismo de cifrado hizo creer a los alemanes que poseían el sistema más seguro jamás creado. Sin embargo (como en toda tecnología) fue roto gracias a un matemático polaco llamado Marian Rejewski. Tan importante resultó aquel hecho, que algunas fuentes aseguran que los aliados ganaron varias batallas (o al menos adelantaron su victoria) gracias a que supieron partir el sistema y, por tanto, pudieron prepararse rápidamente contra las instrucciones alemanas de guerra.

Con la irrupción de los ordenadores, los procedimientos se hicieron más complejos y mucho más rápidos. La ventaja es que los equipos informáticos son capaces de analizar millones de datos en poco segundos, haciendo el cifrado tan intrincado y confuso que resulta prácticamente imposible para un ser humano su resolución. Evidentemente, los seres humanos que necesiten romper un mensaje codificado, también tienen a su disposición ordenadores con hardware y software muy potente, por lo que se hace necesario desarrollar nuevas tecnologías continuamente para que las comunicaciones binarias sean cada vez más seguras. Aunque es importante saber que cualquier código, tarde o temprano, es susceptible de ser reventado por un experto en seguridad informática.

En el mundo de la criptografía computacional existen diversos algoritmos que se utilizan para cifrar las diversas comunicaciones, como por ejemplo el denominado DSA, que se usa en Estados Unidos para las firmas digitales, el IDEA, un cifrador por bloques, o el llamado WEP, el sistema de cifrado incluido en el estándar IEEE 802.11 como reglamento para redes wireless. Además, muchos protocolos de Internet considerados seguros utilizan técnicas de criptografía para mantener los datos de los usuarios seguros. Es el caso de SSL, SSH o SET, este último es el dedicado a proporcionar seguridad en las transacciones mediante tarjetas de crédito en redes no seguras, especialmente Internet. Asimismo, existen multitud de programas de software que permiten al usuario asegurar su privacidad y la de sus datos en un entorno de red. Este sería el caso de TrueCrypt (para cifrar datos del disco duro), GNU Privacy Guard (para el cifrado de mensajes y firmas digitales), o el veterano PGP, un software para el cifrado (ahora propiedad de Symantec) de información a través de Internet mediante el uso de criptografía de clave pública o criptografía asimétrica.

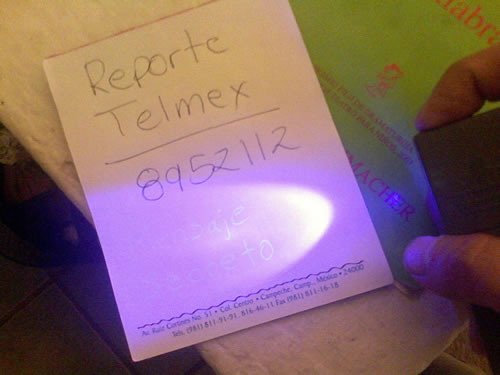

Al calor de todas estas técnicas computacionales, han ido apareciendo a lo largo de los años nuevos procedimientos informáticos que no son sino adaptaciones de sistemas antiguos a la vida digital. En esta coyuntura estarían, por ejemplo, la esteganografía, el watermarking o el fingerprinting. Los procesos esteganográficos pretenden ocultar mensajes dentro de otros, llamados portadores. Son conocidos programas como OpenStego que nos permite esconder un mensaje cualquiera dentro de una imagen en cualquier formato. Este método es frecuentemente utilizado por los distribuidores de pornografía infantil, que ocultan un vídeo o una imagen dentro de otra (o de otro tipo de archivo) para que el receptor, al conocer la clave, la haga visible. Los avances tecnológicos siempre van de la mano de las mentes más despreciables.

Por su lado, el watermarking (o marca digital de agua) consiste en insertar un mensaje en el interior de un objeto digital (imágenes, audio, vídeo, software…) que contiene un grupo de bits que identifica de manera inequívoca al propietario de los derechos de dicho objeto. En su caso, el fingerprinting (o huella digital), además de contener los datos del propietario del copyright del objeto, contiene los datos del comprador original o adquiriente de los derechos de uso. Con estas dos tecnologías, sobre todo con la segunda, las corporaciones internacionales que dicen estar acosadas por la piratería podrían rastrear una obra distribuida por Internet y conocer con exactitud a que comprador original pertenece, al que se le supone el distribuidor pirata original. Y cuidado, porque estas marcas de bits no sólo se graban en archivos de software, sino que pueden ir anexadas a las pistas musicales de un cederrón o al contenido audiovisual de un disco óptico.

La tinta invisible, una de las técnicas esteganográficas más popular

Damos un pequeño salto temporal y nos vemos ojeando en el futuro del cifrado de datos. ¿Qué se avecina por allí? Pues seguramente el uso de la física cuántica para estos menesteres. Resulta interesante poder ver que al inicio de sentar las bases de la criptografía cuántica se diga abiertamente que es un sistema 100% fiable, 100% seguro y 100% no rompible. Todos los métodos utilizados en la actualidad se sirven de complejos algoritmos, pero que por muy enmarañados y rebuscados que sean, absolutamente todos pueden ser rotos por un ordenador lo suficientemente potente y un margen de tiempo adecuado. ¿Qué tiene de especial, por tanto, este nuevo modelo de cifrado cuántico?

La criptografía cuántica utiliza pulsos de luz (fotones) para enviar datos. El proceso es bastante complejo de entender a priori, pero digamos, grosso modo, que lo que hace es otorgar a cada fotón un estado concreto de una propiedad específica. El receptor del mensaje, por medio de un complicado proceso inverso, «abre la lata» y mira lo qué lleva dentro. Lo verdaderamente especial es que si alguien intenta descifrar el código, el sistema se perturba y empieza a dejar de tener sentido. Esto sucede por una propiedad cuántica relacionada con el Principio de indeterminación de Heisenberg, por el cual el hecho de conocer una propiedad de un sistema hace irremediablemente que se pierda otra. Además, el receptor recoge «restos» del intento de análisis del mensaje y, por tanto, le permite reaccionar en ese sentido. Es como acercarte a tu hucha y encontrar restos de huellas digitales. Sabes que alguien ha andado husmeando por allí.

¿Es el fin de los fisgones virtuales? ¿Hemos alcanzado la panacea en seguridad? Muchos dijeron que sí, sin embargo, y como comentábamos anteriormente, nada será perfecto. Un grupo de investigadores del MIT pudieron extraer hasta el 40% de datos de un mensaje sin ser delatados y sin que el sistema dejara de ser coherente. Curiosamente, este grupo trabaja precisamente en mejorar los métodos de detección de esos picos anómalos.

En definitiva, en toda la historia el ser humano ha remitido mensajes secretos, cifrados y ocultos, y en todas las ocasiones han sido averiguadas las claves. Lo que queda es seguir evolucionando con la tecnología y tratar de asacar métodos cada vez más seguros, sin olvidarnos de que, al final, lo que con tecnología se crea con tecnología se destruye, y que la verdadera seguridad parte de nosotros mismos. De nada sirve tener la mejor puerta del mercado con la mejor cerradura si, al final, la dejamos abierta; pasen y vean. Kevin Mitnick comentaba que el eslabón más débil de un sistema de seguridad es el ser humano, y es que si no sabes una clave siempre puedes ir y preguntársela al más pardillo de la empresa, que piará como un gorrión si se le ofrece alpiste convenientemente.

Una última puntualización lingüistica: los términos «encriptar», «encriptación» y «encriptado» no existen en castellano, esto es, no están aprobados para su uso por la Real Academia Española de la Lengua. Esto no quiere decir que en un futuro no aparezcan en el diccionario (todo apunta a que sí, debido a su copioso empleo), sin embargo, y por aquello de utilizar un lenguaje correcto, evitemos esos anglicismos, provenientes de la voz inglesa encrypt, y utilicemos mejor nuestras voces: «cifrar» y «cifrado».

muy interesante la evolucion