Entradas de la categoría ‘Underground’

Una carta de hace 125 años desvela el posible origen de la palabra inglesa «hack»

Hack

Si caminamos por el corazón del cuartel general de Facebook en Menlo Park, California, nos podemos encontrar un lugar con un imponente mural de dos pisos de alto pintado por el artista Brian Barnecio. El diseño parece un enorme tótem plagado de formas abstractas y con una sola palabra en el centro: hack.

A finales de los años ochenta, y durante los noventa y principios del siglo XXI, hack era una palabra dañina y canalla, pues evocaba el peligro y la actividad criminal en el submundo cibernético que constituían las redes informáticas. El término trataba de la irrupción en los sistemas informáticos, redes telefónicas y otras tecnologías vulnerables. La mayoría de la gente que conocía la historia del hacking y estaba relacionada con el mundo de la informática no tenían esa impresión de los hackers, pero la connotación negativa se afianzó como la corriente principal entre el pueblo llano.

Mural en las oficinas de Facebook

Sin embargo, en la última década, hack y hacker han sido rehabilitados como términos. Hoy, al parecer, todo el mundo quiere ser un hacker. Facebook, por ejemplo, ha recorrido un largo camino hacia la renovación de estos vocablos; el éxito de la construcción de su empresa se ha gestado alrededor de la idea de que el hacking es algo positivo, una forma de transformar las tecnologías en algo mejor.

Gracias, pues, a Zuckerberg y su Facebook, y a otros tantos ambiciosos desarrolladores de software de todo Silicon Valley, hack es hoy una palabra con dos significados. Por un lado, tenemos a los hackers llamados de sombrero blanco (white hat hackers), que construyen aplicaciones nuevas y geniales y, creativamente, abren nuevos caminos. Y tenemos, también, a los hackers de sombrero negro (black hat hackers), que descaradamente comprometen sistemas informáticos en su propio beneficio.

Pero, ¿cuál es el verdadero significado de la palabra? ¿Era, originalmente, ese significado positivo o negativo? La cuestión es más complicada de lo que parece. No se puede dar una respuesta definitiva, pero ha aparecido una nueva pieza del rompecabezas. Y es que antes de que llegara al mundo la alta tecnología, la palabra hack conllevaba un significado especial en el mundo de las peleas de gallos, durante el siglo XIX.

Hack se remonta a, por lo menos, el período inglés medio (quizás en algún momento entre 1150 y 1500), y su evolución es seguramente bizantina. Según el afamado Oxford English Dictionary, llegó hace varios siglos, llevando otra forma entre sus acepciones actuales, a saber: «cortar con fuertes golpes de forma irregular o al azar«.

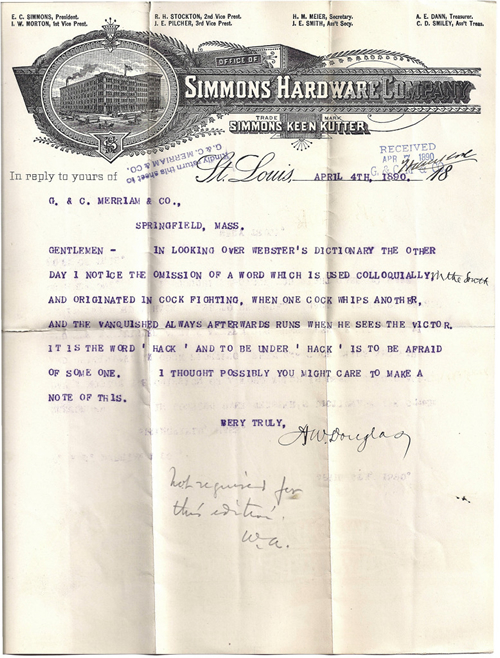

Amén de lo anterior, Emily Brewster, un editor estadounidense de Merriam–Webster Inc., buscó en sus archivos y logró encontrar esta carta fechada el 4 de abril de 1890, dirigida a G. & C. Merriam & Co. y firmada por un tal AW. Douglas. El membrete es de la empresa Simmons Hardware Company, de San Luis (Misuri).

Douglas, en su misiva, señala que el diccionario del momento omite una palabra que se utiliza coloquialmente y fue originada en las peleas de gallos. Y dice textualmente: «cuando un gallo da una paliza a otro y, después, el vencido corre siempre que ve al vencedor, eso se conoce con la palabra ‘hackear’ y, por lo tanto, ‘ser hackeado’ es tener miedo de alguien«.

¿Es posible que la jerga de las sureñas peleas de gallos de alguna manera diera el salto a las paredes de Facebook siglo y pico después? Puede ser, quién sabe. Pero no tenemos nada tan definitivo como para afirmar que existe una relación directa entre aquellas peleas de gallos y la actividad relacionada con la informática maliciosa. Es totalmente posible que los significados se desarrollaran de manera completamente independientemente los unos de los otros.

Cuando varios hackers usaron los ordenadores del programa nuclear iraní para poner música de AC/DC

AC/DC

Entre 2009 y 2010 el programa nuclear de Irán fue blanco de un ataque cibernético devastador. Un virus conocido como Stuxnet y colado por un grupo de hackers, según los informes desarrollados por los gobiernos estadounidense e israelí, tomó el control de las instalaciones nucleares en todo el país, causando que miles de máquinas se estropearan. Pero, al parecer, no satisfechos con paralizar los esfuerzos nucleares de Irán, quisieron demostrar su poder de otra manera. Para ello, y siempre según los informes citados, secuestraron estaciones de trabajo de la red iraní y las utilizaron para poner, a todo volumen, música del grupo australiano AC/DC.

Y debieron de poner la música muy, muy alta. En su intervención en la conferencia de seguridad Black Hat, el experto en seguridad informática Mikko Hyppönen recordó el correo electrónico que recibió de un científico iraní en el momento de los ataques de Stuxnet. El contenido se detalla a continuación.

«Había también algo de música tocando al azar en muchas de las estaciones de trabajo durante la noche con el volumen al máximo. Creo que era la banda estadounidense AC-DC Thunderstruck. Todo era muy extraño y sucedió muy rápido. Los atacantes también han logrado ganar acceso root a la máquina por la que entraron y eliminaron todos los logs».

Por supuesto, Thunderstruck es una canción de 1990 del álbum The Razor Edge, no un sufijo del nombre de la banda australiana (que no estadounidense). Pero ese científico puede ser perdonado por sus altos desconocimientos musicales, y es que bajo las leyes de censura del país, sólo la música floclórica de Irán, la música clásica o la música pop son admitidas allí.

Desde el ataque de Stuxnet, el presidente Obama ha advertido contra el uso de armas cibernéticas para atacar a otros países, por temor a que pueda ser reutilizado su código fuente y se convierta en un ataque inverso contra Estados Unidos. Hasta el momento, el presidente no ha comentado sobre los peligros de la implementación de canciones de AC/DC en estos ataques 😉 .

Pirateando máquinas con códigos de barras. Hack the supermarket!

Códigos de barras maliciosos

El blog Help Net Security se hizo eco hace una semana de un par de vídeos aparecidos en la cuenta de Twitter de Yang Yu, fundador e investigador del Xuanwu Lab del holding chino Tencent. En ellos se muestra y se demuestra cómo es posible hackear un ordenador mediante códigos de barras especiales, pudiendo instalar malware o realizar cualquier tipo de operación malintencionada. A esto lo han llamado BadBarcode, y lo presentaron en la Conferencia PanSec 2015, en Tokio.

Estos códigos de barras envenenados funcionan de una manera tan simple y son tan fáciles de generar que, realmente, dan bastante miedo. Y da también bastante miedo pensar que eso está ahí delante desde hace años y que a nadie se le hubiera pasado por la cabeza explotarlo. ¿O sí?

Cualquiera puede crear sus propios códigos de barras con las decenas de aplicaciones gratuitas que existen en Internet o incluso, si me apuras, a mano mediante una fuente específica descargada para Microsoft Word, por ejemplo. El problema reside en que, en función del protocolo que utilicen las pistolas o escáneres lectores de códigos de barras, sin son compatibles con Code 128, por ejemplo, además de poder representar caracteres numéricos, también son capaces de leer caracteres ASCII. Y ahí está el peligro.

La combinación de teclas especiales (tipo Ctrl o Alt) más cualquier carácter ASCII, puede utilizarse para activar combinaciones de teclas de acceso rápido que, por ejemplo, abran una ventana de comandos del sistema operativo (un shell) e inicien programas, lancen aplicaciones o ejecuten instrucciones críticas en el equipo.

Y lo mejor de todo es que es algo tan sencillo como generar los códigos de barras e imprimirlos en un papel o etiqueta adhesiva. Después, me voy a mi supermercado de confianza, sustituyo el código de un artículo y me acerco a la caja para pagar. El desaguisado puede ser enorme o una broma de mal gusto. Asimismo, teniendo en cuenta que, amén de mercados y comercios, códigos de barras podemos encontrar en hospitales, centros comerciales, gasolineras, aparcamientos públicos, etcétera, pues creemos que el BadBarcode se puede convertir en algo un poco más grave que lanzar un navegador en la caja del súper.

El siguiente vídeo muestra cómo con un simple lector de códigos de barras puede ejecutar instrucciones en un sistema Windows y abrir una ventana de comandos.

Another demo of our talk «BadBarcode» in PacSec 2015: start a shell by one single boarding pass. pic.twitter.com/7ssmyYJsIo

— Yang Yu (@tombkeeper) noviembre 12, 2015

En su cuenta de Twitter, Yang Yu colgó uno y dos vídeos más de demostraciones adicionales diseñadas por él y por un colega de investigación.

La solución es complicada, pues BadBarcode no es una vulnerabilidad de un determinado producto, sino que afecta a la totalidad de las pistolas de códigos de barras, o al menos a las que funcionan como emuladoras de teclado (que son casi todas). La mejor defensa parece consistir en anular los atajos de teclado de las máquinas a las que están conectados estos escáneres. De esta manera, aunque un dispositivo envíe comandos acortados, estos no producirán efecto alguno.

Sin embargo, quién sabe si alguien no descubrirá algo que se pueda enviar (y no se pueda anular) y dé acceso a alguna característica interesante para el hacker. Lo ideal sería que los fabricantes de escáneres de códigos de barras no permitieran funciones adicionales más allá de los protocolos estándares por defecto. Pero eso supone una empresa bastante importante como para que cambie de un día para otro.

Hacerse con el ID de una cuenta de Facebook antes de denunciar

Facebook ID

Facebook es la red social más importante del planeta, al menos en número de integrantes, y por ello es un lugar ideal para que, entre la muchedumbre, se oculten alborotadores, inciviles, maleducados y, a veces también, vándalos y sinvergüenzas. Todos los días se reportan a la plataforma cientos de imágenes, comentarios y otros contenidos de diversas cuentas que molestan, inoportunan o acosan con sus acciones. Lo lógico, en estos casos, es denunciar directamente la cuenta a los responsables de Facebook, siempre y cuando tengamos pruebas y hechos fehacientes de los sucesos en cuestión. La red social se encargará de comprobar las denuncias y actuar en consecuencia.

El problema es que Facebook tiene una característica muy curiosa dentro de sus opciones de configuración, y es que nos permite cambiar o modificar nuestro nombre de usuario en cualquier momento, al menos en una ocasión, de manera muy sencilla. Asimismo, también tenemos la posibilidad de cambiar nuestra URL de usuario, es decir, nuestra dirección web dentro de la plataforma. Ello aporta ese puntito de falsa seguridad que tienen los gamberros feisbuqueros, pues creen que pueden ir saltando de nombre en nombre, ocultándose de sus víctimas y de las denuncias.

Pero esto no es así de simple, y es que, aunque podamos cambiar nuestro nombre y nuestra dirección web, lo que nunca vamos a poder modificar es nuestro ID de usuario, pues es un número de identificación único, personal e intransferible que nunca cambia. El truco del almendruco, pues, es conseguir averiguar el ID del usuario que nos molesta. Y es una tarea muy sencilla. Vamos a ver un ejemplo.

La imagen siguiente muestra la página de Facebook de teknoPLOF!, con la URL remarcada dentro de un cuadrado verde.

URL de teknoPLOF!

A continuación, podemos ver la web de configuración en la que se nos permite cambiar nombre y URL.

Configuración de Facebook

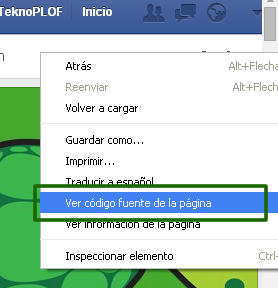

Para poder conocer el ID de una página o de un usuario de Facebook, lo que tenemos que hacer es algo tan simple como acceder al código fuente de la página web. Para ello, y en función del navegador que tengamos, podemos hacerlo de multitud de formas. La más sencilla, e incluida en todos los navegadores, es hacer clic con el botón derecho de nuestro ratón sobre la página abierta (a poder ser donde no haya nada debajo) y elegir una opción de sea algo así como ver código fuente o ver código fuente de la página. Lo veis en la imagen siguiente.

Acceder al código fuente

Una vez aparezca el código, debemos buscar el campo llamado USER_ID (siguiente imagen). A continuación, y entre comillas, aparece el ID de usuario, en este caso 126915057411802; los ID de cuentas personales son más cortos.

ID de Facebook

Pues bien, este número es el que nos interesa, ya que hace referencia a esa cuenta de Facebook única. Para comprobarlo, sólo tenemos que ingresarlo en una URL válida de Facebook y verificar que accede a la misma página. Ver imagen siguiente.

URL con el ID de Facebook

Este número de usuario es único, y nunca puede cambiarse, por lo que los cambios de nombre o dirección web de los alborotadores no serán efectivos. Es el número que siempre deberemos guardar de cualquier usuario de Facebook antes de denunciar.

Un último apunte: necesitamos estar identificados (haber hecho login) en Facebook para poder conseguir el ID, si no siempre devuelve cero (0).

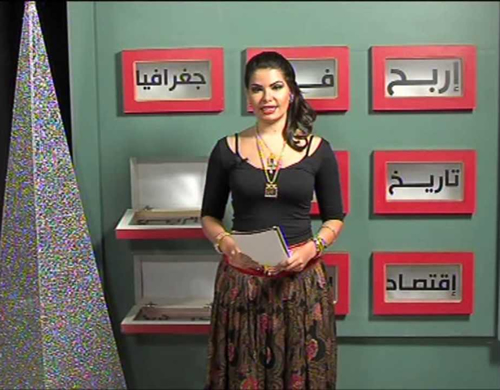

Lara Abdallat, de Miss Jordania 2010 a azote digital del Estado Islámico

Lara Abdallat

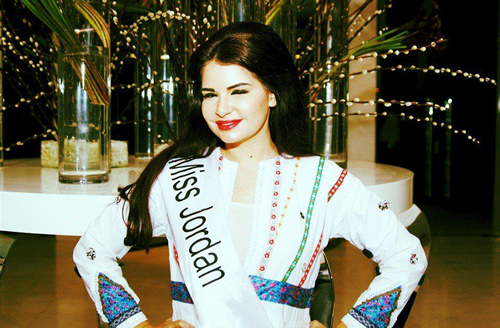

La chica de las fotos de esta entrada es Lara Abdallat, una reina de la belleza asiática de Oriente Medio que llegó a conseguir el título de Miss Jordania en el año 2010 y que fue primera finalista de Miss Mundo Árabe en 2011. Aquello que tanto trabajo le costó y que, se supone, debía mantenerla ufana y complacida, fue enviado a un rincón cuando decidió dedicarse a ser el flagelo online del grupo terrorista insurgente Estado Islámico.

Diplomada en diseño de interiores y en administración de empresas, tiene también títulos de moda y literatura española. Una mujer que ha estudiado en la Universidad de Salford (Manchester), en la Universidad de Jordania, en el Istituto di Moda Burgo (Milán), en el Instituto Cervantes de Amán (Jordania) y que ha sido presentadora de televisión y ha fundado diversas empresas de moda y marketing, decide un buen día, tras el atentado de Charlie Hebdo en París, dedicarse a luchar contra lo que considera injusto para la percepción y la imagen de su mundo árabe.

Con los objetivos bien acomodados en su cabeza de 33 años, se convierte en una de las lideresas del grupo de hacking GhostSec (Ghost Security), una asociación de hackers (fundada a principios de este año 2015) compuesta en su mayoría por mujeres del Medio Oriente que se están dando a conocer por sus intensos esfuerzos en combatir las actividades en Internet del ISIS, ayudando a las autoridades a bloquear sus comunicaciones y previniendo ataques en el mundo virtual, y en el real también.

Lara Abdallat como Miss Jordania

«La imagen del Islam para todos los no musulmanes de occidente está dañada por aquellas criaturas. Me refiero a ellos como criaturas, no como humanos», opinó la muchacha en una entrevista a un medio de comunicación neoyorquino. «Se trata de salvar vidas. No importa si son musulmanes, cristianos, judíos o budistas. No me importa. No me importa cuál es el color de tu piel. Se trata de proteger a las personas«.

GhostSec, prima hermana de Anonymous, se dedica a escudriñar Internet, y también la deepweb y la darknet, en busca de actividades sospechosas. Su misión es eliminar la presencia online de grupos extremistas islámicos como Estado Islámico, Al Qaeda, el Frente Al-Nusra, Boko Haram o Al-Shabbaab con el objetivo de dificultar su habilidad para organizarse.

Su equipo, de jerarquía cuasi militar, está bien nutrido por directores de operaciones, oficiales tecnológicos, operativos de inteligencia, investigadores analistas, etcétera. Y, como decíamos, la práctica mayoría son mujeres; es un grupo hacktivista femenino en contra del terrorismo yihadista y fundamentalista islámico.

Lara Abdallat como presentadora

Según ellos mismos apuntan en su sitio web, utilizan diversos métodos para tumbar las identidades en línea de sus oponentes, desde ataques de denegación de servicio, inyecciones SQL, cross-site scripting, ingeniería social, defacements de webs, fuerza bruta, escaneo de vulnerabilidades, pentesting, honeypots y un largo etcétera, esto es, todo un rosario de herramientas del underground informático que permiten localizar y demoler objetivos concretos.

Desde su web, también, nos ofrecen la posibilidad de colaborar denunciando páginas o cuentas en redes sociales que puedan ser sospechosas de pertenecer a grupos terroristas islámicos.

Lara Abdallat como guerrillera cibernética

Lara ha comentado alguna vez que existen muchas mujeres ciberactivistas luchando contra el ISIS y que ella se siente honrada y orgullosa de representarlas. Ahí queda eso, una mujer que se está jugando la vida (literalmente) por sus ideales y sus convicciones. Al menos, de intrépida y valiente hay que tratarla. ¡Qué menos!