Keylogging por hardware

Hardware keylogger

Lo que es menos conocido es la realidad de espías compuestos de hardware, es decir, aparatitos que conectados al teclado del ordenador registran todo aquello que tecleemos. La ventaja es evidente, los keylogger por software son fácilmente detectables por los programas antivirus y antispyware actuales, mientras que un dispositivo físico es imposible de descubrir por estos métodos. También tienen una pequeña desventaja, y es que se pueden localizar echando un simple vistazo al equipo (o no).

Existen diversos dispositivos. Unos son simples adaptadores en línea que se colocan entre la conexión terminal del cable del teclado y el propio conector del teclado en la CPU. Se pueden encontrar en versiones PS/2 y USB, esto es, para cualquier teclado moderno. Además son muy sencillos y rápidos de instalar. Asimismo son fácilmente detectables por el usuario, pues simplemente hay que mirar por la parte trasera del equipo y localizarlo.

Keylogger PS/2

Otro tipo más sofisticado es el dispositivo interno que se instala dentro de un teclado físico estándar. Su colocación es más compleja, pues requiere de la habilidad de soldar los componentes y de tener un acceso prolongado al teclado que se quiere manipular. Por otro lado son totalmente indetectables, ya que se hace necesaria la apertura física del aparato para dar con ellos.

Otra versión es la del teclado con keylogger integrado. Son virtualmente imperceptibles a no ser que se sepa lo que se busca y donde buscarlo. Una excusa por parte de tu jefe de cambio de teclado podría llevar a generar sospechas en tu mente de procrastinador.

Pero la sofisticación, o la necesidad de acceder a las contraseñas de un usuario, puede afinar todavía más en ingenio. Existen chips que se sueldan a la placa base de un ordenador y capturan a nivel de firmware las interrupciones del teclado interpretadas por la BIOS del equipo. En este caso, la identificación del elemento en cuestión es prácticamente imposible, siempre y cuando no se sea un experto en electrónica y se conozca a la perfección el método empleado.

Si crees que por tener un teclado inalámbrico estás fuera de todo peligro es que estás muy equivocado. Existen otros modelos de keylogging que identifican los paquetes de datos que se transfieren desde un teclado emisor hasta el receptor conectado en la CPU. Son sniffers por hardware parecidos a los programas utilizados para capturar paquetes TPC/IP en las redes Wi-Fi. Todo un derroche de técnica imaginativa para un fin poco lícito.

Sin embargo, en la cúspide del desarrollo friqui-científico de captura de pulsaciones nos encontramos con los keylogger acústicos y los keylogger que interfieren emisiones electromagnéticas. Los primeros (keylogger acústicos) utilizan un sistema que bien podría haber salido de un capítulo de MacGyver. Se basan en patrones compuestos por los sonidos que cada usuario produce al golpear las teclas. Aseguran que el golpeteo que se oye cuando una persona teclea es totalmente distinto al de cualquier otra, generando una especie de huella sonora personal. La velocidad al pulsar las teclas, los intervalos entre pulsaciones, la frecuencia de repetición de ciertos sonidos y el idioma en el que se escribe pueden ser muestreados para generar esos patrones y analizarlos con el fin de asignar un sonido a cada tecla. Parece ser que una grabación de estos sonidos lo suficientemente prolongada (1.000 o más pulsaciones en un teclado) sería bastante para producir un patrón e identificar las letras pulsadas.

Con respecto al segundo método, es posible captar las emisiones electromagnéticas de un teclado con cable hasta desde 20 metros de distancia y sin estar físicamente conectado al teclado. En el año 2009, unos investigadores suizos probaron once teclados diferentes (USB, PS/2 y teclados de portátiles) dentro de una cámara semianecoica y llegaron a la conclusión de que todos ellos eran vulnerables. Esto es debido al elevado costo que supondría, aumentando muchísimo el precio de los teclados, apantallar o blindar correctamente los cables para que esas emisiones electromagnéticas no fueran apreciables. Los investigadores utilizaron un receptor de banda ancha para sintonizar la frecuencia específica de las emisiones radiadas por los teclados. Qué miedo, madre mía.

En el siguiente vídeo se puede comprobar el resultado del experimento comentado. Ha sido un vídeo bastante controvertido en Internet, tachado de fake e incluso de broma. No queda del todo claro, pero parece que en teoría lo que nos cuentan podría ser posible, sin embargo hay un montón de cuestiones en el aire.

Por último podríamos citar dos procedimientos más que, si bien no tan exquisitos y elegantes, no deben dejarse fuera de estudio. Son métodos básicamente utilizados por los ladrones para interceptar las pulsaciones en los cajeros automáticos, y que prácticamente todos conocemos ya. El primero se basa en la superposición de un teclado keylogger sobre el teclado original para que, al teclear el PIN de tu tarjeta de crédito, tanto el falso como el verdadero capturen las teclas pulsadas. Uno (el bueno) realizará su misión enviando el PIN a la máquina, y el otro guardará prudentemente en una memoria aneja la clave para luego ser utilizada ilegalmente.

El segundo de los procedimientos utilizados por los maleantes consiste en la colocación de una cámara de grabación sobre el teclado que registra la entrada de datos del usuario. No es un keylogger en el sentido clásico, sino una estrategia, sin embargo se puede utilizar perfectamente para capturar una contraseña o un PIN.

La mayoría de estos métodos se pueden evitar con la simple denegación de acceso físico a los equipos más sensibles, por ejemplo, bloqueando la sala de servidores de una empresa. Este es el medio más eficaz de prevenir la instalación de keylogger por hardware. Además, la inspección visual es la táctica principal para el descubrimiento de estos pequeños aparatos, ya que no se conocen métodos de detección a través de software.

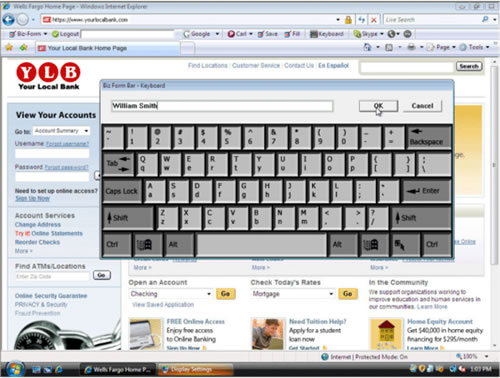

En los casos en los que se oculta de la vista la CPU del ordenador y sólo tenemos acceso a monitor, teclado y/o un ratón, como por ejemplo en algunos quioscos o puntos de acceso públicos, donde la computadora permanece oculta en una caja cerrada, el usuario podría frustrar la acción de un keylogger utilizando el teclado en pantalla del propio sistema operativo o, si no se tiene acceso a él, escribiendo sólo parte de una contraseña, cambiando de ventana, añadiendo texto basura, volviendo al cuadro de la contraseña y escribiendo el resto. De este modo la captura de tecleo será una mezcla indescifrable de la clave correcta y texto basura; a más basura, menos legibilidad.

Teclado en pantalla para evitar el keylogging

Existen otras contramedidas eficaces para librarse de los keylogger. Algunas son bien conocidas porque las utilizan hoy día los sitios web de bancos y cajas de ahorro para dar acceso a las cuentas de sus clientes. El hecho de introducir la clave mediante pulsaciones de ratón en un pequeño teclado en pantalla que, además, cambia de orden las teclas en cada inicio de sesión, es una buena táctica. También existen rellenadores automáticos de formularios por software, contraseñas de un sólo uso que proporcionan las entidades financieras para cada caso particular, reconocimiento de voz, reconocimiento táctil de gestos, etcétera.

La paranoia tampoco es buena, pero unas medidas de seguridad básicas nos pueden evitar muchos disgustos. Estoy convencido de que después de leer este post, lo primero que vas a hacer es mirar la parte posterior del equipo de tu puesto de trabajo en busca de aparatejos raros conectados al cable del teclado. Siento haber arruinado tu día de juegos en Flash. I’m sorry, life is hard.

Y si lo que quieres es utilizar tú algún cacharro de estos para tus oscuros propósitos, puedes echarle un vistazo al KeyDevil, al KeyGhost, al WirelessKeylogger o, incluso, fabricarte uno propio, si eres un manitas, con las pautas del proyecto de código abierto DIY. Feliz espionaje.

Este blog vale millones, de verdad. Nunca lo dejes.

La verdad es que hace muchos muchos años (unos 10) ya había oído hablar de que se podían captar las señales electromagnéticas que el teclado producía. A día de hoy ya no sabía si aquello lo oí realmente o son devaneos mentales de adolescencia… pero mira tú, que al final va a ser cierto lo que oí!!!

P.D.: Estamos pillados por lo huevos en esta sociedad y ni nos hemos enterado… nos debe dar gustito y tó.

¡¡¡ No existe privacidad en ningún sitio !!! Nos están robando lo mas preciado del ser humano ¡la intimidad!.

Dentro de nada, te van a vigilar hasta en tu propia casa, estoy alucinando.

¡Buenísimo post!

[…] Jonathan en Keylogging por Hardware Por favor, háganle un favor al mundo y unifiquen sus esfuerzos de desarrollo del interfaz. Estoy […]

Información Bitacoras.com…

Valora en Bitacoras.com: Hardware keylogger Probablemente muchos de los ahora leyentes conozcan la existencia de los programas llamados keylogger o, en castellano castizo, capturadores de teclas. Son piezas de software que, instaladas de manera traic…..