Entradas de la categoría ‘Historias’

ALT+255, ANSI.SYS y otros secretos del AUTOEXEC.BAT que nos hacían poderosos

Hubo una época en la que encender un PC era un ritual. No bastaba con apretar el botón y esperar, había que afinar el sistema operativo como quien templa las cuerdas de una guitarra desafinada por la humedad. El verdadero usuario de MS-DOS, el que tenía cicatrices de guerra en forma de sectores dañados, conocía el alma de su máquina: el dúo dinámico formado por AUTOEXEC.BAT y CONFIG.SYS. Y dentro de ese templo de inicializaciones místicas, se escondían pequeños conjuros oscuros, secretos que hoy suenan a hechizos: ANSI.SYS, ALT+255, PROMPT, CTTY, LH, DEVICEHIGH, etcétera.

ANSI.SYS era el chaleco de lentejuelas de MS-DOS. Cargándolo desde CONFIG.SYS, uno podía usar secuencias ANSI para decorar la consola con colores, mover el cursor, crear menús interactivos y —aquí viene lo jugoso— redefinir teclas. Con una línea bien puesta en el AUTOEXEC.BAT podías hacer que, por ejemplo, pulsar F1 lanzara QBasic, o que al pulsar la tecla X se abriera Norton Commander como si fuera magia. Más de uno se creyó un hacker por conseguir que al escribir «hola» se ejecutara un DIR /P. El efecto era tan espectacular para la época que en el instituto te convertías en el gurú informático si sabías hacer algo así, aunque fuera copiado de una revista.

AUTOEXEC.BAT consistía, en el fondo, en algo así como tu pequeño manifiesto personal. Desde ahí lanzabas los TSR (residentes en memoria), ajustabas la ruta del sistema, cargabas el teclado en español, dabas un poco de amor a la tarjeta de sonido con sus variables de entorno y, si eras un poco canalla, ponías un ECHO con mensajes intimidatorios al arrancar: «Sistema encriptado. Acceso restringido. FBI monitoring active». Le daba ese toque Matrix antes de que Matrix existiera.

Aquel ecosistema de pantallas negras y texto parpadeante era todo menos amigable, pero también era infinitamente moldeable. No tenías un entorno gráfico que hiciera el trabajo sucio por ti: tenías que pelear con la máquina. Y en esa pelea, el que sabía usar ANSI.SYS, el que conocía los códigos ALT, el que recitaba de memoria la diferencia entre SET BLASTER y SET PATH era un dios menor del instituto, una suerte de chamán digital que podía hacer cosas que parecían brujería.

Y si AUTOEXEC.BAT era tu carta de presentación ante el sistema, el comando PROMPT era el marco dorado que la adornaba. Con PROMPT podías modificar el aspecto de la línea de comandos a voluntad: mostrar la hora, el directorio actual, el número de unidad e incluso insertar colores si jugabas bien tus cartas con ANSI.SYS. Pero el verdadero arte estaba en poner mensajes personalizados que aparecían como si fueran parte del sistema. ¿Quién no tuvo alguna vez un PROMPT que decía algo como [SISTEMA SEGURO C:\>] o [\u@\h \w]\$ (intentando emular bash antes de que supiéramos qué era bash)? Eran tiempos en los que maquillar el mensaje del DOS era una forma legítima de expresarte, como tunear una Vespa con calaveras y luces verdes.

Luego estaba CTTY, un comando tan oscuro como potente. Cambiaba el dispositivo de entrada y salida del sistema. Lo que en la práctica significaba que, si lo sabías usar bien (o mal), podías bloquear el teclado, redirigir la consola a otro puerto o incluso dejar el sistema mudo e inservible si te pasabas de listo. Muchos bromistas de aula de informática jugaban a poner CTTY NUL en un AUTOEXEC.BAT ajeno y luego observaban cómo la víctima reiniciaba su PC solo para encontrarse con una pantalla negra y la impotencia absoluta. Era una forma de guerra fría con BIOS y disquetes como armas.

Los comandos LH y DEVICEHIGH eran los favoritos de los que se tomaban la optimización como un deporte olímpico. El objetivo era claro: liberar memoria convencional. Porque en los noventa, tener 640 KB libres era como tener un ático en Manhattan. Cualquier programa TSR que se pudiera cargar en la memoria alta era una victoria. Juegos como Doom, Monkey Island o Dark Forces exigían su trozo exacto de memoria convencional, ni un byte más ni uno menos. Y tú, con tu editor de texto y tus horas de ensayo y error, conseguías milagros. A veces, lograr ejecutar un juego requería una coreografía perfecta entre DEVICEHIGH, HIMEM.SYS, EMM386.EXE y una plegaria al dios de los registros segmentados.

Y, como no, estaba el truco sucio por excelencia: ALT+255. Una pulsación arcana que introducía un carácter ASCII invisible (el carácter 255, espacio sin romper). ¿Para qué? Para ponerle nombre a directorios o archivos que parecían vacíos o que no podías borrar fácilmente desde la línea de comandos. Un clásico: crear una carpeta llamada sólo con ese carácter y comprobar cómo el sistema se volvía loco al intentar acceder. Un truco barato pero eficaz para esconder juegos, fotografías «interesantes« o simplemente vacilar al compañero de turno.

Hoy todo eso ha desaparecido. Los sistemas operativos arrancan solos, se configuran solos, se actualizan solos y casi piensan solos. Pero con ello hemos perdido también esa sensación de control absoluto, de entender lo que ocurría bajo el capó, de meter las manos en la grasa del sistema operativo. Porque, reconozcámoslo, nunca te sentiste más poderoso que la primera vez que hiciste que tu PC dijera «Bienvenido, Pepito» al arrancar. Aunque fuera con un simple ECHO.

La estética del caos: cuando el «malware» hacía arte pixelado

Hubo una época en la que los virus informáticos no querían tu dinero ni tus contraseñas. Querían tu atención. En los ochenta y noventa, cuando la informática personal todavía tenía algo de alquimia y mucho de rebeldía, el malware era más bien una forma de expresión, un acto de presencia artística en un entorno nuevo: el sistema operativo. No eran tanto armas como manifiestos. Y si te infectaban, lo sabías, porque te lo mostraban en pantalla con fuegos artificiales, poesía, calaveras ASCII o fondos que se derretían ante tus ojos.

Uno de los ejemplos más famosos fue ‘Cascade‘, un virus de los años ochenta que infectaba archivos .COM en MS-DOS. No se limitaba a replicarse como un parásito silencioso, no. Sus autores lo diseñaron para que las letras del texto en pantalla empezaran a caer como gotas de agua en una animación hipnótica que parecía sacada de una demo de la escena. Lo técnico se mezclaba con lo estético. El mensaje era claro: «Estoy aquí. Mírame».

Otro clásico de la estética viral fue ‘Crash‘, que mostraba una animación de una explosión en pantalla, como si el PC hubiera detonado desde dentro. ‘Hymn‘, en cambio, recitaba una especie de poesía sombría en bucle, con frases como «Your computer is singing its last hymn» antes de apagarse para siempre. Incluso el infame ‘Happy99‘, más bromista, desplegaba fuegos artificiales ASCII con sonidos de PC speaker, en plena efervescencia festiva. Todo un malware jocoso.

En estos casos, el malware era una firma digital, un grafiti de bits que dejaba su huella no para extorsionar, sino para exhibir. Su propósito no era robar datos ni minar criptomonedas, sino provocar una reacción: miedo, asombro, risa nerviosa. Eran pequeños actos de vandalismo artístico, en un mundo aún no completamente privatizado por los antivirus y los firewalls. Casi como la demoscene, pero con malas intenciones y sin invitación.

Y no podemos olvidarnos de Ambulance, una joya del malware performativo de los años 90. Este virus, tras cierto número de ejecuciones, lanzaba en pantalla una animación absolutamente ridícula —y gloriosa—: un coche de ambulancia en arte ASCII cruzando la parte inferior del monitor, acompañado por una secuencia de pitidos chirriantes en el altavoz de PC que imitaban una sirena. Nada de ocultarse entre sectores del disco o inyectar ficheros DLL en la RAM: Ambulance quería que lo vieras, que lo escucharas, que supieras que había estado allí. Era absurdo, teatral y completamente inútil en términos de daño real. Pero en eso residía su encanto: en su voluntad de espectáculo, en su deseo de ser recordado no por lo que rompía, sino por lo que gritaba.

Hoy, los virus son silenciosos, asépticos y anónimos. Se esconden en macros de Excel y puertas traseras sin pantalla. Su fin es monetario, su forma, invisible. El malware ya no quiere ser visto: quiere ser ignorado, desapercibido, eficaz. La estética se sacrificó en el altar de la monetización. El caos ya no necesita llamar la atención; solo necesita una transferencia bancaria en bitcoins.

Pero hay algo romántico en aquellos tiempos primitivos, cuando el desorden digital venía acompañado de fuegos artificiales y versos melancólicos. Cuando el mal se tomaba la molestia de tener un estilo. Y aunque entonces odiáramos ver nuestra pantalla derretirse por culpa de un joven con talento y pocas reglas, hoy, en el fondo, echamos de menos esa estética del caos.

El día de 1973 en que un ordenador duplicó las facturas de la luz

En los años setenta del siglo pasado, la compañía estadounidense Burroughs Corporation saca al mercado un nuevo modelo de su serie de potentes mainframes, el B6700. Burroughs buscaba resolver su tardía entrada en el mercado —a principios de los sesenta— con la estrategia de un diseño completamente diferente, basado en las más avanzadas ideas computacionales disponibles en aquel tiempo. Los equipos corrían el sistema operativo propio MCP (Master Control Program), eran multitarea y sólo soportaban lenguajes de alto nivel, como ALGOL o COBOL, dejando totalmente de lado el ensamblador que tan de moda estaba entonces.

En marzo de 1973, varios operarios de la empresa eléctrica neoyorquina Consolidated Edison estaban trabajando en el departamento de facturación. Su cometido consistía en preparar y dar el visto bueno a las facturas que, por la noche, el ordenador generaba automáticamente; nada menos que entre 20.000 y 30.000 facturas por noche que, de manera autónoma, se enviaban a una cinta magnética de respaldo conectada a la impresora para, una vez almacenadas, imprimirse continuamente, una tras otra.

Una característica particular de MCP consistía en que reiniciaba automáticamente ciertas unidades del sistema después de un fallo de las mismas. Pues esa noche en cuestión, un problema con el suministro del papel reinició el sistema de impresión, haciendo que se cayeran también otros equipos anexos.

Sólo cuatro personas estaban de turno esa noche, y todos rezaron para que los sistemas tumbados se recuperaran rápidamente y sin problemas. Los computadores volvieron a funcionar de nuevo, continuando su trabajo de manera inmediata. Pero nadie se percató de que la impresora de facturas había comenzado de nuevo desde el principio, leyendo los documentos de la cinta mecánica e imprimiendo otra vez todos los ya generados hasta el momento.

Evidentemente, los clientes sí se dieron cuenta del error y, al día siguiente, muchos comenzaron a llamar a la empresa y, también, a las radios y a los periódicos para informar de que habían recibido las facturas duplicadas. La compañía recibió incluso un aviso de amenaza de bomba en el centro unas semanas después.

La culpa de lo sucedido, como suele ser habitual, recayó sobre los empleados que aquella noche estaban de guardia. La compañía les obligó a realizar un curso del sistema MCP y otro de mantenimiento de los mainframes de Burroughs. Fue algo que no debió ocurrir y que, de hecho, no volvería a ocurrir, al menos en Consolidated Edison.

El profesor que pirateó la señal de televisión polaca con un ZX Spectrum y un transmisor casero

En los años ochenta del siglo pasado, la Perestroika de Mijaíl Gorbachov amenazaba con la disolución de la Unión Soviética, tal y como la conocíamos, con el objetivo de reformar y reorganizar el sistema socialista. Las repúblicas soviéticas y países afines vivían una situación muy delicada, entre ellos Polonia, y se llenaban de grupúsculos, sindicatos y asociaciones disidentes. El grupo polaco que mejor representaba aquel descontento con el gobierno era Solidarność (Solidaridad), una federación sindical que llegó a sumar nueve millones de miembros alrededor de todo el país, aprovechando la debilidad de los líderes impuestos por el Partido Comunista.

El 13 de diciembre de 1981, el presidente del gobierno polaco, el Mariscal Wojciech Jaruzelski, declaró la ley marcial y encarceló a la mayoría de los dirigentes de Solidarność. Sin embargo, sus miembros de base no abandonaron la lucha, impulsando acciones de protesta, como la creación de emisoras de radio clandestinas e ilegales para emitir al país sus mensajes subversivos. Tras varias semanas, aquellas maniobras no les parecieron suficientes, y decidieron proponer la opción de jaquear una señal de televisión en horario de máxima audiencia, algo que elevaría su mensaje a la categoría de planetario.

Aquella acción de rebelión que podría parecer una utopía fue llevada a cabo gracias a los conocimientos de Eugeniusz Pazderski, un profesor de la Universidad de Toruń —ciudad al norte del país— y responsable del observatorio de radioastronomía local.

Pazderski trabajaba en lo que se conoce como interferometría de muy larga base, o interferometría de base ancha (VLBI, siglas en inglés de Very Long Baseline Interferometry), algo que consiste en la observación de uno o varios objetos celestes con la ayuda de un gran número de radiotelescopios ubicados en distintas partes de nuestro planeta. En aquella época en la que el GPS era prácticamente desconocido para el común de la sociedad civil, los relojes atómicos de los distintos radiotelescopios habían de sincronizarse haciendo uso de la señal de televisión: modificando sustancialmente un receptor para extraer la señal de cada cuadro o fotograma, se podía medir la cantidad de microsegundos trascurridos entre cada golde de reloj atómico y la señal de fotograma más cercana, pudiendo sincronizar así el resto de dispositivos a lo largo del continente europeo.

Aquella práctica llevó a Pazderski a caer en la cuenta de que, básicamente, habían expuesto la señal pública de sincronización televisiva y, si se podían utilizar las frecuencias (también públicas) de radio para emitir de manera clandestina, ¿por qué no hacer lo propio con las frecuencias de televisión? En aquellos momentos acababa de enterarse de las transmisiones de Solidarność y decidió echar una mano técnica.

Por lo tanto, Eugeniusz Pazderski se alió con los miembros sindicales. Él se daba cuenta de que no podría ser capaz de transmitir por una frecuencia propia, porque habría necesitado mucha potencia, además de una audiencia en dicha frecuencia, algo difícil de conseguir. Lo ideal era, pues, utilizar la frecuencia ya existente de los programas oficiales, asegurándose así un gran número de espectadores en horarios clave y, asimismo, sin ser necesaria una gran potencia de emisión, pues la idea consistía en incluir un mensaje superpuesto en pantalla a la emisión legal. Este mensaje no podría ser una señal compleja, sino unos cuantos píxeles de caracteres de texto a intervalos de tiempo calculados para encajarlos con la sincronización televisiva.

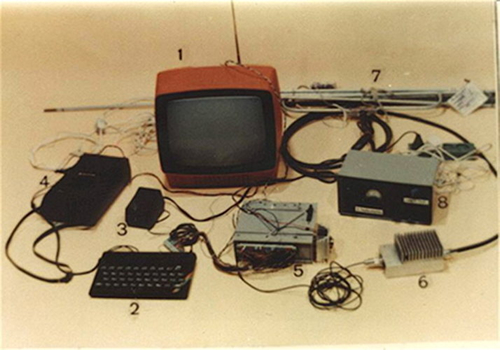

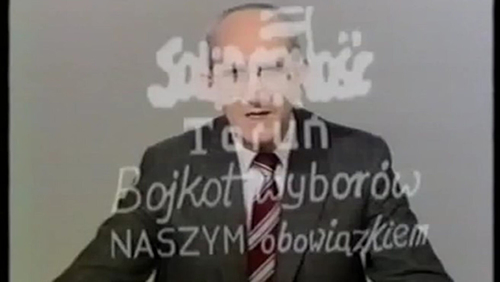

Pazderski trabajó durante varias noches en el observatorio (cuando no había nadie más en el edificio) en un transmisor que consistía en un generador de una señal portadora de 50 MHz (la frecuencia de la televisión pública polaca) y un amplificador multietapa clase D. Para la generación del texto sobreimpreso, utilizó un ZX Spectrum de Sinclair que él mismo había adquirido en Holanda en un viaje de trabajo y en el que había invertido todos sus ahorros. Mediante una serie de modificaciones, consiguió unir la salida de vídeo del microordenador al trasmisor de televisión. Tuvo serios problemas con la alimentación de todos los componentes y con su refrigeración, pero una tarde de septiembre, Pazderski consiguió ver dos mensajes en su propio televisor que rezaban (en polaco): “Solidarność Toruń: Boicotear las elecciones es nuestro deber” y “Solidarność Torun: Ya está bien de subidas de precio, mentiras, represión”.

El 14 de septiembre de 1985, los ciudadanos de Toruń encendieron su aparato televisor para ver una serie de moda cuando, de pronto, las palabras blancas superpuestas en sus imágenes comenzaron a tapar la trama de fondo. Aquello formó un buen revuelo entre la población, pero es que doce días después, los mismos lemas se pudieron ver superpuestos en el informativo vespertino del gobierno. ¡La acción revolucionaria había sido todo un éxito!

En el siguiente vídeo podemos ver imágenes de aquellos momentos.

Pazderski fue descubierto y detenido, pasando cuarenta horas bajo arresto. De vez en cuando le llamaban para interrogarle, pero no consiguieron sacar nada en claro y, al final, fue puesto en libertad. Sus colegas del observatorio también fueron arrestados y, poco a poco, liberados. Cuando salieron, comenzaron a diseñar un prototipo para poder producir en masa un nuevo transmisor que cualquiera pudiera utilizar, con mucha más potencia y sintonizable, aunque poco tiempo después abandonaron el proyecto.

Y esa fue la historia de uno de los primeros jaqueos informáticos con motivaciones políticas, con los instrumentos tecnológicos que tenían a mano, mucha creatividad, ciencia y bastante paciencia. Todo un logro de carácter retro.

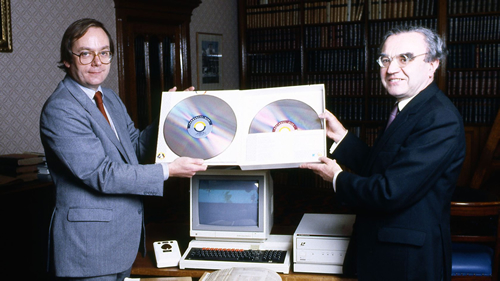

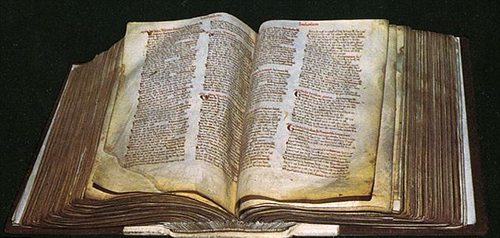

El proyecto BBC Domesday de 1986

Entre 1984 y 1986, la BBC británica desarrolló un novedoso proyecto tecnológico que pretendía recopilar en dos laserdisc del momento toda la información posible sobre el Reino Unido. Para ello, más de un millón de ciudadanos anónimos, entre ellos infinidad de niños de hasta 9000 escuelas, escribieron sobre geografía, historia y problemas sociales de su ámbito local y de sus vidas diarias. Toda esta información se vinculó, de manera más o menos profesional, con mapas, fotografías, vídeos, datos estadísticos y hasta paseos virtuales por ciudades y monumentos. Aquel proyecto se conoció como BBC Domesday Project.

Esta ambiciosa empresa se basó en una colaboración entre la propia BBC y las empresas privadas Acorn Computers, Philips y Logica, haciendo uso de parte de los fondos del programa ESPRIT de la Comisión Europea. Y se llevó a cabo en aquel preciso momento para conmemorar el novecientos aniversario del libro Domesday (Domesday Book), el principal registro británico —similar a los censos actuales— completado en 1086 por orden del rey Guillermo I de Inglaterra.

El proyecto Domesday se almacenó, pues, en discos láser adaptados al formato de memoria de solo lectura (LV-ROM) de Philips. Como decíamos, no solo contenía vídeo analógico digitalizado e imágenes fijas, sino también datos digitales en sus algo más de 300 MB de espacio de almacenamiento por cada lado del disco. La premasterización de los datos se realizó en una minicomputadora VAX-11/750 de DEC, asistida por una red de microordenadores de la propia BBC. Los discos fueron posteriormente masterizados, producidos y probados en la fábrica Philips Laservision de Blackburn, Inglaterra.

El Domesday Project fue un rotundo fracaso, culpa (a partes iguales) del diseño de marketing, que hizo que el propósito no llegara a casi nadie, y de las características técnicas del propio producto en sí. Y es que para poder visualizar estos discos, hacía falta un BBC Master de Acorn, expandido con controladora SCSI, y un BBC Domesday Player controlado por un coprocesador adicional, esto es, un reproductor de discos láser especialmente diseñado para este producto que, además, necesitaba de una interfaz de usuario que consistía en el teclado del BBC Master, un trackball adicional y un software propietario escrito en BCPL (un precursor de C) para facilitar la portabilidad entre plataformas, algo que nunca llegó a suceder.

El primero de los discos de este paquete estaba etiquetado como ‘Community Disc’. Este soporte contenía reflexiones personales sobre la vida en Gran Bretaña y permitía su navegación mediante un mapa geográfico del país dividido en bloques de 4 km de ancho por 3 km de largo. Cada bloque podía contener hasta 3 fotografías y una serie de cavilaciones breves sobre la vida en esa área, con mapas más detallados de zonas urbanas clave. A la primera cara del disco la llamaron ‘Cara Norte’; a la segunda ‘Cara Sur’.

El segundo de los discos era el conocido como ‘National Disc’ y contenía material más variado que incluía datos del censo de 1981, conjuntos de fotografías profesionales, recorridos de realidad virtual, vídeos y hasta un sistema de búsqueda mediante lenguaje natural totalmente novedoso para la época.

En el año 2011, coincidiendo con el 25 aniversario del proyecto, un equipo de la BBC llevó a cabo un nuevo plan de acción al que llamaron Domesday Reloaded, una recopilación del trabajo original en el que se incluyeron nuevos mapas y una nueva interfaz de navegación. Todo ello se materializo en el sitio web BBC Domesday Reloaded, puesto en línea desde mayo de aquel año 2011 y retirado en junio del pasado 2018.