Hackeando el control de presión de los neumáticos de un coche (y más)

Car Hacking

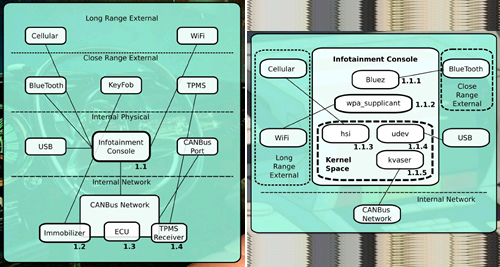

Además de todo ello, un coche actual tiene numerosas entradas y salidas informáticas de datos, como puertos USB, unidades de cederrón, Wi-Fi, conexiones Bluetooth, controles remotos, señales GPS o XM. También, para rizar el rizo, disponemos de diversos sistemas de comunicación o protocolos, como CAN Bus, LIN Bus, MOST, FlexRay, Ethernet, RFID, TPMS o V2V.

Sistemas accesibles

Vamos, que rodamos en auténticos ordenadores muy potentes, con una gran cantidad de aparatos controlados informáticamente y compartiendo información con el exterior constantemente. ¿Qué más quiere un hacker como reto? Cualquier vehículo moderno que circula por nuestras calles es, potencialmente, un ordenador accesible, y un experto en seguridad, un hacker, podría realizar técnicas informáticas de penetración con éxito desde el exterior.

Por acotar un poco este vasto tema, nos vamos a centrar en un único asunto: el control de presión de los neumáticos, técnicamente el denominado Sistema de Monitorización de la Presión de los Neumáticos, en inglés Tire-Pressure Monitoring System, y más conocido por sus siglas TPMS. El TPMS es uno de esos elementos de seguridad activa que, siendo sencillos, nos ahorran problemas, ya que nos recuerdan la importancia de la presión del neumático. En sí, la función del sistema es esta: avisar al conductor de una pérdida de presión de inflado en los neumáticos.

¿Cómo lo hace? Notificando mediante señales luminosas y acústicas cuando la presión de inflado es demasiado baja, en función de lo que se haya establecido en el sistema. ¿Y cómo funciona técnicamente? Pues empleando ondas de baja frecuencia para comunicarse con el ordenador central.

El sistema TPMS monta un sensor colocado en cada rueda que mide la presión de inflado y transmite el dato a una centralita, la cual puede ofrecerlo desglosado por cada neumático o bien mediante un total general; o simplemente avisa cuando los datos reales no cuadran con los que tiene programados. Cada fabricante decide el funcionamiento exacto de su equipo.

Sensor TPMS

Los sensores incorporan una pequeña batería que les da autonomía para funcionar sin depender de la energía del vehículo. Estos sensores pueden medir la presión y la temperatura del neumático, además de informar al sistema (como decíamos, empleando ondas de baja frecuencia) de su posición en la rueda y del estado de su batería. Al cambiar neumáticos, rotarlos o realizar cualquier otra operación de mantenimiento suele ser necesario volver a calibrar los sensores para evitar problemas de medición.

Estos aparatos tiene un ID único de 32 bits registrado en la centralita electrónica como medio de identificación. La frecuencia varía en cada dispositivo, pero, por lo general, oscila entre los 315 Mhz y los 433 Mhz UHF, con una modulación que puede ser ASK o FSK. Sin embargo, y aunque los dispositivos TPMS suelen permanecer en estado de letargo mientras el coche circula a una velocidad inferior a 32 Km/h (aproximadamente), pueden llegar a ser «despertados» con una señal baja de radiofrecuencia de, por ejemplo, 125 kHz.

Leyendo un sensor TPMS

Los posibles ataques que esto implica y que se podrían desarrollar son tres: seguimiento de vehículos, desencadenamiento de eventos y spoofing (o suplantación de identidad). Con respecto al primero de los puntos, es posible realizar el seguimiento de uno o varios vehículos basándonos en sus ID únicos. Se puede configurar una red de múltiples sensores que se encargue de realizar el rastreo de un coche por toda una ciudad. El TPMS transmite cada 60 o 90 segundos mientras no se desencadene una función producida por una emisión RFID. Se puede utilizar, para mejorar el rango de seguimiento, un amplificador de ruido bajo, o LNA.

Para el ataque de desencadenamiento de eventos podemos hacer uso, también, del ID o identificador único para generar eventos cuando el vehículo esté cerca. Y qué tipo de eventos se pueden desencadenar, pues todo depende del grado de perversidad del atacante; alguien con buenas intenciones podría abrir la puerta de un garage cuando el coche está llegando a ella, y alguien con otro tipo de intenciones podría, por ejemplo, detonar un explosivo oculto en la carretera.

Por último, haciendo a honor los ataques de tipo spoofing, podríamos suplantar la identidad del dispositivo para enviar nuestros propios paquetes de datos al sistema central. Estas señales sólo iluminan luces en el tablero o en el salpicadero del coche, pero nuestras inyecciones de código podrían pretender otros objetivos.

En fin, si queremos aprender más sobre todos estos asuntos, porque el hacking de vehículos da para mucha tinta electrónica, podemos recurrir a diversas fuentes. Entre ellas, la web donde podemos descargar las herramientas conocidas como gr-tpms, un software libre (programado en Phyton, para más datos) que sirve para capturar, demodular, decodificar y evaluar los datos de los monitores de presión de neumáticos en automóviles que utilizan GNU Radio (herramienta de desarrollo libre y abierta que provee bloques de procesamiento de señal para implementar sistemas de radio definidos por software). Programado por Jared Boone.

También de Boone es el desarrollo TPMS, un software igual que el anterior pero que sirve para todo tipo, o casi, de dispositivos TPMS genéricos. Otro gran white paper sobre esta materia es el titulado ‘Security and Privacy Vulnerabilities of In-Car Wireless Networks: A Tire Pressure Monitoring System Case Study‘, desarrollado conjuntamente por expertos del departamento de Ciencias de la Computación de la Universidad de South Carolina en Columbia (EE. UU.) y del WINLAB de la Universidad estatal Ruygers de Nueva Jersey , en el municipio de Piscataway (en EE. UU. también).

‘Car Hacker’s Handbook’

Por último, comentar la existencia de un libro o manual gratuito (concretamente bajo licencia Creative Commons del tipo CC BY-NC-SA 3.0) titulado ‘Car Hacker’s Handbook‘ y publicado por Open Garages este año 2014. El libro contempla varios vectores de ataques con los que se podría comprometer la seguridad de un vehículo: sistemas de comunicación, sistemas de información y documentación, metodologías inversas para el protocolos CAN Bus, ataques vía Ethernet, sistemas de llaves e inmovilizadores, lectores de unidades ECU y sistemas embebidos, etc.

Quizás un buen momento para recapacitar sobre la seguridad de los coches del mercado actual y cambiar nuestro flamante vehículo por uno de los de antes, aquellos que la electrónica más moderna que implantaban era el radiocasete donde escuchábamos las machacantes cintas de gasolinera en los largos viajes vacacionales.

Información Bitacoras.com

Valora en Bitacoras.com: Car Hacking Los vehículos más modernos de hoy en día son auténticos ordenadores sobre ruedas. Todos los sistemas están controlados por hardware informático, muchos manejados por software y, la mayor parte de ellos, conectados..…

[…] Hackeando el control de presión de los neumáticos de un coche (y más) […]