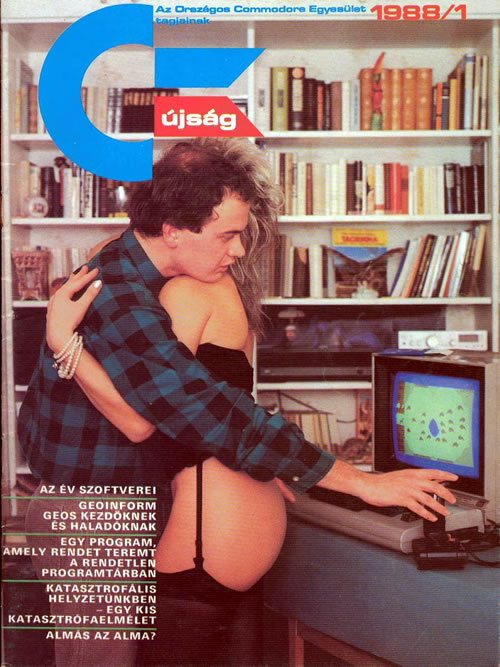

[Retropapelote de la semana] Commodore Magazine, versión erótico-húngara

La revista Commodore Magazine fue una publicación estadounidense que giraba en torno a la máquina de 8 bits y que llegó a publicar 34 números, entre enero de 1987 y octubre de 1989. Como muchas revistas del momento, y también actuales, Commodore Magazine tuvo sus ediciones en otros países.

El caso que nos ocupa se refiere al número de enero de 1988 de la edición húngara, al cual pertenece la estúpida portada que podemos ver en la imagen de esta entrada. En ella, un hombre parece preferir dedicar su tiempo a un juego en un Commodore 64 que a la estupenda mujer en paños menores que tiene entre los brazos.

Y digo estúpida, no porque no me parezca ingeniosa y divertida, que me lo parece, sino porque me resulta ridículo utilizar así la sexualidad y el cuerpo femenino semidesnudo para estos menesteres. Pero es lo que se llevaba en los ochenta, que le vamos a hacer; esto vendía (y vende). Muchos pensarán que hoy en día tampoco han cambiado tanto las cosas: simplemente cambia el C64 por una Xbox One y listo. 😀 😯 😀 😈 Entre lo jocoso, lo irrisorio y lo grotesco anda el juego.

El «clic de la muerte» que terminó con las unidades Zip de Iomega

Discos Zip de Iomega

En 1994, la empresa Iomega (hoy LenovoEMC) lanza al mercado un nuevo periférico que revolucionaría el mundo del almacenamiento extraíble: la Unidad Zip, un dispositivo magneto-óptico que llegaba con propósitos de convertirse en el sucesor de las disqueteras de 3,5 pulgadas. Ilusos.

Tras su introducción tecnológica, los discos Zip (99 mm de ancho, 100 mm de alto y 7 mm de grosor en la zona del cierre) comenzaron a venderse como churros malagueños, junto con sus unidades, a causa de su bajo precio y su alta capacidad (100 MB al principio; 250 MB y 750 MB posteriormente). Los lectores externos comenzaron viniendo con interfaz de puerto paralelo y SCSI, para terminar siendo todos USB; y los internos IDE o SCSI. En un comienzo, las unidades externas necesitaban de fuente de alimentación adicional, pero al final se apañarían con la alimentación vía USB.

Algunos fabricantes, como Apple, decidieron incorporarlos de serie en algunos de sus Macintosh, cosa que ayudó a Iomega a triunfar en el mercado de los magneto-ópticos. Con un precio inferior a las 20.000 pesetas de la época (lo que incluía la unidad y un disco), parecía ser una buena alternativa a los caros sistemas de copia de seguridad para el usuario doméstico y para la pequeña y mediana empresa. Hemos de tener en cuenta que las unidades grabadoras de cedé aún no eran asequibles al consumidor medio, y los dispositivos de memoria flash, como hoy los conocemos, todavía no se habían inventado.

Precisamente la inmersión en el mercado de estas dos últimas tecnologías (CD grabable y memoria flash), así como su paulatino descenso de precio, daría al traste con las intenciones de Iomega para dominar el mundo con sus unidades Zip y, posteriormente, con los discos Jaz (de mayor capacidad). Pero no sólo por ello ocurrió todo, hubo algo más. Un error de hardware conocido como el «clic de la muerte» terminaría con todas las esperanzas de la empresa californiana.

Unidad Zip externa de Iomega

En 1998, los primeros medios de comunicación online ya se hacían eco de que los usuarios de unidades Zip de Iomega se estaban quejando demasiado de graves disfunciones en sus discos y unidades. Tan graves que hacían inaccesible la información almacenada desde la unidad estropeada y, muchas veces, corrompían los propios datos del disco, por lo que no se podían leer desde otras unidades Zip tampoco.

Aquello fue denominado el «clic de la muerte» (click of death) por los expertos y usuarios de la época como consecuencia del sonido que hacía la unidad al intentar leer los datos del disco. La verdad es que yo mismo pude ver y usar muchos aparatejos de estos por aquel momento, y muchos pasaron por mis manos, y he de admitir que el dichoso clic te helaba la sangre tanto o más que el «anillo rojo de la muerte» de la Xbox 360. En el siguiente vídeo se puede escuchar el macabro soniquete.

Los grupos de noticias de la época ardían como Twitter arde hoy de vez en cuando. En Usenet,

alt.iomega.zip.jazz y comp.sys.ibm.pc.hardware.misc se llenaban de hilos poniendo a parir a Iomega y reportando cada día más y más problemas. Todo el mundo empezó a molestarse y a arremeter contra la empresa, pero Iomega guardaba silencio o se defendía diciendo que no había ningún problema físico, que los inconvenientes surgían del mal uso por parte los usuarios. Tiene bemoles el asunto.

Una fuente de aquella época, un hombre que se identificó como un extécnico de Iomega, comentó que el problema era muy bien conocido dentro de la empresa cuando él comenzó a trabajar allí. Señaló que no era un asunto común, pero que había afectado a cerca de la mitad de las unidades en las que él había trabajado.

Se comentó que el sonido de clic era causado por la cabeza de lectura/escritura de la unidad al chocar, en su movimiento, contra los topes que la mantenían dentro de su rango previsto, haciendo que se desalineara y que buscara (y no encontrara) la pista 0 (cero) en el disco Zip. Cuando el «clic de la muerte» se comienza a escuchar, el cabezal no encuentra dicha pista, que contiene información de vital importancia para la inicialización del dispositivo,

Y, ¿por qué sucedía aquello? El mismo supuesto extrabajador de Iomega explicaba que, tanto la unidad como el disco, no son, precisamente, extremadamente robustos, sino bastante endebles, y a la gente le gustaba llevarlo a todas partes: andando, en coche, en transporte público, etcétera. Después de seis u ocho meses, pues, era muy posible encontrarse con el problema.

La caída de la unidad al suelo, el polvo o el óxido en los cabezales o su exposición al electromagnetismo de, por ejemplo, el monitor CRT de una computadora de la época (y otros factores externos) podían causar también esa falta de alineación. Sin embargo, las unidades internas eran menos susceptibles de fallar. Vamos, que el diseño era una castaña pilonga.

Tan influyentes fueron las unidades Zip de Iomega, que incluso muchas BIOS bastante posteriores a todo aquel movimiento seguían trayendo en los modos de arranque USB los tres famosos USB-FDD, USB-HDD y USB-ZIP. Y tan influyente fue el «clic de la muerte», que hoy día se sigue utilizando como expresión para denotar que una unidad de disco, ya sea extraíble o interna, se ha ido al carajo más absoluto. Cultura friki, así lo llaman.

La escena del reloj de la torre de ‘Regreso al futuro’ con piezas de LEGO

Ya sabéis que nos encantan por aquí estos vídeos que se convierten en virales y en auténticos memes (sensu stricto) que terminan por recorrer el orbe digital completo en, prácticamente, horas. Y este es especialmente brillante e impresionante.

Es que a eso se dedican los chicos de Macro Lego Universe, a realizar películas o escenas de película con piezas de LEGO, pero con una ambientación tal que resultan emocionantes y extraordinarias. Aunque, por el momento, no dispongan de mucho material.

Rehacer el clímax, repleto de suspense, de la escena del reloj de la torre con minifiguras de LEGO tratando de aprovechar la energía del rayo para regresar al futuro es, simplemente, un éxito sensacional. El corto fue mostrado en la convención de fans de LEGO Brick 2014 y hace un trabajo sorprendentemente eficaz al reproducir el impacto emocional de la escena original, teniendo en cuenta sus «actores» son bastante poco expresivos. Nunca hay que subestimar a una minifig de LEGO…

El vídeo se colgó en el Tubo hace menos de cuatro días y su ascenso está siendo imparable. No te lo pierdas.

[Retropapelote de la semana] ‘Me marcho pa´ Francia 98’

‘Me marcho pa´ Francia 98’

Calificado en la prestigiosa web Computer Emuzone como el cuarto peor juego de la historia, la verdad es que es todo un triunfo llegar siquiera a aparecer en sus listas, y el autor de esta aventura gráfica tiene algún que otro juego más por allí empotrado.

Lo que vemos ahí arriba es la carátula del ‘Me marcho pa´ Francia 98‘, una aventura conversacional de distribución amateur programada en 1998 para MS-DOS por Luis Felipe Morales Bendicho (ManoWar), un crack de aquella época que todavía anda dando guerra por ahí con sus andanzas digitales y su Papada Soft.

‘Me marcho pa´ Francia 98’ es una crítica al exseleccionador nacional de fútbol Javier Clemente y al fracaso de la selección española en el mundial de Francia de 1998. En él te metes en el papel de Luis, un muchacho que tiene que ir encontrando una serie de objetos para poder marcharse al mundial de fútbol. Está programado con NMP, un sistema de creación de juegos de tipo aventura conversacional para DOS que actualmente se encuentra obsoleto.

Papada Soft es una compañía española amateur (aunque ha realizado algún proyecto comercial) dedicada a la creación de software de entretenimiento y, en especial, de aventuras conversacionales. Desde 1990 viene desarrollando videojuegos de este tipo, y llegó a conformar un grupo de hasta doce miembros, aunque hoy día sólo su fundador original es el que se encarga de todo el trabajo.

Si el juego es malo, la carátula ni te cuento (teniendo en cuenta que, encima, pone «futbolítica»). De traca, vaya.

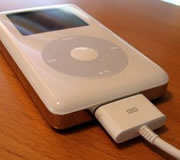

Qué es un ataque de ‘pod slurping’ y cómo generarlo

iPod

El mundo del hacking es apasionante y cada día nos ofrece nuevas técnicas para explotar agujeros de seguridad en los diversos sistemas informáticos. El pod slurping no es nada nuevo, pero por aquí nos encanta porque está diseñado de una manera tan ingeniosa que recuerda a los primitivos virus de macro, que únicamente se servían de las características propias del sistema operativo (y de un poquito de ingeniería social) para acceder hasta la cocina de las entretelas del aparato.

El experto estadounidense en seguridad informática Abe Usher utilizó el término pod slurping por primera vez hace, más o menos, cinco años. Con él describe cómo los reproductores de MP3, tales como el iPod, y otros dispositivos de almacenamiento masivo USB pueden ser utilizados fácilmente para robar información confidencial corporativa en una empresa. Y todo ello de manera muy simple: conectándolo al ordenador víctima y dejándolo actuar, de manera sutil y disimulada.

Para demostrar esta vulnerabilidad en la seguridad de cualquier empresa, Usher desarrolló una prueba de concepto con la ayuda de una aplicación software que podía buscar, automáticamente, información crítica en las redes corporativas para luego copiarla dentro de un iPod de Apple. Esta aplicación corría directamente desde cualquier iPod y, al ser conectada a una computadora, podía copiar grandes volúmenes de información en cuestión de minutos.

Aquí vamos a utilizar nuestro propio software a modo de tutorial.

No hay que mirar muy lejos hacia atrás para encontrar uno de los primeros episodios de robo con este tipo de dispositivos. En febrero del año 2002, sale a la luz una historia relacionada con un iPod que se utiliza con fines ilegales. En este informe se explica que un consultor informático, llamado Kevin Webb, estaba de compras en una de las tiendas que la cadena CompUSA tiene a lo largo y ancho de EE. UU. Deambulaba por la sección de informática, cuando observó a un joven muchacho caminar hacia donde se encontraba él. El chico se acercó hasta la pantalla de un ordenador Macintosh y, en ese momento, sacó un iPod de su bolsillo, conectando su reproductor a la máquina.

Webb, intrigado por los movimientos del adolescente, se acercó por detrás de él para investigar su actividad. Para su sorpresa, el joven estaba copiándose el nuevo Office de Microsoft para uno de los primeros Mac OS X que, en aquel momento, se vendía por aproximadamente 500 dólares americanos. Se quedó observando un poco más y fue capaz de ver a este chico recopilar algunas otras aplicaciones de software más.

Asombrado por lo que acababa de presenciar, inmediatamente se acercó a un empleado para informar de lo que acababa de ocurrir, pero simplemente recibió una expresión de despiste e ignorancia por respuesta.

Desde aquel incidente se han podido recopilar muchos casos más de robo de información con el solo hecho de conectar un dispositivo USB a un ordenador, de manera subrepticia y sin que prácticamente nadie se dé cuenta. Hasta que, como hemos ya comentado, surgió la locución pod slurping, aludiendo al iPod por ser el primer dispositivo del que se tiene constancia que ha sido utilizado para esta técnica de intrusión y, también, al término anglosajón ‘slurp’ (‘sorber’ o ‘sorbo’).

Vamos ahora a la sección práctica, a ver cómo podemos explotar esta vulnerabilidad. Lo haremos sobre sistemas Windows, pues con otros que necesitan del montaje de las unidades de disco al conectarlas, podría ser un proceso algo más complicado, aunque nunca imposible. El famoso programita de Abe Usher no era otra cosa que una secuencia de comandos en Python que contenía los argumentos y atributos necesarios para llevar a cabo esta técnica en un ordenador con sistema operativo Windows.

La mayoría de los sistemas Windows tienen varias utilidades de línea de comandos integradas que podrían realizar muy fácilmente las tareas de «absorción» de información. El comando xcopy, por ejemplo, es uno de ellos y se puede encontrar hasta Windows Vista. Esta utilidad incluye cierta sintaxis muy básica y puede ofrecernos unas amplias posibilidades de éxito, algo que vamos a demostrar a continuación.

Para nuestro ejemplo necesitamos un equipo con Windows XP o Vista (cualquier versión) y, para ser fieles al origen del término pod slurping, un iPod de Apple (podemos utilizar cualquier otro medio extraíble USB). Las siguientes instrucciones describen cómo hacer uso del comando xcopy y las características de Windows para construir un dispositivo de slurping muy fácilmente.

Paso 1. Abrimos un editor de texto y escribimos las líneas siguientes para, posteriormente, guardarlas en un archivo al que llamaremos autorun.inf. Este archivo en Windows es el que se encarga de lanzar determinadas acciones o aplicaciones cuando se introduce un medio externo de almacenamiento (como ejecutar una instalación al meter un cederrón, por ejemplo).

open=launch.bat

action=Instalar drivers de la unidad flash USB

label=Unidad flash USB

shell\open\command=start.bat

‘AutoPlay’ en Windows Vista

Este archivito especifica que, al introducir nuestro USB en un equipo, va a lanzar automáticamente el archivo de proceso por lotes llamado start.bat (que luego crearemos). Además, incluye un pequeño engaño, medio ingeniería social, medio phishing: esos textos tras los atributos action y label especifican los literales que van a aparecer en el ‘Explorador de archivos’ y, también, en el cuadro de diálogo ‘Reproducción automática’ (‘AutoPlay‘), ese que se arranca al conectar nuestro dispositivo. Es decir, si alguien nos espía por detrás, va a creer que lo que hacemos es instalar los controladores del dispositivo.

Paso 2. Abrimos otro archivo de texto, escribimos la línea siguiente y lo guardamos como start.bat, el archivo de procesamiento por lotes mencionado antes.

Este fichero batch ejecuta el motor de scripts Windows Script Host enviándole como argumento un archivo de script (script.vbs) que se encuentra en la unidad introducida y un archivo de proceso por lotes (bkup.bat) que es, a la vez, argumento del anterior. Ambos archivos los creamos a continuación.

Paso 3. En otro archivo de texto más escribimos lo que sigue y lo almacenamos como script.vbs, es decir un archivo de script en lenguaje VBScript y que interpreta directamente el motor Windows Script Host.

Esta línea crea el objeto de Windows Scripting Host en memoria para ejecutar un programa que le pasamos como argumento o parámetro.

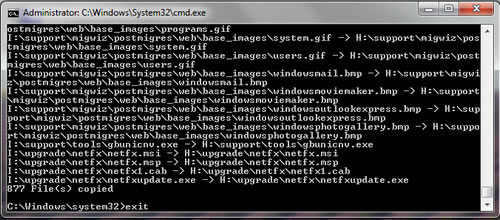

Paso 4. Un último archivo deberá contener las líneas siguientes, las que se corresponden con el último batch que es, realmente, el que realiza todo el proceso de pod slurping. Lo llamaremos bkup.bat.

Este último fichero crea un directorio en nuestro dispositivo USB con el nombre del equipo al que está conectado y, a continuación, copia (mediante el comando xcopy y varios parámetros modificadores) todos los documentos del usuario de Windows XP (primer xcopy) o Windows Vista (segundo xcopy) al directorio generado.

Paso 5. Y, por fin, copiamos estos cuatro archivos a nuestro iPod o USB preferido, al directorio raíz. Listo, ya tenemos nuestro dispositivo de pod slurping preparado. ¡Sólo queda probarlo!

‘xcopy’ equiscopiando a todo trapo

Y luego ya sólo es cuestión de echarle imaginación, ingenio y fantasía. Por ejemplo, a partir de Windows Vista, disponíamos, a través del Kit de Recursos de Windows, del nuevo comando robocopy (o copia robusta). Esta herramienta proporciona una plétora de nuevas características de copia que incluyen capacidades para el sistema de archivos NTFS, atributos extendidos, opción de reinicio y muchas otras. Además, a partir de Windows 7, robocopy también incluye características de copia multihilo (multithreading), pues antes sólo podía realizar la copia de los archivos en orden consecutivo.

Hoy día, además, con la irrupción masiva de los teléfonos inteligentes, las aplicaciones de este ataque cada vez se vuelven más elaboradas y complejas. Pero, ¿existe alguna manera de evitarlo? Un empleado puede aparentar estar escuchando música en su iPod pero, en realidad, podría estar cargando archivos maliciosos o absorbiendo gigabytes de información valiosa para la empresa.

Una posible solución para evitar el robo de información es implementar políticas de control para el almacenamiento móvil en toda la empresa. Algunos expertos sugieren acciones convencionales como el bloqueo físico o lógico de puertos (algo muy sencillo para cualquier administrador de sistemas); otros plantean acciones más drásticas, como la prohibición del uso de este tipo de dispositivos en los lugares de trabajo. Nos sirvamos de una filosofía u otra, este no es el mejor camino que podemos tomar.

La manera ideal de asegurar el control completo sobre los dispositivos de almacenamiento portátil es mediante la introducción de barreras tecnológicas, tales como soluciones de software que permitan un control total sobre las transferencias de datos hacia y desde dispositivos de almacenamiento móvil por cada usuario en la red.

Sea como fuere, y cómo solemos decir desde estas trincheras digitales, no se pueden poner puertas al campo, y la explotación de los agujeros de seguridad de los distintos sistemas operativos seguirá siendo un hecho mañana y pasado mañana. La cuestión pasa por poner a prueba nuestra capacidad tecnológica y nuestros conocimientos para conseguir retos intelectuales cada vez más complejos e inasequibles. Ese es el desafío, porque robar información es un delito.