La firma electrónica

Firma electrónica

La revolución de las tecnologías de la información está cambiando considerablemente la relación de los individuos con ellos mismos y, por supuesto, con organizaciones y administraciones. No es raro hoy día comprar algo en Internet, solicitar el saldo de puntos de tu carné de conducir o remitir una solicitud de alta en un padrón municipal.

Con respecto a la relación entre individuos o entidades privadas es más que patente la globalización de los sistemas de comunicación y la utilización de los mismos que hacemos todos nosotros todos los días. Sin embargo, la relación con la Administración o con organismos públicos en España no se encuentra aún muy extendida entre el usuario medio de redes de comunicación.

Las razones de ello son varias, pero sin duda que podemos destacar dos muy importantes: la necedad de las distintas administraciones a la hora de informatizar un servicio público y el desconocimiento y recato del usuario para utilizar los que ya se encuentran disponibles. La segunda razón es más que obvia, la mayor parte de los usuarios de Internet no se atreve a realizar según que trámites a través de la Red debido a la falta de información con respecto a la seguridad de los sistemas. La razón primera es más preocupante, y es que resulta vergonzoso que muchos ayuntamientos de este bendito país aún no dispongan siquiera de una página web decente.

El miedo que nos da introducir nuestro número de tarjeta de crédito en una web es la mayor parte de las veces totalmente infundado, ya que desde un ordenador personal libre de virus es muy complicado que ocurra algo. Pero la incapacidad de avanzar tecnológicamente que tienen nuestros dirigentes no se puede remediar y forma parte de nuestra idiosincrasia. Es muy triste comprobar cómo la mayoría de los trámites y gestiones que, aparentemente, se pueden realizar desde el sitio web de un ayuntamiento, al final sólo te lleven a una página de información donde aparece la documentación que debes presentar y el horario de la ventanilla donde te tienes que presentar físicamente. ¡Que no avanzamos, agüela, que seguimos igual que cuando usté era moza!

Bueno, algo avanzamos, algo avanzamos. Pero poco. Y lento.

El caso es que entre las gestiones que sí podemos realizar a través de Internet nos vamos a encontrar dos tipos: las que simplemente se hacen y punto y las que te van a solicitar una firma electrónica o un certificado digital (tanto monta, monta tanto). ¿Y qué es una firma electrónica? Pues nada más y nada menos que un conjunto de datos informáticos relativos a una persona y consignados de manera electrónica que pueden ser utilizados como medio de identificación de dicha persona, teniendo el mismo valor que una firma manuscrita. ¿Y para qué se utiliza? Pues para firmar tus documentos electrónicos, hombre, que para los otros boli o lápiz.

Las firmas electrónicas cubren perfectamente los objetivos de confidencialidad, integridad y no repudio. La confidencialidad se refiere a que determinados datos sólo se muestran al usuario autorizado mediante dicha firma; la integridad nos asegura que los mensajes intercambiados y firmados digitalmente llegarán a su destino sin modificaciones; no repudio indica que ni el receptor ni el emisor pueden desdecirse del propio mensaje firmado.

Una firma electrónica es en realidad un certificado de seguridad digital emitido por una entidad de confianza y acreditada para tal fin. En España estos certificados los emite, entre otras empresa privadas, la Fábrica Nacional de Moneda y Timbre (FNMT) a través de la Entidad Pública de Certificación llamada CERES (CERtificación ESpañola). Es una forma de permitir que tanto el receptor como el emisor de un contenido puedan identificarse mutuamente con la certeza de que son ellos los que están interactuando, evitar que terceras personas intercepten esos contenidos y que los mismos puedan ser alterados, así como evitar también que ninguna de las partes pueda rechazar la información una vez aceptada. Digamos que es lo mismo que la firma manuscrita; tú firmas algo y estás asegurando con tu rúbrica que eres tú y sólo tú el que acepta lo firmado. Asimismo luego no podrás desdecirte de ello. Ya es tarde, joven, no haber firmado; ahora te quedas con el piso y con las deudas del anterior propietario. Ajo y agua.

Los certificados digitales van y vienen por Internet continuamente; probablemente te hayas cruzado con más de uno a la hora de navegar por las llamadas páginas web seguras. Puedes consultar los que tienes instalados en tu equipo desde las opciones de tu navegador. En Internet Explorer los tienes en Herramientas>Opciones de Internet>Contenido>Certificados; en Google Chrome están en Personaliza>Opciones avanzadas>Gestionar certificados; en Firefox en Herramientas>Opciones>Avanzado>Cifrado>Ver certificados; y en Opera los puedes ver en Herramientas>Opciones>Avanzado>Seguridad>Administrar certificados. Con el Safari de Apple ni se te ocurra utilizar certificados digitales, puedes tener más problemas que ventajas. I’m sorry, Steve Jobs.

Para obtener una firma digital, lo cual es gratuito, faltaría más, hay que completar tres pasos. Paso uno: solicitar el certificado en la página web de la FNMT-CERES. Paso dos: acreditarse físicamente en una oficina de registro con tu DNI o pasaporte y el código de solicitud generado en el paso primero. Paso tres: Descargar el certificado. Por supuesto el paso dos es el más importante, ya que vinculará una firma electrónica a una persona física, y la única forma de comprobar que la persona física es física, física, es acudiendo con tu cuerpo físico a la oficina física que te indicarán en la propia web. Física elemental, vaya.

Una vez descargado el certificado de seguridad, enhorabuena, ya puedes firmar digitalmente tus documentos o formularios, puedes agregar la misma firma a tus correos, identificarte en Internet, allá donde te lo pidan, y asegurar digitalmente que eres tú el que está allí conectado. Con ayuda de los certificados electrónicos se puede también realizar la protección de la información mediante un cifrado o transformación criptográfica de los mensajes, haciendo su contenido ilegible salvo para el destinatario. Con ayuda de ellos podemos obtener una secuencia de datos que permiten asegurar que el titular de ese certificado ha firmado electrónicamente un documento y que éste no ha sido modificado.

Pero eso sí, así como las firmas manuscritas se pueden falsificar, con los certificados digitales hay que guardar una serie de precauciones a la hora de utilizarlos para que no caigan en malas manos. Deberemos hacer siempre una copia de seguridad (la haremos desde el propio navegador) para no extraviarlo a causa de una pérdida de datos en el ordenador y evitar así tener que volver a desplazarnos a la oficina de registro. Además, los certificados digitales constan de dos partes: una parte pública, que es la que tiene la identidad del firmante o usuario, y otra privada que tiene unas claves criptográficas para llevar a cabo el algoritmo de firma electrónica. Estas dos partes se pueden manejar por separado y hay que tener en cuenta que la parte privada es la que da la capacidad de realizar la firma, luego la habremos de mantener siempre bajo custodia y no ceder su control a terceros para que no puedan firmar en nuestro nombre.

Los certificados, al igual que las tarjetas bancarias, tienen un período de vigencia y además se pueden cancelar o revocar, siempre que el titular lo desee o dude de poseer en exclusiva la clave privada. Cuando el certificado está próximo a su fecha de caducidad se puede renovar sin tener que desplazarse a la oficina de registro de nuevo. También por accidente o robo, y si creemos o sospechamos que la parte privada del certificado no está bajo nuestro exclusivo control, podemos anular su validez mediante un correo electrónico, una llamada telefónica o mediante nuestra presentación en cualquiera de las oficinas de registro.

Como apunte final comentar que el nuevo DNI electrónico incluye ya de serie un certificado clase 2CA para la firma electrónica (con el bit de «no repudio» activo), además de otro certificado para la autenticación. En la página web http://www.cert.fnmt.es/index.php?o=cert&lang=es dispones de un amplio listado de servicios ofrecidos por organismos y empresas en los que, de alguna manera, puedes utilizar tu nueva firma digital. Esperemos que poco a poco vayan siendo más numerosos y avancemos un poquito más hacia Europa en este campo.

Memorias de núcleos de ferrita

Escudo de los ingenieros informáticos

Como todo friki y geek que se precie, uno dispone de una pequeña colección de retroinformática y retroelectrónica, y es que una de mis pasiones son los aparatejos antiguos que, en su época, sirvieron para deleitar a más de uno, ya sea jugando, calculando o computerizando. Dispongo de algunas pequeñas joyas como un Spectrum 48K, un Atari 2600 o una antigua máquina matamarcianitos. También tengo una colección de procesadores de Intel para PC (¡desde el 8086!), disquetes de 5,25″, unas tarjetas perforadas, una maquinita Game & Watch, un Cinexín y hasta el mítico E.T. para Atari 2600, con toda su leyenda negra por detrás.

Hay muchas más cosas en mi pequeño museo, pero, sin duda, la pieza de más valor que poseo es una memoria de núcleos de ferrita de un mainframe de IBM de los años sesenta. Me resulta increíble observar esta memoria e imaginar cómo en esos diminutos anillos metálicos se podía guardar información hace tan sólo cincuenta años; cómo era posible que de forma tan rudimentaria, por medio de cables perfectamente visibles, se pudieran extraer y fijar bits en un antiguo supercomputador…

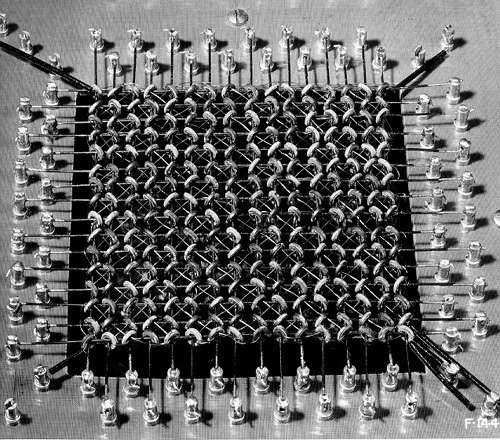

¿Cómo dices? ¿Qué no sabes lo que son las memorias de núcleos de ferrita? ¡Vamos, hombre! Que hay que explicarlo todo. Será posible. Anda, mira esta foto.

Memoria de núcleos de ferrita

Las antiguas memorias de los ordenadores eran lo que ves aquí arriba, un bastidor con un montón de diminutos anillos fabricados en ferrita y cruzados por multitud de finos cables de cobre. Cada anillo, 1 bit. Una memoria de 32 KB (lo normal en aquella época) tenía 262.144 anillos de ferrita, uséase 32 KB x 1.024 bytes x 8 bits = 262.144. Y, que conste, los anillos se enhebraban a mano.

La ferrita es un material que contiene partículas de óxido de hierro y que tiene una particularidad muy interesante, y es que se puede magnetizar conservando este estado durante bastante tiempo. Además, si al elemento de ferrita se le da forma de anillo, algunas de sus características mejoran.

Para actuar sobre la magnetización de un anillo de ferrita se enhebra a su través un hilo conductor y se hace pasar por él una corriente eléctrica. Al aplicar una intensidad suficiente, el anillo se magnetiza en el sentido del campo magnético inducido y, al suprimir dicha corriente inductora, la magnetización permanece, como ya hemos comentado.

Si aplicamos una corriente eléctrica en sentido contrario, ésta deberá ser de una intensidad suficiente para que la magnetización del anillo cambie de sentido, de lo contrario se resistirá y permanecerá invariable.

Esto que parece un rollo macabeo es el principio fundamental del funcionamiento de estas memorias. Puesto que el anillo de ferrita es capaz de adoptar dos estados de magnetización distintos y estables, se puede emplear para almacenar información elemental, o sea bits. A un estado (un sentido de magnetización) le llamamos 0 y al otro le llamamos 1.

Estado 0

Estado 1

El hilo que transporta la corriente y hace cambiar el estado del anillo será pues el hilo de escritura.

Tan importante como escribir en una memoria es poder obtener los datos que tiene guardados, esto es, averiguar el estado o sentido de magnetización del anillo en cuestión. Para ello se enhebra un segundo hilo (que no debe ser paralelo al hilo de escritura para evitar inducciones indirectas entre ambos) que hará las veces de hilo de lectura. Con el fin de obtener el estado, se aplica una corriente eléctrica que fuerce la magnetización del anillo al estado 0. Si dicho anillo estaba en el estado 1, al pasar al 0 su magnetización cambia bruscamente. Este cambio induce una corriente en el hilo de lectura totalmente apreciable, aunque menor que la necesaria para producir una conmutación (como haría el hilo de escritura). Si el anillo estaba ya en el estado 0, la magnetización apenas cambia y la corriente inducida es mucho menor. Midiendo esa corriente inducida puedo averiguar cuál era el estado del anillo.

Hilos de escritura y lectura

De esta forma de leer se dice que es destructiva, porque al obtener el estado de uno de los bits me cargo su magnetización dejándola siempre a 0. La manera de solucionar esto es aplicando un nuevo pulso de escritura cuando el estado inicial era 1. Así pues, al haber cambiado este estado a 0, lo volvemos a poner en 1 rápidamente dejándolo como estaba.

Esta forma increíble y casi de ciencia ficción que tenían de funcionar las memorias de anillos de ferrita nos puede plantear una duda. Y es que una memoria de 1 único KB tendría 8.192 anillos, y con dos hilos por cada anillo necesitaríamos la friolera de 16.384 hilos con sus 16.384 circuitos para controlarlos. Casiná.

Pues no es del todo cierto, porque se inventaron brillantes y muy interesantes soluciones para atajar ese problema de forma elegante.

El objetivo principal era el de reducir el número de cables independientes, ya que cada uno de ellos necesitaba un circuito que lo controlara y, a la sazón, estos circuitos se fabricaban con válvulas termoiónicas (diodos, triodos, pentodos, etcétera). Se dieron cuenta que con respecto a los hilos de lectura no era necesario disponer de uno por cada anillo. Como la corriente que se induce en él al leer un anillo no es suficiente para que otro conmute, se pueden enhebrar en un hilo todos los anillos de igual posición relativa a todas las palabras. Para una memoria organizada en octetos basta 8 hilos de lectura.

De la misma manera se pueden unir todos los anillos de una misma posición de memoria con un solo hilo, formando así una estructura bidimensional. Esta forma de distribución se conocía como organización 2D; el hilo que pasa por todos los anillos de una misma posición (hilo horizontal) se llama hilo de palabra, y el hilo que pasa por los anillos homólogos (hilo vertical) se llama hilo de bit. Así pues, para una memoria de 1 KB se necesitarían 1.024 hilos de palabra y 8 hilos de bit, mucho menos que los 16.384 iniciales.

Anillos enhebrados

Con esta organización la lectura es igual para un anillo pero ampliada a todos los que la posición de memoria. Se hace pasar una corriente por el hilo de palabra que lleve a todos los bits a su estado 0. Los que ya tenían un 0 siguen igual, y los que tenían un 1 pasan a estado 0, induciendo una corriente apreciable en su hilo de bit pero no suficiente para afectar al estado del resto de anillos atravesados por ese hilo de bit. Posteriormente, se hace pasar una corriente por el hilo de palabra y, simultáneamente, otras corrientes iguales por los hilos de bits cuyos anillos hay que poner a 1. La intensidad de estas corrientes está establecida de tal forma que una por sí sola no es capaz de producir una conmutación en los anillos que atraviesa, pero dos a la vez sí. Por lo tanto, los anillos que reciben el efecto combinado de las dos corrientes (hilo de palabra + hilo de bit) serán los que cambien su estado a 1. Para escribir una información en una posición determinada de memoria se sigue un procedimiento similar, primero se ponen a 0 todos los anillos de la fila mediante una corriente inducida y después se graban los valores 1 que correspondan.

Aún así estos eran demasiados hilos todavía. Había que reducir más el engendro porque si no sería muy costoso de producir (y un auténtico lío para reparar).

La madre del cordero fue la denominada organización 3D. Fijándonos sólo en el primer anillo de todas las posiciones de memoria, los distribuimos en un plano de M x N (puede ser M=N) y los enhebramos con hilos de selección horizontales y verticales. Por razones técnicas, esos hilos estaban colocados de forma que alternasen el sentido de la corriente positiva. En consecuencia, los anillos también tenían que estar alternados. Usando dos corrientes simultáneas, como en la escritura con la organización anterior, una en un hilo horizontal y otra en un hilo vertical, bastan M + N (o 2M) hilos para actuar sobre uno de los M x N (o M2) anillos. Así para formar una memoria de 1.024 bits, haríamos una matriz de 32 x 32, o lo que es lo mismo, sólo necesitaríamos 64 hilos en vez de los 1.024 anteriores.

Matriz de anillos

Para extender la idea a los demás anillos de las posiciones de memoria, sin ocupar demasiado espacio, bastaría con superponer un plano como éste para cada uno de ellos.

Como ya hemos comentado anteriormente, basta con un hilo para todos los anillos de una posición de memoria, por lo que, para lograr el mismo efecto, se superponen los planos colocándolos alternados, uno al derecho y otro al revés. Finalmente, se conectan en serie los hilos de selección homólogos uniéndolos en lados alternos, de modo que se forme una especie de zigzag con cada hilo. Fíjate en la siguiente imagen.

Organización 3D

Así, con una corriente en un hilo horizontal y otra en un hilo vertical se seleccionan todos los anillos de la misma posición de memoria en los diferentes planos. En el esquema anterior, los anillos de cada posición de memoria están alineados en el sentido de la profundidad.

De momento, en cada anillo ya tenemos tres hilos, dos de selección y el de lectura, que no se ha representado en los dibujos anteriores por simplificar. Pero nos falta otro. ¿Otro más? Sí, otro.

Vamos a ver, como ya hemos dicho, al aplicar simultáneamente las corrientes en un hilo vertical y en otro horizontal se actúa sobre todos los anillos de una posición. Para leer, se manda media corriente negativa por cada hilo, todos se ponen a 0 y los que estaban a 1 inducen una corriente en el hilo de lectura. Para escribir, como en el modelo anterior, se empieza poniendo a 0 todos los anillos de la posición de memoria y luego se graban los valores 1. Pero si se manda media corriente positiva por ambos hilos de selección, se pondrían a 1 todos los anillos. Y es aquí donde aparece el llamado hilo de inhibición (en amarillo en el dibujo siguiente), que pasa por todos los anillos de un plano y va paralelo a uno de los de selección. Cuando, en un plano, el anillo seleccionado debe seguir a 0, se introduce por este hilo media corriente negativa que anula el efecto en ese plano de la corriente que circula por el hilo de selección que va paralelo a él. Ingenioso, ¿verdad?

El esquema definitivo de un núcleo de ferrita sería el que sigue.

Esquema de un núcleo de ferrita

Y este es precisamente el diseño que aparece en el escudo de los ingenieros informáticos, que puedes ver al principio de este post.

Fuente: Las imágenes son de Manuel Rovayo García, ingeniero industrial y profesor titular de la Universidad de Sevilla.

Programación de videojuegos para móviles

Videojuegos para móviles

El mundo de los videojuegos lleva muchos años dando ingentes cantidades de dinero a desarrolladores y empresas de software. Quizá no tanto en España, es verdad, pero la razón no es otra que la falta de calidad, originalidad y, sobre todo, presupuesto para su producción. Muchas veces la calidad y la originalidad van muy de la manita con el presupuesto, ya que, si no hay pelas, no hay tiempo que invertir, ergo no hay neuronas que quemar para que el movimiento de esa patada circular voladora no parezca una transición cutre entre dos sprites en distintas posiciones.

No señores, en España no hay una industria videojueguil al estilo yanqui o nipón. Y es una pena, porque el talento que se pierde sólo por no querer (o no saber) aprovechar el tirón del mercado, vale mucho más que los millones de euros que se invierten en superproducciones de motor gráfico encorsetado en las que lo mismo da matar aliens que vacas radiactivas voladoras.

Un dato: España está a la cola (pero a la cola, cola) en desarrollo de videojuegos. Otro dato: España es el cuarto mercado europeo en cuanto a número de ventas de videojuegos (detrás de Reino Unido, Alemania y Francia). ¿Qué está pasando? ¿Nadie le da al coco para ver el negocio?

Es cierto que existen honrosas excepciones, por supuesto, como Pyro Studios y Virtual Toys, que son, entre otras pocas, dos de las empresas españolas punteras en desarrollo de videojuegos para las distintas plataformas. Pero el problema de la financiación y la distribución sigue siendo acuciante. Y en este país no se está por la labor.

Recuperar la esencia de los ochenta, cuando firmas como ERBE, Topo Soft, Dinamic, Opera Soft o Zigurat llevaron a la cumbre al software español con títulos como «Abu Simbel Profanation», «La abadía del crimen», Army Moves», «Las tres luces de Glaurung» o «París Dakar», ya parece una misión imposible. ¿O no? Y es que parece que la industria da un respingo y se pone en pie gracias a los videojuegos para dispositivos móviles, más concretamente para teléfonos celulares.

El mercado español de videojuegos ha asomado la cabeza y se centra en el desarrollo para móviles, considerado como uno de los segmentos de mayor crecimiento a nivel mundial, junto con los juegos Flash para la Web. Estos productos requieren inversiones mínimas frente a los miles de euros que se necesitan para desarrollar un juego para una consola normal; a excepción de la plataforma PlayStation que, además de esos miles de euros, necesitarás varias cajas de analgésicos, antiácidos y, probablemente, un par de mesecitos en algún que otro centro psiquiátrico si consigues finalizar el proyecto (esto es debido a la propia política de Sony, que sólo quiere juegos de calidad desarrollados por empresas con mucha pasta y mucho tiempo libre, como vino a decir recientemente Kazuo Hirai, directivo de la multinacional).

El creciente desarrollo de dispositivos y redes móviles y el perfil de los consumidores de videojuegos en España son los ingredientes perfectos para un cóctel explosivo en el mercado de los videojuegos. Además, la inversión de producción se ha reducido tanto que cualquiera en su casa con un ordenador puede desarrollar un videojuego para móvil prácticamente con un mínimo esfuerzo y una curva de aprendizaje muy suave. ¿Qué es necesario? ¿Me puedo forrar con esto? ¿Me haré multimillonario y las chicas del Bar Coyote se me tirarán al cuello?

Tranqui, tranqui. Vamos por pasos.

Los juegos para móvil están, prácticamente el 99%, programados en J2ME, un subconjunto del lenguaje Java con las principales bibliotecas reconfiguradas para ser adaptadas al hardware de los móviles. El lenguaje Java, inventado por Sun Microsystems a mediados de los años noventa originalmente para controlar lavadoras y otros electrodomésticos, fue rápidamente portado al ámbito informático debido a su robustez y, sobre todo, a la independencia de la plataforma en la que se ejecute, ya que, por medio de consolas virtuales, un programa desarrollado en Java puede ejecutarse de igual manera en un PC bajo Windows, en un sistema operativo Linux, en un Mac, en un teléfono móvil, en un Pocket PC, etcétera.

Esta característica ha conseguido que Java se convierta de facto en un estándar de programación de aplicaciones para teléfonos móviles, porque todos los desarrolladores de sistemas operativos para celulares incorporaron compatibilidad con este lenguaje desde el minuto cero.

La edición Java 2 Micro Edition (J2ME) se desarrolló con el propósito de habilitar aplicaciones Java para pequeños dispositivos con capacidades restringidas, ya sean gráficas, de procesamiento o de memoria. Posee unos componentes básicos adaptados de su hermano mayor y otras virtudes dirigidas específicamente a las características intrínsecas de un teléfono móvil, como manejo de redes telefónicas, conectividades varias o conexión GPS.

Para desarrollar un programa, juego o no, en J2ME sólo será necesario cualquier editor de texto ASCII plano (léase el Bloc de notas de Windows), un copilador estándar de Java y las API de configuración, todo ello descargable desde el sitio web para Java de Sun Microsystems.

Además de lo anterior, necesitaremos, como es obvio, unos conocimientos de programación en Java desde básicos hasta profesionales, en función de la aplicación que queramos desarrollar. Y, por supuesto, un teléfono móvil para poder cargar nuestro proyecto cuando esté compilado, depurado, libre de errores y comprobado en un emulador. ¿Dónde puedo adquirir los conocimientos para desarrollar mi propio juego? Pues mira, no me voy a andar por las ramas, aquí: http://www.lcc.uma.es/~galvez/ftp/libros/J2ME.pdf. Este es un libro muy bueno, en formato PDF, dedicado exclusivamente al desarrollo para la plataforma J2ME y escrito por ingenieros informáticos de la Universidad de Málaga.

Como se puede comprobar, con una serie de conocimientos y algunas herramientas de desarrollo gratuitas podemos embarcarnos en la programación de nuestro primer juego en Java. Coste cero; tiempo mucho. ¿Qué hacemos después? Venderlo, por supuesto. No nos vamos a quedar con nuestro flamante juego instalado en nuestro móvil sin que el resto de la humanidad disfrute de nuestra genial creación.

Pues sí, los juegos Java para móviles son más fáciles de colocar en el mercado de lo que te crees. Existen empresas como Greystripe que se dedican a distribuir juegos para móviles de manera gratuita financiados por publicidad incluida en el propio juego, lo que llaman los cursis ad-supported mobile games. Esta empresa que os comento en concreto es propietaria del portal GameJump, el cual se dedica a la distribución de juegos gratis para móviles en los que se incluye publicidad. Este modelo de negocio, terriblemente menospreciado y vilipendiado en un principio, está haciendo de oro de Greystripe: servir anuncios en momentos concretos del juego que no interrumpan la partida, como por ejemplo al principio y al final de la misma, entre niveles o fases, etc., a cambio de disponer del juego sin soltar un euro.

Lo bueno del tema es que la mayoría de los desarrolladores de los juegos de GameJump son pequeños programadores independientes (como tú o como yo) con dificultad para distribuir sus títulos mediante grandes operadoras nacionales y que aquí encuentran un hueco para hacerse megafamosos y muchimillonarios… o al menos un poquito. O si no, otra opción, podría ser vender tus propios juegos de manera particular o por medio de un página web propia, algo más engorroso y con menos repercusión, pero mucho más ventajoso si cuaja.

Visto lo visto, si a alguien le apetecía meterse en este mundo y siempre había pensado que esto es terreno vedado a grandes compañías y gurús megabíticos, que sepa que es un mundo al alcance de cualquiera y, sobre todo, una profesión muy divertida. A ver quién no quiere ganar pasta pasándose el día jugando, ¿eh? Un placer, digo.

Llega el JPEG XR ¿para quedarse?

Diferencia entre una imagen JPEG y una de alta definición

El nuevo formato gráfico de Microsoft llamado HD Photo (High Definition Photo), y registrado en la ISO con el nombre de JPEG XR, ya ha sido aceptado y estandarizado con la norma ISO/IEC 29199-2

Dos años después de que la empresa de Redmon comenzará los trámites para que la Organización Internacional para la Estandarización aceptara su nuevo invento, la espera ha dado sus frutos y ya está aquí el formato que revolucionará cámaras digitales, teléfonos móviles, páginas web, aplicaciones multimedia y un largo etcétera.

JPEG XR, al que también llaman Windows Media Photo, es un formato gráfico similar al JPEG pero con dos características importantísimas. La primera es que, según dicen, es capaz de reducir en un 50% el tamaño de los actuales archivos de imagen JPG; la segunda se refiere a la calidad de imagen, y es que parece ser que la pérdida por compresión es casi nula. En síntesis, este formato creará archivos de imagen JPG mucho más pequeños y con mucha mejor calidad que los actuales. La cuadratura de círculo, vaya.

El formato dispone de una paleta de colores más amplia, por lo que es capaz de capturar mayor nivel de detalle. Además su factor de compresión es mayor y posee soporte para tratamiento de imágenes desde las cámaras de fotos. Tiene la posibilidad de generar imágenes con o sin pérdida, pero aun siendo sin pérdida, los archivos resultantes son menores que los anteriores JPG.

JPEG XR ha sido recomendado por la ITU (International Telecommunication Union) y ha recibido ya el apoyo del fabricante de cámaras de fotos Hasselblad y de las compañías Foveon, ARM y Novatek. Asimismo, Adobe respalda el proyecto e introducirá el formato como una extensión para su Photoshop, lo que permitirá trabajar directamente con JPEG XR desde el software de edición fotográfica.

Lo bueno del tema, y en eso sí que ha acertado Microsoft, es que al convertirlo en un estándar cualquier empresa podrá implementarlo en sus productos, ya sean de software o de hardware. Estrategia totalmente novedosa para estos chicos que acostumbraban a inventarse formatos propietarios que sólo podían utilizarse en y desde Windows, queriendo encima vendernos la moto de que eran lo mejor de lo mejor inventado en la historia de las invenciones del mundo mundial.

De momento Windows Vista y el recién llegado Windows 7 ya soportan el formato, antes incluso de que fuera estandarizado. Además, Microsoft ofrece un SDK para usarlo en otras aplicaciones de manera gratuita. Vamos que están que tiran la casa por la window.

Ahora sólo queda esperar a ver si este nuevo estándar se convierte en algo utilizado masivamente por fabricantes y desarrolladores (particular y personalmente creo que debería ser así) o si, por el contrario, asistimos a un monumental batacazo como sucedió con el JPEG 2000. El tiempo lo dirá.

Matrículas geek (II)

Aquí un soporte digital...

... y aquí uno magnético

¡Ayuda, ayuda!

Transferencia de archivos al más puro estilo Audi