Entradas de la categoría ‘Herramientas’

El sistema Lynce para contar manifestantes

Ojo de 'lynce'

Desde 2009 existe una empresa que ha desarrollado un sistema de medición de aglomeraciones totalmente pionero en el mundo. Lynce es una compañía vasca dedicada a contabilizar asistentes a manifestaciones y otras aglomeraciones humanas, mediante el tratamiento informático de imágenes fijas y en movimiento.

El sistema tecnológico de cómputo de participantes en aglomeraciones con que cuenta el Proyecto Lynce utiliza una tecnología informática basada en la detección y escrutinio automático individual que ofrece como resultado una medición «persona a persona», no una estimación. Lynce es en realidad un plug-in para un software de retoque fotográfico (no lo especifican, pero probablemente sea ese tan famoso que tú y yo conocemos) que se encarga de contar una a una todas las cabecitas que aparecen en una gran foto cenital de una manifestación.

El proceso es sencillo, pero laborioso. Cuando se convoca un evento de este tipo, los chicos de Lynce apostan cámaras de vídeo de alta definición (Full HD 1080) en edificios altos cercanos al paso de los manifestantes. Asimismo, se sirven de un globo dirigible o zepelín para realizar entre 300 y 600 fotografías cenitales de toda la marcha en formato RAW de alta resolución. Por último, también hacen uso de fotógrafos a pie de calle que toman imágenes del ambiente, evalúan la densidad de asistencia y acuden a las zonas que pudiera no barrer el zepelín.

Una vez realizado en trabajo de campo, se selecciona una serie de imágenes representativas de cada zona que conforman un enorme mosaico del total de calles y plazas ocupadas por los manifestantes en el momento de mayor asistencia. Es entonces cuando, en un primer conteo, el software Lynce entra en acción, individualizando y numerando a todas y cada una de las personas que aparecen en la inmensa fotografía.

Tras este primer análisis se realiza un segundo proceso de control de calidad. Este procedimiento es totalmente artesanal o manual, y consiste en revisar el trabajo hecho por Lynce para evitar los falsos positivos y/o los falsos negativos producidos, por ejemplo, porque no se contabilizó a alguien no muy nítido detrás de una pancarta o porque una sombra, un arbusto o un globo fue numerado como si de una persona se tratara.

Lynce ofrece siempre una estimación de error al alza en cada medición, es decir, una horquilla que comprende desde el valor obtenido hasta otro que es un tanto porcentual mayor. Este error al alza se aplica en los cálculos por la posibilidad de que un porcentaje de los participantes en una aglomeración puedan haber quedado ocultos al sistema de captación de imágenes bajo árboles, toldos o mobiliario urbano, entre otros.

La empresa que ha desarrollado y explota el sistema Lynce dice carecer de cualquier sesgo político y dedicarse única y exclusivamente a contabilizar científicamente asistentes a aglomeraciones con el objeto de ofrecer a los organismos datos reales y fehacientes de sus mediciones. Algunos ya se han mostrado claramente ofendidos por los resultados de Lynce, ridiculizándolos. Y es que a los que organizan las concentraciones pocas veces les gusta escuchar la verdad.

En web de Lynce se pueden consultar los datos de las últimas manifestaciones, huelgas y aglomeraciones varias a las que han asistido (así como fotos de alta resolución, vídeos, itinerarios, etcétera), y se pueden, también, comparar con los ofrecidos por los organizadores, el gobierno, las distintas policías o diarios nacionales. La verdad es que las diferencias asustan un poco.

Con respecto a los datos de la manifestación realizada ayer en Madrid en el marco de la huelga (que ya se encuentran colgados en su sitio web), Lynce ha arrojado una asistencia de 17.228 personas, con una estimación de error al alza de un 15%. Este estudio, encargado a la empresa por la agencia EFE, refleja la poca verosimilitud de otras estimaciones, ya que los sindicatos organizadores hablan de una concurrencia de 500.000 personas y la policía de 40.000. Es lo que diferencia a la ciencia exacta y la tecnología del proceso estadístico de estimación «a huevo» que hacen todos los demás.

La agencia EFE y Lynce tienen suscrito un contrato de servicio desde 2009 para cubrir grandes eventos y recabar datos reales. Lynce es muy raro que se equivoque, ya que lleva aparejada la matemática informática y la revisión de un ojo humano sobre una gran imagen real de los actos. Desde ahora, pues, fíate sólo de los datos que emita EFE sobre la asistencia a manifestaciones, aglomeraciones y conciertos de David Bisbal. Está detrás Lynce con su ojo de ídem.

El software Híspalis de la Guardia Civil cada vez genera más controversia

GDT de la Guardia Civil

Híspalis funciona basándose en el identificador hash de los archivos compartidos en las redes de pares más utilizadas (eDonkey y FastTrack). Hash es un algoritmo matemático que devuelve un código identificador único para cada archivo informático, de tal manera que, aunque cambie el nombre del fichero, el código sigue siendo el mismo, por lo que las artimañas de los pederastas para esconder su material a la hora de compartirlo caen en saco roto.

La Guardia Civil española, en el momento de echar a andar a su Híspalis, disponía de 50.000 imágenes y vídeos de contenido pedófilo debidamente organizados y catalogados por grupos, que eran el resultado de años de investigación e incautación de material de este tipo a los infractores. Se tuvo en cuenta, de forma pionera, una serie de parámetros capaces de clasificar e identificar el amplio espectro de imágenes pedófilas que se mueven en la Red. Así, por ejemplo, algunas de las categorías de clasificación que se pueden encontrar son «niños menores y mayores de siete años con sexo explícito», «imágenes pedófilas por raza», «imágenes fotográficas y vídeo» o «imágenes por lugar de aparición».

Una vez ordenado el material, el mayor escollo que tuvo que salvar la Guardia Civil fue el de identificar uno por uno todos lo ficheros mediante el indicador alfanumérico que proporcional la función hash; algo así como etiquetar cada contenido por su «ADN digital». Superado este arduo trabajo, sólo quedaba poner a trabajar a Híspalis para que, automáticamente, se conectara a los diversos servidores P2P y comenzara a filtrar imágenes y vídeos en función del identificador hash de cada uno, fichando los contenidos ilegales y extrayendo la dirección IP de la máquina que los comparte para, posteriormente, acudir a los proveedores de acceso para identificar al pedófilo y proceder a su captura.

Lo que aparentemente es una muy buena herramienta para luchar contra el ciberdelito más execrable, parece que, con el transcurrir de los años y su utilización en diversas operaciones policiales, no está siendo vista con muy buenos ojos por la comunidad internauta. Detecciones erróneas, vulneración de derechos y abuso de poder son las alegaciones más comunes que se levantan contra Híspalis y su uso, según los afectados, un tanto al margen de la ley. Todo ello, unido a la reciente aparición de Nautilus, una versión de Híspalis desarrollada para la red Ares Galaxy, ha hecho saltar todas alarmas. ¿Qué es lo que está motivando esta postura?

Parecen existir diversos errores de planteamiento en el momento de ejecutar un rastreo sobre redes P2P. Esta serie de errores la podemos resumir en la siguiente lista:

- Detrás de una IP pública pueden existir uno o varios ordenadores, esto es, uno o varios usuarios.

- La IP pública identifica al titular de una conexión, no al infractor.

- La aparición de una IP pública en un metadato de pornografía infantil no determina la efectiva difusión ni el dolo.

- Una fuente P2P sin difusión efectiva es un metadato, un dato que apunta hacia el dato original, que puede existir o no. Por tanto, no determina su existencia.

- Las redes P2P están llenas de metadatos falsos que generan una extensa marea negra de pornografía infantil.

- Con los actuales procedimientos de investigación, es imposible distinguir un dato libidinoso, imprudente o falso.

- El artículo 189.1.b pena el dolo, no la imprudencia.

El artículo 189.1.b del Código Penal español considera un delito de corrupción de menores la producción, venta, distribución, exhibición o facilitación de la producción, facilitación de la venta, facilitación de la distribución o facilitación de la exhibición de material pornográfico en cuya elaboración hayan sido utilizados menores de edad. Lo que también es cierto es que este artículo requiere de dos elementos para consolidar su aplicación: la efectiva difusión y el ánimo libidinoso, dolo o intencionalidad. Esto significa que, para que exista delito, se debe demostrar fehacientemente que el contenido ha sido difundido o distribuido y, además, que la intención ha sido deliberada y lujuriosa. Dos asuntos difíciles de matizar y que pueden generar errores de cálculo.

El problema resulta de partir de la falsa premisa de que una dirección IP se corresponde con un usuario único. Para nada una IP puede ser considerada el DNI digital de un usuario, pues existen redes corporativas y empresariales en las que decenas de personas comparten una IP pública, cibercafés anónimos, redes Wi-Fi públicas o sin proteger debidamente, foneras, servidores proxy, virus troyanos, etcétera. Además, y como segunda gran pega, la información que ofrece un metadato acerca de un usuario en una red de pares no es para nada indicativo de difusión dolosa y libidinosa, ya que la multitud de archivos pedófilos escondidos bajo una apariencia normal puede hacer que un internauta poco experimentado almacene (y, por tanto, comparta) material ilegal sin prácticamente conocimiento de ello.

Lo cierto es que se ha comprobado que un alto número de descargas de pornografía infantil son accidentales. En mayo de 2009, la noticia de una serie de detenciones por un delito de pornografía infantil ponía en evidencia que «muchas de las 600 personas que se habían bajado carpetas lo habían hecho de manera accidental». Híspalis tiene un rango de rastreo de 5 archivos pedófilos encontrados a un usuario único, esto es, hasta ese número se consideran tropiezos digitales y, a partir de él, intención directa. Muchos internautas ven esto como una suerte de criba sin sentido, ya que no representa en absoluto una realidad.

El miedo de los navegantes proviene de los numerosos falsos positivos que Hípalis parece arrojar en sus rastreos. Una simple búsqueda nos puede facilitar no pocos casos de personas que han sido imputadas de delito y, tras una larga penuria personal, absueltas por falta absoluta de pruebas (o no). El caso más conocido, por la repercusión mediática que el acusado le ha proporcionado a través de su blog, es el de Indignado7777, un joven acusado de distribución de pornografía infantil en el año 2006 y que, finalmente, ha sido declarado inocente hace un par de meses. Cuatro años de sufrimiento, juicios y registros domiciliarios merecen como mínimo una disculpa, sino una recompensa mayor.

En el foro del sitio web de la Asociación de Internautas se abrió un hilo en noviembre de 2006 donde multitud de usuarios cuentan sus propios casos. En el momento de escribir esta entrada, dicho hilo cuenta con 446 páginas de comentarios, experiencias, enlaces a noticias, opiniones y multitud de información bastante relevante sobre este tema. ¿Estas acciones policiales erróneas son tan extendidas como cuentan o se exagera con respecto a ellas?

Otra de las quejas que enarbolan los detractores de Híspalis es la falta de rigurosidad judicial con la que se producen los escaneos. Según la comunidad, el simple rastreo de direcciones IP sin una orden proveniente de un juez es anticonstitucional, pues vulnera el derecho al secreto de las comunicaciones. Aunque, para hacer honor a la verdad, este tema fue ya dirimido por el Tribunal Supremo en el año 2009 al dictar una sentencia en la que avalaba los rastreos que realizan las Fuerzas y Cuerpos de Seguridad del Estado en Internet para perseguir conductas delictivas, como el intercambio de ficheros con pornografía infantil. Algo que a muchos les sigue resultando condenable desde el punto de vista constitucional o una oscura conspiración para hacer desaparecer las redes de pares que tanto molestan al gobierno y a algunas entidades privadas.

En esa sentencia, en concreto, del Tribunal Supremo anulaba la absolución de una mujer acusada de facilitación a la distribución de pornografía infantil, a la que la Audiencia Provincial de Tarragona absolvía al entender que la Guardia Civil había lesionado su derecho al secreto de las comunicaciones. La acusada era una madre usuaria del sistema de intercambio de archivos eMule, del cual se servía para descargar ficheros fotográficos, música o películas cuya selección efectuaba introduciendo palabras clave como bebés, mamás, papás, niñas, girls o boys, entre otras.

En sus búsquedas, la mujer dio, lamentablemente, en más de una ocasión con contenidos de material pornográfico infantil que, posteriormente, borraba de su ordenador, lo que permitió deducir al juez que la descarga era involuntaria. Sin embargo, gracias al fallo anulatorio del Tribunal Supremo, fue finalmente condenada a 4 años de cárcel. Nunca se encontró material pornográfico alguno en su ordenador, sino simples metadatos en servidores P2P que la apuntaban como culpable de un delito que nunca cometió.

Parece que Híspalis no funciona como debiera. Muy criticada fue la intervención que Juan Salom, comandante de la Guardia Civil y Jefe del Grupo de Delitos Telemáticos, realizó durante una ponencia en la Universidad Politécnica de Madrid en el año 2008. En ella reconocía que las herramientas utilizadas por su grupo para la detección de delicuentes informáticos no se encuentran homologadas, en la misma línea que podría estarlo un radar de control de velocidad o un alcoholímetro.

¿Por qué provoca tanto rechazo Híspalis? Mi opinión personal es que es una herramienta con un fondo muy bueno pero mal utilizada. Es imposible dejar en manos de una máquina la adjudicación de la condición de pedófilo a una persona, condena que lo marcará socialmente de por vida, aunque su caso sea sobreseído. Y si las personas que están detrás de la máquina no hacen otra cosa que fiarse de ella, el resultado es un despropósito enorme. Teniendo en cuenta la cantidad de internautas novatos que pueblan la Red y los centenares de troyanos que se les cuelan a diario, una investigación más exhaustiva debería ser de obligatorio cumplimiento antes de entrar en una casa y confiscar los equipos informáticos.

También es verdad que el que se mueve en terrenos pedregosos tiene más posibilidades de tropezar con un guijarro. Yo mismo tuve la desagradable experiencia (y esto ya lo he contado alguna vez) de descargar en una ocasión un vídeo de pornografía infantil pretendiendo obtener un manual de SQL Server. El asunto fue puesto inmediatamente en conocimiento de las autoridades competentes y, a día de hoy, nadie ha venido todavía a detenerme. Y es que la racionalidad de los Cuerpos y Fuerzas de Seguridad del Estado se supone muy por encima de la ojeriza por detener a diestro y siniestro a todo aquel que cometa un error.

Nadie duda de la policía y de su buena intención en estos temas tan farragosos, al menos yo no lo hago. Pero pienso que debería regularse más y mejor esta materia, eliminando vacíos legales y desarrollando procedimientos cada vez más rigurosos para conseguir meter entre rejas al cien por cien de los pederastas, evitando acusar de pedófilo a quien no lo es.

Y por cierto, siendo honesto, he de apuntar que el Grupo de Delitos Telemáticos de la Guardia Civil y la Brigada de investigación Tecnológica (BIT) de la Policía Nacional están considerados como cuerpos de élite en su materia a nivel mundial. Ante la duda, siempre hay que denunciar.

Método Gutmann de borrado seguro: las 35 pasadas

Borrado seguro

Esta forma de funcionamiento puede ser peliaguda si lo que borramos es información confidencial o altamente sensible, porque cualquiera que tuviera acceso al disco en cuestión podría recuperarla sin mayores problemas. En estos casos se hace necesario recurrir a alguno de los métodos de borrado o formateo seguro que, a lo largo de los años, se han ido codificando por medio de algoritmos más o menos complicados. De todos esos métodos, el conocido como Gutmann es el más complejo y completo a la hora de proceder a un borrado seguro de la información.

El método de borrado seguro Gutmann es un algoritmo desarrollado por el profesor de la Universidad de Auckland (Nueva Zelanda) Peter Gutmann y su colega Colin Plumb en 1996. Su funcionamiento consiste en escribir sobre los datos originales una serie de 35 diferentes patrones, de tal forma que sea extremadamente difícil (imposible, a efectos prácticos) recuperar el contenido original. Los patrones empleados suponen que el usuario desconoce la forma de codificación de su disco duro, por lo que incluye pautas específicas para tres clases distintas de discos, aunque si el usuario conoce la codificación particular, siempre puede establecerla manualmente.

La mayoría de esos patrones fueron diseñados para codificaciones de disco un tanto antiguas, como MFM o RLL, por lo que para los discos modernos muchos de ellos son superfluos. El propio Gutmann ha comentado que, en los soportes magnéticos de hoy en día (con codificaciones como PRML o EPRML), bastan un par de pasada para volver los datos totalmente incoherentes e imposibles de recuperar. Sin embargo, muchos profesionales siguen confiando en las 35 pasadas y prefieren asegurarse a quedarse con la duda; cuantas más, mejor.

Una sesión de borrado con el método Gutmann comienza con la escritura de 4 patrones aleatorios, seguidos por los patrones del 5 al 31 (específicos para cada codificación de disco) ejecutados al azar, para terminar con unos últimos 4 patrones también aleatorios. En la siguiente tabla se puede observar esquemáticamente el orden que sigue el método Gutmann y los patrones que escribe en el disco.

Gutmann sostiene que las agencias de inteligencia tienen herramientas muy sofisticadas, como por ejemplo microscopios de fuerza magnética o microscopios atómicos, que, junto con un análisis de imagen, pueden detectar los valores anteriores de bits en el área borrada; incluso una vez utilizado su propio método. Pero esto parece más de película de ciencia ficción que otra cosa, ya que no se ha encontrado evidencia de ello, aunque se sabe que existen publicados procedimientos de seguridad del Gobierno Americano en los que se considera un disco sobrescrito como material todavía sensible.

¿Pero cómo podemos nosotros, pobres mortales, hacer uso del método Gutmann en nuestro ordenador personal? Pues de una manera muy sencilla, ya que existen en el mercado multitud de aplicaciones (muchas gratuitas) que implementan esta técnica de borrado seguro de datos. Software como CCleaner, Recuva o Darik’s Boot and Nuke (este último para discos completos, únicamente) para Windows; Disk Utility (discos enteros o espacio libre) y TrueCrypt para Mac OS X; o los comandos shred y srm de Linux. Algunos de ellos disponen de versiones para múltiples plataformas.

La seguridad siempre es importante, aunque no debe convertirse en una obsesión, sobre todo si no tenemos secretos de estado que ocultar. Pero que nunca se nos olvide borrar de forma segura un disco si, por ejemplo, lo vamos a vender de segunda mano o a regalar a un amigo. Nunca se sabe dónde pueden aparecer nuestras fotos más personales el día de mañana.

Iniciar a los niños en el mundo de la programación informática con Scratch

Scratch

Scratch es una herramienta gratuita para que los más pequeños de la casa se inicien en el cruel mundo del desarrollo de software (sí, cruel he dicho). Si me apuras, los mayores que no tengan ni repajolera idea de escribir un programa informático podrían hacer uso también de ella para sus primeros pinitos, aunque en principio el software está diseñado para los niños entre 6 y 16 años. De todas las herramientas que conozco para iniciar a los pequeños en la programación, esta es la que más me ha gustado con diferencia por su facilidad de uso, su interfaz intuitiva y, sobre todo, porque su curva de aprendizaje tiene muy poco de curva y mucho de aprendizaje. (Por cierto, aunque parezca mentira, esto no es un post patrocinado ni nada por el estilo).

Scratch se basa en scripts o guiones de acciones por lotes que se asocian a objetos (sprites) o escenas en pantalla. Los sprites son pequeños elementos visuales que representan una imagen o icono, no en vano Scratch está eminentemente preparado para que los niños aprendan creando una historia interactiva, un juego o una animación, es decir, que aprendan jugando. Cada objeto es susceptible de tener diversos disfraces o personalizaciones, así como sonidos asociados, lo que permite variar el objeto en función de determinadas circunstancias. Esto nos recuerda a la propiedad de los personajes de cualquier juego de cambiar su apariencia dependiendo de la dirección en la que caminen, si saltan, corren o pierden una vida.

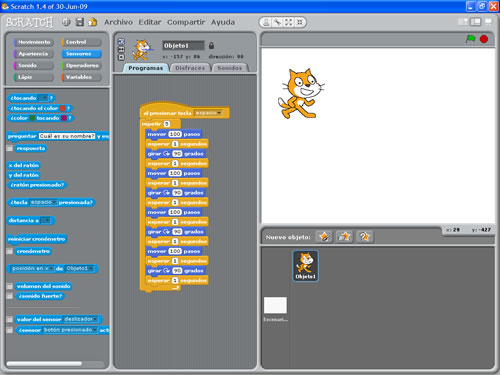

Pantalla principal de Scratch

La característica más importante de Scratch es la falta de necesidad de introducir una sola línea de código para generar un programa. La aplicación funciona por medio de los denominados bloques, agrupados en paletas según sus características. Un bloque es una pieza o elemento que encierra una acción que puede ser de apariencia, de sonido, de movimiento, de decisión, de control, etcétera. Los bloques se arrastran de la Paleta de bloques al Panel de script, creando pilas o conjuntos de bloques que constituyen en sí mismos pequeños programas o subrutinas del programa general al que pertenecen.

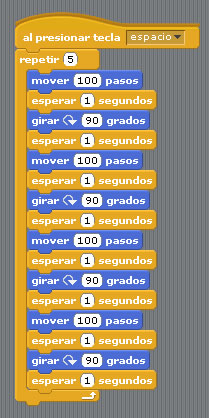

Por ejemplo, en la siguiente imagen se muestra un script que hará moverse el objeto formando un cuadrado en cinco ocasiones consecutivas. Entre cada acción se ha insertado un retardo de un segundo para apreciar bien los movimientos; además, el disparador del comienzo de la acción es la pulsación de la barra espaciadora.

Script en Scratch

Como se puede apreciar, Scratch es sumamente sencillo de manejar. Simplemente habrá que ir arrastrando bloques de acciones para crear programas que afectarán a un objeto o a una escena completa. Cada objeto y cada escena tienen sus propios grupos de bloques que funcionan de manera independiente, ejecutando cada tarea en el momento preciso.

Scratch dispone de bloques de acciones totalmente engarzados con la estructura de la programación «adulta» actual orientada a objetos, y ese es su mejor medio de presentación para el aprendizaje. Disponemos de estructuras de control, repeticiones y bucles, sentencias condicionales, empleo de variables globales y locales, manejo de cadenas de texto, listas o matrices unidimensionales de objetos, operadores aritméticos y booleanos, comparaciones, control de eventos, etcétera. Es más que posible desarrollar cualquier programa sencillo con Scratch, además de las animaciones y juegos a los que está orientado. Para estos últimos también gozamos de características implementadas de fábrica como el movimiento de personajes, el rebote de objetos o el control de colisiones.

Además de todo ello, Scratch tiene una característica bastante interesante, que es la de subir al sitio web de la aplicación nuestras últimas creaciones para compartirlas con toda la comunidad (bajo licencia Creative Commons); y todo ello de una manera automática. Estas aplicaciones en línea se reproducen sobre un applet de Java, sin embargo, para ejecutar los programas en local deberemos tener instalada la herramienta en sí, ya que Scratch no dispone de un compilador al uso que nos permita generar un archivo ejecutable compatible con nuestro sistema operativo.

Y para los más friquis también tenemos importantes noticias, ya que Scratch es capaz de conectar con los productos LEGO WeDo y dispone de bloques de acciones específicamente diseñados para interactuar con los motores de tus diseños de robótica. Simplemente habremos de conectar nuestro robot LEGO con el ordenador vía USB y generar el programa correspondiente desde Scratch con la misma facilidad que hemos comentado anteriormente.

En el siguiente vídeo (en inglés) se puede ver el desarrollo de una aplicación en Scratch que maneja un robot de LEGO WeDo con forma y movimientos de portero de fútbol.

¿Te he convencido ya? ¿Todavía no? Esto de Scratch parece salido de la mente de un padre rarito que quería que su hijo aprendiera a programar y le diseño una herramienta, ¿verdad? Pues espera a oír leer lo que sigue.

Scratch es una herramienta multilingüística, gratuita y de software libre creada por el grupo Lifelong Kindergarten Group del MIT Media Lab, el departamento de tecnología y multimedia del Instituto Tecnológico de Massachusetts (MIT), en Estados Unidos. Está disponible para sistemas Windows, Linux y Mac OS X (qué pena de Solaris, pero nadie es perfecto), y es un proyecto dirigido por Mitchel Resnick y financiado por la National Science Foundation (Fundación Nacional de Ciencia) estadounidense, Microsoft, Intel, Nokia, Iomega y los consorcios de investigación del MIT Media Lab, además de otros organismos, universidades y empresas privadas.

Es uno de los softwares educativos más reconocidos a nivel mundial y especialmente recomendado por el Observatorio Tecnológico del Ministerio de Educación español. Se utiliza en todo el mundo en muchos entornos diferentes: escuelas, museos, centros de aprendizaje, hogares, ayuntamientos…

El 15 de diciembre de 2009, la comunidad web de Scratch contaba con más de 408.227 miembros registrados (95.033 de ellos habían colgado sus proyectos), con un total de 796.359 proyectos compartidos por la comunidad. El sitio web obtiene cerca de 7.000.000 de páginas vistas al mes. En el año 2010, la web de Scratch cuenta con más de un millón de proyectos alojados y compartidos (código fuente incluido). Además, cada cierto tiempo se celebra el Scratch Design Studio, un evento basado en desafíos que fomentan la creación y el intercambio de ideas y proyectos. Asimismo, disponen de una comunidad en línea exclusiva para educadores denominada ScratchEd.

El éxito de la herramienta es tal que se ha desarrollado incluso algún que otro mod, o modificación alternativa derivada del original, basado en el código fuente de Scratch y que agrega nuevos bloques de funciones o cambios en la interfaz gráfica, siendo los más relevantes BYOB (programado por Jeans), Panther (por Panther Team) y Streak (de Billyedward).

¿Cómo se te queda el cuerpo ahora? La verdad es que es la herramienta ideal a la disposición de niños y adolescentes para iniciarse en el mundo del desarrollo de software. Y hablamos de iniciarse, por lo que nadie espere conexión con bases de datos distribuidas, herencia y polimorfismo o recursividad; tampoco hay que pasarse. Aunque si piensas que sólo vas a poder desarrollar estúpidas animaciones infantiles, te recomiendo que recorras la galería de proyectos destacados de la web de Scratch y visualices joyas como Sonic Advance 2, Piano~, 3D duplivert wave o Tarati.

Scratch es la mejor opción para comenzar desde cero (from scratch, en inglés) y obtener una sólida base que permita posteriormente migrar a entornos de desarrollo más «serios».

Cómo ocultar tus descargas

No toi

O lo que es lo mismo: cómo ocultar cualquier programa que quieras tener abierto y no quieres que nadie se entere de que lo tienes abierto.

¿Quién no ha querido nunca ocultar lo que se está descargando con eMule? Que si el jefe pasa y ve la mulita ahí abajo, que si no quiero que la parienta se entere de que me estoy bajando la discografía completa de Loco Mía, que si a mí suegra le da un mal si ve el listado de descarga de fotos del calendario Pirelli 2010… En fin, multitud de situaciones que se repiten a diario.

Software como eMule, Vuze, Ares u otros, por alguna oscura razón incógnita, no disponen de una opción para ocultar descargas concretas (con lo sencillo tirado que tiene ser implementarlo). Sí es posible encontrar algo parecido en algún mod de eMule, pero no suele ser una opción por la que se decida el usuario medio que navega por Internet.

Hablamos aquí, pues, de un pequeño programita que lo que permite es ocultar cualquier software que en ese momento esté corriendo en tu equipo, ya sea una aplicación de descargas, un programa ofimático, un juego o un navegador web. La utilidad en cuestión se llama ZHider y es muy sencilla de utilizar, aunque la comentaremos en profundidad porque a veces resulta un poco puñetera.

ZHider

Parece que ya en el año 2006 se quedó en la versión 2.00, y no he conseguido encontrar algo más actualizado, ni siquiera en la que se supone es su web oficial. La herramienta no necesita instalación y se puede ejecutar directamente tras descargar y descomprimir. ZHider funciona básicamente mediante dos combinaciones de teclas y algún clic por ahí. Aunque al hacer doble clic en el ejecutable no veamos nada, no quiere decir que el programa no se haya cargado debidamente en memoria. La combinación CTRL+ALT+L muestra la ventana de ZHider (la que se puede ver en la imagen anterior). En esta ventanita se va generando la lista de aplicaciones ocultas, mostrando el ID de la ventana en cuestión (cosa que nos la refunfanfinfla), el estado de visibilidad de la misma (visible/oculto), el nombre de la ventana y el tipo o clase de la misma.

Cuando queramos hacer que la ventana de una aplicación se oculte a los ojos de curiosos, deberemos pulsar la combinación de teclas CTRL+ALT+Z. Eso sí, esta combinación deberá ser tecleada con la ventana que queremos ocultar abierta (no minimizada) y el enfoque en ella (que sea la ventana activa). Automáticamente nuestro programa desaparecerá. Cuidado, no se ha cerrado, simplemente no se ve.

Otro apunte que debe tomarse en consideración es que la propia ventana de ZHider deberá estar oculta para poder esconder otras aplicaciones. Para ello, y si es que está visible, pulsaremos simplemente en el botón Done, de la esquina inferior derecha, o en la misma equis de cerrar ventana de toda la vida.

Para volver a recuperar la visibilidad de una aplicación oculta, mostramos ZHider (CTRL+ALT+L), seleccionamos la línea en concreto que se refiere a la aplicación y hacemos clic sobre la opción Unhide>Unhide del menú desplegable superior. Así de fácil.

Recapitulamos. Primero arrancamos ZHider (no veremos nada); segundo seleccionamos la ventana que queremos ocultar y pulsamos CTRL+ALT+Z; y tercero, para volver a mostrar la ventana oculta, abrimos ZHider con CTRL+ALT+L, seleccionamos y Unhide>Unhide. Chupao.

En la lista de aplicaciones que guarda ZHider se muestra el estado de cada ventana, esto es, si en ese momento está visible (visible) u oculta (hidden). Descubriremos también opciones en el menú para ocultar la aplicación seleccionada o todas ellas, así como para mostrar, mostrar todas o, incluso, mostrar y borrar (remove) todas o las aplicaciones seleccionadas. Este «borrar» se refiere a eliminarlo de la lista de ZHider, con lo que su visibilidad dejará de estar controlada por la herramienta.

Por último disponemos de una opción para cerrar un programa de manera silenciosa (menú Close>Close window silently) que lo que hace es cerrar o terminar un programa mientras está oculto. De esta forma podremos salir de una aplicación sin siquiera hacerla visible en pantalla. Cuidadín con esta opción porque si, por ejemplo, el programa que intentamos cerrar es un documento que tiene cambios sin guardar, no se cerrará, sino que simplemente se hará visible y, eso sí, desaparecerá de la lista de ZHider.

En fin, un software muy sencillito y muy ligero que hará las delicias de todos aquellos defensores a ultranza de la privacidad de sus descargas, teniendo en cuenta que puede ocultar cualquier otro programa también. Y no, no intentes ocultar el propio ZHider con CTRL+ALT+Z para entrar en un bucle infinito autorreferente que genere un pequeño agujero negro emulando al LHC o algo así. No lo intentes, digo, porque ya lo he intentado yo y no funciona.